Comece a usar a extensão do Microsoft Purview para o Chrome

Utilize estes procedimentos para implementar a extensão do Microsoft Purview para Chrome.

Dica

Comece a utilizar o Microsoft Copilot for Security para explorar novas formas de trabalhar de forma mais inteligente e rápida com o poder da IA. Saiba mais sobre o Microsoft Copilot for Security no Microsoft Purview.

Observação

A extensão do Microsoft Purview para Chrome só é aplicável a dispositivos Windows. A extensão não é necessária para a imposição da prevenção de perda de dados em dispositivos macOS.

Antes de começar

Para utilizar a extensão do Microsoft Purview para Chrome, o dispositivo tem de ser integrado na prevenção de perda de dados (DLP) do Ponto final. Reveja estes artigos se não estiver familiarizado com o DLP ou o Endpoint DLP:

- Saiba mais sobre a extensão do Microsoft Purview para o Chrome

- Saiba mais sobre a Prevenção Contra Perda de Dados do Microsoft Purview

- Criar e Implementar políticas de prevenção de perda de dados

- Saiba mais sobre a Prevenção contra perda de dados do ponto de extremidade

- Introdução à Prevenção contra perda de dados do ponto de extremidade

- Ferramentas e métodos de inclusão para dispositivos Windows 10/11

- Configurar o proxy do dispositivo e as configurações de conexão à Internet para Proteção de Informações

- Usando a Prevenção contra perda de dados de ponto de extremidade

Licenciamento SKU/assinaturas

Antes de começar, você deve confirmar sua assinatura do Microsoft 365 e quaisquer complementos. Para aceder e utilizar a funcionalidade DLP do Ponto Final, tem de ter uma das seguintes subscrições ou suplementos:

- Microsoft 365 E5

- Microsoft 365 A5 (EDU)

- Conformidade do Microsoft 365 E5

- Conformidade do Microsoft 365 A5

- Governança e Proteção de Informações do Microsoft 365 E5

- Governança e Proteção de Informações do Microsoft 365 A5

Para obter orientações de licenciamento detalhadas, confira as orientações de licenciamento do Microsoft 365 para segurança e conformidade.

- A sua organização tem de estar licenciada para o Endpoint DLP.

- Os seus dispositivos têm de ter o Windows 10 x64 (compilação 1809 ou posterior).

- O dispositivo tem de ter a versão 4.18.2202.x ou posterior do Cliente Antimalware. Verifique a sua versão atual ao abrir a aplicação Segurança do Windows , selecione o ícone Definições e, em seguida, selecione Acerca de.

Permissões

Os dados do Ponto de extremidade DLP podem ser exibidos no Explorador de atividades. Existem sete funções que concedem permissão para ver e interagir com o explorador de atividades. A conta que utiliza para aceder aos dados tem de ser membro de, pelo menos, um deles.

- Administrador global

- Administrador de conformidade

- Administrador de segurança

- Administrador de dados de conformidade

- Leitor global

- Leitor de segurança

- Leitor de relatórios

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que só deve ser utilizada em cenários em que não é possível utilizar uma função com privilégios menores.

Funções e Grupos de Funções

Existem funções e grupos de funções que pode utilizar para ajustar os seus controlos de acesso.

Eis uma lista de funções aplicáveis. Para saber mais sobre as mesmas, veja Permissões no portal de conformidade do Microsoft Purview.

- Administrador de Proteção de Informações

- Analista de Proteção de Informações

- Investigador de Proteção de Informações

- Leitor de Proteção de Informações

Eis uma lista de grupos de funções aplicáveis. Para saber mais sobre as mesmas, veja Permissões no portal de conformidade do Microsoft Purview.

- Proteção de Informações

- Administradores de Proteção de Informações

- Analistas de Proteção de Informações

- Investigadores de Proteção de Informações

- Leitores de Proteção de Informações

Fluxo de trabalho geral de instalação

Implantar a extensão é um processo de várias fases. Pode optar por instalá-lo num computador de cada vez ou pode utilizar o Microsoft Intune ou a Política de Grupo para implementações em toda a organização.

- Prepare seus dispositivos.

- Configuração Básica de Selfhost de Máquina Única

- Implementar com o Microsoft Intune

- Implantar usando a Política de Grupo

- Testar a extensãoUtilizar o Dashboard de Gestão de Alertas para ver alertas DLP do Chrome

- Visualização de dados da DLP do Chrome no explorador de atividades

Preparar a infraestrutura

Se estiver a implementar a extensão em todos os seus dispositivos Windows 10/11 monitorizados, deve remover o Google Chrome da aplicação não permitida e das listas de browsers não permitidas. Para obter mais informações, confira Navegadores não permitidos. Se estiver a implementar apenas alguns dispositivos, pode deixar o Chrome no browser não permitido ou nas listas de aplicações não permitidas. A extensão ignora as restrições de ambas as listas para os computadores onde está instalada.

Preparar os dispositivos.

- Utilize os procedimentos nestes artigos para integrar os seus dispositivos:

Introdução à Prevenção contra perda de dados do ponto de extremidade

Seguir a Lista de Políticas empresariais do Chrome & Management | Documentação para implementar a cadeia de

ExtensionManifestV2Availabilityregisto na chave na sua organização:Software\Policies\Google\Chrome\ExtensionManifestV2Availability

Configuração Básica de Selfhost de Máquina Única

Este e o método recomendado.

Navegue até Extensão do Microsoft Purview - Chrome Web Store (google.com).

Instale a extensão usando as instruções na página da Chrome Web Store.

Implementar com o Microsoft Intune

Use este método de configuração para implantações em toda a organização.

Passos de Instalação forçada do Microsoft Intune

Com o catálogo de definições, siga estes passos para gerir extensões do Chrome:

Navegue até Perfis de Configuração.

Selecione Criar Perfil.

Selecione Windows 10 e posterior como plataforma.

Selecione Catálogo de definições como o tipo de perfil.

Selecione Personalizado como o nome do modelo.

Selecione Criar.

Introduza um nome e uma descrição opcional no separador Informações básicas e selecione Seguinte.

Selecione Adicionar definições no separador Definições de configuração .

Selecione GoogleGoogle ChromeExtensions( Extensões doGoogle> Chrome>).

Selecione Configurar a lista de aplicações e extensões forçadas instaladas.

Altere o botão de alternar para Ativado.

Introduza o seguinte valor para as extensões e IDs da aplicação e atualize o URL:

echcggldkblhodogklpincgchnpgcdco;https://clients2.google.com/service/update2/crx.Selecione Avançar.

Adicione ou edite etiquetas de âmbito no separador Etiquetas de âmbito conforme necessário e selecione Seguinte.

Adicione os utilizadores, dispositivos e grupos de implementação necessários no separador Atribuições e selecione Seguinte.

Adicione regras de aplicabilidade no separador Regras de Aplicabilidade conforme necessário e selecione Seguinte.

Selecione Criar.

Implantar usando a Política de Grupo

Se não quiser utilizar o Microsoft Intune, pode utilizar políticas de grupo para implementar a extensão na sua organização.

Adicionando a Extensão do Chrome à Lista ForceInstall

No Editor de Gerenciamento de Política de Grupo, navegue até sua UO.

Expanda o seguinte caminho Configuração de Computador/Usuário>Políticas>Modelos Administrativos>Modelos Administrativos Clássicos>Google>Google Chrome>Extensões. Este caminho pode variar dependendo da sua configuração.

Selecione Configurar a lista de extensões instaladas por força.

Clique com o botão direito do mouse e selecione Editar.

Selecione Habilitado.

Selecione Mostrar.

Em valor, adicione a seguinte entrada:

echcggldkblhodogklpincgchnpgcdco;https://clients2.google.com/service/update2/crxSelecione OK e, em seguida, Aplicar.

Teste a Extensão

Faça upload para o serviço de nuvem ou acesse por navegadores não permitidos Saída da Nuvem

- Crie ou obtenha um item confidencial e tente carregar um ficheiro para um dos domínios de serviço restritos da sua organização. Os dados confidenciais devem corresponder a um de nossos Tipos de Informações Confidenciais integrados ou a um dos tipos de informações confidenciais da sua organização. Deverá receber uma notificação de alerta DLP no dispositivo a partir do qual está a testar que mostra que esta ação não é permitida quando o ficheiro está aberto.

Simular outros cenários DLP no Chrome

Agora que removeu o Chrome da lista de browsers/aplicações não permitidos, pode executar cenários de simulação abaixo para confirmar que o comportamento cumpre os requisitos da sua organização:

- Copie dados de um item confidencial para outro documento usando a Área de transferência

- Para testar, abra um arquivo que está protegido contra ações de copiar para a área de transferência no navegador Chrome e tente copiar os dados do arquivo.

- Resultado Esperado: uma notificação de alerta DLP que mostra que esta ação não é permitida quando o ficheiro está aberto.

- Imprimir documentos

- Para testar, abra um arquivo que esteja protegido contra ações de impressão no navegador Chrome e tente imprimir o arquivo.

- Resultado Esperado: uma notificação de alerta DLP que mostra que esta ação não é permitida quando o ficheiro está aberto.

- Copiar para Suporte de Dados Amovível USB

- Para testar, tente guardar o ficheiro num armazenamento de multimédia amovível.

- Resultado Esperado: uma notificação de alerta DLP que mostra que esta ação não é permitida quando o ficheiro está aberto.

- Copiar para Compartilhamento de Rede

- Para testar, tente salvar o arquivo em um compartilhamento de rede.

- Resultado Esperado: uma notificação de alerta DLP que mostra que esta ação não é permitida quando o ficheiro está aberto.

Utilizar o Dashboard de Gestão de Alertas para ver alertas DLP do Chrome

Abra a página Prevenção contra de perda de dados no portal de conformidade do Microsoft Purview e selecione Alertas.

Veja os procedimentos em Introdução ao dashboard Alertas de prevenção de perda de dados e Investigar incidentes de perda de dados com o Microsoft Defender XDR para ver alertas para as políticas DLP do Ponto Final.

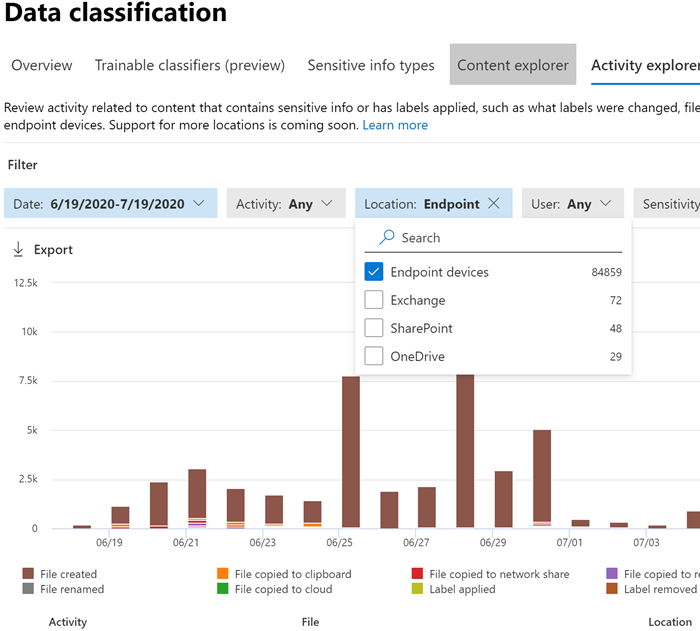

Visualização de dados do Chrome DLP no explorador de atividades

Abra a Página Classificação de dados do seu domínio no portal de conformidade Microsoft Purview e escolha Explorador de Atividades.

Confira os procedimentos no Comece a usar o Explorador de atividades para acessar e filtrar todos os dados dos dispositivos de ponto de extremidade.

Limitações e problemas conhecidos

- O modo incógnito não é suportado e tem de ser desativado.

Próximas etapas

Agora que tem dispositivos integrados e pode ver os dados de atividade no Explorador de atividades, está pronto para avançar para o próximo passo, onde cria políticas DLP que protegem os seus itens confidenciais.

Confira também

- Saiba mais sobre a Prevenção contra perda de dados do ponto de extremidade

- Usando a Prevenção contra perda de dados de ponto de extremidade

- Saiba mais sobre prevenção contra perda de dados

- Criar e Implementar políticas de prevenção de perda de dados

- Começar a usar o Explorador de atividades

- Microsoft Defender para Ponto de Extremidade

- Ferramentas e métodos de integração para computadores Windows 10

- Assinatura do Microsoft 365

- Dispositivos ingressados no Microsoft Entra

- Baixar o novo Microsoft Edge baseado em Chromium