Conectar e gerenciar workspaces do Azure Synapse Analytics no Microsoft Purview

Este artigo descreve como registrar workspaces do Azure Synapse Analytics. Ele também descreve como autenticar e interagir com os workspaces do Azure Synapse Analytics no Microsoft Purview. Para obter mais informações sobre o Microsoft Purview, leia o artigo introdutório.

Recursos compatíveis

| Extração de metadados | Verificação Completa | Verificação Incremental | Verificação em escopo | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de dados | Exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Não | Sim | Não | Não | Sim - pipelines | Não | Não |

Atualmente, não há suporte para Azure Synapse Analytics lake databases.

Para tabelas externas, Azure Synapse Analytics não captura atualmente a relação dessas tabelas com seus arquivos originais.

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

O administrador de fonte de dados e as permissões do leitor de dados para registrar uma fonte e gerenciá-la no portal de governança do Microsoft Purview. Para obter detalhes, confira Controle de acesso no portal de governança do Microsoft Purview.

Registrar

O procedimento a seguir descreve como registrar workspaces do Azure Synapse Analytics no Microsoft Purview usando o portal de governança do Microsoft Purview.

Apenas um usuário que tem pelo menos uma função de leitor de dados no workspace do Azure Synapse Analytics e que também é administrador de fonte de dados no Microsoft Purview pode registrar um workspace Azure Synapse Analytics.

Abra o portal de governança do Microsoft Purview e selecione sua conta do Microsoft Purview.

Como alternativa, acesse o portal do Azure, pesquise e selecione a conta do Microsoft Purview e selecione o botão portal de governança do Microsoft Purview.

No painel esquerdo, selecione Fontes.

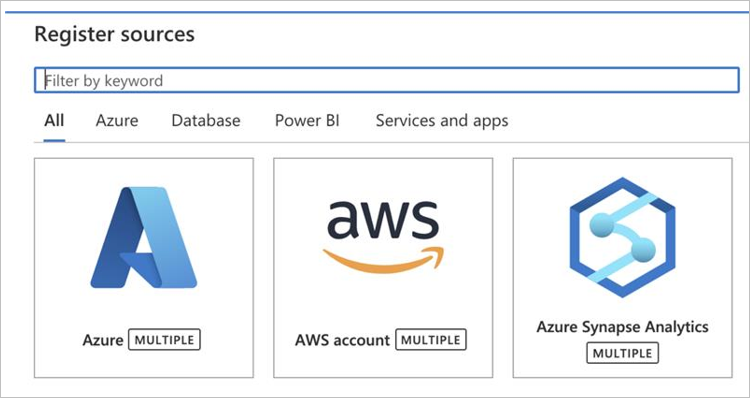

Selecione Registrar.

Em Registrar fontes, selecione Azure Synapse Analytics (múltiplo).

Selecione Continuar.

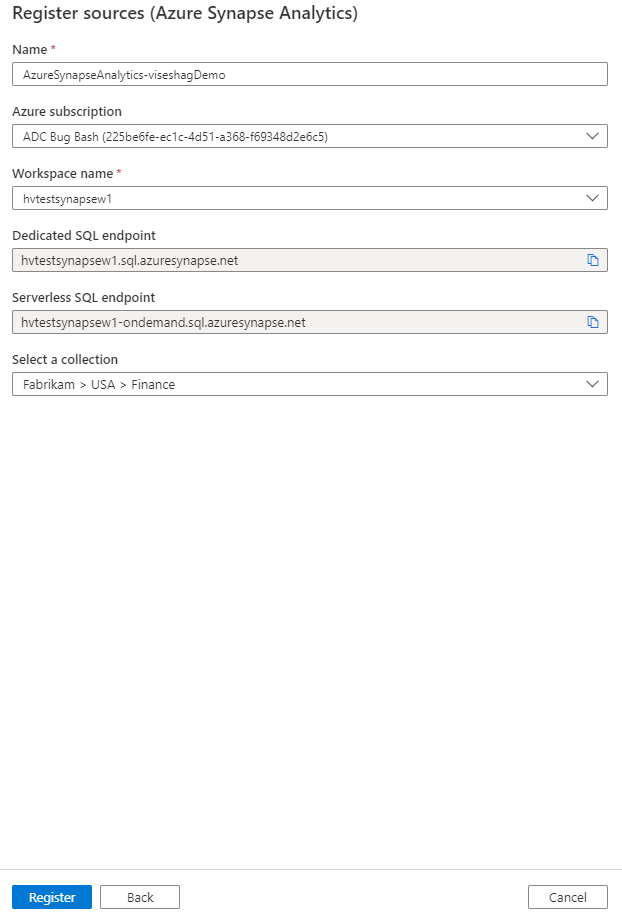

Na página Registrar fontes (Azure Synapse Analytics), faça o seguinte:

Para Nome, insira um nome para que a fonte de dados seja listada no catálogo de dados.

Opcionalmente, para a assinatura do Azure, escolha uma assinatura para filtrar.

Para o nome do Workspace, selecione o workspace com o qual você está trabalhando.

As caixas para os pontos de extremidade SQL são preenchidas automaticamente com base na seleção do workspace.

Para Selecionar uma coleção, escolha a coleção com a qual você está trabalhando ou crie uma nova.

Selecione Registrar para concluir o registro da fonte de dados.

Examinar

Use as etapas a seguir para examinar os workspaces do Azure Synapse Analytics para identificar automaticamente os ativos e classificar seus dados. Para obter mais informações sobre a verificação em geral, consulte Verificações e ingestão no Microsoft Purview.

- Configure a autenticação para enumerar seus recursos dedicados ou sem servidor . Essa etapa permitirá que o Microsoft Purview enumere seus ativos de workspace e realize verificações.

- Aplique permissões para examinar o conteúdo do workspace.

- Confirme se sua rede está configurada para permitir o acesso ao Microsoft Purview.

Autenticação de enumeração

Use os procedimentos a seguir para configurar a autenticação. Você deve ser um proprietário ou um administrador de acesso do usuário para adicionar as funções especificadas.

Autenticação para enumerar recursos de banco de dados SQL dedicados

- No portal do Azure, acesse o recurso de workspace do Azure Synapse Analytics.

- No painel esquerdo, selecione Controle de Acesso (IAM).

- Selecione o botão Adicionar.

- Defina a função Leitor e insira o nome da conta do Microsoft Purview, que representa sua MSI (identidade de serviço gerenciada).

- Selecione Salvar para concluir a atribuição da função.

Observação

Se você estiver planejando registrar e examinar vários workspaces do Azure Synapse Analytics em sua conta do Microsoft Purview, também poderá atribuir a função de um nível mais alto, como um grupo de recursos ou uma assinatura.

Autenticação para enumerar recursos de banco de dados SQL sem servidor

Há três locais em que você precisa definir a autenticação para permitir que o Microsoft Purview enumere seus recursos de banco de dados SQL sem servidor.

Para definir a autenticação para o workspace do Azure Synapse Analytics:

- No portal do Azure, acesse o recurso de workspace do Azure Synapse Analytics.

- No painel esquerdo, selecione Controle de Acesso (IAM).

- Selecione o botão Adicionar.

- Defina a função Leitor e insira o nome da conta do Microsoft Purview, que representa seu MSI.

- Selecione Salvar para concluir a atribuição da função.

Para definir a autenticação para a conta de armazenamento:

- No portal do Azure, acesse o grupo de recursos ou assinatura que contém a conta de armazenamento associada ao workspace do Azure Synapse Analytics.

- No painel esquerdo, selecione Controle de Acesso (IAM).

- Selecione o botão Adicionar.

- Defina a função leitor de dados de blob de armazenamento e insira o nome da conta do Microsoft Purview (que representa seu MSI) na caixa Selecionar .

- Selecione Salvar para concluir a atribuição da função.

Para definir a autenticação para o banco de dados sem servidor do Azure Synapse Analytics:

Acesse seu workspace do Azure Synapse Analytics e abra Synapse Studio.

No painel esquerdo, selecione Dados.

Selecione as reticências (...) ao lado de um de seus bancos de dados e inicie um novo script SQL.

Execute o seguinte comando em seu script SQL para adicionar o MSI da conta do Microsoft Purview (representado pelo nome da conta) nos bancos de dados SQL sem servidor:

CREATE LOGIN [PurviewAccountName] FROM EXTERNAL PROVIDER;

Aplicar permissões para examinar o conteúdo do workspace

Você deve configurar a autenticação em cada banco de dados SQL que deseja registrar e examinar no workspace do Azure Synapse Analytics. Selecione nos cenários a seguir as etapas para aplicar permissões.

Importante

As etapas a seguir para bancos de dados sem servidor não se aplicam a bancos de dados replicados. No Azure Synapse Analytics, os bancos de dados sem servidor que são replicados dos bancos de dados spark são somente leitura no momento. Para obter mais informações, consulte Operação não é permitida para um banco de dados replicado.

Usar uma identidade gerenciada para bancos de dados SQL dedicados

Para executar os comandos no procedimento a seguir, você deve ser um administrador Azure Synapse no workspace. Para obter mais informações sobre as permissões do Azure Synapse Analytics, consulte Configurar o controle de acesso para seu workspace do Azure Synapse Analytics.

Acesse seu workspace do Azure Synapse Analytics.

Vá para a seção Dados e procure um de seus bancos de dados SQL dedicados.

Selecione as reticências (...) ao lado do nome do banco de dados e inicie um novo script SQL.

Execute o seguinte comando em seu script SQL para adicionar o MSI da conta do Microsoft Purview (representado pelo nome da conta) como

db_datareaderno banco de dados SQL dedicado:CREATE USER [PurviewAccountName] FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_datareader', [PurviewAccountName] GOExecute o seguinte comando em seu script SQL para verificar a adição da função:

SELECT p.name AS UserName, r.name AS RoleName FROM sys.database_principals p LEFT JOIN sys.database_role_members rm ON p.principal_id = rm.member_principal_id LEFT JOIN sys.database_principals r ON rm.role_principal_id = r.principal_id WHERE p.authentication_type_desc = 'EXTERNAL' ORDER BY p.name;

Siga as mesmas etapas para cada banco de dados que você deseja examinar.

Usar uma identidade gerenciada para bancos de dados SQL sem servidor

Acesse seu workspace do Azure Synapse Analytics.

Vá para a seção Dados e selecione um de seus bancos de dados SQL.

Selecione as reticências (...) ao lado do nome do banco de dados e inicie um novo script SQL.

Execute o seguinte comando em seu script SQL para adicionar o MSI da conta do Microsoft Purview (representado pelo nome da conta) como

db_datareadernos bancos de dados SQL sem servidor:CREATE USER [PurviewAccountName] FOR LOGIN [PurviewAccountName]; ALTER ROLE db_datareader ADD MEMBER [PurviewAccountName];Execute o seguinte comando em seu script SQL para verificar a adição da função:

SELECT p.name AS UserName, r.name AS RoleName FROM sys.database_principals p LEFT JOIN sys.database_role_members rm ON p.principal_id = rm.member_principal_id LEFT JOIN sys.database_principals r ON rm.role_principal_id = r.principal_id WHERE p.authentication_type_desc = 'EXTERNAL' ORDER BY p.name;

Siga as mesmas etapas para cada banco de dados que você deseja examinar.

Conceder permissão para usar credenciais para tabelas externas

Se o workspace do Azure Synapse Analytics tiver tabelas externas, você deverá dar permissão às Referências de identidade gerenciada do Microsoft Purview nas credenciais de escopo da tabela externa. Com a permissão Referências, o Microsoft Purview pode ler dados de tabelas externas.

Execute o seguinte comando em seu script SQL para obter a lista de credenciais com escopo de banco de dados:

Select name, credential_identity from sys.database_scoped_credentials;Para conceder o acesso às credenciais com escopo de banco de dados, execute o comando a seguir. Substitua

scoped_credentialpelo nome da credencial com escopo de banco de dados.GRANT REFERENCES ON DATABASE SCOPED CREDENTIAL::[scoped_credential] TO [PurviewAccountName];Para verificar a atribuição de permissão, execute o seguinte comando em seu script SQL:

SELECT dp.permission_name, dp.grantee_principal_id, p.name AS grantee_principal_name FROM sys.database_permissions AS dp JOIN sys.database_principals AS p ON dp.grantee_principal_id = p.principal_id JOIN sys.database_scoped_credentials AS c ON dp.major_id = c.credential_id;

Configurar o acesso de firewall para o workspace do Azure Synapse Analytics

No portal do Azure, acesse o workspace do Azure Synapse Analytics.

No painel esquerdo, selecione Rede.

Para permitir que os serviços e recursos do Azure acessem esse controle de workspace , selecione ON.

Selecione Salvar.

Importante

Se você não conseguir permitir que serviços e recursos do Azure acessem esse workspace em seus workspaces do Azure Synapse Analytics, você terá uma falha de enumeração de banco de dados sem servidor ao configurar uma verificação no portal de governança do Microsoft Purview. Nesse caso, você pode escolher a opção Inserir manualmente para especificar os nomes de banco de dados que deseja examinar e, em seguida, prosseguir ou configurar uma verificação usando uma API.

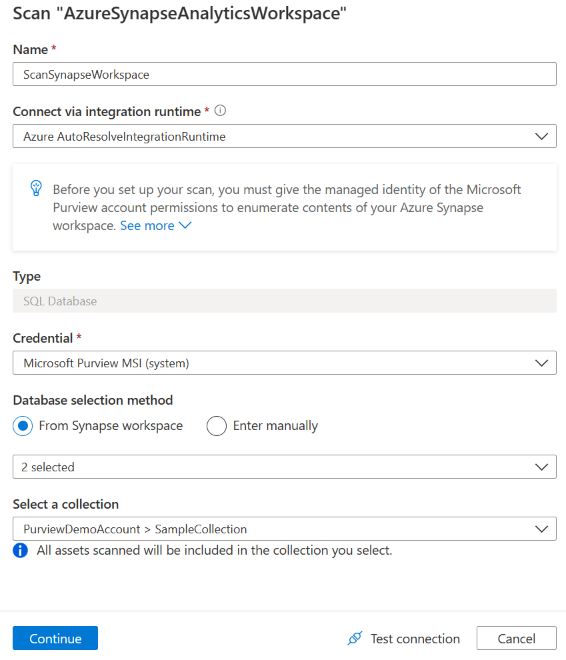

Criar e executar uma verificação

No portal de governança do Microsoft Purview, no painel esquerdo, selecione Mapa de Dados.

Selecione a fonte de dados que você registrou.

Selecione Exibir detalhes e selecione Nova verificação. Como alternativa, você pode selecionar o ícone Verificar a ação rápida no bloco de origem.

No painel Desmarque detalhes, na caixa Nome , insira um nome para a verificação.

Observação

Para o runtime de integração, se você estiver usando o VNet Runtime gerenciado, certifique-se de ter criado os pontos privados gerenciados necessários:

- Para verificar pools sem servidor, crie um ponto privado gerenciado do tipo de sub-recurso sqlOnDemand para seu workspace do Synapse.

- Para examinar pools dedicados, crie um ponto privado gerenciado do tipo de sub-recurso sql para seu workspace do Synapse.

- Se você estiver examinando pools sem servidor e dedicados, você criará pontos de extremidade privados gerenciados e, no assistente, selecione um.

Na lista suspensa credencial , selecione a credencial para se conectar aos recursos na fonte de dados.

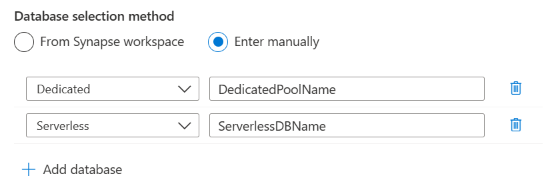

Para o método de seleção de banco de dados, selecione No workspace do Synapse ou Insira manualmente. Por padrão, o Microsoft Purview tenta enumerar os bancos de dados no workspace e você pode selecionar os que deseja examinar.

Se você receber um erro que diz que o Microsoft Purview falhou ao carregar os bancos de dados sem servidor, selecione Inserir manualmente para especificar o tipo de banco de dados (dedicado ou sem servidor) e o nome do banco de dados correspondente.

Selecione Testar conexão para validar as configurações. Se você receber algum erro, na página do relatório, passe o mouse sobre a conexão status para ver detalhes.

Selecione Continuar.

Selecione Examinar conjuntos de regras do tipo Azure Synapse SQL. Você também pode criar conjuntos de regras de verificação embutidos.

Escolha o gatilho de verificação. Você pode agende-o para executar semanalmente/mensalmente ou uma vez.

Examine a verificação e selecione Salvar para concluir a configuração.

Exibir suas verificações e verificar execuções

Para exibir as verificações existentes:

- Acesse o portal de governança do Microsoft Purview. No painel esquerdo, selecione Mapa de dados.

- Selecione a fonte de dados. Você pode exibir uma lista de verificações existentes nessa fonte de dados em Verificações recentes ou exibir todas as verificações na guia Verificações .

- Selecione a verificação que tem resultados que você deseja exibir. O painel mostra todas as execuções de verificação anteriores, juntamente com as status e métricas para cada execução de verificação.

- Selecione a ID de execução para marcar os detalhes da execução de verificação.

Gerenciar suas verificações

Para editar, cancelar ou excluir uma verificação:

Acesse o portal de governança do Microsoft Purview. No painel esquerdo, selecione Mapa de Dados.

Selecione a fonte de dados. Você pode exibir uma lista de verificações existentes nessa fonte de dados em Verificações recentes ou exibir todas as verificações na guia Verificações .

Selecione a verificação que você deseja gerenciar. Você poderá:

- Edite a verificação selecionando Editar verificação.

- Cancele uma verificação em andamento selecionando Cancelar execução de verificação.

- Exclua sua verificação selecionando Excluir verificação.

Observação

- A exclusão da verificação não exclui os ativos de catálogo criados de verificações anteriores.

- O ativo não será mais atualizado com alterações de esquema se sua tabela de origem tiver sido alterada e você examinar novamente a tabela de origem depois de editar a descrição na guia Esquema do Microsoft Purview.

Configurar uma verificação usando uma API

Aqui está um exemplo de criação de uma verificação de um banco de dados sem servidor usando a API REST do Microsoft Purview. Substitua os espaços reservados em chaves ({}) por suas configurações reais. Saiba mais em Exames – Criar ou Atualizar.

PUT https://{purview_account_name}.purview.azure.com/scan/datasources/<data_source_name>/scans/{scan_name}?api-version=2022-02-01-preview

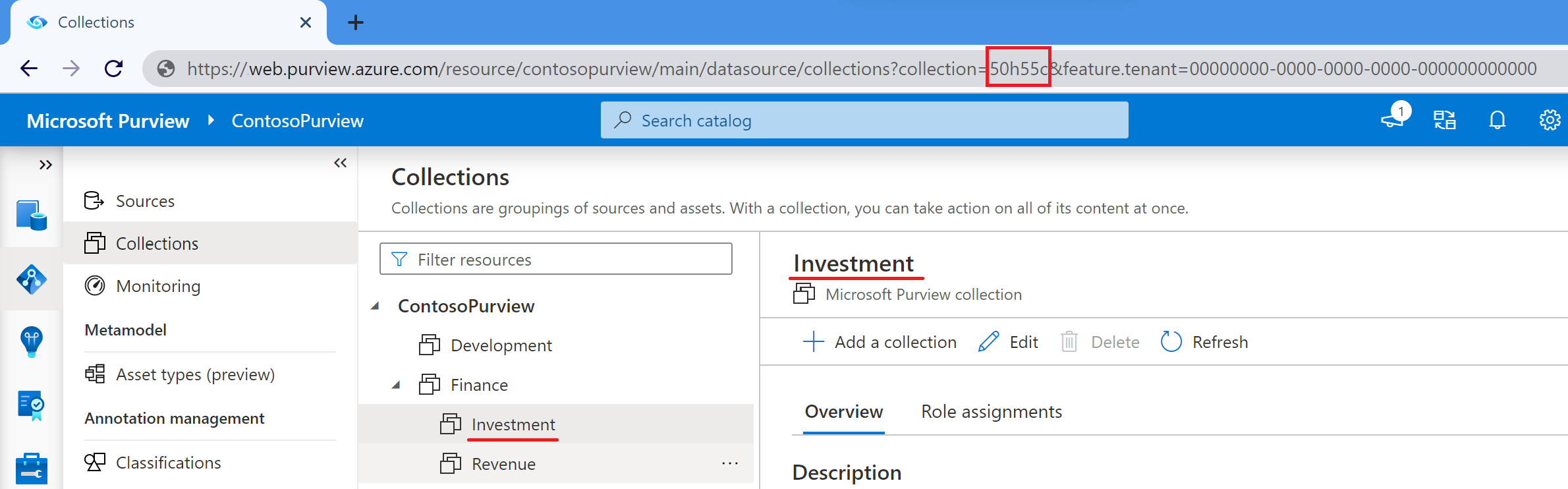

No código a seguir, collection_id não é o nome amigável da coleção, uma ID de cinco caracteres. Para a coleção raiz, collection_id é o nome da coleção. Para todas as subcolleções, em vez disso, é a ID que você pode encontrar em um desses lugares:

A URL no portal de governança do Microsoft Purview. Selecione a coleção e marcar a URL para localizar onde ela diz collection=. Essa é a sua ID. No exemplo a seguir, a coleção Investimento tem a ID 50h55c.

Você pode listar nomes de coleção filho da coleção raiz para listar as coleções e, em seguida, usar o nome em vez do nome amigável.

{

"properties":{

"resourceTypes":{

"AzureSynapseServerlessSql":{

"scanRulesetName":"AzureSynapseSQL",

"scanRulesetType":"System",

"resourceNameFilter":{

"resources":[ "{serverless_database_name_1}", "{serverless_database_name_2}", ...]

}

}

},

"credential":{

"referenceName":"{credential_name}",

"credentialType":"SqlAuth | ServicePrincipal | ManagedIdentity (if UAMI authentication)"

},

"collection":{

"referenceName":"{collection_id}",

"type":"CollectionReference"

},

"connectedVia":{

"referenceName":"{integration_runtime_name}",

"integrationRuntimeType":"SelfHosted (if self-hosted IR) | Managed (if VNet IR)"

}

},

"kind":"AzureSynapseWorkspaceCredential | AzureSynapseWorkspaceMsi (if system-assigned managed identity authentication)"

}

Para agendar a verificação, crie um gatilho para ela após a criação da verificação. Para obter mais informações, consulte Gatilhos – Criar Gatilho.

Solução de problemas

Se você tiver problemas com a verificação:

- Confirme se você seguiu todos os pré-requisitos.

- Confirme se você configurou a autenticação de enumeração para seus recursos.

- Confirme se você configurou a autenticação.

- Verifique a rede confirmando as configurações de firewall.

- Examine a documentação de solução de problemas de verificação.

Próximas etapas

Agora que você registrou sua origem, use os seguintes guias para saber mais sobre o Microsoft Purview e seus dados:

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários