Recomendações para acesso condicional e autenticação multifator no Microsoft Power Automate (Flow)

O Acesso Condicional é um recurso de Microsoft Entra ID que permite controlar como e quando os usuários podem acessar aplicativos e serviços. Apesar de sua utilidade, você deve estar ciente de que o uso do acesso condicional pode ter um efeito adverso ou inesperado sobre os usuários em sua organização que usam o Microsoft Power Automate (Flow) para se conectar aos serviços da Microsoft relevantes para políticas de acesso condicional.

Aplica-se a: Power Automate

Número de KB original: 4467879

Recomendações

- Não use lembrar a autenticação multifator para dispositivos confiáveis , pois o tempo de vida do token reduzirá e fará com que as conexões exijam atualização no intervalo configurado em vez de no comprimento estendido padrão.

- Para evitar erros de conflito de política, verifique se os usuários que entram no Power Automate usam critérios que correspondam às políticas para as conexões que um fluxo usa.

Detalhes

As políticas de acesso condicional são gerenciadas por meio do portal do Azure e podem ter vários requisitos, incluindo (mas não se limitando a) o seguinte:

- Os usuários devem entrar usando a MFA (autenticação multifator) (normalmente senha mais biométrica ou outro dispositivo) para acessar alguns ou todos os serviços de nuvem.

- Os usuários podem acessar alguns ou todos os serviços de nuvem apenas de sua rede corporativa e não de suas redes domésticas.

- Os usuários podem usar apenas dispositivos aprovados ou aplicativos cliente para acessar alguns ou todos os serviços de nuvem.

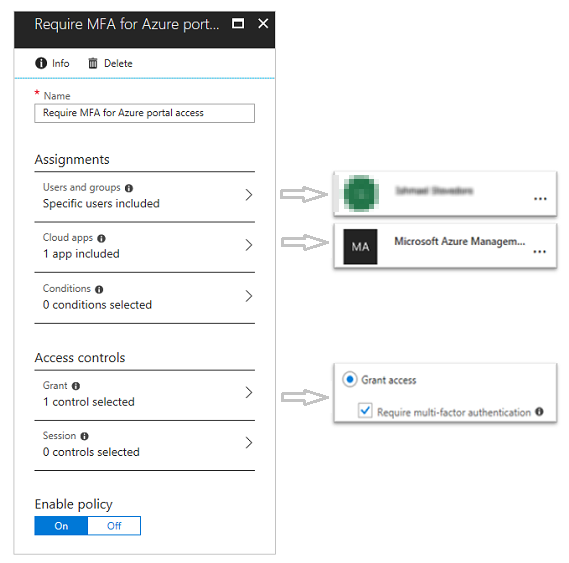

A captura de tela a seguir mostra um exemplo de política MFA que requer MFA para usuários específicos quando eles acessam o portal de gerenciamento do Azure.

Você também pode abrir a configuração MFA do portal do Azure. Para fazer isso, selecione Microsoft Entra ID>Users e grupos>Todos os usuários>Autenticação Multifator e configure políticas usando a guia configurações de serviço.

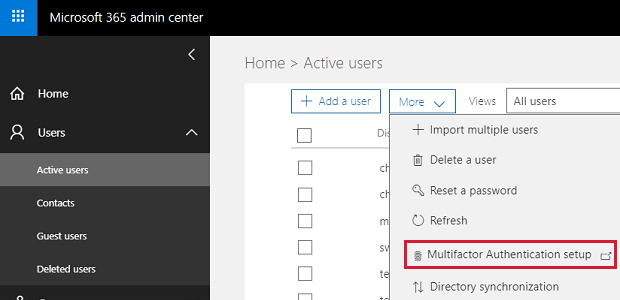

O MFA também pode ser configurado de Centro de administração do Microsoft 365. Um subconjunto de Microsoft Entra recursos de autenticação multifator está disponível para Office 365 assinantes. Para obter mais informações sobre como habilitar o MFA, consulte Configurar a autenticação multifator para usuários Office 365.

A configuração de autenticação multifator lembre-se pode ajudá-lo a reduzir o número de logons de usuário usando um cookie persistente. Essa política controla as configurações de Microsoft Entra documentadas em Lembrar autenticação multifator para dispositivos confiáveis.

Infelizmente, essa configuração altera as configurações da política de token que fazem as conexões expirarem a cada 14 dias. Essa é uma das razões comuns pelas quais as conexões falham com mais frequência após a habilitação do MFA. Recomendamos que você não use essa configuração.

Efeitos no portal do Power Automate e nas experiências inseridas

Esta seção detalha alguns dos efeitos adversos que o acesso condicional pode ter sobre os usuários em sua organização que usam o Power Automate para se conectar aos serviços da Microsoft relevantes a uma política.

Efeito 1 – Falha em execuções futuras

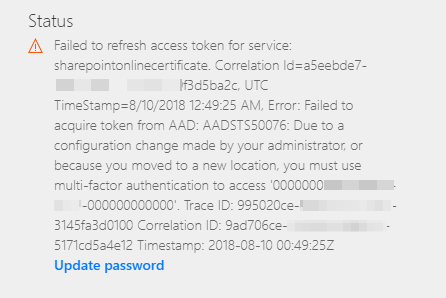

Se você habilitar uma política de acesso condicional após a criação de fluxos e conexões, os fluxos falharão em execuções futuras. Os proprietários das conexões verão a seguinte mensagem de erro no portal do Power Automate quando investigarem as execuções com falha:

AADSTS50076: devido a uma alteração de configuração feita pelo administrador ou porque você mudou para um novo local, você deve usar a autenticação multifator para acessar o <serviço>.

Quando os usuários exibem conexões no portal do Power Automate, eles veem uma mensagem de erro que se assemelha ao seguinte:

Para resolve esse problema, os usuários devem entrar no portal do Power Automate em condições que correspondam à política de acesso do serviço que estão tentando acessar (como vários fatores, rede corporativa e assim por diante) e, em seguida, reparar ou recriar a conexão.

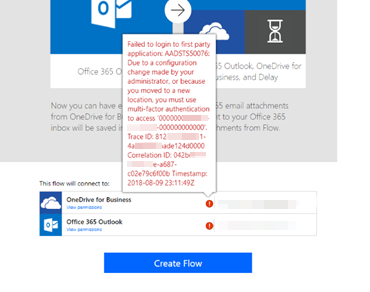

Efeito 2 – Falha de criação automática de conexão

Se os usuários não entrarem no Power Automate usando critérios que correspondam às políticas, a criação automática de conexão com serviços microsoft de primeira parte controlados pelas políticas de acesso condicional falharão. Os usuários devem criar e autenticar manualmente as conexões usando critérios que correspondam à política de acesso condicional do serviço que tentam acessar. Esse comportamento também se aplica a modelos de 1 clique que são criados a partir do portal do Power Automate.

Para resolve esse problema, os usuários devem entrar no portal do Power Automate em condições que correspondam à política de acesso do serviço que tentam acessar (como vários fatores, rede corporativa e assim por diante) antes de criar um modelo.

Efeito 3 – Os usuários não podem criar uma conexão diretamente

Se os usuários não entrarem no Power Automate usando critérios que correspondam às políticas, eles não poderão criar uma conexão diretamente, seja por meio do Power Apps ou do Flow. Os usuários veem a seguinte mensagem de erro quando tentam criar uma conexão:

AADSTS50076: devido a uma alteração de configuração feita pelo administrador ou porque você mudou para um novo local, você deve usar a autenticação multifator para acessar o <serviço>.

Para resolve esse problema, os usuários devem entrar em condições que correspondam à política de acesso do serviço que estão tentando acessar e, em seguida, recriar a conexão.

Efeito 4 – falha Pessoas e seletores de email no portal do Power Automate

Se Exchange Online ou o acesso do SharePoint for controlado por uma política de acesso condicional e se os usuários não entrarem no Power Automate sob a mesma política, as pessoas e os seletores de email no portal do Power Automate falharão. Os usuários não podem obter resultados completos para grupos em sua organização quando executam as consultas a seguir (Office 365 grupos não serão retornados para essas consultas):

- Tentando compartilhar a propriedade ou permissões somente de execução em um fluxo

- Selecionando endereços de email ao criar um fluxo no designer

- Selecionar pessoas no painel Execuções de Fluxo ao selecionar entradas em um fluxo

Efeito 5 – Usar recursos do Power Automate inseridos em outros serviços da Microsoft

Quando um fluxo é inserido em serviços da Microsoft, como SharePoint, Power Apps, Excel e Teams, os usuários do Power Automate também estão sujeitos a acesso condicional e políticas multifator com base em como eles se autenticaram no serviço de host. Por exemplo, se um usuário entrar no SharePoint usando a autenticação de fator único, mas tentar criar ou usar um fluxo que exija acesso multifator ao Microsoft Graph, o usuário receberá uma mensagem de erro.

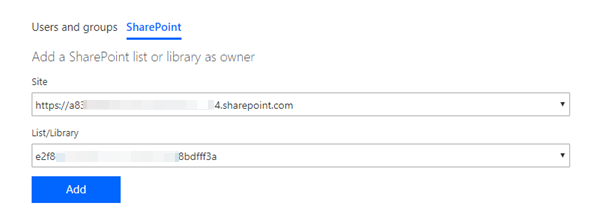

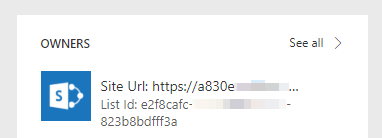

Efeito 6 – Compartilhamento de fluxos usando listas e bibliotecas do SharePoint

Quando você tenta compartilhar permissões de propriedade ou somente execução usando listas e bibliotecas do SharePoint, o Power Automate não pode fornecer o nome de exibição das listas. Em vez disso, ele exibe o identificador exclusivo de uma lista. Os blocos proprietário e run-only na página de detalhes de fluxo para fluxos já compartilhados poderão exibir o identificador, mas não o nome de exibição.

Mais importante, os usuários também podem não conseguir descobrir ou executar seus fluxos do SharePoint. Isso ocorre porque, atualmente, as informações da política de acesso condicional não são passadas entre o Power Automate e o SharePoint para permitir que o SharePoint tome uma decisão de acesso.

Efeito 7 – Criação de fluxos fora de caixa do SharePoint

Relacionado ao Efeito 6, a criação e a execução de fluxos fora de caixa do SharePoint, como os fluxos de Aprovação de Solicitação e Aprovação de Página , podem ser bloqueados por políticas de acesso condicional. Controlar o acesso aos dados do SharePoint e do OneDrive com base no local da rede indica que essas políticas podem causar problemas de acesso que afetam aplicativos de primeiro e terceiros.

Esse cenário se aplica tanto ao local da rede quanto às políticas de acesso condicional (como Dispositivos Não Gerenciados não permitidos). O suporte para a criação de fluxos fora da caixa do SharePoint está em desenvolvimento no momento. Publicaremos mais informações neste artigo quando esse suporte estiver disponível.

Nesse ínterim, aconselhamos os usuários a criar fluxos semelhantes e compartilhar manualmente esses fluxos com os usuários desejados ou desabilitar políticas de acesso condicional se essa funcionalidade for necessária.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários