Usar a política de DNS para a implantação de DNS com partição de rede

Aplica-se a: Windows Server 2022, Windows Server 2019 e Windows Server 2016

Você pode usar este tópico para saber como configurar a política DNS no Windows Server® 2016 em implantações de DNS com partição de rede, nas quais há duas versões de uma única zona: uma para os usuários internos na intranet da organização e outra para os usuários externos, que normalmente são usuários na Internet.

Observação

Para obter informações sobre como usar a Política DNS em implantação de DNS com partição de rede com zonas DNS integradas ao Active Directory, consulte Usar a política DNS em DNS com partição de rede no Active Directory.

Anteriormente, esse cenário exigia que os administradores de DNS mantivessem dois servidores DNS diferentes, cada um fornecendo serviços para cada conjunto de usuários, internos e externos. Se apenas alguns registros dentro da zona tiveram partição de rede ou as duas instâncias da zona (interna e externa) foram delegadas para o mesmo domínio pai, isso se tornou um dilema de gerenciamento.

Outro cenário de configuração para implantação de partição de rede é o Controle de Recursão Seletiva para resolução de nomes DNS. Em algumas circunstâncias, espera-se que os servidores DNS Corporativos executem resolução recursiva pela Internet para os usuários internos, enquanto também devem atuar como servidores de nomes autoritativos para usuários externos e bloquear a recursão para eles.

Este tópico inclui as seções a seguir.

Exemplo de implantação de DNS com partição de rede

Confira a seguir um exemplo de como você pode usar a política DNS para obter o cenário descrito anteriormente de DNS com partição de rede.

Esta seção contém os seguintes tópicos.

- Como funciona a implantação de DNS com partição de rede

- Como configurar a implantação de DNS com partição de rede

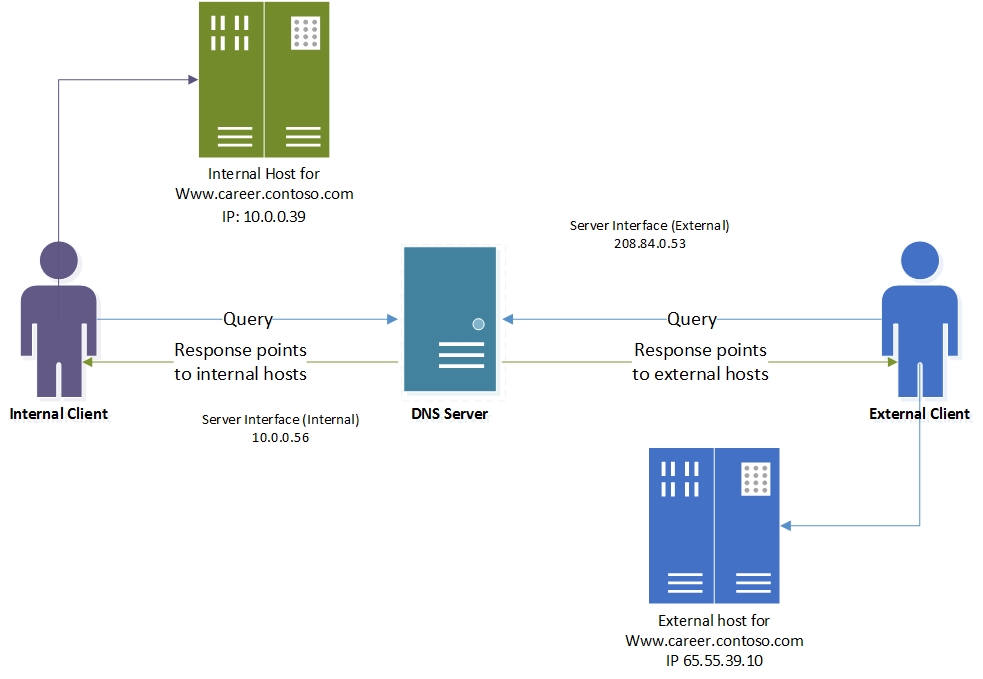

Este exemplo usa uma empresa fictícia, a Contoso, que mantém um site sobre carreiras em www.career.contoso.com.

O site tem duas versões, uma para os usuários internos na qual as postagens de vagas de trabalho internas estão disponíveis. Este site interno está disponível no endereço IP local 10.0.0.39.

A segunda versão é a pública do mesmo site, que está disponível no endereço IP público 65.55.39.10.

Na ausência de política DNS, o administrador é obrigado a hospedar essas duas zonas em servidores DNS separados do Windows Server e gerenciá-las separadamente.

Usando políticas DNS, essas zonas agora podem ser hospedadas no mesmo servidor DNS.

A ilustração a seguir ilustra esse cenário.

Como funciona a implantação de DNS com partição de rede

Quando o servidor DNS é configurado com as políticas DNS necessárias, cada solicitação de resolução de nomes é avaliada de acordo com às políticas no servidor DNS.

A Interface do servidor é usada neste exemplo como critério para diferenciar entre os clientes internos e externos.

Se a interface do servidor na qual a consulta é recebida corresponder a uma das políticas, o escopo da zona associada será usado para responder à consulta.

Portanto, em nosso exemplo, as consultas DNS para www.career.contoso.com recebidas no IP privado (10.0.0.56) recebem uma resposta DNS que contém um endereço IP interno e as consultas DNS recebidas no adaptador de rede pública recebem uma resposta DNS que contém o endereço IP público no escopo da zona padrão (o mesmo que acontece na resolução de consulta normal).

Como configurar a implantação de DNS com partição de rede

Para configurar a implantação de DNS com partição de rede usando a política DNS, você deve usar as etapas a seguir.

As seções a seguir fornecem instruções de configuração detalhadas.

Importante

As seções a seguir incluem os comandos do Windows PowerShell de exemplo que contêm os valores de exemplo para muitos parâmetros. Substitua os valores de exemplo nesses comandos por valores adequados a sua implantação antes de executar esses comandos.

Criar os escopos de zona

Um escopo de zona é uma instância exclusiva da zona. Uma zona DNS pode ter vários escopos de zona, com cada escopo de zona contendo o próprio conjunto de registros do DNS. O mesmo registro poderá estar presente em vários escopos, com diferentes endereços IP ou os mesmos endereços IP.

Observação

Por padrão, há um escopo de zona nas zonas DNS. Esse escopo de zona tem o mesmo nome que a zona e as operações DNS herdadas funcionam nesse escopo. Esse escopo de zona padrão hospedará a versão externa do www.career.contoso.com.

Você pode usar o comando de exemplo a seguir para particionar o escopo da zona contoso.com e criar um escopo de zona interno. O escopo da zona interno será usado para manter a versão interna de www.career.contoso.com.

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "internal"

Para obter mais informações, confira Add-DnsServerZoneScope

Adicionar registros aos escopos de zona

A próxima etapa é adicionar os registros que representam o host do servidor Web nos dois escopos de zona, interno e padrão (para clientes externos).

No escopo de zona interno, o registro www.career.contoso.com é adicionado com o endereço IP 10.0.0.39, que é um IP privado e, no escopo de zona padrão, o mesmo registro, www.career.contoso.com, é adicionado com o endereço IP 65.55.39.10.

Nenhum parâmetro –ZoneScope é fornecido nos comandos de exemplo a seguir quando o registro está sendo adicionado ao escopo de zona padrão. É semelhante ao que acontece ao adicionar registros a uma zona vanilla.

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39” -ZoneScope "internal"

Para obter mais informações, confira Add-DnsServerResourceRecord.

Criar as políticas DNS

Depois de identificar as interfaces do servidor para a rede externa e a rede interna e criar os escopos de zona, você deve criar políticas DNS que conectem os escopos de zona interna e externa.

Observação

Este exemplo usa a interface de servidor como critério para diferenciar entre os clientes internos e externos. Outro método para diferenciar entre clientes externos e internos é usando sub-redes cliente como critério. Se você puder identificar as sub-redes às quais os clientes internos pertencem, é possível configurar a política DNS para diferenciar com base na sub-rede do cliente. Para obter informações sobre como configurar o gerenciamento de tráfego usando critérios de sub-rede do cliente, consulte Usar a política DNS para gerenciamento de tráfego baseado em localização geográfica com servidores primários.

Quando o servidor DNS recebe uma consulta na interface privada, a resposta da consulta DNS é retornada do escopo de zona interno.

Observação

Nenhuma política é necessária para mapear o escopo de zona padrão.

No comando de exemplo a seguir, 10.0.0.56 é o endereço IP no adaptador de rede privada, conforme mostrado na ilustração anterior.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,10.0.0.56" -ZoneScope "internal,1" -ZoneName contoso.com

Para obter mais informações, confira Add-DnsServerQueryResolutionPolicy.

Exemplo de controle de recursão seletiva de DNS

Confira a seguir um exemplo de como você pode usar a política DNS para obter o cenário descrito anteriormente de controle de recursão seletiva de DNS.

Esta seção contém os seguintes tópicos.

- Como funciona o Controle de recursão seletiva de DNS

- Como configurar o Controle de recursão seletiva de DNS

Este exemplo usa a mesma empresa fictícia usada no exemplo anterior, a Contoso, que mantém um site sobre carreiras em www.career.contoso.com.

No exemplo de implantação de DNS com partição de rede, o mesmo servidor DNS responde aos clientes externos e internos e fornece a eles respostas diferentes.

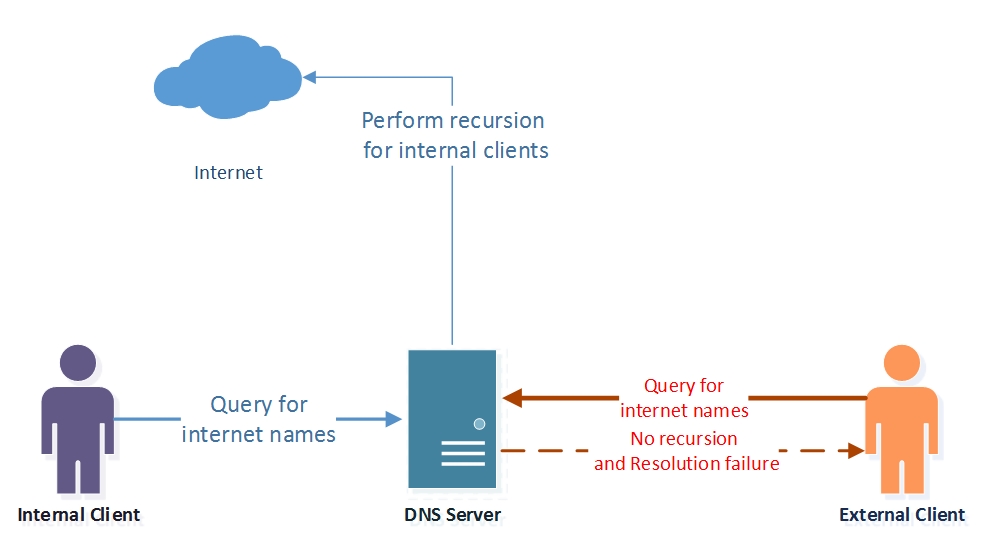

Algumas implantações de DNS podem exigir que o mesmo servidor DNS execute a resolução de nomes recursiva para clientes internos, além de atuar como o servidor de nomes autoritativo para clientes externos. Essa circunstância é chamada de controle de recursão seletiva de DNS.

Em versões anteriores do Windows Server, habilitar a recursão significava que ela estava habilitada em todo o servidor DNS para todas as zonas. Como o servidor DNS também está escutando consultas externas, a recursão é habilitada para clientes internos e externos, tornando o servidor DNS um resolvedor aberto.

Um servidor DNS configurado como um resolvedor aberto pode ser vulnerável ao esgotamento de recursos e pode ser violado por clientes mal-intencionados para criar ataques de reflexo.

Por isso, os administradores de DNS da Contoso não querem o servidor DNS para contoso.com execute a resolução de nomes recursivos para clientes externos. Há apenas a necessidade de controle de recursão para clientes internos, ao passo que o controle de recursão pode ser bloqueado para clientes externos.

A ilustração a seguir ilustra esse cenário.

Como funciona o Controle de recursão seletiva de DNS

Se for recebida uma consulta para a qual o servidor DNS da Contoso não é autoritativo, como para https://www.microsoft.com, a solicitação de resolução de nomes será avaliada de acordo com as políticas no servidor DNS.

Como essas consultas não se enquadram em nenhuma zona, as políticas de nível de zona (conforme definido no exemplo de partição de rede) não são avaliadas.

O servidor DNS avalia as políticas de recursão e as consultas recebidas na interface privada correspondente à SplitBrainRecursionPolicy. Essa política aponta para um escopo de recursão no qual a recursão está habilitada.

Em seguida, o servidor DNS executa a recursão para obter a resposta para https://www.microsoft.com da Internet e armazena em cache a resposta localmente.

Se a consulta for recebida na interface externa, não haverá a correspondência de nenhuma política DNS e a configuração de recursão padrão, que nesse caso está Desabilitada, será aplicada.

Isso impede que o servidor atue como um resolvedor aberto para clientes externos, enquanto ele está atuando como um resolvedor de cache para clientes internos.

Como configurar o Controle de recursão seletiva de DNS

Para configurar o controle de recursão seletiva de DNS usando a política de DNS, você deve usar as etapas a seguir.

Criar escopos de recursão de DNS

Os escopos de recursão são instâncias exclusivas de um grupo de configurações que controlam a recursão em um servidor DNS. Um escopo de recursão possui uma lista de encaminhadores e especifica se a recursão está habilitada. Um servidor DNS pode ter diversos escopos de recursão.

A configuração de recursão herdada e a lista de encaminhadores são chamados de escopo de recursão padrão. Não é possível adicionar ou remover o escopo de recursão padrão, identificado pelo ponto de nome (".").

Neste exemplo, a configuração de recursão padrão está desabilitada, enquanto um novo escopo de recursão para clientes internos é criado onde a recursão está habilitada.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

Para obter mais informações, confira Add-DnsServerRecursionScope

Criar políticas de recursão de DNS

Você pode criar políticas de recursão do servidor DNS para escolher um escopo de recursão para um conjunto de consultas correspondente a critérios específicos.

Se o servidor DNS não for autoritativo para algumas consultas, as políticas de recursão do servidor DNS permitem controlar como resolver as consultas.

Neste exemplo, o escopo de recursão interno com recursão habilitada está associado ao adaptador de rede privado.

Você pode usar o comando de exemplo a seguir para configurar políticas de recursão DNS.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainRecursionPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.39"

Para obter mais informações, confira Add-DnsServerQueryResolutionPolicy.

Agora, o servidor DNS está configurado com as políticas de DNS necessárias, tanto para um servidor de nome com partição de rede, como para um servidor DNS com controle de recursão seletivo habilitado para clientes internos.

Você pode criar milhares de políticas DNS de acordo com seus requisitos de gerenciamento de tráfego e todas as novas políticas são aplicadas dinamicamente, sem reiniciar o servidor DNS, em consultas de entrada.

Para obter mais informações, consulte Guia de cenários de política DNS.