O que é servidor de núcleo seguro?

Aplica-se a: Windows Server 2022, Azure Stack HCI, versão 21H2 e posteriores

O núcleo seguro é uma coleção de recursos que oferece funcionalidades internas de segurança de hardware, firmware, driver e sistema operacional. A proteção fornecida pelos sistemas de núcleo seguro começa antes da inicialização do sistema operacional e continua durante a execução. O servidor de núcleo seguro é projetado para fornecer uma plataforma segura para aplicativos e dados críticos.

O servidor de núcleo seguro baseia-se em três pilares principais de segurança:

Criar uma raiz de confiança com suporte de hardware.

Defesa contra ataques de nível de firmware.

Proteger o sistema operacional contra a execução de código não verificado.

O que caracteriza um servidor de núcleo seguro

A iniciativa de núcleo seguro começou com computadores Windows por meio de uma colaboração profunda entre a Microsoft e os parceiros de fabricação de computadores para fornecer a segurança mais avançada do Windows de todos os tempos. A Microsoft expandiu ainda mais a parceria com parceiros de fabricação de servidores para ajudar a garantir que o Windows Server forneça um ambiente de sistema operacional seguro.

O Windows Server é profundamente integrado ao hardware para fornecer níveis crescentes de segurança:

Linha de base recomendada: o mínimo recomendado para que todos os sistemas forneçam integridade básica do sistema usando o TPM 2.0 para uma raiz de hardware de confiança e inicialização segura. O TPM2.0 e a inicialização segura são necessários para a certificação de hardware do Windows Server. Para saber mais, confira A Microsoft eleva o padrão de segurança para a próxima versão principal do Windows Server

Servidor de núcleo seguro: recomendado para sistemas e setores que exigem níveis mais altos de garantia. O servidor de núcleo seguro baseia-se nos recursos anteriores e usa funcionalidades avançadas de processador para fornecer proteção contra ataques de firmware.

A tabela a seguir mostra como cada conceito e recurso de segurança são usados para criar um servidor de núcleo seguro.

| Conceito | Recurso | Requisito | Linha de base recomendada | Servidor de núcleo seguro |

|---|---|---|---|---|

| Criar uma raiz de confiança com suporte de hardware | ||||

| Inicialização Segura | A inicialização segura está habilitada no BIOS da UEFI (Unified Extensible Firmware Interface) por padrão. | ✓ | ✓ | |

| Trusted Platform Module (TPM) 2.0 | Atende aos requisitos mais recentes da Microsoft para a especificação de TCG (Trusted Computing Group). | ✓ | ✓ | |

| Certificado para Windows Server | Demonstra que um sistema de servidores atende os mais altos níveis técnicos da Microsoft em segurança, confiabilidade e capacidade de gerenciamento. | ✓ | ✓ | |

| Proteção contra DMA na inicialização | Suporte em dispositivos que têm a IOMMU (Unidade de Gerenciamento de Memória de Entrada/Saída). Por exemplo, Intel VT-D ou AMD-Vi. | ✓ | ||

| Defesa contra ataques de nível de firmware | ||||

| Inicialização segura do System Guard | Habilitado no sistema operacional com Intel compatível com DRTM (Raiz Dinâmica de Confiança para Medição) e hardware AMD. | ✓ | ||

| Proteger o sistema operacional contra a execução de código não verificado | ||||

| Segurança com Base em virtualização (VBS) | Requer o hipervisor do Windows, que só tem suporte em processadores de 64 bits com extensões de virtualização, incluindo Intel VT-X e AMD-v. | ✓ | ✓ | |

| HVCI (Integridade de Código Aprimorada do Hipervisor) | Drivers compatíveis com HVCI (Integridade de Código do Hipervisor) e requisitos de VBS. | ✓ | ✓ |

Criar uma raiz de confiança com suporte de hardware

A inicialização segura da UEFI é um padrão de segurança que protege seus servidores contra rootkits mal-intencionados verificando os componentes de inicialização dos sistemas. A inicialização segura verifica se um autor confiável assinou digitalmente os aplicativos e drivers de firmware da UEFI. Quando o servidor é iniciado, o firmware verifica a assinatura de cada componente de inicialização, incluindo drivers de firmware e o sistema operacional. Se as assinaturas forem válidas, o servidor será inicializado e o firmware passará o controle para o sistema operacional.

Para saber mais sobre o processo de inicialização, confira Proteger o processo de inicialização do Windows.

O TPM 2.0 fornece um armazenamento seguro com suporte de hardware para chaves e dados confidenciais. Cada componente carregado durante o processo de inicialização é medido e as medidas são armazenadas no TPM. Ao verificar a raiz de confiança do hardware, ele eleva a proteção fornecida por funcionalidades como o BitLocker, que usa o TPM 2.0 e facilita a criação de fluxos de trabalho baseados em atestado. Esses fluxos de trabalho baseados em atestado podem ser incorporados em estratégias de segurança de confiança zero.

Saiba mais sobre Trusted Platform Modules e como o Windows usa o TPM.

Juntamente com a inicialização segura e o TPM 2.0, o núcleo seguro do Windows Server usa a proteção contra DMA na inicialização em processadores compatíveis que têm a IOMMU (Unidade de Gerenciamento de Memória de Entrada/Saída). Por exemplo, Intel VT-D ou AMD-Vi. Com a proteção contra DMA na inicialização, os sistemas são protegidos contra ataques de DMA (Acesso Direto à Memória) durante a inicialização e durante o runtime do sistema operacional.

Defesa contra ataques de nível de firmware

As soluções de proteção e detecção de ponto de extremidade geralmente têm visibilidade limitada do firmware, dado que o firmware é executado sob o sistema operacional. O firmware tem um nível mais alto de acesso e privilégio do que o kernel do hipervisor e o sistema operacional, tornando-o um alvo atraente para invasores. Os ataques direcionados ao firmware prejudicam outras medidas de segurança implementadas pelo sistema operacional, tornando mais difícil identificar quando um sistema ou usuário foi comprometido.

Desde o Windows Server 2022, a inicialização segura do System Guard protege o processo de inicialização contra ataques de firmware usando funcionalidades de hardware da AMD e da Intel. Com suporte de processador para a tecnologia DRTM (Raiz Dinâmica de Confiança para Medição), os servidores com núcleo seguro colocam o firmware em uma área restrita com suporte de hardware, ajudando a limitar os efeitos das vulnerabilidades no código de firmware altamente privilegiado. O System Guard usa as funcionalidades de DRTM incorporadas em processadores compatíveis para iniciar o sistema operacional, garantindo que o sistema seja iniciado em um estado confiável usando código verificado.

Proteger o sistema operacional contra a execução de código não verificado

O servidor de núcleo seguro usa a VBS (Segurança Baseada em Virtualização) e a HVCI (integridade de código protegida por hipervisor) para criar e isolar uma região segura de memória do sistema operacional normal. A VBS usa o hipervisor do Windows para criar um VSM (Modo de Segurança Virtual) que oferece limites de segurança no sistema operacional, que podem ser usados para outras soluções de segurança.

A HVCI, comumente conhecida como proteção de integridade de memória, é uma solução de segurança que ajuda a garantir que apenas o código assinado e confiável tenha permissão de execução no kernel. O uso apenas de código assinado e confiável impede ataques que tentam modificar o código do modo kernel. Por exemplo, ataques que modificam drivers ou exploits como WannaCry que tenta injetar código mal-intencionado no kernel.

Para saber mais sobre os requisitos de VBS e hardware, confira Segurança baseada em virtualização.

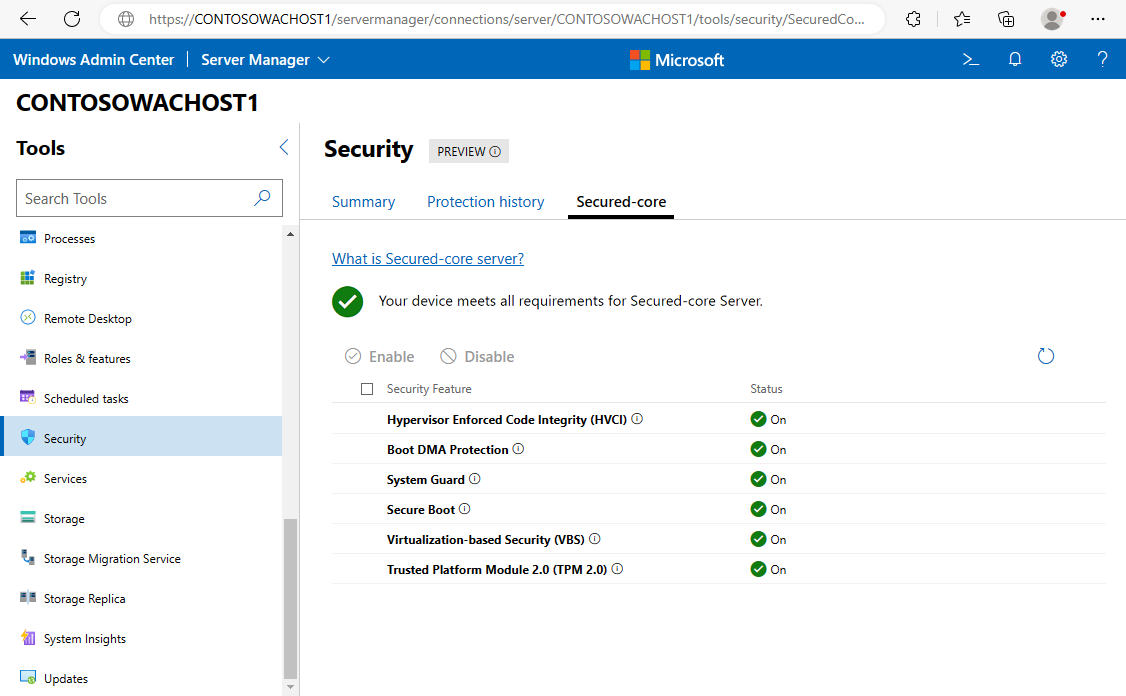

Gerenciamento simplificado

Você pode exibir e configurar os recursos de segurança do sistema operacional de sistemas de núcleo seguro usando o Windows PowerShell ou a extensão de segurança no Windows Admin Center. Com os Sistemas Integrados do Azure Stack HCI, os parceiros de fabricação simplificaram ainda mais a experiência de configuração para os clientes para que a melhor segurança de servidor da Microsoft esteja disponível imediatamente.

Saiba mais sobre o Windows Admin Center.

Defesa preventiva

Ao habilitar a funcionalidade de código seguro, será possível se defender proativamente e interromper muitos dos caminhos que os invasores usam para explorar um sistema. O servidor de núcleo seguro permite recursos de segurança avançados nas camadas inferiores da pilha de tecnologia, protegendo as áreas mais privilegiadas do sistema antes que muitas ferramentas de segurança estejam cientes dos exploits. Isso também ocorre sem a necessidade de tarefas adicionais ou monitoramento por equipes de TI e SecOps.

Comece seu percurso para um núcleo seguro

Você pode encontrar hardware certificado para servidor de núcleo seguro no Windows Server Catalog e servidores do Azure Stack HCI no Catálogo do Azure Stack HCI. Esses servidores certificados são totalmente equipados com mitigações de segurança líderes do setor incorporadas ao hardware, firmware e ao sistema operacional para ajudar a impedir alguns dos vetores de ataque mais avançados.

Próximas etapas

Agora que você entende o que é o servidor de núcleo seguro, veja alguns recursos para começar. Saiba mais sobre como:

- Configurar o servidor de núcleo protegido.

- A Microsoft traz segurança de hardware avançada para o Server e o Edge com o núcleo seguro no Blog de Segurança da Microsoft.

- Novos servidores de núcleo seguro agora estão disponíveis no ecossistema da Microsoft para ajudar a proteger sua infraestrutura no Blog de Segurança da Microsoft.

- Criar dispositivos, sistemas e drivers de filtro compatíveis com o Windows em todas as Plataformas Windows em Especificações e políticas do Programa de Compatibilidade de Hardware do Windows.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários