Usar o Link Privado do Azure para conectar redes com segurança ao Azure Automation

O Ponto de Extremidade Privado do Azure é um adaptador de rede que conecta você de maneira privada e segura a um serviço que conta com o Link Privado do Azure. O Ponto de Extremidade Privado usa um endereço IP privado de sua VNet, colocando efetivamente o serviço do Automation em sua VNet. O tráfego de rede entre a máquina em sua VNet e a conta do Automation atravessa a VNet e um link privado na rede principal da Microsoft, eliminando a exposição da Internet pública.

Por exemplo, você tem uma VNet na qual desabilitou o acesso à Internet de saída. No entanto, você deseja acessar sua conta de automação de forma privada e usar recursos de automação como WebHooks, configuração de estado e trabalhos de runbook em Hybrid runbook Workers. Além disso, você deseja que os usuários tenham acesso à conta de automação somente por meio da VNET. A implantação de um ponto de extremidade privado atinge essas metas.

Este artigo aborda quando usar e como configurar um ponto de extremidade privado com sua conta do Automation.

Observação

O suporte ao link privado com o Azure Automation está disponível somente nas nuvens comerciais do Azure e do Azure dos EUA.

Vantagens

Com o Link Privado, você pode:

Conectar-se de maneira privada ao Azure Automation sem abrir nenhum acesso de rede pública

Conectar-se de maneira privada ao Azure Monitor no espaços de trabalho do Log Analytics sem abrir nenhum acesso de rede pública

Observação

Um ponto de extremidade privado separado para seu espaço de trabalho de Log Analytics será necessário se sua conta do Automation estiver vinculada a um espaço de trabalho Log Analytics para encaminhar dados de trabalho e quando você tiver habilitado recursos como Gerenciamento de Atualizações, Controle de Alterações e inventário, configuração de estado ou Iniciar/Parar VMs fora do horário comercial. Para obter mais informações sobre o link privado para Azure Monitor, consulte usar o Link Privado do Azure para conectar redes com segurança a Azure Monitor.

Garantir que o acesso aos seus dados do Automation esteja restrito a redes privadas autorizadas

Impedir a exportação de dados de suas redes privadas definindo recursos específicos do Azure Automation que se conectam por meio de seu ponto de extremidade privado

Conectar sua rede local privada ao Azure Automation com segurança usando ExpressRoute e Link Privado

Manter todo o tráfego dentro da rede de principal do Microsoft Azure.

Para obter mais informações, confira Principais benefícios do Link Privado.

Limitações

- Na implementação atual do Link Privado, os trabalhos de nuvem da conta do Automation não podem acessar os recursos do Azure que são protegidos usando o ponto de extremidade privado. Por exemplo, Azure Key Vault, SQL do Azure, conta de armazenamento do Azure, etc. Para solucionar esse problema, use um Hybrid Runbook Worker em vez disso. Portanto, há suporte para que VMs locais executem Hybrid Runbook Workers em uma Conta de Automação com o Link Privado habilitado.

- Você precisa usar a versão mais recente do agente de Log Analytics para Windows ou Linux.

- A Porta do Log Analytics não oferece suporte ao Link Privado.

- O alerta do Azure (métrica, log e log de atividades) não pode ser usado para disparar um webhook de Automação quando a conta de Automação é configurada com Acesso público definido como Desabilitar.

Como ele funciona

O Link Privado do Azure Automation conecta um ou mais pontos de extremidade privados (e as redes virtuais nas quais eles estão contidos) ao recurso de Conta de Automação. Os pontos de extremidade consistem em computadores que usam webhooks para iniciar um runbook, computadores que hospedam a função Hybrid Runbook Worker e os nós de DSC (Desired State Configuration).

Depois de criar pontos de extremidade privados para o Automation, cada uma das URLs do Automation voltadas para o público é mapeada para um ponto de extremidade privado em sua VNet. Você ou um computador pode entrar em contato diretamente com as URLs do Automation.

Cenário de webhook

Você pode iniciar runbooks fazendo uma requisição POST na URL do webhook. Por exemplo, a URL tem esta aparência: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

Cenário do Hybrid Runbook Worker

O recurso Hybrid Runbook Worker do usuário da Automação do Azure permite que você execute runbooks diretamente no computador do Azure ou não Azure, incluindo servidores registrados com servidores habilitados para o Azure Arc. No computador ou servidor que está hospedando a função, você pode executar runbooks diretamente nele e em recursos no ambiente para gerenciar esses recursos locais.

Um ponto de extremidade JRDS é usado pelo Hybrid Worker para iniciar/parar runbooks, baixar os runbooks para o trabalho e enviar o fluxo de log de trabalho de volta para o serviço do Automação. Depois de habilitar o ponto de extremidade JRDS, a URL ficaria assim:https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. Isso garantiria que a execução do runbook no Hybrid Worker conectado à rede virtual do Azure seja capaz de executar trabalhos sem a necessidade de abrir uma conexão de saída com a Internet.

Observação

Com a implementação atual de links privados para a automação do Azure, ele só dá suporte a trabalhos em execução no Hybrid Runbook Worker conectado a uma rede virtual do Azure e não oferece suporte a trabalhos de nuvem.

Cenário de Hybrid Worker para Gerenciamento de Atualizações

O Hybrid Runbook Worker do sistema dá suporte a um conjunto de runbooks ocultos usados pelo recurso Gerenciamento de Atualizações que foram criados para instalar atualizações especificadas pelo usuário em computadores Windows e Linux. Quando o Gerenciamento de Atualizações da Automação do Azure está habilitado, qualquer computador conectado ao workspace do Log Analytics é automaticamente configurado como um sistema do Hybrid Runbook Worker.

Para entender & configurar Gerenciamento de Atualizações revise sobre gerenciamento de atualizações. O recurso Gerenciamento de Atualizações tem uma dependência em um espaço de trabalho Log Analytics e, portanto, requer a vinculação do espaço de trabalho com uma conta do Automation. Um workspace do Log Analytics armazena dados coletados pela solução e hospeda as exibições e pesquisas de logs.

Se você quiser que os computadores configurados para o gerenciamento de atualizações se conectem ao Automation & espaço de trabalho Log Analytics de maneira segura sobre o canal de Link Privado, será necessário habilitar o Link Privado para o espaço de trabalho Log Analytics vinculado à conta do Automation configurada com o Link Privado.

Você pode controlar como um espaço de trabalho do Log Analytics pode ser acessado de fora dos escopos de link privado seguindo as etapas descritas em configurar log Analytics. Se você definir a opção Permitir acesso à rede pública para ingestão como Não, os computadores fora dos escopos conectados não poderão carregar dados nesse workspace. Se você definir a opção Permitir acesso à rede pública para consultas como Não, os computadores fora dos escopos não poderão acessar dados nesse workspace.

Use o subrecurso de destino DSCAndHybridWorker para habilitar o Link Privado para os trabalhadores híbridos do sistema e do usuário.

Observação

Máquinas hospedadas fora do Azure que são gerenciadas pelo Gerenciamento de Atualizações e estão conectadas à VNet do Azure por meio do emparelhamento privado do ExpressRoute, túneis de VPN e redes virtuais emparelhadas usando pontos de extremidade privados dão suporte ao link privado.

Cenário de configuração de estado (AgentSvc)

A State Configuration oferece um serviço de gerenciamento de configuração do Azure que permite gravar, gerenciar e compilar Configurações de DSC (Desired State Configuration) do PowerShell para nós em qualquer nuvem ou datacenter local.

O agente no computador é registrado com o serviço DSC e, em seguida, usa o ponto de extremidade de serviço para efetuar pull da configuração de DSC. O ponto de extremidade do serviço de agente é semelhante a: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

A URL para o ponto de extremidade público e privado seria a mesma, no entanto, ela seria mapeada para um endereço IP privado quando o link privado estiver habilitado.

Planejamento com base na sua rede

Antes de configurar seus recursos da conta do Automation, verifique seus requisitos de isolamento de rede. Avalie o acesso de suas redes virtuais à Internet pública e as restrições de acesso à sua conta do Automation (incluindo a configuração de um Escopo de Grupo de Link Privado para Azure Monitor Logs, se integrados à sua conta do Automation). Além disso, inclua uma revisão dos registros DNS do serviço de automação como parte do seu plano para garantir que os recursos com suporte funcionem sem problemas.

Conectar-se a um ponto de extremidade privado

Siga as etapas abaixo para criar um ponto de extremidade privado para a conta de Automação.

Acesse o centro de Link Privado no portal do Azure para criar um ponto de extremidade privado para conectar nossa rede.

Em Centro de Link Privado, selecione Criar ponto de extremidade privado.

Em Básico, selecione ou insira os seguintes detalhes:

- Assinatura

- Grupo de recursos

- Nome

- Nome da Interface de Rede

- Região e selecione Avançar: recurso.

No Recurso, insira os seguintes detalhes:

- Método de conexão, selecione a opção padrão – Conectar-se a um recurso do Azure no diretório.

- Assinatura

- Tipo de recurso

- Recurso.

- O Sub-recurso de destino pode ser Webhook ou DSCAndHybridWorker de acordo com o cenário e selecione Avançar: Rede Virtual.

Em Rede Virtual, insira os detalhes a seguir:

- Rede virtual

- Sub-rede

- Habilite a caixa de seleção para Habilitar políticas de rede para todos os pontos de extremidade privados desta sub-rede.

- Selecione Alocar endereço IP dinamicamente e selecione Avançar: DNS.

Em DNS, os dados são preenchidos de acordo com as informações inseridas nas guias Básico, Recurso e Rede Virtual, e isso cria uma zona de DNS privado. Insira os seguintes detalhes:

- Integrar com a zona DNS privado

- Assinatura

- Grupo de recursos e selecione Avançar: marcas

Em Marcas, você pode categorizar os recursos. Selecione Nome e Valor e escolha Examinar e criar.

Você é levado até a página Examinar + criar, na qual o Azure valida sua configuração. Depois que as alterações no Acesso à Rede pública e no Link Privado forem aplicadas, pode levar até 35 minutos para que elas entrem em vigor.

No Centro de Link Privado, selecione Pontos de extremidade privados para exibir o recurso de link privado.

Selecione o recurso para ver todos os detalhes. Isso cria um novo ponto de extremidade privado para sua conta do Automation e atribui a ele um IP privado de sua rede virtual. O status da conexão é mostrado como aprovado.

Da mesma forma, um FQDN (nome de domínio totalmente qualificado) exclusivo é criado para a configuração de estado (AgentSvc) e para o tempo de execução de trabalho do Hybrid Runbook Worker (jrds). Cada um deles recebe um IP separado de sua VNet e o status da conexão é mostrado como aprovado.

Se o consumidor de serviço tiver permissões RBAC do Azure no recurso do Automation, eles poderão escolher o método de aprovação automática. Nesse caso, quando a solicitação atinge o recurso do provedor do Automation, nenhuma ação é necessária do provedor de serviços e a conexão é aprovada automaticamente.

Definir sinalizadores de acesso à rede pública

Você pode configurar uma conta do Automation para negar todas as configurações públicas e permitir somente conexões por meio de pontos de extremidade privados para aprimorar ainda mais a segurança da rede. Se você quiser restringir o acesso à conta do Automation somente dentro da VNet e não permitir o acesso da Internet pública, poderá definir publicNetworkAccess a propriedade como $false .

Quando a configuração Deny public network access (Negar acesso à rede pública) estiver definida como $false, somente as conexões por meio de pontos de extremidade privados serão permitidas e todas as conexões por meio de pontos de extremidade públicos terão a permissão negada com uma mensagem de erro e um status HTTP de 401.

O script do PowerShell a seguir mostra como Get e Set na propriedade Public Network Access (Acesso à rede pública) ao nível da conta do Automation:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

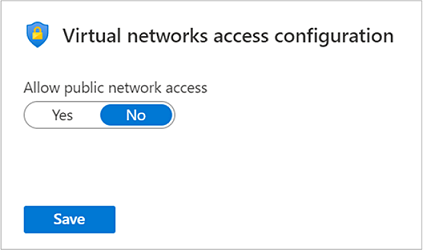

Você também pode controlar a propriedade de acesso de rede pública do portal do Azure. Na sua conta do Automation, selecione isolamento de rede no painel esquerdo na seção Configurações de conta. Quando a configuração de acesso à rede pública é definida como não, somente as conexões por pontos de extremidade privados são permitidas e todas as conexões sobre pontos de extremidade públicos são negadas.

Configuração de DNS

Ao se conectar a um recurso de link privado usando um FQDN (nome de domínio totalmente qualificado) como parte da cadeia de conexão, é importante definir corretamente as configurações de DNS para resolver o endereço IP privado alocado. Os serviços do Azure existentes já podem ter uma configuração de DNS para usar ao se conectar por meio de um ponto de extremidade público. Sua configuração de DNS deve ser revisada e atualizada para se conectar usando seu ponto de extremidade privado.

O adaptador de rede associado ao ponto de extremidade privado contém o conjunto completo de informações necessárias para configurar o DNS, incluindo endereços IP privados e FQDN alocados para um determinado recurso de link privado.

Você pode usar as seguintes opções para definir as configurações de DNS para pontos de extremidade privados:

Use o arquivo de host (recomendado somente para testes). Você pode usar o arquivo de host em uma máquina virtual para substituir o DNS para a resolução de nomes primeiro. Sua entrada no DNS deve semelhante ao exemplo a seguir:

privatelinkFQDN.jrds.sea.azure-automation.net.Use uma zona DNS privada. Você pode usar zonas DNS privadas para substituir a resolução DNS para um determinado ponto de extremidade privado. Uma zona DNS privada pode ser vinculada à sua rede virtual para resolver domínios específicos. Para habilitar o agente em sua máquina virtual para se comunicar por meio do ponto de extremidade privado, crie um registro de DNS privado como

privatelink.azure-automation.net. Adicione um novo mapeamento de registro DNS a para o IP do ponto de extremidade privado.Use o encaminhador de DNS (opcional). Você pode usar seu encaminhador de DNS para substituir a resolução DNS para um determinado recurso de link privado. Se o servidor DNS estiver hospedado em uma rede virtual, você poderá criar uma regra de encaminhamento de DNS para usar uma zona DNS privada para simplificar a configuração para todos os recursos de link privado.

Para obter mais informações, confira Configuração de DNS do ponto de extremidade privado do Azure.

Próximas etapas

Para saber mais sobre pontos de extremidade privados, consulte O que é o ponto de extremidade privado do Azure?.