Coletar eventos do Windows com o Agente do Azure Monitor

Eventos do Windows é uma das fontes de dados usadas em uma regra de coleta de dados (DCR). Os detalhes para a criação da DCR são fornecidos em Coleta de dados com o Agente do Azure Monitor. Este artigo fornece detalhes adicionais sobre o tipo de fonte de dados de eventos do Windows.

Os logs de eventos do Windows são uma das fontes de dados mais comuns para computadores Windows com o Agente do Azure Monitor, pois é uma fonte comum de integridade e informações para o sistema operacional Windows e os aplicativos executados nele. Você pode coletar eventos de logs padrões como do Sistema e do Aplicativo, bem como quaisquer logs personalizados criados por aplicativos que você precisa monitorar.

Pré-requisitos

- Workspace do Log Analytics em que você tem pelo menos direitos de colaborador. Os eventos do Windows são enviados para a tabela Eventos.

- Uma DCR nova ou existente descrita em Coleta de dados com o Agente do Azure Monitor.

Configurar a fonte de dados de eventos do Windows

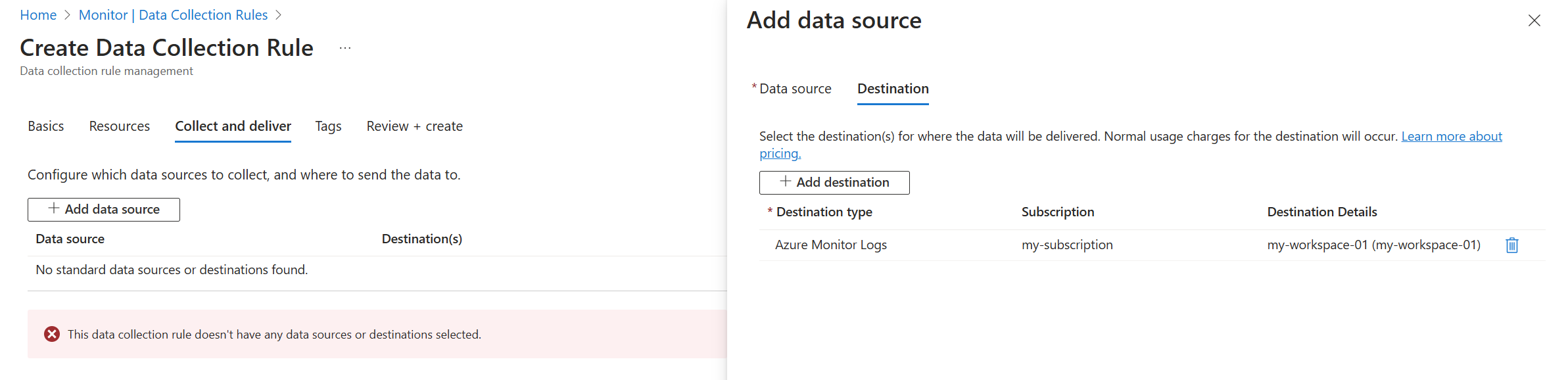

Na etapa Coletar e entregar da DCR, selecione Logs de Eventos do Windows na lista suspensa Tipo de fonte de dados. Selecione um conjunto de logs e níveis de gravidade para coletar.

Selecione Personalizado para filtrar eventos usando consultas XPath. Você pode especificar um XPath para coletar qualquer valor específico.

Eventos de segurança

Há dois métodos que você pode usar para coletar eventos de segurança com o Agente do Azure Monitor:

- Selecione o log de eventos de segurança em sua DCR, assim como os logs do Sistema e do Aplicativo. Esses eventos são enviados para a tabela Eventos em seu Workspace do LogAnalytics com outros eventos.

- Habilite o Microsoft Sentinel no espaço de trabalho que também usa o agente do Azure Monitor para coletar eventos. Os eventos de segurança são enviados para SecurityEvent.

Filtrar eventos usando consultas XPath

Você é cobrado por todos os dados que coleta em um workspace do Log Analytics. Portanto, você só deve coletar os dados de evento necessários. A configuração básica no portal do Azure fornece uma capacidade limitada de filtrar eventos. Para especificar mais filtros, use a configuração personalizada e especifique um XPath que filtra os eventos não necessários.

As entradas XPath são escritas no formato LogName!XPathQuery. Por exemplo, talvez você queira retornar apenas eventos do log de eventos do aplicativo com a ID de evento 1035. A XPathQuery desses eventos seria *[System[EventID=1035]]. Como você deseja recuperar eventos do log de eventos do aplicativo, o XPath é Application!*[System[EventID=1035]]

Dica

Para ver estratégias que reduzem os custos do Azure Monitor, confira Otimização de custos e o Azure Monitor.

Extrair consultas XPath do Visualizador de Eventos do Windows

No Windows, você pode usar o Visualizador de Eventos para extrair consultas XPath, conforme mostrado nas capturas de tela a seguir.

Ao colar a consulta XPath no campo na tela Adicionar fonte de dados, conforme mostrado na etapa 5, você deve acrescentar a categoria de tipo de registro seguida por um ponto de exclamação (!).

Dica

Você pode usar o cmdlet do PowerShell Get-WinEvent com o parâmetro FilterXPath para testar a validade de uma consulta do XPath localmente no computador primeiro. Para obter mais informações, consulte a dica fornecida nas instruções do Windows conexões baseadas em agente. O cmdlet Get-WinEvent do PowerShell dá suporte a até 23 expressões. As regras de coleta de dados do Azure Monitor dão suporte a até 20. O seguinte script mostra um exemplo:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- No cmdlet anterior, o valor do parâmetro

-LogNameé a parte inicial da consulta XPath até o ponto de exclamação (!). O restante da consulta XPath entra no parâmetro$XPath. - Se o script retornar eventos, a consulta será válida.

- Se você receber a mensagem "Não foram encontrados eventos que correspondam aos critérios de seleção especificados", a consulta pode ser válida, mas não há eventos correspondentes no computador local.

- Se você receber a mensagem "A consulta especificada é inválida", a sintaxe da consulta será inválida.

Exemplos de como usar um XPath personalizado para filtrar eventos:

| Descrição | XPath |

|---|---|

| Coletar somente eventos do sistema com a ID do evento = 4648 | System!*[System[EventID=4648]] |

| Coletar eventos do log de segurança com a ID do evento = 4648 e o nome do processo consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Coletar todos os eventos críticos, de erro, de aviso e de informações do log de eventos do sistema, exceto pela ID do evento = 6 (driver carregado) | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Coletar todos os eventos de segurança com êxito e com falha, exceto pela ID do evento 4624 (logon bem-sucedido) | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Observação

Para obter uma lista de limitações no XPath com suporte do log de eventos do Windows, confira Limitações do XPath 1.0. Por exemplo, você pode usar as funções "position", "Band" e "timediff" na consulta, mas outras funções como "starts-with" e "contains" não têm suporte atualmente.

Destinos

Os dados de eventos do Windows podem ser enviados para os seguintes locais.

| Destino | Tabela / Namespace |

|---|---|

| Espaço de Trabalho do Log Analytics | Evento |

Próximas etapas

- Colete logs de texto usando o Agente do Azure Monitor.

- Saiba mais sobre o Agente do Azure Monitor.

- Saiba mais sobre as regras de coleta de dados.