Configure seu link privado

Configurar uma instância de Link Privado do Azure exige que você:

- Crie um Escopo de Link Privado do Azure Monitor (AMPLS) com recursos.

- Crie um ponto de extremidade privado em sua rede e conecte-o ao escopo.

- Configure o acesso necessário nos seus recursos do Azure Monitor.

Este artigo analisa como a configuração é feita por meio do portal do Azure. Ele fornece um exemplo de modelo do ARM (modelo do Azure Resource Manager) para automatizar o processo.

Crie uma conexão de link privado por meio do portal do Azure

Nessa seção, revisamos o processo passo a passo de configuração de um link privado por meio do portal do Azure. Para criar e gerenciar um link privado usando a linha de comando ou um modelo do ARM, confira Usar APIs e a linha de comando.

Criar um Escopo de Link Privado do Azure Monitor

No portal do Azure, acesse Criar um recurso e procure por Escopo de Link Privado do Azure Monitor.

Selecione Criar.

Selecionar uma assinatura e um grupo de recursos.

Nomeie o AMPLS. Use um nome claro e significativo como AppServerProdTelem.

Selecione Examinar + criar.

Espere a validação ser aprovada e clique em Criar.

Conectar recursos do Azure Monitor

Conecte os recursos do Azure Monitor, como workspaces do Log Analytics, componentes do Application Insights e pontos de extremidade de coleta de dados) ao seu Escopo de Link Privado do Azure Monitor (AMPLS).

Em seu AMPLS, selecione Recursos do Azure Monitor no menu à esquerda. Selecione Adicionar.

Adicione o workspace ou componente. Selecionar Adicionar abre uma caixa de diálogo na qual você pode selecionar recursos do Azure Monitor. Você pode navegar por suas assinaturas e grupos de recursos. Você também pode inserir seus nomes para filtrá-los. Selecione o workspace ou componente e selecione Aplicar para adicioná-los ao seu escopo.

Observação

A exclusão de recursos do Azure Monitor exige que você primeiro os desconecte de todos os objetos do AMPLS aos quais estão conectados. Não é possível excluir recursos conectados a um AMPLS.

Conectar-se a um ponto de extremidade privado

Agora que os recursos estão conectados a seu AMPLS, crie um ponto de extremidade privado para conectar sua rede. Execute essa tarefa no Centro de Link Privado do portal do Azure ou dentro do seu AMPLS, conforme feito neste exemplo.

Em seu recurso de escopo, selecione Conexões de Ponto de Extremidade Privado no menu de recursos à esquerda. Selecione Ponto de Extremidade Privado para iniciar o processo de criação do ponto de extremidade. Você também pode aprovar as conexões que foram iniciadas no Centro de Link Privado aqui. Basta marcá-las e selecionar Aprovar.

Na guia Noções básicas, selecione a Assinatura e o Grupo de recursos

Insira o Nome do ponto de extremidade e o Nome do Adaptador de Rede

Selecione a Região em que o ponto de extremidade privado deve residir. A região deve ser a mesma da rede virtual à qual você a conecta.

Selecione Avançar: Recurso.

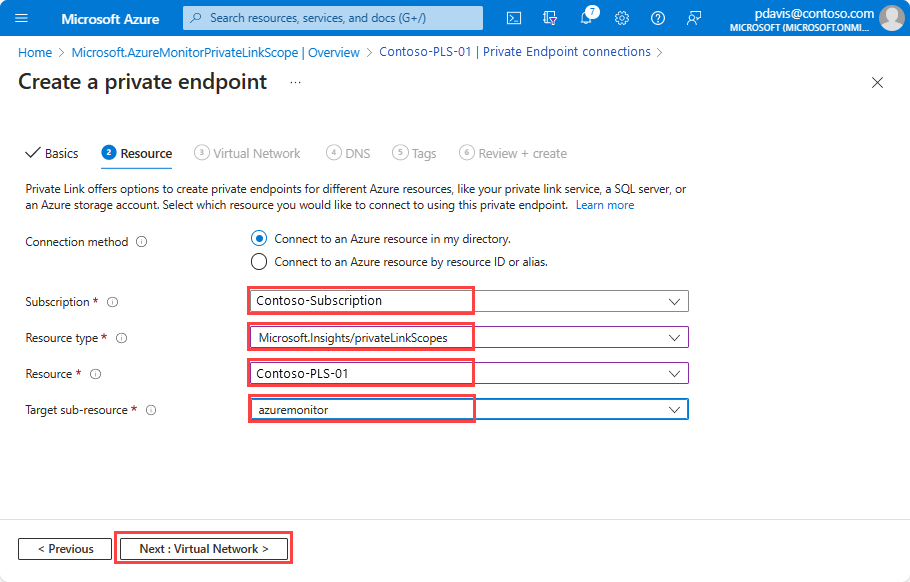

Na guia Recurso, selecione a Assinatura que contém seu recurso do Escopo de Link Privado do Azure Monitor.

Para Tipo de recurso, selecione Microsoft.insights/privateLinkScopes.

Na lista suspensa Recurso, selecione o Escopo de Link Privado criado anteriormente.

Selecione Próximo: Rede Virtual.

Na guia Rede Virtual, selecione a Rede Virtual e a Sub-rede que você deseja conectar aos seus recursos do Azure Monitor.

Em Política de rede para pontos de extremidade privado, selecione editar se desejar aplicar grupos de segurança de rede ou Tabelas de rotas à sub-rede que contém o ponto de extremidade privado.

Em Editar política de rede de sub-rede, marque as caixas de seleção ao lado de Grupos de segurança de rede e Tabelas de rota e selecione Salvar. Para obter mais informações, confira Gerenciar políticas de rede para pontos de extremidade privados.

Em Configuração de IP privado, por padrão, está selecionado Alocar endereço IP dinamicamente. Se quiser atribuir um endereço IP estático, selecione Alocar endereço IP estaticamente. Em seguida, insira um nome e um IP privado.

Opcionalmente, você pode selecionar ou criar um grupo de segurança do aplicativo. Você pode usar grupos de segurança de aplicativos para agrupar máquinas virtuais e definir políticas de segurança de rede com base nesses grupos.Selecione Avançar: DNS.

Na guia DNS, selecione Sim para Integrar com a zona DNS privada e deixe-a criar automaticamente uma nova zona DNS privada. As zonas DNS reais podem ser diferentes do que é mostrado na captura de tela a seguir.

Observação

Se você selecionar Não e preferir gerenciar os registros DNS manualmente, primeiro termine de configurar seu link privado. Inclua esse ponto de extremidade privado e a configuração do AMPLS. Em seguida, configure seu DNS de acordo com as instruções em Configuração de DNS do ponto de extremidade privado do Azure. Certifique-se de não criar registros vazios como preparação para a configuração de link privado. Os registros DNS que você cria podem substituir as configurações existentes e afetar sua conectividade com o Azure Monitor.

Além disso, se você selecionar Sim ou Não e estiver usando seus próprios servidores DNS personalizados, será necessário configurar encaminhadores condicionais para os encaminhadores de zona DNS pública mencionados na Configurações de DNS do ponto de extremidade privado do Azure. Os encaminhadores condicionais precisam encaminhar as consultas DNS para DNS do Azure.

Selecione Avançar: marcas e, em seguida, Examinar + criar.

Na página Examinar + criar, assim que a validação for aprovada, selecione Criar.

Agora que você criou um novo ponto de extremidade privado conectado a esse AMPLS.

Configurar o acesso aos seus recursos

Até agora abordamos a configuração da sua rede. Mas você também deve considerar como deseja configurar o acesso à rede para seus recursos monitorados, como workspaces do Log Analytics, componentes do Application Insights e pontos de extremidade de coleta de dados.

Acesse o portal do Azure. No menu do recurso, localize Isolamento de Rede no lado esquerdo. Essa página controla quais redes podem acessar o recurso por meio de um link privado e se outras redes podem acessá-lo ou não.

Escopos de Link Privado do Azure Monitor conectado

Aqui você pode revisar e configurar as conexões do recurso para um AMPLS. Conectar-se a um AMPLS permite que o tráfego da rede virtual conectada a cada AMPLS alcance o recurso. Tem o mesmo efeito de conectá-lo do escopo, como fizemos na seção Conectar recursos do Azure Monitor.

Para adicionar uma nova conexão, selecione Adicionar e, em seguida, o AMPLS. Clique em Aplicar para conectá-lo. Seu recurso pode se conectar a cinco objetos AMPLS, conforme mencionado em Considerar limites do AMPLS.

Configuração de acesso a redes virtuais: gerencie o acesso de fora de um Escopo de Link Privado

As configurações na parte inferior dessa página controlam o acesso de redes públicas, ou seja, redes não conectadas aos escopos listados.

Se você definir Aceitar ingestão de dados de redes públicas não conectadas por meio de um Escopo de Link Privado como Não, clientes como computadores ou SDKs fora dos escopos conectados não poderão carregar dados ou enviar logs para o recurso.

Se você definir Aceitar consultas de redes públicas não conectadas por meio de um Escopo de Link Privado como Não, clientes como computadores ou SDKs fora dos escopos conectados não poderão consultar dados no recurso.

Esses dados incluem acesso a logs, métricas e ao fluxo de métricas ao vivo. Também inclui experiências criadas na parte superior, como pastas de trabalho, painéis, experiências de cliente baseadas em API de consulta e insights no portal do Azure. As experiências executadas fora do portal do Azure e os dados de consulta do Log Analytics também precisam ser executados na rede virtual privada vinculada.

Use APIs e a linha de comando

Você pode automatizar o processo descrito anteriormente usando modelos ARM, REST e interfaces de linha de comando.

Crie e gerencie Escopos de Link Privado

Para criar e gerenciar Escopos de Link Privado, use a API REST ou a CLI do Azure (az monitor private-link-scope).

Crie um AMPLS com modos de acesso aberto: exemplo de CLI

O comando da CLI a seguir cria um novo recurso do AMPLS denominado "my-scope", com os modos de acesso de consulta e ingestão definidos como Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Crie um AMPLS com modos de acesso mistos: exemplo do PowerShell

O seguinte script do PowerShell cria um novo recurso do AMPLS denominado"my-scope", com o modo de acesso de consulta definido como Open, mas os modos de acesso de ingestão definidos como PrivateOnly. Essa configuração significa que permitirá a ingestão apenas de recursos no AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Crie um AMPLS: modelo do ARM

O seguinte modelo do ARM cria:

- Um AMPLS denominado

"my-scope", com modos de acesso de consulta e ingestão definidos comoOpen. - Um workspace do Log Analytics chamado

"my-workspace". - E adiciona um recurso com escopo ao

"my-scope"AMPLS chamado"my-workspace-connection".

Observação

Certifique-se de usar uma nova versão da API (2021-07-01-preview ou posterior) para a criação do objeto do AMPLS (digite microsoft.insights/privatelinkscopes da seguinte forma). O modelo do ARM documentado no passado usava uma versão antiga da API, que resulta em um conjunto do AMPLS com QueryAccessMode="Open" e IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Definir modos de acesso do AMPLS: exemplo do PowerShell

Para definir os sinalizadores de modo de acesso no AMPLS, é possível usar o seguinte script do PowerShell. O script a seguir define os sinalizadores como Open. Para usar o modo Somente Particular, use o valor "PrivateOnly".

Aguarde cerca de 10 minutos para que a atualização dos modos de acesso do AMPLS entre em vigor.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Definir sinalizadores de acesso a recursos

Para gerenciar os sinalizadores de acesso ao espaço de trabalho ou ao componente, use os sinalizadores [--ingestion-access {Disabled, Enabled}] e [--query-access {Disabled, Enabled}] em espaço de trabalho de análise de log do monitor az ou componente de insights de aplicativos do monitor az.

Revise e valide sua configuração de link privado

Siga as etapas nesta seção para revisar e validar sua configuração de link privado.

Revise as configurações de DNS do seu ponto de extremidade

O ponto de extremidade privado que você criou agora deve ter cinco zonas DNS configuradas:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Cada uma dessas zonas mapeia os pontos de extremidade específicos do Azure Monitor para IPs privados do pool de IPs da rede virtual. Os endereços IP mostrados nas imagens a seguir são apenas exemplos. Em vez disso, sua configuração deve mostrar IPs privados de sua própria rede.

Importante

Os recursos do AMPLS e do ponto de extremidade privado criados a partir de 1º de dezembro de 2021 usam um mecanismo chamado Compactação do Ponto de Extremidade. Agora, os pontos de extremidade de recursos específicos, como OMS, ODS e pontos de extremidade AgentSVC, compartilham o mesmo endereço IP, por região e por zona DNS. Esse mecanismo significa que menos IPs são retirados do pool de IPs da rede virtual e muito mais recursos podem ser adicionados ao AMPLS.

Privatelink-monitor-azure-com

Essa zona abrange os pontos de extremidade globais usados pelo Azure Monitor, o que significa que os pontos de extremidade atendem a solicitações globalmente/regionalmente e não a solicitações específicas de recursos. Esta zona deve ter pontos de extremidade mapeados para:

- in.ai: ponto de extremidade de ingestão do Application Insights (tanto uma entrada global quanto uma regional).

- api: ponto de extremidade da API do Application Insights e do Log Analytics.

- live: Ponto de extremidade de métricas ao vivo do Application Insights.

- profiler: ponto de extremidade do criador de perfil do Application Insights.

- instantâneo: ponto de extremidade do instantâneo do Application Insights.

- diagservices-query: Application Insights Profiler e Depurador de Instantâneos (usado ao acessar os resultados do profiler/depurador no portal do Azure).

Essa zona também abrange os pontos de extremidade específicos do recurso para pontos de extremidade de coleta de dados (DCEs):

<unique-dce-identifier>.<regionname>.handler.control: ponto de extremidade de configuração particular, parte de um recurso DCE.<unique-dce-identifier>.<regionname>.ingest: ponto de extremidade de ingestão particular, parte de um recurso DCE.

Pontos de extremidade do Log Analytics

Importante

AMPLSs e os pontos de extremidades privado criados a partir de 1º de dezembro de 2021 usam um mecanismo chamado Compactação do Ponto de Extremidade. Agora, cada ponto de extremidade específico do recurso, como OMS, ODS e AgentSVC, usa um único endereço IP, por região e por zona DNS, para todos os workspaces nessa região. Esse mecanismo significa que menos IPs são retirados do pool de IPs da rede virtual e muito mais recursos podem ser adicionados ao AMPLS.

O Log Analytics usa quatro zonas DNS:

- privatelink-oms-opinsights-azure-com: abrange o mapeamento específico do espaço de trabalho para os pontos de extremidade do OMS. Você deve ver uma entrada para cada workspace vinculado ao AMPLS conectado a esse ponto de extremidade privado.

- privatelink-ods-opinsights-azure-com: abrange o mapeamento específico do workspace para os pontos de extremidade ODS, que são os pontos de extremidade de ingestão do Log Analytics. Você deve ver uma entrada para cada workspace vinculado ao AMPLS conectado a esse ponto de extremidade privado.

- privatelink-agentsvc-azure-automation-net: abrange o mapeamento específico do workspace para os pontos de extremidade de automação do serviço do agente. Você deve ver uma entrada para cada workspace vinculado ao AMPLS conectado a esse ponto de extremidade privado.

- privatelink-blob-core-windows-net: configura a conectividade com a conta de armazenamento dos pacotes de solução dos agentes globais. Por meio dele, os agentes podem baixar pacotes de solução novos ou atualizados, também conhecidos como pacotes de gerenciamento. Apenas uma entrada é necessária para lidar com todos os agentes do Log Analytics, independentemente de quantos workspaces são usados. Essa entrada é adicionada apenas às configurações de link privado criadas em ou após 19 de abril de 2021 (ou a partir de junho de 2021 nas nuvens soberanas do Azure).

A captura de tela a seguir mostra ponto de extremidade mapeados para um AMPLS com dois workspaces no Leste dos EUA e um espaço de trabalho na Oeste da Europa. Observe que os workspaces do Leste dos EUA compartilham os endereços IP. O ponto de extremidade do workspace do Oeste da Europa é mapeado para um endereço IP diferente. O ponto de extremidade do blob não aparece nessa imagem, mas está configurado.

Valide que você está se comunicando por meio de um link privado

Certifique-se de que seu link privado esteja em boas condições de funcionamento:

Para validar que suas solicitações agora são enviadas por meio do ponto de extremidade privado, revise-as com uma ferramenta de rastreamento de rede ou até mesmo com seu navegador. Por exemplo, ao tentar consultar seu workspace ou aplicativo, certifique-se de que a solicitação seja enviada ao IP privado mapeado para o ponto de extremidade da API. Nesse exemplo, é 172.17.0.9.

Observação

Alguns navegadores podem usar outras configurações de DNS. Para obter mais informações, confira Configurações de DNS do navegador. Verifique se as configurações de DNS se aplicam.

Para garantir que seus workspaces ou componentes não estejam recebendo solicitações de redes públicas (não conectadas por meio do AMPLS), defina a ingestão pública do recurso e os sinalizadores de consulta como Não, conforme explicado em Configurar o acesso aos seus recursos.

De um cliente em sua rede protegida, use

nslookuppara qualquer um dos pontos de extremidade listados em suas zonas DNS. Ele deve ser resolvido pelo servidor DNS para os IPs privados mapeados em vez dos IPs públicos usados por padrão.

Próximas etapas

- Saiba mais sobre armazenamento privado para logs personalizados e chaves gerenciadas pelo cliente.

- Saiba mais sobre o Link Privado para Automação do Azure.

- Saiba mais sobre os novos pontos de extremidade de coleta de dados.