Tutorial: Descobrir servidores físicos com a ferramenta Migrações para Azure: descoberta e avaliação

Como parte de sua jornada de migração para o Azure, descubra servidores de avaliação e migração.

Este tutorial mostra como descobrir servidores físicos locais com a ferramenta Migrações para Azure: descoberta e avaliação usando um dispositivo leve de Migrações para Azure. O dispositivo é implantado como um servidor físico para descobrir continuamente os metadados de desempenho e dos servidores.

Neste tutorial, você aprenderá como:

- Configurar uma conta do Azure.

- Preparar servidores físicos para descoberta.

- Criar um projeto.

- Configurar o dispositivo das Migrações para Azure.

- Iniciar a descoberta contínua.

Observação

Os tutoriais mostram o caminho mais rápido para experimentar um cenário e usar as opções padrão.

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

Antes de iniciar este tutorial, verifique se estes pré-requisitos estão em vigor.

| Requisito | Detalhes |

|---|---|

| Dispositivo | Você precisará ter um servidor no qual o dispositivo de Migrações para Azure será executado. O servidor deve ter: – Windows Server 2022 ou 2019 instalado. (A implantação do dispositivo tem suporte no Windows Server 2022 [recomendado] ou no Windows Server 2019.) – 16 GB de RAM, 8 vCPUs e cerca de 80 GB de armazenamento em disco – Um endereço IP estático ou dinâmico com acesso à Internet, seja diretamente ou por meio de um proxy. – Conectividade de Internet de saída às URLs exigidas pelo dispositivo. |

| Servidores Windows | Permitir conexões de entrada na porta WinRM 5985 (HTTP) para a descoberta de servidores Windows. Para descobrir aplicativos Web ASP.NET em execução no servidor Web do IIS, confira as versões compatíveis do sistema operacional Windows e do IIS. |

| Servidores Linux | Permitir conexões de entrada na porta 22 (TCP) para a descoberta de servidores Linux. Para descobrir aplicativos Web Java em execução no servidor Web Apache Tomcat, verifique as versões do Sistema Operacional Linux e do Tomcat com suporte. |

| Acesso ao SQL Server | Para descobrir instâncias e bancos de dados do SQL Server, a conta do Windows ou do SQL Server requer essas permissões para cada instância do SQL Server. Você pode usar o utilitário de provisionamento de contas para criar contas personalizadas ou usar qualquer conta existente que seja membro da função de servidor sysadmin para simplificar. |

Observação

Não há suporte para instalar o dispositivo Migrações para Azure em um servidor que tenha o dispositivo de replicação ou o agente do serviço de mobilidade instalado. Verifique se o servidor do dispositivo não foi usado anteriormente para configurar o dispositivo de replicação ou instalar o agente de serviço de mobilidade no servidor.

Preparar uma conta de usuário do Azure

Para criar um projeto e registrar o dispositivo de Migrações para Azure, você precisará ter uma conta com:

- Permissões de Colaborador ou Proprietário em uma assinatura do Azure.

- Permissões para registrar aplicativos do Microsoft Entra.

Se você acaba de criar uma conta gratuita do Azure, você é o proprietário da assinatura. Se você não for o proprietário da assinatura, trabalhe com o proprietário para atribuir as permissões da seguinte maneira:

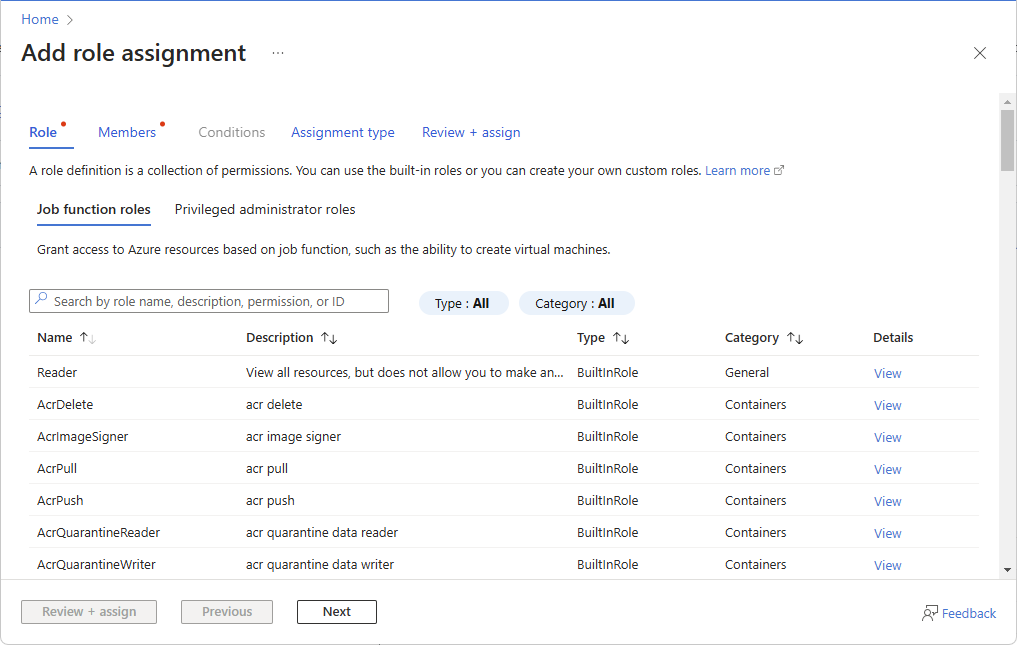

No portal do Azure, pesquise por "assinaturas" e, em Serviços, selecione Assinaturas.

Selecione IAM (Controle de acesso) .

Selecione Adicionar>Adicionar atribuição de função para abrir a página Adicionar atribuição de função.

Atribua a função a seguir. Para ver as etapas detalhadas, confira Atribuir funções do Azure usando o portal do Azure.

Configuração Valor Função Colaborador ou Proprietário Atribuir acesso a Usuário Membros azmigrateuser

Para registrar o dispositivo, sua conta do Azure precisa permissões para registrar aplicativos do Microsoft Entra.

No portal, acesse Usuários>Microsoft Entra ID.

Solicite ao locatário ou ao administrador global que atribua a função de Desenvolvedor de Aplicativos à conta para permitir o registro de aplicativos do Microsoft Entra pelos usuários. Saiba mais.

Preparar um servidor Windows

- Para servidores Windows, use uma conta de domínio para os servidores conectados ao domínio e uma conta local para os servidores que não estão conectados ao domínio.

- Para descoberta física, não há suporte para especificar o nome de usuário em formato de nível inferior (domínio\nome de usuário) e formato UPN (username@domain.com).

A conta de usuário pode ser criada de uma das duas maneiras:

Opção 1

- Criar uma conta de usuário convidado nos servidores. Essa conta pode ser usada para efetuar pull da configuração e dos dados de desempenho por meio da conexão CIM, executar o inventário de software (descoberta de aplicativos instalados) e habilitar a análise de dependência sem agente usando a comunicação remota do PowerShell.

Observação

Se você quiser executar o inventário de software (descoberta de aplicativos instalados) e habilitar a análise de dependência sem agente em servidores Windows, é recomendável usar a opção 1.

Opção 2

A conta de usuário deve ser adicionada a estes grupos: Usuários de Gerenciamento Remoto, Usuários do Monitor de Desempenho e Usuários do Log de Desempenho.

Se o grupo Usuários de gerenciamento remoto não estiver presente, adicione a conta de usuário ao grupo: WinRMRemoteWMIUsers_.

A conta precisa dessas permissões para que o dispositivo crie uma conexão CIM com o servidor e extraia a configuração e os metadados de desempenho necessários das classes WMI listadas aqui.

Em alguns casos, adicionar a conta a esses grupos pode não retornar os dados necessários de classes WMI, pois a conta pode ser filtrada pelo UAC. Para superar a filtragem UAC, a conta de usuário precisa ter as permissões necessárias no namespace e nos subnamespaces CIMV2 no servidor de destino. Você pode seguir as etapas aqui para habilitar as permissões necessárias.

Observação

Para Windows Server 2008 e 2008 R2, certifique-se de que WMF 3.0 esteja instalado nos servidores.

Observação

Para descobrir os bancos de dados do SQL Server nos Windows Servers, há suporte para a autenticação do Windows e do SQL Server. É possível fornecer credenciais dos dois tipos de autenticação no gerenciador de configuração de dispositivo. As Migrações para Azure exigem uma conta de usuário do Windows que seja um membro da função de servidor sysadmin.

Preparar um servidor Linux

Para servidores Linux, você pode criar uma conta de usuário de uma de duas maneiras:

Opção 1

- Você precisa de uma conta de usuário com acesso ao sudo nos servidores que deseja descobrir. Essa conta pode ser usada para efetuar pull dos metadados de configuração e de desempenho, executar o inventário de software (descoberta de aplicativos instalados) e habilitar a análise de dependência sem agente usando a conectividade SSH.

- Você precisa habilitar o acesso sudo para os comandos listados aqui. Além desses comandos, a conta de usuário também precisa ter permissões para executar comandos ls e netstat para executar a análise de dependência sem agente.

- Verifique se você habilitou NOPASSWD para a conta para executar os comandos necessários sem solicitar uma senha sempre que o comando sudo for invocado.

- As distribuições do sistema operacional Linux que têm suporte para descoberta por Migrações para Azure usando uma conta com acesso ao sudo estão listadas aqui.

Observação

Se você quiser executar o inventário de software (descoberta de aplicativos instalados) e habilitar a análise de dependência sem agente em servidores Linux, é recomendável usar a Opção 1.

Opção 2: Descobrir usando uma conta de usuário não sudo

Se você não puder fornecer à conta de usuário acesso sudo, poderá definir a chave do Registro 'isSudo' como o valor '0' no registro HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureAppliance no servidor do dispositivo.

Forneça uma conta de usuário não sudo com os recursos necessários.

- Entre como usuário raiz. Crie uma conta de usuário não sudo executando o comando

sudo useradd <account-name>. Defina uma senha para a conta de usuário não sudo usando o comandosudo passwd <account-name>. - Adicione a conta de usuário não sudo ao grupo de rodas usando este comando:

sudo usermod –aG wheel <account-name>. Os usuários desse grupo têm permissões para executar comandos setcap, conforme detalhado abaixo. - Entre na conta de usuário não sudo que foi criada e execute os seguintes comandos:

Comando Finalidade setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/fdisk

setcap CAP_DAC_READ_SEARCH+eip /sbin/fdiskPara coletar dados de configuração de disco. setcap "cap_dac_override,cap_dac_read_search,cap_fowner,cap_fsetid,cap_setuid,cap_setpcap,cap_net_bind_service,cap_net_admin,cap_sys_chroot,cap_sys_admin,

cap_sys_resource,cap_audit_control,cap_setfcap=+eip" /sbin/lvmPara coletar dados de desempenho de disco. setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/dmidecode Para coletar o número de série do BIOS. chmod a+r /sys/class/dmi/id/product_uuid Para coletar o GUID do BIOS. sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/ls

sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/netstatPara executar a análise de dependência sem agente no servidor, defina as permissões necessárias em arquivos /bin/netstat e /bin/ls. - Entre como usuário raiz. Crie uma conta de usuário não sudo executando o comando

Executar todos os comandos acima solicitará uma senha. Insira a senha da conta de usuário não sudo para cada prompt.

Adicione as credenciais da conta de usuário não sudo ao dispositivo de Migrações para Azure.

A conta de usuário não sudo executará os comandos listados aqui periodicamente.

Criar uma conta para acessar os servidores

Sua conta de usuário nos servidores precisa ter as permissões necessárias para iniciar a descoberta de aplicativos instalados, a análise de dependência sem agente e a descoberta de aplicativos Web e de instâncias e bancos de dados do SQL Server. Você pode fornecer as informações da conta de usuário no gerenciador de configurações do dispositivo. O dispositivo não instala nenhum agente nos servidores.

- Para servidores Windows e para descoberta de aplicativos Web, crie uma conta (local ou de domínio) com permissões de administrador nos servidores. Para descobrir Instâncias do SQL Server e bancos de dados, a conta do Windows ou SQL Server deve ser membro da função de servidor sysadmin ou ter essas permissões para cada Instância do SQL Server. Saiba como atribuir a função necessária à conta de usuário.

- Para servidores Linux, forneça uma conta de usuário com acesso ao sudo com permissões para executar comandos ls e netstat ou crie uma conta de usuário que tenha as permissões CAP_DAC_READ_SEARCH e CAP_SYS_PTRACE em arquivos /bin/netstat e /bin/ls. Se você está fornecendo uma conta de usuário com acesso ao sudo, verifique se você habilitou NOPASSWD para a conta para executar os comandos necessários sem solicitar uma senha sempre que o comando sudo for invocado.

Observação

Você pode adicionar várias credenciais de servidor no gerenciador de configurações do dispositivo das Migrações para Azure para iniciar a descoberta de aplicativos instalados, a análise de dependência sem agente e a descoberta de aplicativos Web e de instâncias e bancos de dados do SQL Server. Você pode adicionar várias credenciais de autenticação de domínio, do Windows (não domínio), do Linux (não domínio) ou do SQL Server. Saiba como adicionar credenciais do servidor.

Configurar um projeto

Configure um novo projeto.

No portal do Azure >>, pesquise Migrações para Azure.

Em Serviços, selecione Migrações para Azure.

Em Introdução, selecione Criar projeto.

Em Criar projeto, selecione sua assinatura do Azure e o grupo de recursos. Crie um grupo de recursos, caso ainda não tenha um.

Em Detalhes do Projeto, especifique o nome do projeto e a geografia em que deseja criá-lo. Examine as geografias compatíveis para nuvens públicas e governamentais.

Observação

Use a seção configuração Avançada para criar um projeto de Migrações para Azure com a conectividade de ponto de extremidade privado. Saiba mais.

Selecione Criar.

Aguarde alguns minutos até que o projeto seja implantado. A ferramenta Migrações para Azure: descoberta e avaliação é adicionada por padrão ao novo projeto.

Observação

Se você já tiver criado um projeto, use o mesmo projeto para registrar dispositivos adicionais a fim de descobrir e avaliar um número maior de servidores. Saiba mais.

Configurar o dispositivo

O dispositivo de Migrações para Azure executa a descoberta de servidores e envia os metadados de configuração e desempenho dos servidores às Migrações para Azure. O dispositivo pode ser configurado pela execução de um script do PowerShell que pode ser baixado do projeto.

Para configurar o dispositivo:

- Forneça um nome de dispositivo e gere uma chave do projeto no portal.

- Baixe um arquivo zip com o script do instalador das Migrações para Azure no portal do Azure.

- Extraia o conteúdo do arquivo compactado. Inicie o console do PowerShell com privilégios administrativos.

- Execute o script do PowerShell para iniciar o gerenciador de configuração do dispositivo.

- Configure o dispositivo pela primeira vez e registre-o no projeto usando a chave do projeto.

1. Gerar a chave do projeto

- Em Metas de migração>Servidores, bancos de dados e aplicativos Web>Migrações para Azure: descoberta e avaliação, selecioneDescobrir.

- Em Descobrir servidores>Os servidores estão virtualizados?, selecione Físico ou outro (AWS, GCP, Xen etc.).

- Em 1: Gerar chave do projeto, forneça um nome para o dispositivo de Migrações para Azure que você vai configurar para a descoberta de servidores físicos ou virtuais. O nome deve ser alfanumérico com 14 caracteres ou menos.

- Selecione Gerar chave para começar a criação dos recursos necessários do Azure. Não feche a página Descobrir servidores durante a criação de recursos.

- Após a criação bem-sucedida dos recursos do Azure, uma chave do projeto será gerada.

- Copie a chave, pois você precisa dela para concluir o registro do dispositivo durante a configuração dele.

2. Baixe o script do instalador.

Em 2: Baixar o dispositivo de Migrações para Azure, selecione Baixar.

Verificar a segurança

Verifique se o arquivo compactado é seguro antes de implantá-lo.

No servidor no qual você baixou o arquivo, abra uma janela de comando do administrador.

Execute o seguinte comando para gerar o hash para o arquivo zip:

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Exemplo de uso:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller.zip SHA256

Verifique as versões mais recentes do dispositivo e o valor de hash:

Download Valor de hash Última versão 07783A31D1E66BE963349B5553DC1F1E94C70AA149E11AC7D8914F4076480731

Observação

O mesmo script pode ser usado para configurar o dispositivo físico para a nuvem pública do Azure ou Azure Governamental com conectividade de ponto de extremidade público ou privado.

3. Executar o script de instalador de Migrações para Azure

Extraia o arquivo compactado para uma pasta no servidor que hospedará o dispositivo. Não execute o script em um servidor que já tenha um dispositivo de Migrações para Azure.

Inicie o PowerShell no servidor acima com privilégio administrativo (elevado).

Altere o diretório do PowerShell para a pasta em que o conteúdo foi extraído do arquivo compactado baixado.

Execute o script denominado

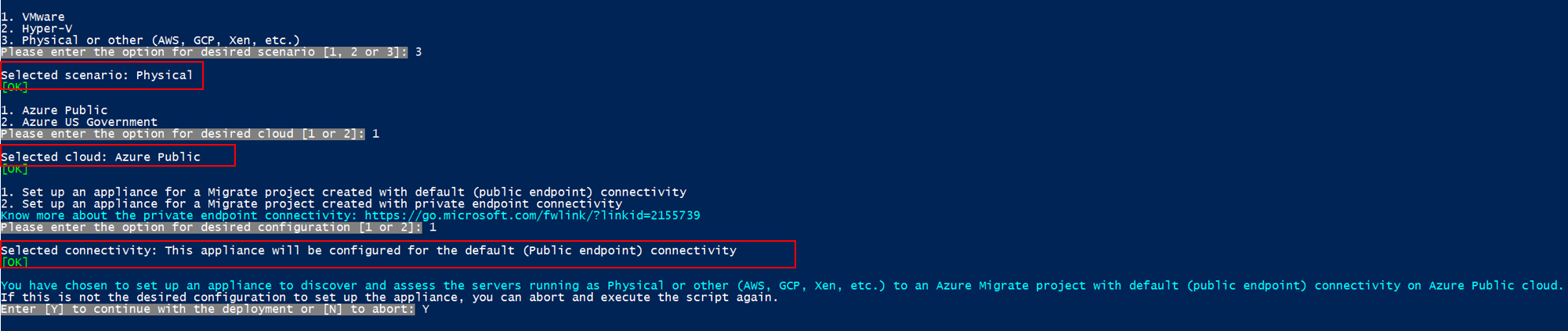

AzureMigrateInstaller.ps1, executando o seguinte comando:PS C:\Users\administrator\Desktop\AzureMigrateInstaller> .\AzureMigrateInstaller.ps1Escolha entre as opções cenário, nuvem e conectividade para implantar um dispositivo com a configuração desejada. Por exemplo, a seleção mostrada abaixo configura um dispositivo para descobrir e avaliar servidores físicos (ou servidores em execução em outras nuvens, como AWS, GCP, Xen etc.) para um projeto de Migrações para Azure com conectividade padrão (ponto de extremidade público) na nuvem pública do Azure.

O script do instalador faz o seguinte:

- Instala agentes e um aplicativo Web.

- Instala as funções do Windows, incluindo o serviço de ativação do Windows, o IIS e o ISE do PowerShell.

- Baixa e instala um módulo regravável do IIS.

- Atualiza uma chave do registro (HKLM) com detalhes de configuração persistente para Migrações para Azure.

- Cria os seguintes arquivos sob o caminho:

- Arquivos de configuração:

%ProgramData%\Microsoft Azure\Config - Arquivos de log:

%ProgramData%\Microsoft Azure\Logs

- Arquivos de configuração:

Depois que o script for executado com êxito, o gerenciador de configuração do dispositivo será iniciado automaticamente.

Observação

Se você encontrar algum problema, poderá acessar os logs do script em C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_Carimbo de data/hora.log para solucionar problemas.

Verificar o acesso do dispositivo ao Azure

Verifique se o dispositivo pode se conectar às URLs do Azure para as nuvens pública e governamental.

4. Configurar o dispositivo

Configure o dispositivo pela primeira vez.

Abra um navegador em qualquer servidor que possa se conectar ao dispositivo e abra a URL do aplicativo Web do dispositivo: https://nome do dispositivo ou endereço IP: 44368.

Como alternativa, você pode abrir o aplicativo na área de trabalho selecionando o atalho do aplicativo.

Aceite os termos de licença e leia as informações de terceiros.

Configure os pré-requisitos e registre o dispositivo

No gerenciador de configurações, selecione Configurar pré-requisitos e conclua estas etapas:

Conectividade: o dispositivo verifica se o servidor tem acesso à Internet. Se o servidor usar um proxy:

Selecione Configurar proxy para especificar o endereço de proxy (no formato

http://ProxyIPAddressouhttp://ProxyFQDN, em que FQDN significa nome de domínio totalmente qualificado) e a porta de escuta.Insira as credenciais caso o proxy exija autenticação.

Se você adicionou detalhes de proxy ou desabilitou o proxy ou a autenticação, selecione Salvar para disparar a conectividade e verifique a conectividade novamente.

Há suporte apenas para o proxy HTTP.

Sincronização de horário: verifique se o horário no dispositivo está sincronizado com o horário da Internet para que a descoberta funcione corretamente.

Instalar as atualizações e registar o dispositivo: para executar a atualização automática e registrar o dispositivo, siga estas etapas:

Observação

Essa é uma nova experiência do usuário no dispositivo de Migrações para Azure que estará disponível apenas se você tiver configurado um dispositivo usando o script OVA/Installer mais recente baixado do portal. Os dispositivos que já foram registrados continuam a visualizar a versão mais antiga da experiência do usuário e continuam funcionando sem problemas.

Para que o dispositivo execute a atualização automática, cole a chave do projeto copiada do portal. Se você não tiver a chave, acesse Migrações para Azure: descoberta e avaliação>Visão geral>Gerenciar dispositivos existentes. Selecione o nome do dispositivo fornecido quando você gerou a chave do projeto e copie a chave mostrada.

O dispositivo verifica a chave e inicia o serviço de atualização automática, que atualiza todos os serviços no dispositivo para suas versões mais recentes. Ao executar a atualização automática, selecione Exibir serviços de dispositivo para visualizar o status e as versões dos serviços em execução no servidor do dispositivo.

Para registrar o dispositivo, você precisa selecionar Logon. Em Continuar com o Logon do Azure, selecione Copiar código e Fazer logon para copiar o código do dispositivo (você deve ter um código de dispositivo para autenticar-se com o Azure) e abra um prompt de entrada do Azure em uma nova guia do navegador. Certifique-se de que você tenha desabilitado o bloqueador de pop-ups no navegador para ver o prompt.

Na nova guia do navegador, cole o código do dispositivo e entre usando seu nome de usuário e a senha do Azure. Não há suporte para a entrada com um PIN.

Observação

Se você fechar a guia de entrada por engano sem fazer logon, atualize a guia do navegador do gerenciador de configurações do dispositivo para exibir o código do dispositivo e o botão Copiar código e Fazer logon.

Depois de entrar com êxito, volte à guia do navegador que exibe o gerenciador de configurações do dispositivo. Se a conta de usuário do Azure usada para fazer entrar tiver as permissões necessárias para os recursos do Azure criados durante a geração de chaves, o registro do dispositivo será iniciado.

Depois que o dispositivo for registrado com êxito, para ver os detalhes do registro, clique em Exibir detalhes.

Você pode executar os pré-requisitos novamente a qualquer momento durante a configuração do dispositivo para verificar se ele atende a todos os pré-requisitos.

Iniciar a descoberta contínua

Agora, conecte-se do dispositivo aos servidores físicos a serem descobertos e inicie a descoberta.

Na Etapa 1: Forneça credenciais para a descoberta de servidores físicos ou virtuais do Windows e Linux e selecione Adicionar credenciais.

Para o servidor Windows, selecione o tipo de origem como Windows Server, especifique um nome amigável para as credenciais e adicione o nome de usuário e a senha. Clique em Salvar.

Se estiver usando a autenticação baseada em senha para o servidor Linux, selecione o tipo de origem como Servidor Linux (Baseado em senha), especifique um nome amigável para as credenciais e adicione o nome de usuário e a senha. Selecione Salvar.

Se você estiver usando a autenticação baseada em chave SSH para o servidor Linux, poderá selecionar o tipo de origem como Servidor Linux (baseado em chave SSH), especificar um nome amigável para credenciais, adicionar o nome de usuário, procurar e selecionar o arquivo de chave privada SSH. Selecione Salvar.

- As Migrações para Azure dão suporte à chave privada SSH gerada pelo comando ssh-keygen usando os algoritmos RSA, DSA, ECDSA e ed25519.

- No momento, as Migrações para Azure não dão suporte à chave SSH baseada em frase secreta. Use uma chave SSH sem uma frase secreta.

- No momento, as Migrações para Azure não dão suporte ao arquivo de chave privada SSH gerado pelo PuTTY.

- O arquivo de chave SSH dá suporte ao CRLF para marcar uma quebra de linha no arquivo de texto que você carregar. As chaves SSH criadas em sistemas Linux geralmente têm o LF como seu caractere de nova linha para que você possa convertê-las em CRLF abrindo o arquivo no vim, digitando

:set textmodee salvando o arquivo. - Se os servidores Linux forem compatíveis com a versão mais antiga da chave RSA, você poderá gerar a chave usando o comando

$ ssh-keygen -m PEM -t rsa -b 4096. - As Migrações para Azure dão suporte ao formato OpenSSH do arquivo de chave privada SSH, conforme mostrado abaixo:

Se desejar adicionar várias credenciais ao mesmo tempo, selecione Adicionar mais para salvar e adicionar mais credenciais. Há suporte para várias credenciais para descoberta de servidores físicos.

Observação

Por padrão, as credenciais são usadas para coletar dados sobre os aplicativos, funções e recursos instalados e também para coletar dados de dependência de servidores do Windows e do Linux, a menos que você desabilite o controle deslizante para não executar esses recursos (conforme instruído na última etapa).

Na Etapa 2: Fornecer detalhes do servidor virtual ou físico, selecione Adicionar origem da descoberta para especificar o endereço IP/FQDN do servidor e o nome amigável para as credenciais se conectarem com o servidor.

Você pode Adicionar um item de cada vez ou Adicionar vários itens em um só lugar. Também há uma opção de fornecer detalhes do servidor por meio de Importar CSV.

- Se você escolher Adicionar um item, poderá escolher o tipo de sistema operacional, especificar o nome amigável para as credenciais, adicionar endereço IP/FQDN do servidor e selecionar Salvar.

- Se você escolher Adicionar vários itens, adicione vários registros de uma vez especificando o endereço IP/FQDN do servidor com o nome amigável para as credenciais na caixa de texto. Verifique os registros adicionados e selecione Salvar.

- Se você escolher Importar CSV (selecionado por padrão), poderá baixar um arquivo de modelo CSV, preencher o arquivo com o endereço IP/FQDN do servidor e o nome amigável para as credenciais. Em seguida, importe o arquivo para o dispositivo, verifique os registros no arquivo e selecione Salvar.

Selecione Salvar. O dispositivo tenta validar a conexão com os servidores adicionados e mostra o Status de validação na tabela em cada servidor.

- Se a validação falhar para um servidor, examine o erro selecionando Falha na validação na coluna Status da tabela. Corrija o problema e valide novamente.

- Para remover um servidor, selecione Excluir.

Você pode revalidar a conectividade com os servidores a qualquer momento antes de iniciar a descoberta.

Antes de iniciar a descoberta, você pode optar por desabilitar o controle deslizante para não executar o inventário de software e a análise de dependência sem agente nos servidores adicionados. Você pode alterar essa opção a qualquer momento.

Para executar a descoberta de instâncias e bancos de dados do SQL Server, adicione credenciais extras (domínio do Windows/não domínio, credenciais de autenticação SQL) e o dispositivo tenta mapear automaticamente as credenciais para os servidores SQL. Se você adicionar credenciais de domínio, o dispositivo autentica as credenciais no Active Directory do domínio para impedir que as contas de usuário bloqueiem. Para verificar a validação das credenciais de domínio, siga estas etapas:

- Na tabela de credenciais do gerenciador de configuração, confira o Status de validação das credenciais de domínio. Somente as credenciais de domínio são validadas.

- Se a validação falhar, selecione um status Com falha para ver o erro de validação. Corrija o problema e selecione Revalidar credenciais para tentar a validação das credenciais novamente.

Iniciar descoberta

Selecione Iniciar descoberta para iniciar a descoberta dos servidores validados com sucesso. Depois que a descoberta for iniciada com êxito, você poderá verificar o status da descoberta em cada servidor na tabela.

Como a descoberta funciona

Leva aproximadamente 2 minutos para que a descoberta de 100 servidores seja concluída e que os metadados deles sejam exibidos no portal do Azure.

O inventário de software (descoberta de aplicativos instalados) é iniciado automaticamente quando a descoberta dos servidores é concluída.

O inventário de software identifica as instâncias do SQL Server que estão em execução nos servidores. Usando as informações coletadas, o dispositivo tenta se conectar com as instâncias do SQL Server por meio das credenciais de autenticação do Windows ou do SQL Server fornecidas a ele. Depois, ele coleta os dados em bancos de dados do SQL Server e as respectivas propriedades. A descoberta do SQL Server é executada uma vez a cada 24 horas.

O dispositivo pode se conectar apenas às instâncias do SQL Server às quais ele tem linha de visão de rede, enquanto o inventário de software por si só pode não precisar de linha de visão de rede.

O tempo necessário para a descoberta de aplicativos instalados depende do número de servidores descobertos. Para 500 servidores, é necessário aproximadamente uma hora para ue o inventário descoberto seja exibido no projeto de Migrações para Azure no portal.

O inventário de software identifica a função de servidor Web existente nos servidores descobertos. Se um servidor tiver a função de servidor Web habilitada, as Migrações para Azure executarão a descoberta de aplicativos Web no servidor. Os dados de configuração dos aplicativos Web são atualizados a cada 24 horas.

Durante o inventário de software, as credenciais dos servidores adicionados são iteradas nos servidores e validadas para a análise de dependência sem agente. Quando a descoberta de servidores for concluída, no portal, habilite a análise de dependência sem agente nos servidores. Você só pode selecionar os servidores em que a validação é realizada com sucesso para habilitar a análise de dependência sem agente.

Os dados de instâncias e de bancos de dados do SQL Server começam a ser exibidos no portal em até 24 horas após o início da descoberta.

Por padrão, as Migrações para Azure criptografam a comunicação entre o dispositivo de Migrações para Azure e as instâncias de origem do SQL Server definindo a propriedade TrustServerCertificate como

true. Essa é a maneira mais segura de se conectar a instâncias do SQL. Além disso, a camada de transporte usa o TLS/SSL para criptografar o canal e ignora a cadeia de certificados para validar a relação de confiança. O servidor do dispositivo precisa ser configurado para confiar na autoridade da raiz do certificado. No entanto, você pode modificar as configurações de conexão selecionando Editar propriedades de conexão no SQL Server no dispositivo. Saiba mais para entender o que escolher.

Verificar servidores no portal

Após a conclusão da descoberta, você poderá verificar se os servidores são exibidos no portal.

- Abra o painel das Migrações para Azure.

- Na página Migrações para Azure – Servidores>Migrações para Azure: descoberta e avaliação, selecione o ícone que exibe a contagem de Servidores descobertos.

Ver o status do suporte

Você pode obter informações mais profundas sobre a postura de suporte do seu ambiente nas seções Servidores descobertos e Instâncias de banco de dados descobertas.

A coluna Status do suporte à licença do sistema operacional exibe o status do suporte ao sistema operacional, seja suporte base, suporte estendido ou sem suporte. Selecionar a status de suporte abre um painel à direita que fornece diretrizes claras sobre as etapas acionáveis que podem ser executadas para proteger servidores e bancos de dados em suporte estendido ou sem suporte.

Para exibir a duração restante até o fim do suporte, ou seja, o número de meses para os quais a licença é válida, selecione Colunas>O suporte termina em>Enviar. A coluna O suporte termina em exibe a duração em meses.

As Instâncias de banco de dados exibem o número de instâncias descobertas pelas Migrações para Azure. Selecione o número de instâncias para exibir os detalhes da instância do banco de dados. O suporte à licença de instância de banco de dados status exibe o status do suporte da instância do banco de dados. Ao selecionar o status de suporte, abre-se um painel à direita que fornece diretrizes claras sobre as etapas que podem ser tomadas para garantir a segurança dos servidores e bancos de dados em situações de suporte estendido ou sem suporte.

Para exibir a duração restante até o fim do suporte, ou seja, o número de meses para os quais a licença é válida, selecione Colunas>O suporte termina em>Enviar. A coluna O suporte termina em exibe a duração em meses.

Excluir servidores

Depois que a descoberta for iniciada, você poderá excluir qualquer um dos servidores adicionados do gerenciador de configuração de dispositivo pesquisando o nome do servidor na tabela Adicionar origem de descoberta e clicando em Excluir.

Observação

Se você optar por excluir um servidor no qual a descoberta foi iniciada, ela interromperá a descoberta e a avaliação em andamento, o que poderá afetar a classificação de confiança da avaliação que inclui esse servidor. Saiba mais

Próximas etapas

- Avaliar os servidores físicos para migrar para as VMs do Azure.

- Examinar os dados que o dispositivo coleta durante a descoberta.