Instalar o ATA - Etapa 7

Aplica-se a: Advanced Threat Analytics versão 1.9

Etapa 7: Integrar a VPN

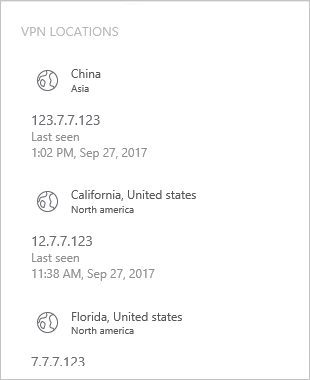

O Microsoft Advanced Threat Analytics (ATA) versão 1.8 e superiores pode coletar informações de contabilidade a partir de soluções VPN. Quando configurada, a página de perfil do usuário inclui informações das conexões VPN, como os endereços IP e os locais onde as conexões se originaram. Isso complementa o processo de investigação, fornecendo informações adicionais sobre a atividade do usuário. A chamada para resolver um endereço IP externo para um local é anônima. Nenhum identificador pessoal é enviado nessa chamada.

O ATA integra-se à sua solução VPN ouvindo os eventos de contabilidade RADIUS encaminhados para os ATA Gateways. Esse mecanismo é baseado na contabilidade RADIUS padrão (RFC 2866) e os seguintes fornecedores de VPN são suportados:

- Microsoft

- F5

- Cisco ASA

Importante

A partir de setembro de 2019, o serviço de geolocalização de VPN do Advanced Threat Analytics responsável por detectar locais de VPN agora oferece suporte exclusivo ao TLS 1.2. Verifique se o ATA Center está configurado para oferecer suporte ao TLS 1.2, pois as versões 1.1 e 1.0 não são têm mais suporte.

Pré-requisitos

Para habilitar a integração com VPN, defina os seguintes parâmetros:

Abra a porta UDP 1813 em seus ATA Gateways e ATA Lightweight Gateways.

O ATA Center deve ser capaz de acessar ti.ata.azure.com usando HTTPS (porta 443) para que possa consultar o local dos endereços IP de entrada.

O exemplo abaixo usa o Microsoft Routing and Remote Access Server (RRAS) para descrever o processo de configuração de VPN.

Se você estiver usando uma solução VPN de terceiros, consulte a documentação para obter instruções sobre como habilitar a Contabilidade RADIUS.

Configurar a contabilidade RADIUS no sistema VPN

Execute as seguintes etapas no servidor RRAS.

Abra o console de Roteamento e Acesso Remoto.

Clique com o botão direito do mouse no nome do servidor e selecione Propriedades.

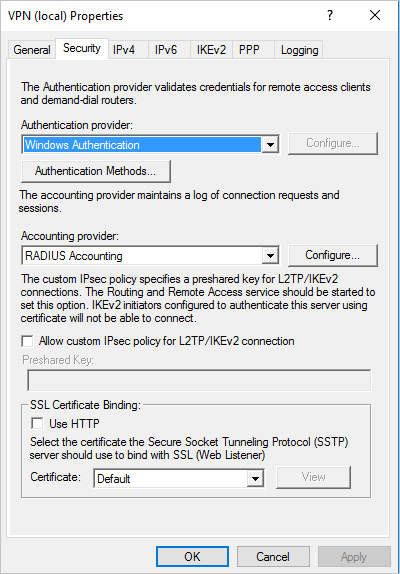

Na guia Segurança, em Provedor de contabilidade, selecione Contabilidade RADIUS e clique em Configurar.

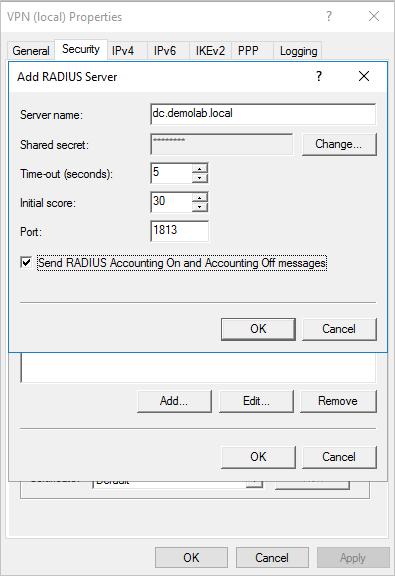

Na janela Adicionar Servidor RADIUS, digite o Nome do Servidor do ATA Gateway ou ATA Lightweight Gateway mais próximo. Em Porta, verifique se o padrão de 1813 está configurado. Clique em Alterar e digite uma nova cadeia de segredo compartilhado com caracteres alfanuméricos que você possa lembrar. Você precisará preenchê-la mais tarde em sua Configuração do ATA. Marque a caixa Enviar mensagens Account On e Accounting Off do RADIUS e clique em OK em todas as caixas de diálogo abertas.

Configurar VPN no ATA

O ATA coleta dados de VPN e identifica quando e onde as credenciais estão sendo usadas via VPN e integra esses dados à sua investigação. Isso gera informações adicionais para ajudá-lo a investigar alertas relatados pelo ATA.

Para configurar dados de VPN no ATA:

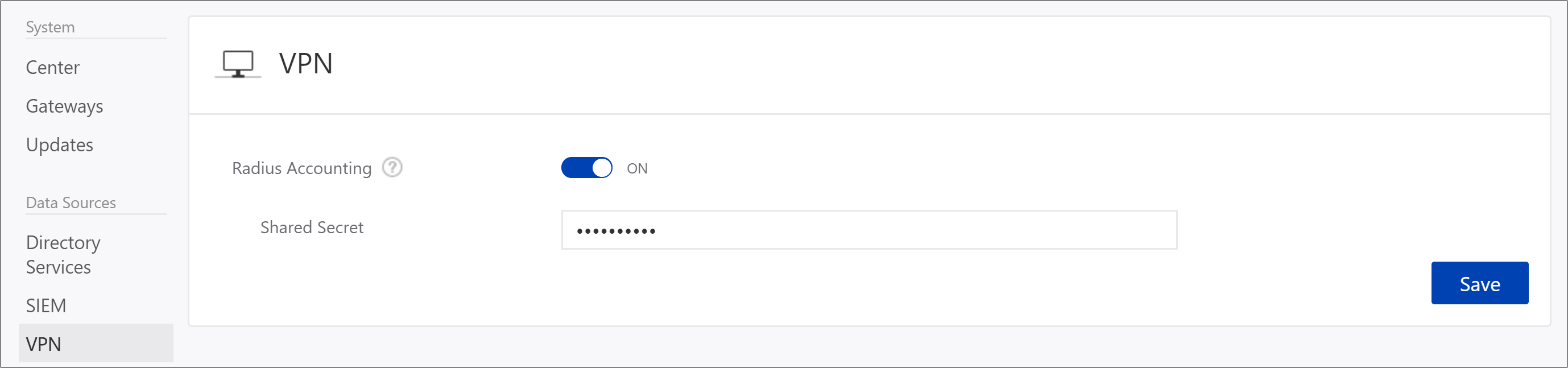

No console do ATA, abra a página Configuração do ATA e vá para VPN.

Ative a Contabilidade Radius e digite o Segredo Compartilhado configurado anteriormente no Servidor VPN RRAS. Em seguida, clique em Salvar.

Depois que isso é habilitado, todos os ATA Gateways e Lightweight Gateways escutam na porta 1813 para eventos de contabilidade RADIUS.

Sua configuração está concluída e agora você pode ver a atividade de VPN na página de perfil dos usuários:

Depois que o ATA Gateway recebe os eventos de VPN e os envia ao ATA Center para processamento, o ATA Center precisa acessar ti.ata.azure.com usando HTTPS (porta 443) para poder descobrir a localização geográfica dos endereços IP externos nos eventos de VPN.