Arquitetura Completa de todo o processo de Logon e Autenticação (Passo a Passo e todos os Segredos)!

Olá Especialistas e Entusiastas Ninjas, tudo bem!

Importante entendermos que existem diferentes maneiras como uma consulta pode ser resolvida, nesse artigo estamos focando no processo de resolução no processo de logon (Autenticação).

- [Vamos para um exemplo simples]

1 - Na primeira vez que um nome é resolvido, tanto o nome e o número IP são armazenados na memória do computador, no que é conhecido como Cache do cliente DNS.

2 - Desta forma, em uma próxima vez que o nome for consultado, o mesmo primeiro procura no Cache DNS do próprio computador, para ver se não existe alguma informação anterior.

3 - Somente se não houver uma resolução no Cache local do DNS, é que será envida uma consulta para o servidor DNS.

- Processo de localizador do controlador de domínio

Cada controlador de domínio registra seu nome de domínio DNS no servidor DNS e registra seu nome NetBIOS usando um mecanismo específico de transporte (por exemplo, WINS). Assim, um cliente DNS localiza um controlador de domínio, consultando o DNS, e um cliente NetBIOS localiza um controlador de domínio, consultando o serviço de nome específico de transporte apropriado (Wins).

- O processo que o Localizador segue pode ser resumido da seguinte forma:

1 - No cliente (o computador que está localizando o controlador de domínio), é iniciado com uma chamada de procedimento remoto (RPC) para o serviço local de logon de rede. A API do localizador (DsGetDcName) é implementada pelo serviço Net Logon;

2. O cliente coleta as informações necessárias para selecionar um controlador de domínio e as transmite para o serviço Logon de Rede, usando a API DsGetDcName;

- O serviço Net Logon no cliente usa as informações coletadas para procurar um controlador de domínio para o domínio especificado no formato abaixo:

- Para um nome DNS, Net Logon consulta o DNS usando o Localizador compatível com DNS - isto é, DsGetDcName chama DnsQuery para ler os registros SRV e A registros do DNS depois de anexar uma cadeia apropriada à frente do nome de domínio que especifica o Registro SRV.

Processo sucinto do logon:

- O DC se Registra no Dns;

- O Cliente solicita um endereço IP para o DHCP;

- O Domain Controller obtém a lista de DCs e DNS;

- O Cliente inicia um canal seguro com o DC;

- A conta de computador é autenticada via Kerberos;

- Carrega as GPOs disponíveis para o computador;

- Sincroniza Horário com o DC;

- E o Cliente se registra no DNS;

**Cenários de Logon do Windows  **

**

Fato: Os sistemas operacionais Windows exigem que todos os usuários para logon no computador com uma conta válida para acesso local e os recursos de rede.

Depois que um usuário é autenticado, tecnologias de controle de acesso e autorização implementam a segunda fase de proteger os recursos: determinar se o usuário autenticado está autorizado a acessar um recurso.

Além disso, aplicativos e serviços podem exigir que os usuários efetuar login para acessar os recursos que são oferecidos pelo aplicativo ou serviço

O processo de logon, no qual são necessárias uma: conta válida e credenciais corretas,estas podem estar:

- Banco de dados Gerenciador de contas de segurança (SAM);

- Ou no Active Directory quando aplicável;

Importante:

- Um logon local e um logon de rede não são suficientes para conceder a permissão do usuário e o computador para acessar e usar recursos do domínio.

*Informações de segurança local são armazenadas no registro em HKEY_LOCAL_MACHINE\SECURITY.

- As informações armazenadas incluem configurações de política, valores de segurança padrão e informações de conta, como credenciais de logon em cache.Stored.

Uma cópia do banco de dados SAM também é armazenada aqui, embora seja protegido contra gravação.

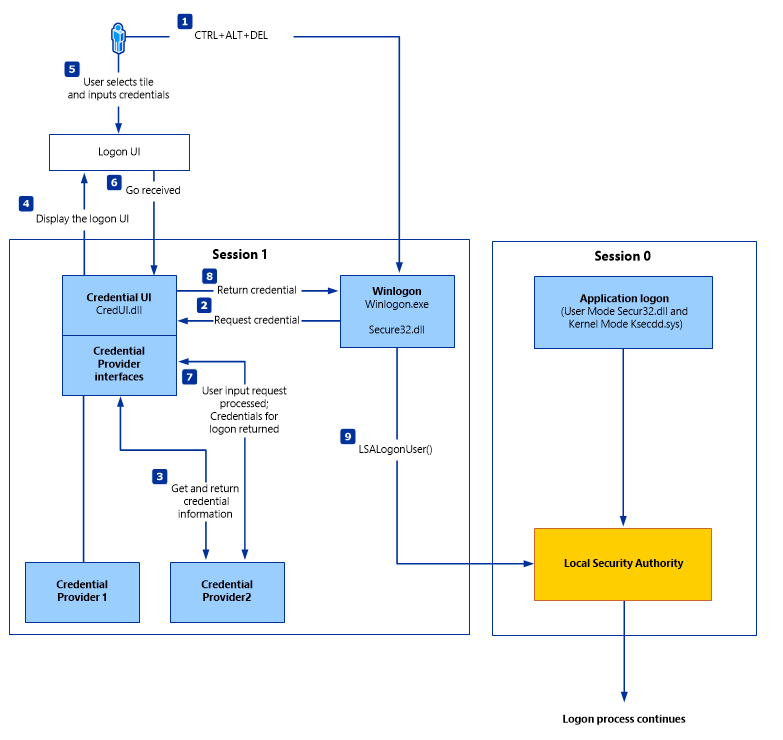

A arquitetura de autenticação (GINA) Graphical Identification and se aplica aos sistemas operacionais Windows Server 2003, Microsoft Windows 2000 Server, Windows XP e Windows 2000 Professional.

The Graphical Identification and Authentication (GINA) architecture applies to the Windows Server 2003, Microsoft Windows 2000 Server, Windows XP, and Windows 2000 Professional operating systems. Nesses sistemas, cada sessão de logon interativo cria uma instância separada do serviço do Winlogon.In these systems, every interactive logon session creates a separate instance of the Winlogon service. A arquitetura GINA é carregada no espaço de processo usado pelo Winlogon, recebe e processa as credenciais e faz as chamadas para as interfaces de autenticação por meio de LSALogonUser.

Autoridade de segurança local

A autoridade de segurança Local (LSA) é um processo de sistema protegido que autentica e faz logon de usuários logon no computador local.The Local Security Authority (LSA) is a protected system process that authenticates and logs users on to the local computer. Além disso, a LSA mantém informações sobre todos os aspectos de segurança local em um computador (esses aspectos são conhecidos coletivamente como a política de segurança local) e fornece vários serviços para conversão entre nomes e identificadores de segurança (SIDs).

O processo de sistema de segurança, segurança autoridade servidor serviço LSASS (Local), mantém o controle das políticas de segurança e as contas que estão em vigor em um sistema de computador.

A LSA valida a identidade do usuário com base no qual as seguintes duas entidades emitidas a conta do usuário:

Autoridade de segurança local.Local Security Authority. A LSA pode validar informações do usuário, verificando o banco de dados do Gerenciador de contas de segurança (SAM) localizado no mesmo computador. Qualquer servidor membro ou estação de trabalho pode armazenar informações sobre grupos locais e contas de usuário local. No entanto, essas contas podem ser usadas para acessar apenas essa estação de trabalho ou computador;

Autoridade de segurança para o domínio local ou para um domínio confiável.Security authority for the local domain or for a trusted domain. A LSA entra em contato com a entidade que emitiu a conta e a verificação de solicitações que a conta é válida e se a solicitação originada do titular da conta.

O Local LSASS Security Authority Subsystem Service () armazena credenciais na memória em nome dos usuários com sessões ativas do Windows.

As credenciais armazenadas permitem que os usuários perfeitamente acessar recursos de rede, como compartilhamentos de arquivos, caixas de correio do Exchange Server e sites do SharePoint sem inserir novamente suas credenciais para cada serviço remoto.

LSASS podem armazenar credenciais em várias formas, incluindo:

Texto não criptografado reversívelReversibly encrypted plaintext

Tíquetes Kerberos (tíquetes de concessão (TGTs), tíquetes de serviço)Kerberos tickets (ticket-granting tickets (TGTs), service tickets)

Hash do NTNT hash

Hash do LAN Manager (LM)

Processo de credenciais de logon de reinicialização automática

Quando um usuário entra em um dispositivo Windows 8.1, a LSA salva as credenciais do usuário na memória criptografada que são acessíveis apenas por LSASS.exe.

Quando o Windows Update inicia uma reinicialização automática sem a presença do usuário, essas credenciais são usadas para configurar o logon automático para o usuário.

Ao reiniciar, o usuário é conectado automaticamente por meio do mecanismo de Autologon e, em seguida, o computador Além disso é bloqueado para proteger a sessão do usuário.

Ao fazer logon automaticamente no e bloqueando a sessão do usuário no console, aplicativos de tela de bloqueio do usuário é reiniciado e disponível.

Banco de dados de Gerenciador de contas de segurançaSecurity Accounts Manager database

O Gerenciador de contas de segurança (SAM) é um banco de dados que armazena contas de usuário local e grupos.

Está presente em todos os sistemas operacionais Windows; No entanto, quando um computador ingressa em um domínio, o Active Directory gerencia contas de domínio de domínios do Active Directory.

Cofre Windows e o Gerenciador de credenciais

O Gerenciador de credenciais foi introduzido no Windows Server 2008 R2 e Windows 7 como um recurso de painel de controle para armazenar e gerenciar nomes de usuário e senhas.Credential Manager was introduced in Windows Server 2008 R2 and Windows 7, 8, 10. Algumas versões do Internet Explorer usam esse recurso para autenticação para sites.Some versions of Internet Explorer use this feature for authentication to websites.

Grande abraço a todos!

FOL e Christian Centeno Bezerra