Implantar inicialização confiável para VMs do Azure Arc no Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

Este artigo descreve como implantar a inicialização confiável para VMs (máquinas virtuais) do Azure Arc no Azure Stack HCI, versão 23H2.

Pré-requisitos

Verifique se você tem acesso a um cluster do Azure Stack HCI versão 23H2 implantado e registrado no Azure. Para obter mais informações, consulte implantar usando o portal do Azure.

Criar uma VM do Arc de inicialização confiável

Você pode criar uma VM de inicialização confiável usando portal do Azure ou usando a CLI (Interface de Command-Line) do Azure. Use as guias abaixo para selecionar um método.

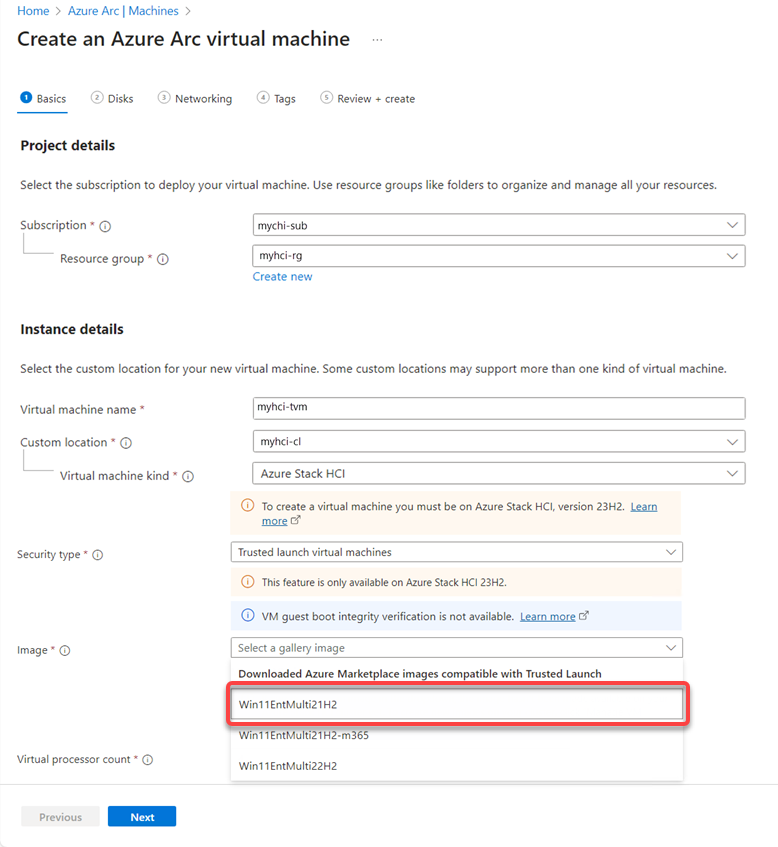

Para criar uma VM arc de inicialização confiável no Azure Stack HCI, siga as etapas em Criar máquinas virtuais do Arc no Azure Stack HCI usando portal do Azure, com as seguintes alterações:

Ao criar a VM, selecione Máquinas virtuais de inicialização confiáveis para o tipo de segurança.

Selecione uma imagem do sistema operacional convidado da VM na lista de imagens com suporte:

Depois que uma VM for criada, vá para a página de propriedades da VM e verifique se o tipo de segurança mostrado é Inicialização confiável.

Exemplo

Este exemplo mostra uma VM arc de inicialização confiável executando Windows 11 convidado com a criptografia BitLocker habilitada. Aqui estão as etapas para exercer o cenário:

Crie uma VM arc de inicialização confiável executando um sistema operacional convidado Windows 11 com suporte.

Habilite a criptografia BitLocker para o volume do sistema operacional no convidado win 11.

Entre no convidado Windows 11 e habilite a criptografia BitLocker (para o volume do sistema operacional): na caixa de pesquisa na barra de tarefas, digite Gerenciar BitLocker e selecione-o na lista de resultados. Selecione Ativar BitLocker e siga as instruções para criptografar o volume do sistema operacional (C:). O BitLocker usará o vTPM como um protetor de chave para o volume do sistema operacional.

Migre a VM para outro nó no cluster. Execute o seguinte comando do PowerShell:

Move-ClusterVirtualMachineRole -Name $vmName -Node <destination node name> -MigrationType ShutdownConfirme se o nó proprietário da VM é o nó de destino especificado:

Get-ClusterGroup $vmNameApós a conclusão da migração da VM, verifique se a VM está disponível e se o BitLocker está habilitado.

Verifique se você pode fazer logon no Windows 11 convidado na VM e se a criptografia BitLocker para o volume do sistema operacional permanece habilitada. Se você puder fazer isso, isso confirmará que o estado do vTPM foi preservado durante a migração da VM.

Se o estado do vTPM não fosse preservado durante a migração da VM, a inicialização da VM teria resultado na recuperação do BitLocker durante a inicialização do convidado. Ou seja, você teria sido solicitado a fornecer a senha de recuperação do BitLocker quando tentou fazer logon no convidado do Windows 11. Isso ocorreu porque as medidas de inicialização (armazenadas no vTPM) da VM migrada no nó de destino eram diferentes das da VM original.

Force a VM a fazer failover para outro nó no cluster.

Confirme o nó proprietário da VM usando este comando:

Get-ClusterGroup $vmNameUse o Gerenciador de Cluster de Failover para interromper o serviço de cluster no nó proprietário da seguinte maneira: selecione o nó proprietário, conforme exibido no Gerenciador de Cluster de Failover. No painel direito Ações , selecione Mais Ações e, em seguida, selecione Parar Serviço de Cluster.

Parar o serviço de cluster no nó proprietário fará com que a VM seja migrada automaticamente para outro nó disponível no cluster. Reinicie o serviço de cluster posteriormente.

Após a conclusão do failover, verifique se a VM está disponível e se o BitLocker está habilitado após o failover.

Confirme se o nó proprietário da VM é o nó de destino especificado:

Get-ClusterGroup $vmName

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de