Controles de segurança de infraestrutura do Azure Stack Hub

Considerações de segurança e regulamentos de conformidade estão entre os principais drivers para usar nuvens híbridas. O Azure Stack Hub foi projetado para esses cenários. Este artigo explica os controles de segurança em vigor para o Azure Stack Hub.

Duas camadas de postura de segurança coexistem no Azure Stack Hub. A primeira camada é a infraestrutura do Azure Stack Hub, que inclui os componentes de hardware até o Azure Resource Manager. A primeira camada inclui o administrador e os portais do usuário. A segunda camada consiste nas cargas de trabalho criadas, implantadas e gerenciadas por locatários. A segunda camada inclui itens como máquinas virtuais e sites dos Serviços de Aplicativos.

Abordagem de segurança

A postura de segurança do Azure Stack Hub foi projetada para se defender contra ameaças modernas e foi criada para atender aos requisitos dos principais padrões de conformidade. Como resultado, a postura de segurança da infraestrutura do Azure Stack Hub é criada em dois pilares:

Assuma a violação

Partindo do pressuposto de que o sistema já foi violado, concentre-se em detectar e limitar o impacto das violações em vez de apenas tentar evitar ataques.Reforçado por padrão

Como a infraestrutura é executada em hardware e software bem definidos, o Azure Stack Hub habilita, configura e valida todos os recursos de segurança por padrão.

Como o Azure Stack Hub é fornecido como um sistema integrado, a postura de segurança da infraestrutura do Azure Stack Hub é definida pela Microsoft. Assim como no Azure, os locatários são responsáveis por definir a postura de segurança de suas cargas de trabalho de locatário. Este documento fornece conhecimento básico sobre a postura de segurança da infraestrutura do Azure Stack Hub.

Criptografia de dados em repouso

Todos os dados de infraestrutura e locatário do Azure Stack Hub são criptografados em repouso usando o BitLocker. Essa criptografia protege contra perda física ou roubo de componentes de armazenamento do Azure Stack Hub. Para obter mais informações, consulte criptografia de dados em repouso no Azure Stack Hub.

Criptografia de dados em trânsito

Os componentes de infraestrutura do Azure Stack Hub se comunicam usando canais criptografados com TLS 1.2. Os certificados de criptografia são autogerenciados pela infraestrutura.

Todos os pontos de extremidade de infraestrutura externa, como os pontos de extremidade REST ou o portal do Azure Stack Hub, dão suporte ao TLS 1.2 para comunicações seguras. Os certificados de criptografia, de terceiros ou da Autoridade de Certificação da sua empresa, devem ser fornecidos para esses pontos de extremidade.

Embora os certificados autoassinados possam ser usados para esses pontos de extremidade externos, a Microsoft desaconselha fortemente o uso deles. Para obter mais informações sobre como impor o TLS 1.2 nos pontos de extremidade externos do Azure Stack Hub, consulte Configurar controles de segurança do Azure Stack Hub.

Gerenciamento de segredos

A infraestrutura do Azure Stack Hub usa uma infinidade de segredos, como senhas e certificados, para funcionar. A maioria das senhas associadas às contas de serviço internas é girada automaticamente a cada 24 horas porque são gMSA (Contas de Serviço Gerenciado de grupo), um tipo de conta de domínio gerenciada diretamente pelo controlador de domínio interno.

A infraestrutura do Azure Stack Hub usa chaves RSA de 4096 bits para todos os seus certificados internos. Os mesmos certificados de comprimento de chave também podem ser usados para os pontos de extremidade externos. Para obter mais informações sobre segredos e rotação de certificados, consulte Girar segredos no Azure Stack Hub.

Controle de Aplicativos do Windows Defender

O Azure Stack Hub utiliza as últimas funções de segurança do Windows Server. Um deles é o Windows Defender Application Control (WDAC, anteriormente conhecido como Code Integrity), que fornece filtragem de executáveis e garante que apenas o código autorizado seja executado na infraestrutura do Azure Stack Hub.

O código autorizado é assinado pela Microsoft ou pelo parceiro OEM. O código autorizado assinado está incluído na lista de software permitido especificado em uma política definida pela Microsoft. Em outras palavras, somente o software que foi aprovado para ser executado na infraestrutura do Azure Stack Hub pode ser executado. Qualquer tentativa de executar código não autorizado é bloqueada, e um alerta é gerado. O Azure Stack Hub impõe a integridade de código de modo de usuário (UMCI) e a integridade de código do hipervisor (política HVAC).

A política do WDAC também impede que agentes ou software de terceiros sejam executados na infraestrutura do Azure Stack Hub. Para obter mais informações sobre o WDAC, consulte Windows Defender Application Control e proteção baseada em virtualização da integridade do código.

Antimalware

Todos os componentes do Azure Stack Hub (hosts Hyper-V e máquinas virtuais) são protegidos com o Windows Defender Antivírus.

Em cenários conectados, a definição de antivírus e as atualizações do mecanismo são aplicadas várias vezes ao dia. Em cenários desconectados, as atualizações antimalware são aplicadas como parte das atualizações mensais do Azure Stack Hub. Caso uma atualização mais frequente das definições do Windows Defender seja necessária em cenários desconectados, o Azure Stack Hub também dá suporte à importação de atualizações do Windows Defender. Para obter mais informações, consulte atualizar o Windows Defender Antivírus no Azure Stack Hub.

Inicialização Segura

O Azure Stack Hub impõe a Inicialização Segura em todos os hosts Hyper-V e máquinas virtuais de infraestrutura.

Modelo de administração restrita

A administração no Azure Stack Hub é controlada por meio de três pontos de entrada, cada um com uma finalidade específica:

- O portal do administrador fornece uma experiência de apontar e clicar para operações diárias de gerenciamento.

- O Azure Resource Manager expõe todas as operações de gerenciamento do portal do administrador por meio de uma API REST, usada pelo PowerShell e pela CLI do Azure.

- Para operações específicas de baixo nível (por exemplo, integração de datacenter ou cenários de suporte), o Azure Stack Hub expõe um ponto de extremidade do PowerShell chamado ponto de extremidade privilegiado. Esse ponto de extremidade expõe apenas um conjunto permitido de cmdlets e é fortemente auditado.

Controles de rede

A infraestrutura do Azure Stack Hub vem com várias camadas de ACL (Lista de Controle de Acesso) de rede. As ACLs impedem o acesso não autorizado aos componentes da infraestrutura e limitam as comunicações da infraestrutura apenas aos caminhos necessários para seu funcionamento.

As ACLs de rede são aplicadas em três camadas:

- Camada 1: Switches Top of Rack

- Camada 2: Rede definida por software

- Camada 3: firewalls do sistema operacional de host e VM

Conformidade regulatória

O Azure Stack Hub passou por uma avaliação formal de capacidade por uma empresa de auditoria independente de terceiros. Como resultado, a documentação sobre como a infraestrutura do Azure Stack Hub atende aos controles aplicáveis de vários padrões de conformidade importantes está disponível. A documentação não é uma certificação do Azure Stack Hub porque os padrões incluem vários controles relacionados ao pessoal e ao processo. Em vez disso, os clientes podem usar essa documentação para iniciar seu processo de certificação.

As avaliações incluem os seguintes padrões:

- O PCI-DSS aborda a indústria de cartões de pagamento.

- A CSA Cloud Control Matrix é um mapeamento abrangente em vários padrões, incluindo FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 e outros.

- FedRAMP High para clientes governamentais.

A documentação de conformidade pode ser encontrada no Portal de Confiança do Serviço da Microsoft. Os guias de conformidade são um recurso protegido e exigem que você entre com suas credenciais de serviço de nuvem do Azure.

Iniciativa Schrems II da UE para o Azure Stack Hub

A Microsoft anunciou sua intenção de superar os compromissos de armazenamento de dados existentes, permitindo que os clientes baseados na UE processem e armazenem todos os seus dados na UE; deixará de ter de armazenar dados fora da UE. Esse compromisso aprimorado inclui clientes do Azure Stack Hub. Consulte Respondendo ao chamado da Europa: armazenando e processando dados da UE na UE para obter mais informações.

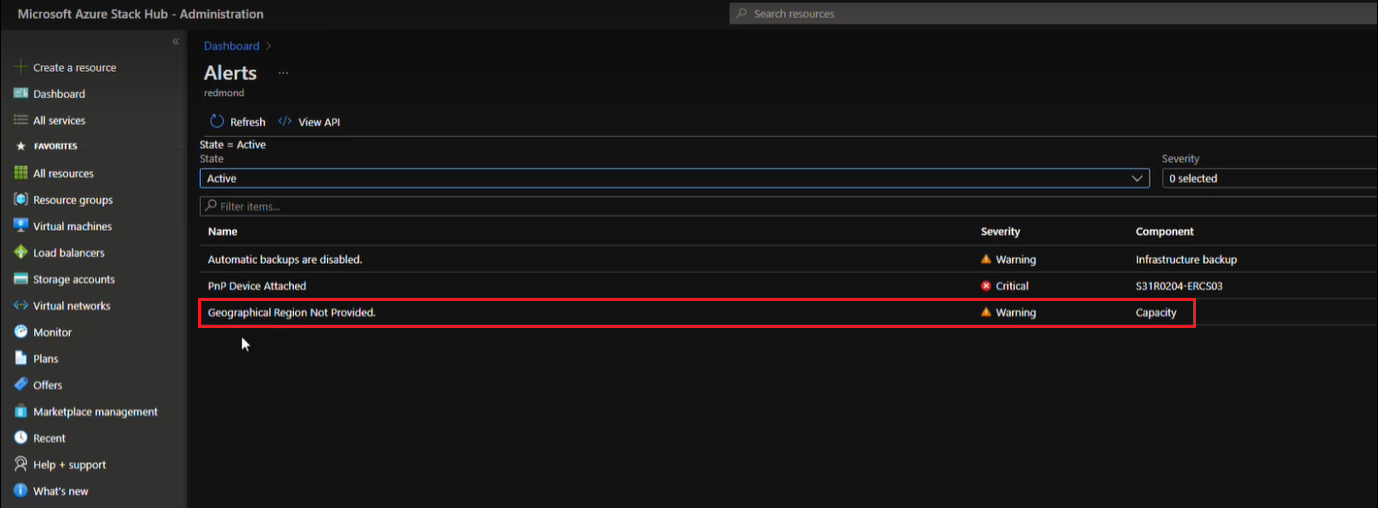

A partir da versão 2206, você pode selecionar sua preferência geográfica para processamento de dados em implantações existentes do Azure Stack Hub. Depois de baixar o hotfix, você receberá o seguinte alerta.

Observação

Ambientes desconectados também podem ser necessários para selecionar uma geolocalização de dados. Essa é uma configuração única que afeta o local de residência de dados se o operador estiver fornecendo dados de diagnóstico à Microsoft. Se o operador não fornecer dados de diagnóstico à Microsoft, essa configuração não terá ramificações.

Você pode resolver esse alerta para sua implantação existente do Azure Stack Hub de duas maneiras, dependendo de sua preferência geográfica para armazenar e processar seus dados.

Se você optar por ter seus dados armazenados e processados na UE, execute o cmdlet do PowerShell a seguir para definir a preferência geográfica. O local de residência dos dados será atualizado e todos os dados serão armazenados e processados na UE.

Set-DataResidencyLocation -EuropeSe você optar por ter seus dados armazenados e processados fora da UE, execute o seguinte cmdlet do PowerShell para definir a preferência geográfica. O local de residência dos dados será atualizado e todos os dados serão processados fora da UE.

Set-DataResidencyLocation -Europe:$false

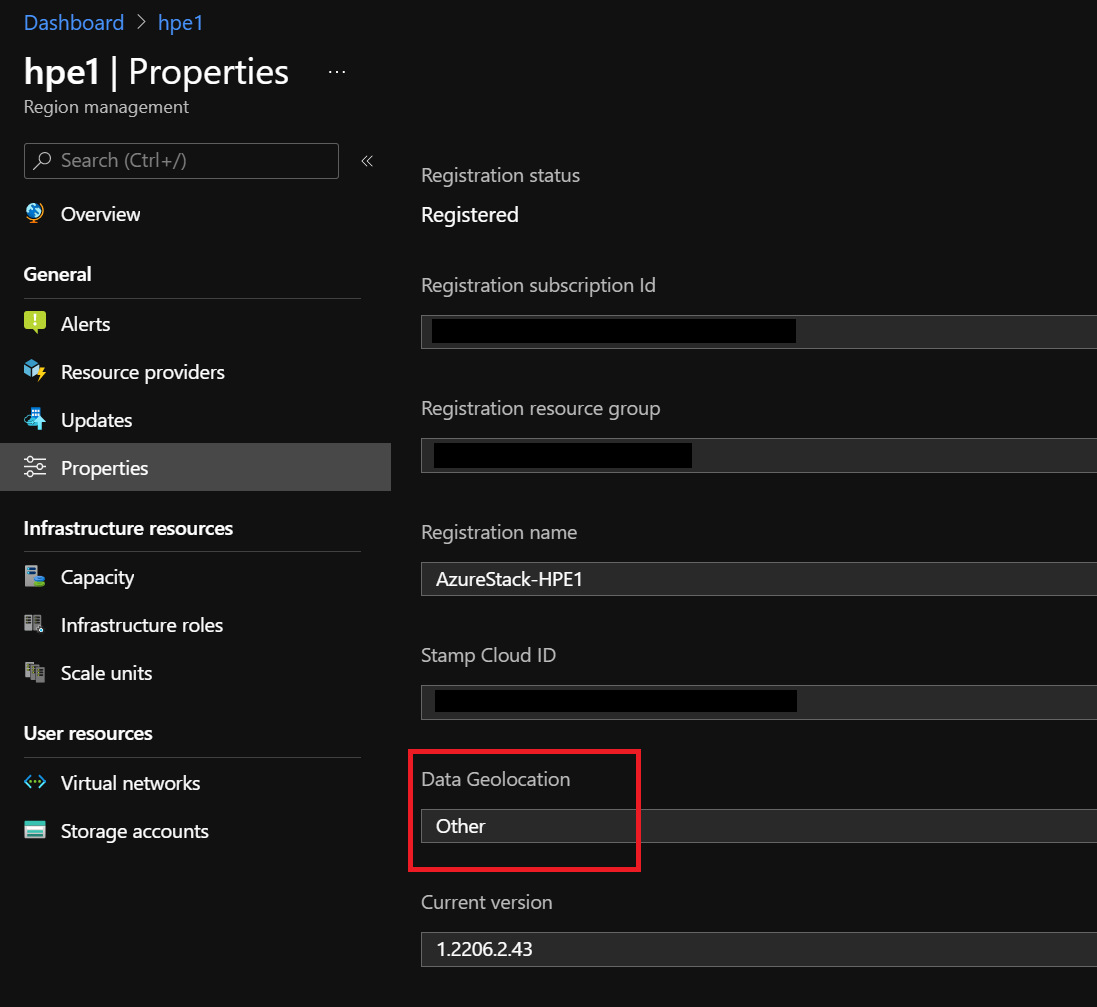

Depois de resolver esse alerta, você pode verificar sua preferência de região geográfica na janela Propriedades do portal de administração.

As novas implantações do hub do Azure Stack podem definir a região geográfica durante a configuração e a implantação.