Reduzir ataques de credenciais no Azure AD B2C com o bloqueio inteligente

Os ataques de credencial ocasionam o acesso não autorizado aos recursos. As senhas definidas pelos usuários devem ser de complexidade razoável. O Azure AD B2C possui técnicas de redução em vigor para ataques de credencial. A redução inclui a detecção de ataques de credencial de força bruta e ataques de credencial de dicionário. Ao usar vários sinais, o Azure AD B2C (Azure Active Directory B2C) analisa a integridade das solicitações. O Azure AD B2C foi projetado para diferenciar, de forma inteligente, os usuários pretendidos de hackers e botnets.

Como o bloqueio inteligente funciona

O Azure AD B2C usa uma estratégia sofisticada para bloquear contas. As contas são bloqueadas com base no IP da solicitação e nas senhas inseridas. A duração do bloqueio também aumenta com base na probabilidade de ser um ataque. Depois que uma senha é tentada 10 vezes sem sucesso (o limite de tentativa padrão), ocorre um bloqueio de um minuto. Na próxima vez que um logon não for bem-sucedido depois que a conta for desbloqueada (ou seja, depois que a conta tiver sido desbloqueada automaticamente pelo serviço depois que o período de bloqueio expirar), outro bloqueio de um minuto ocorrerá e continuará para cada logon malsucedido. Digitar a mesma senha, ou senha semelhante, repetidamente não conta como vários logins malsucedidos.

Observação

Esse recurso é compatível com fluxos de usuário, políticas personalizadas e fluxos ROPC. Ele é ativado por padrão para que você não precise configurá-lo em seus fluxos de usuário ou políticas personalizadas.

Desbloquear contas

Os primeiros 10 períodos de bloqueio têm um minuto de duração. Os próximos 10 períodos de bloqueio são ligeiramente mais longos e aumentam em duração após cada 10 períodos de bloqueio. O contador de bloqueio é redefinido para zero após um login bem-sucedido quando a conta não está bloqueada. Períodos de bloqueio podem durar até cinco horas. Os usuários devem aguardar a duração do bloqueio expirar. No entanto, o usuário pode efetuar o desbloqueio usando o fluxo de usuário de senhade autoatendimento.

Gerenciar as configurações do bloqueio inteligente

Para gerenciar as configurações do bloqueio inteligente, incluindo o limite de bloqueio:

Entre no portal do Azure.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para o seu locatário do Azure Active Directory B2C no menu Diretórios + assinaturas.

No menu à esquerda, selecione Azure AD B2C. Ou selecione Todos os serviços e pesquise e selecione Azure AD B2C.

Em Segurança, selecione Métodos de autenticação (versão prévia) e selecione Proteção por senha.

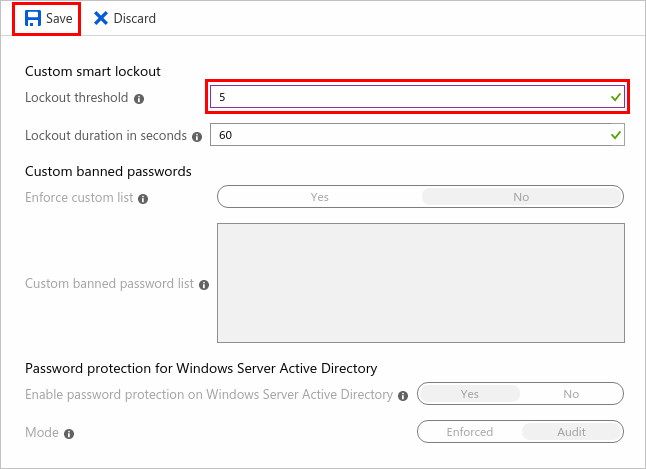

Em Bloqueio inteligente personalizado, insira as configurações desejadas:

Limite de bloqueio: número de tentativas de entrada com falha permitidas antes que a conta seja bloqueada pela primeira vez. Se a primeira entrada após um bloqueio também falhar, a conta é novamente bloqueada.

Duração do bloqueio em segundos: a duração mínima de cada bloqueio em segundos. Se uma conta for bloqueada repetidamente, essa duração aumentará.

Definir o limite de bloqueio como 5 nas configurações de Proteção por senha.

Selecione Salvar.

Como testar o bloqueio inteligente

O recurso de bloqueio inteligente usa muitos fatores para determinar quando uma conta deve ser bloqueada, mas o fator primário é o padrão de senha. O recurso de bloqueio inteligente considera pequenas variações de uma senha como um conjunto e elas são contadas como uma única tentativa. Por exemplo:

- Senhas como 12456! e 1234567! (ou novaConta1234 e novaconta1234) são tão semelhantes que o algoritmo as interpreta como erro humano, contando-as como uma única tentativa.

- Variações maiores em padrão, como 12456! e ABCD2!, são contados como tentativas separadas.

Ao testar o recurso de bloqueio inteligente, use um padrão distinto para cada senha que você inserir. Considere o uso de aplicativos Web de geração de senha, como https://password-gen.com/.

Quando o limite do bloqueio inteligente for alcançado, você verá a seguinte mensagem enquanto a conta estiver bloqueada: Sua conta está temporariamente bloqueada para impedir o uso não autorizado. Tente novamente mais tarde. A mensagem de erro pode ser localizada.

Observação

Quando você testa o bloqueio inteligente, suas solicitações de entrada podem ser tratadas por datacenters diferentes devido à natureza distribuída geograficamente e com balanceamento de carga do serviço de autenticação do Microsoft Entra. Nesse cenário, como cada datacenter do Microsoft Entra rastreia o bloqueio de maneira independente, pode ser necessário mais do que o número limite de tentativas de bloqueio definido para causar um bloqueio. Um usuário tem um número máximo (threshold_limit * datacenter_count) de tentativas incorretas antes de ser completamente bloqueado. Para obter mais informações, consulte Infraestrutura global do Azure.

Exibindo contas bloqueadas

Para obter informações sobre contas bloqueadas, você pode verificar o relatório de atividade de entrada do Active Directory. Em Status, selecione Falha. Tentativas de entrada com falha com um código de erro de entrada de 50053 indicam uma conta bloqueada:

Para saber como exibir o relatório de atividades de entrada no Microsoft Entra ID, confira Códigos de erro do relatório de atividades de entrada.