Assumir um diretório não gerenciado como administrador no Microsoft Entra ID

Este artigo descreve duas maneiras de assumir um nome de domínio DNS em um diretório não gerenciado na Microsoft Entra ID. Quando um usuário de autoatendimento se inscreve em um serviço de nuvem que usa o Microsoft Entra ID, ele é adicionado a um diretório não gerenciado do Microsoft Entra com base no respectivo domínio de email. Para obter mais informações sobre a inscrição “viral” ou para autoatendimento em um serviço, confira O que é a inscrição para autoatendimento do Microsoft Entra ID?

Decida como você deseja controlar um diretório não gerenciado

Durante o processo de tomada de controle do administrador, você pode comprovar a propriedade, conforme descrito em Adicionar um nome de domínio personalizado ao Microsoft Entra ID. As próximas seções explicam a experiência de administração mais detalhadamente, mas aqui está um resumo:

Ao executar um controle administrativo "interno" de um diretório não gerenciado do Azure, você é adicionado como administrador global do diretório não gerenciado. Nenhum usuário, domínio ou plano de serviço é migrado para qualquer outro diretório que você administra.

Ao realizar um controle do administrador “externo” de um diretório não gerenciado do Azure, você adiciona o nome de domínio DNS do diretório não gerenciado ao seu diretório do Azure gerenciado. Ao adicionar o nome de domínio, um mapeamento dos usuários para os recursos é criado no diretório gerenciado do Azure, assim os usuários podem continuar a acessar os serviços sem interrupção.

Assumir como administrador interno

Alguns produtos que incluem o SharePoint e o OneDrive, como o Microsoft 365, não dão suporte ao controle externo. Se esse for o seu cenário ou se você for um administrador e quiser assumir o controle de uma organização não gerenciada ou “sombra” do Microsoft Entra criada por usuários que usaram a inscrição para autoatendimento, faça isso com uma tomada de controle interno do administrador.

Crie um contexto de usuário na organização não gerenciada por meio da inscrição no Power BI. Para fins de conveniência do exemplo, essas etapas pressupõem esse caminho.

Abra o site do Power BI e selecione Iniciar gratuitamente. Insira uma conta de usuário que usa o nome de domínio para a organização como, por exemplo,

admin@fourthcoffee.xyz. Depois que você inserir o código de verificação, confira seu email para ver o código de confirmação.No email de confirmação do Power BI, selecione Sim, sou eu.

Entre no Centro de administração do Microsoft 365 com a conta de usuário do Power BI.

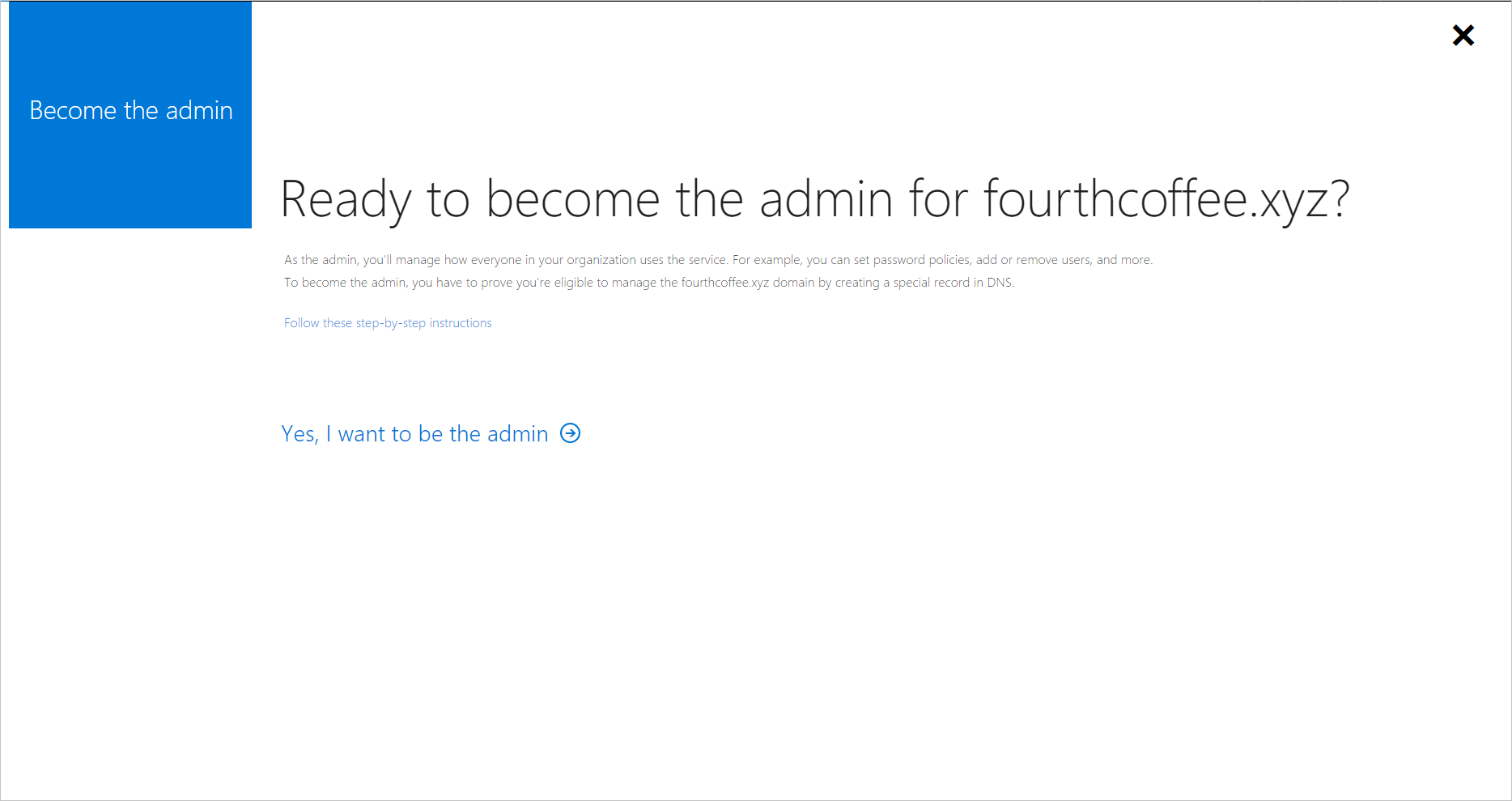

Você receberá uma mensagem instruindo a Tornar-se o administrador do nome de domínio que já foi verificado na organização não gerenciada. selecione Sim, quero ser o administrador.

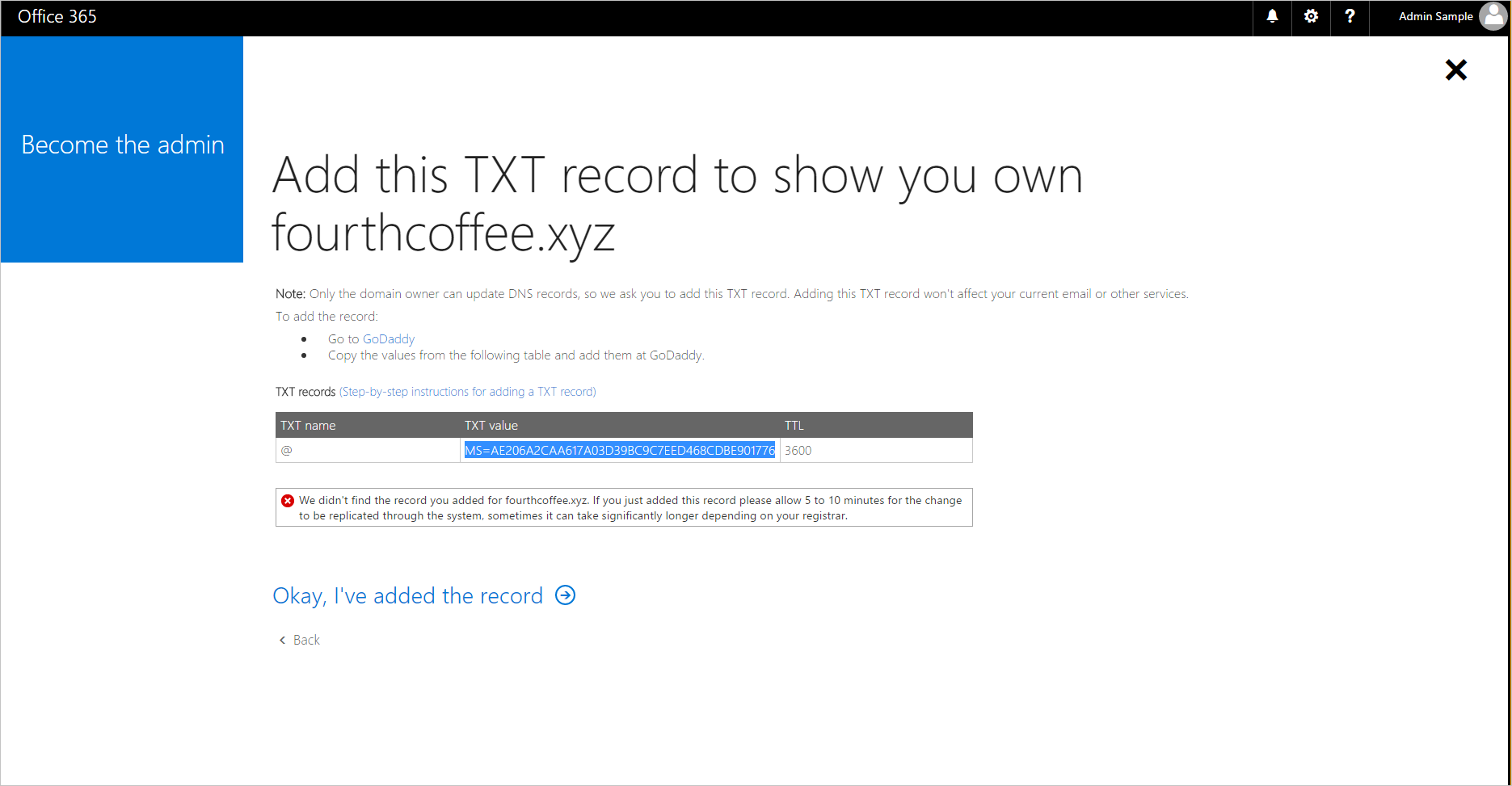

Adicione o registro TXT para provar que você possui o nome de domínio fourthcoffee.xyz no seu registrador de nomes de domínio. Neste exemplo, é o GoDaddy.com.

Quando os registros TXT do DNS forem verificados no seu registrador de nomes de domínio, você poderá gerenciar a organização do Microsoft Entra.

Ao concluir as etapas anteriores, você será o administrador global da organização Fourth Coffee no Microsoft 365. Para integrar o nome de domínio aos outros serviços do Azure, você pode removê-lo do Microsoft 365 e adicioná-lo a uma organização gerenciada diferente no Azure.

Como adicionar o nome de domínio a uma organização gerenciada no Microsoft Entra ID

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Selecione a guia Usuários e crie uma nova conta de usuário com um nome como user@fourthcoffeexyz.onmicrosoft.com que não use o nome de domínio personalizado.

Verifique se a nova conta de usuário tem privilégios de Administrador Global para a organização do Microsoft Entra.

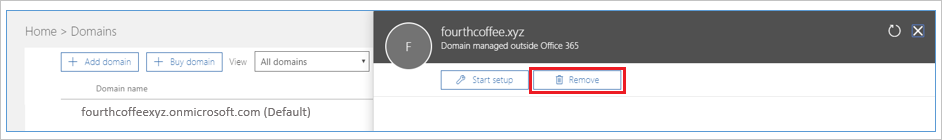

Abra a guia Domínios no Centro de administração do Microsoft 365, selecione o nome de domínio e escolha Remover.

Se você tiver usuários ou grupos no Microsoft 365 que fazem referência ao nome de domínio removido, eles deverão ser renomeados para o domínio .onmicrosoft.com. Se você forçar a exclusão do nome de domínio, todos os usuários serão automaticamente renomeados, neste exemplo para user@fourthcoffeexyz.onmicrosoft.com.

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador global.

Na caixa de pesquisa na parte superior da página, pesquise Nomes de domínio.

Selecione + Adicionar nomes de domínio personalizados e adicione o nome de domínio. Você precisará inserir os registros TXT do DNS para verificar a propriedade do nome de domínio.

Observação

Os usuários do PowerBI ou do serviço Azure Rights Management que têm licenças atribuídas na organização do Microsoft 365 deverão salvar seus dashboards se o nome de domínio for removido. Eles devem entrar com um nome de usuário como user@fourthcoffeexyz.onmicrosoft.com em vez de user@fourthcoffee.xyz.

Assumir como administrador externo

Se você já gerenciar uma organização com os serviços do Azure ou o Microsoft 365, não poderá adicionar um nome de domínio personalizado, caso ele já esteja verificado em outra organização do Microsoft Entra. No entanto, por meio da sua organização gerenciada no Microsoft Entra ID, você poderá assumir o controle de uma organização não gerenciada como uma tomada de controle externa do administrador. O procedimento geral segue o artigo Adicionar um domínio personalizado ao Microsoft Entra ID.

Quando você verifica a propriedade do nome de domínio, o Microsoft Entra ID remove o nome de domínio da organização não gerenciada e o migra para a sua organização existente. O controle de administrador externo de um diretório não gerenciado requer o mesmo processo de validação de TXT do DNS que o controle de administrador interno. A diferença é que os itens a seguir também são movidos com o nome de domínio:

- Usuários

- Assinaturas

- Atribuições de licença

Suporte para controle de administrador externo

O controle de administrador externo tem suporte nos seguintes serviços online:

- Azure Rights Management

- Exchange Online

Os planos de serviço com suporte incluem:

- Power Apps Gratuito

- Power Automate Gratuito

- RMS para pessoas

- Microsoft Stream

- Avaliação gratuita do Dynamics 365

Não há suporte para o controle externo de administrador em nenhum serviço que tenha planos de serviço que incluam o SharePoint, o OneDrive ou o Skype for Business; por exemplo, por meio de uma assinatura gratuita do Office.

Observação

A tomada de controle do administrador externo não é compatível entre limites de nuvem (por ex. Azure Comercial para Azure Government). Nesses cenários, é recomendável executar tomada de controle de administração externa em outro locatário do Azure Comercial e, em seguida, excluir o domínio desse locatário para que você possa verificar com êxito o locatário de destino do Azure Governamental.

Mais informações sobre o RMS para pessoas

No RMS para pessoas, quando a organização não gerenciada está na mesma região que a organização que você possui, a chave de organização da Proteção de Informações do Azure e os modelos de proteção padrão criados de forma automática são movidos adicionalmente com o nome de domínio.

A chave e os modelos não são movidos quando a organização não gerenciada está em uma região diferente. Por exemplo, se a organização não gerenciada está na Europa e sua organização está nos Estados Unidos.

Embora o RMS voltado a indivíduos tenha sido projetado para dar suporte à autenticação do Microsoft Entra para abrir um conteúdo protegido, ele não impede que os usuários também protejam o conteúdo. Se os usuários protegeram o conteúdo com a assinatura do RMS para pessoas e a chave e os modelos não foram movidos, esse conteúdo não ficará acessível após o controle de domínio.

Cmdlets do Azure AD PowerShell para a opção ForceTakeover

Você pode ver esses cmdlets usados no exemplo do PowerShell.

Observação

Os módulos Azure AD e MSOnline PowerShell estão preteridos desde 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após essa data, o suporte a esses módulos se limitará à assistência à migração para o SDK do Microsoft Graph PowerShell e às correções de segurança. Os módulos preteridos continuarão funcionando até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (antigo Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas Frequentes sobre Migração. Observação: As versões 1.0.x do MSOnline poderão sofrer interrupções após 30 de junho de 2024.

| cmdlet | Uso |

|---|---|

connect-mggraph |

Quando solicitado, entre na sua organização gerenciada. |

get-mgdomain |

Mostra os nomes de domínio associados à organização atual. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Adiciona o nome de domínio à organização como Não verificado (nenhuma verificação de DNS foi executada ainda). |

get-mgdomain |

O nome de domínio agora está incluído na lista de nomes de domínio associados com sua organização gerenciada, mas está listado como Não verificado. |

Get-MgDomainVerificationDnsRecord |

Fornece informações que serão colocadas no novo registro TXT do DNS para o domínio (MS=xxxxx). A verificação pode não acontecer imediatamente porque demora algum tempo para o registro TXT se propagar, portanto, aguarde alguns minutos antes de considerar a opção -ForceTakeover. |

confirm-mgdomain –Domainname <domainname> |

- Se seu nome de domínio ainda não foi verificado, você pode prosseguir com a opção -ForceTakeover. Ele verifica se o registro TXT foi criado e inicia o processo de tomada de controle. - A opção -ForceTakeover deve ser adicionada ao cmdlet apenas ao forçar um controle de administrador externo, como quando a organização não gerenciada tem serviços do Microsoft 365 que bloqueiam o controle. |

get-mgdomain |

A lista de domínios agora mostra o nome de domínio como Verificado. |

Observação

A organização não gerenciada do Microsoft Entra é excluída dez dias após você exercitar a opção para forçar a tomada de controle externa.

Exemplo de PowerShell

Conecte o Microsoft Graph usando as credenciais usadas para responder à oferta de autoatendimento:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Obter uma lista de domínios:

Get-MgDomainExecute o cmdlet New-MgDomain para adicionar um novo domínio:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Execute o cmdlet Get-MgDomainVerificationDnsRecord para exibir o desafio DNS:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textPor exemplo:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textCopie o valor (o desafio) que é retornado deste comando. Por exemplo:

MS=ms18939161No seu namespace DNS público, crie um registro DNS txt que contenha o valor que você copiou na etapa anterior. O nome deste registro é o nome do domínio pai, então se você criar este registro de recurso usando a função DNS do Windows Server, deixe o nome do Registro em branco e cole apenas o valor na caixa de texto.

Execute o cmdlet Confirm-MsolDomain para verificar o desafio:

Confirm-MgDomain -DomainId "<your domain name>"Por exemplo:

Confirm-MgDomain -DomainId "contoso.com"

Observação

O Cmdlet Confirm-MgDomain está sendo atualizado. Você pode monitorar o artigo Cmdlet Confirm-MgDomain para obter atualizações.

Um desafio bem-sucedido fará com que você retorne ao prompt sem erros.