Como fazer para configurar a autenticação baseada em certificado do Microsoft Entra

A autenticação baseada em certificado (CBA) do Microsoft Entra permite que as organizações configurem seus locatários do Microsoft Entra para permitir ou exigir que os usuários se autentiquem com certificados X.509 criados pela sua Infraestrutura de Chave Pública (PKI) Enterprise para entrada no aplicativo e no navegador. Esse recurso permite que as organizações adotem a autenticação sem senha moderna resistente a phishing usando um certificado x.509.

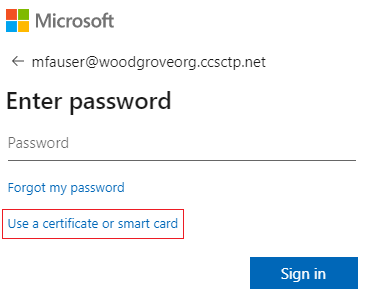

Durante a entrada, os usuários também verão uma opção para autenticar com um certificado em vez de inserir uma senha. Se vários certificados correspondentes estiverem presentes no dispositivo, o usuário poderá escolher qual deles usar. O certificado será validado na conta do usuário e, se for bem-sucedido, entrarão.

Siga estas instruções para configurar e utilizar a CBA do Microsoft Entra para locatários nos planos Office 365 Enterprise e Governamental dos EUA. Você já deve ter uma PKI (infraestrutura de chave pública) configurada.

Pré-requisitos

Verifique se os seguintes pré-requisitos estão em vigor.

- Configure pelo menos uma autoridade de certificação (AC) e quaisquer ACs intermediárias no Microsoft Entra ID.

- O usuário deve ter acesso a um certificado de usuário (emitido a partir de uma Infraestrutura de chave pública confiável configurada no locatário) destinado à autenticação do cliente para autenticar no Microsoft Entra ID.

- Cada AC deve ter uma CRL (lista de certificados revogados) que pode ser referenciada de URLs voltadas para a Internet. Se o AC confiável não tiver uma CRL configurada, o Microsoft Entra ID não verificará nenhuma CRL, a revogação de certificados de usuário não funcionará e a autenticação não será bloqueada.

Importante

Verifique se a PKI está segura e não pode ser facilmente comprometida. No caso de um comprometimento, o invasor poderá criar e assinar certificados de cliente e comprometer os usuários no locatário, tanto os usuários sincronizados de usuários locais como os usuários somente de nuvem. No entanto, uma estratégia de proteção de chave forte em conjunto com outros controles físicos e lógicos, como cartões de ativação HSM ou tokens para o armazenamento seguro de artefatos, poderá fornecer defesa em profundidade para evitar que os invasores externos ou as ameaças internas comprometam a integridade da PKI. Para obter mais informações, consulte Protegendo a PKI.

Importante

Visite as Recomendações da Microsoft para conhecer as melhores práticas para a criptografia da Microsoft envolvendo a escolha do algoritmo, o comprimento da chave e a proteção de dados. Verifique se está utilizando um dos algoritmos recomendados, o comprimento da chave e as curvas aprovadas pelo NIST.

Importante

Como parte das melhorias contínuas de segurança, os pontos de extremidade do Azure/M365 estão adicionando suporte ao TLS1.3 e espera-se que esse processo leve alguns meses para abranger os milhares de pontos de extremidade de serviço no Azure/M365. Isso inclui o ponto de extremidade do Entra ID usado pela Autenticação Baseada em Certificado (CBA) do Microsoft Entra *.certauth.login.microsoftonline.com & *.certauth.login.mcirosoftonline.us. O TLS 1.3 é a versão mais recente do protocolo de segurança mais implantado na Internet, que criptografa dados para fornecer um canal de comunicação seguro entre dois pontos de extremidade. O TLS 1.3 elimina algoritmos criptográficos obsoletos, aprimora a segurança em relação às versões anteriores e visa criptografar o máximo possível do handshake. É altamente recomendável que os desenvolvedores comecem a testar o TLS 1.3 em seus aplicativos e serviços.

Observação

Ao avaliar uma PKI, é importante examinar as políticas e a aplicação das políticas de emissão de certificados. Conforme mencionado, adicionar autoridades de certificação (CAs) à configuração do Microsoft Entra ID permite que os certificados emitidos por essas CAs autentiquem qualquer usuário no Microsoft Entra ID. Por esse motivo, é importante considerar como e quando as ACs poderão emitir certificados e como implementarão os identificadores reutilizáveis. Quando houver necessidade dos administradores garantirem que apenas um certificado específico poderá ser usado para autenticar um usuário, os administradores deverão usar exclusivamente associações de alta afinidade para obter um nível de garantia mais alto de que apenas um certificado específico poderá autenticar o usuário. Para obter mais informações, consulte associações de alta afinidade.

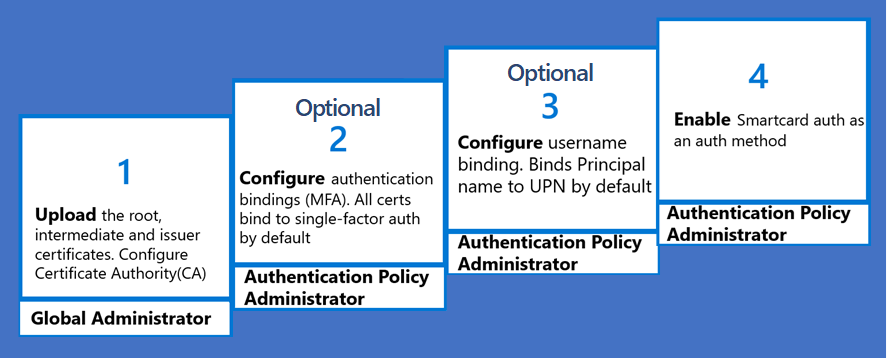

Etapas para configurar e testar a CBA do Microsoft Entra

Algumas etapas da configuração devem ser realizadas antes de você habilitar a CBA do Microsoft Entra. Primeiro, um administrador deve configurar as CAs confiáveis que emitem certificados de usuário. Conforme observado no diagrama a seguir, usamos o controle de acesso baseado em função para garantir que apenas administradores com privilégios mínimos sejam necessários para fazer alterações. Somente a função de Administrador Global pode configurar a CA.

Opcionalmente, também é possível configurar as associações de autenticação para mapear os certificados para a autenticação multifator ou de fator único e configurar as associações de nome de usuário para mapear o campo de certificado de um atributo do objeto de usuário. Os Administradores de Política de Autenticação podem definir as configurações relacionadas ao usuário. Uma vez concluídas todas as configurações, habilite a CBA do Microsoft Entra no locatário.

Etapa 1: configuração de autoridades de certificação

Você pode configurar autoridades de certificação (ACs) usando o centro de administração do Microsoft Entra ou as API REST do Microsoft Graph e os SDKs com suporte, como o Microsoft Graph PowerShell. A infraestrutura de PKI ou o administrador de PKI devem ser capazes de fornecer a lista de ACs emissoras. Para verificar se você configurou todas as ACs, abra o certificado do usuário e clique na guia “caminho de certificação” e verifique se todas as ACs até a raiz foram carregadas no repositório confiável do Entra. A autenticação CBA falhará se houver ACs ausentes.

Configurar autoridades de certificação usando o centro de administração do Microsoft Entra

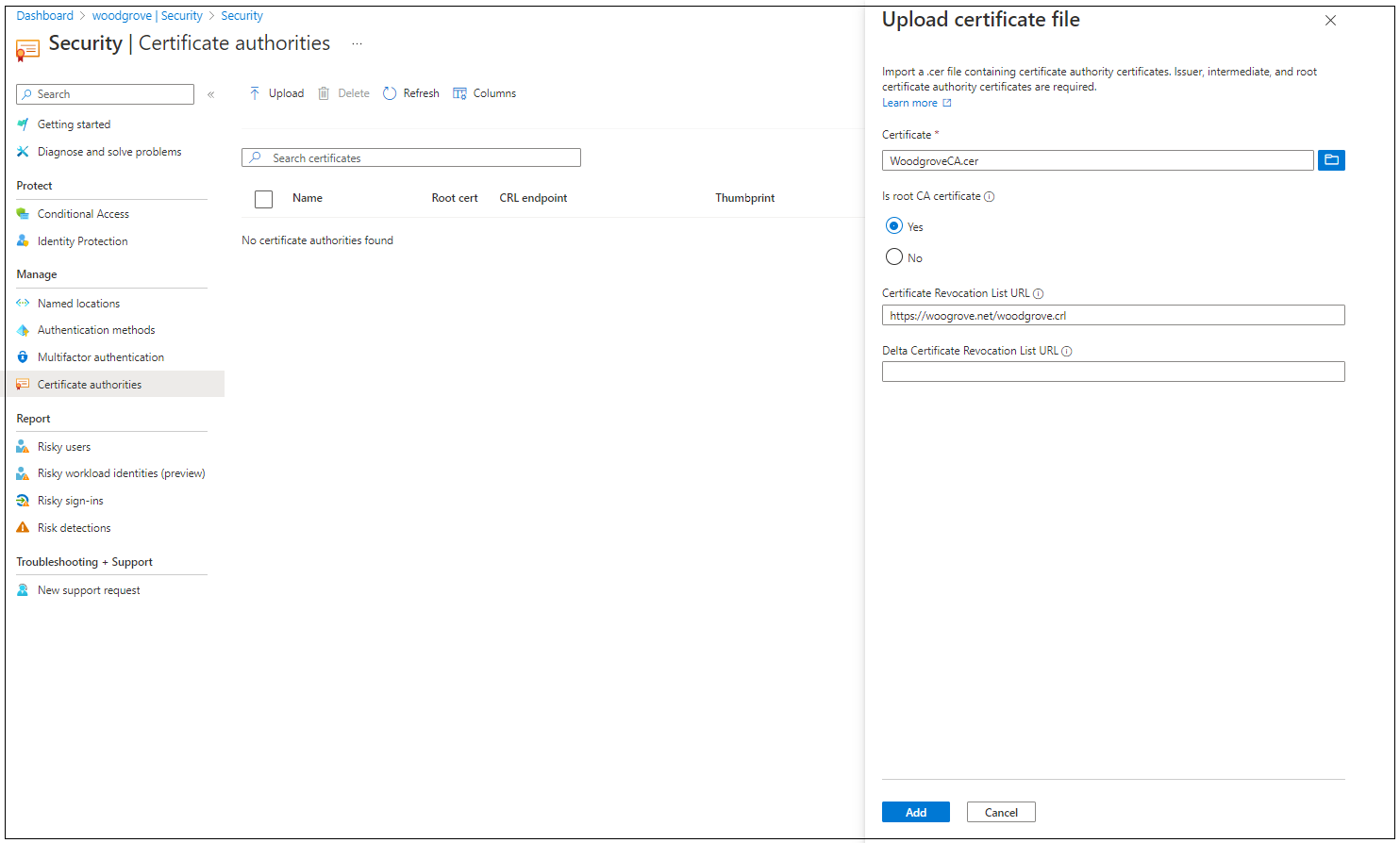

Para habilitar a autenticação baseada em certificado e configurar as associações de usuário no centro de administração do Microsoft Entra, faça as seguintes etapas:

Entre no centro de administração do Microsoft Entra como Administrador global.

Navegue até Proteção>Mostrar mais>Central de Segurança (ou Classificação de Segurança de Identidade) >Autoridades de certificação.

Para carregar uma AC, selecione Carregar:

Selecione o arquivo da AC.

Selecione Sim se a AC for um certificado raiz, caso contrário, selecione Não.

Em URL da Lista de Revogação de Certificados, defina a URL voltada para a Internet para a CRL base da AC que contém todos os certificados revogados. Se a URL não estiver definida, a autenticação com certificados revogados não falhará.

Em URL da Lista de Revogação de Certificados Delta, defina a URL voltada para a Internet para a CRL que contém todos os certificados revogados desde que a última CRL base foi publicada.

Selecione Adicionar.

Para excluir um certificado de AC, selecione o certificado e Excluir.

Selecione Colunas para adicionar ou excluir colunas.

Observação

O upload de uma nova AC falhará se qualquer AC existente tiver expirado. Um Administrador Global deve excluir qualquer AC expirada e repetir o upload da nova AC.

Configurar autoridades de certificação (AC) usando o PowerShell

Há suporte para apenas um CDP (ponto de distribuição de CRL) para uma AC confiável. A CDP só pode ser URLs HTTP. Não há suporte para URLs de protocolo OCSP ou protocolo LDAP.

Para configurar as autoridades de certificação no Microsoft Entra ID, carregue o seguinte para cada autoridade de certificação:

- A parte pública do certificado, no formato .cer

- As URLs para a Internet, em que as CRLs (Listas de Certificados Revogados) residem

Veja abaixo o esquema de uma autoridade de certificação:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Na configuração, você pode usar o PowerShell do Microsoft Graph:

Inicie o Windows PowerShell com os privilégios de administrador.

Instale o PowerShell do Microsoft Graph:

Install-Module Microsoft.Graph

Como essa é a primeira etapa de configuração, você precisa estabelecer uma conexão com seu locatário. Como existe uma conexão com o seu locatário, você pode revisar, adicionar, excluir e modificar autoridades de certificação confiáveis que são definidas em seu diretório.

Conectar

Para estabelecer uma conexão com seu locatário, use Connect-MgGraph:

Connect-MgGraph

Recuperar

Para recuperar as autoridades de certificação confiáveis que são definidas em seu diretório, use Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Add

Observação

O carregamento de novas ACs falhará quando qualquer uma das ACs existentes expirar. Os Administradores de locatário devem excluir as ACs expiradas e, em seguida, carregar a nova AC.

Siga as etapas anteriores para adicionar uma AC ao centro de administração do Microsoft Entra.

AuthorityType

- Use 0 para indicar uma autoridade de certificação raiz.

- Use 1 para indicar uma autoridade de certificação emissora ou intermediária.

crlDistributionPoint

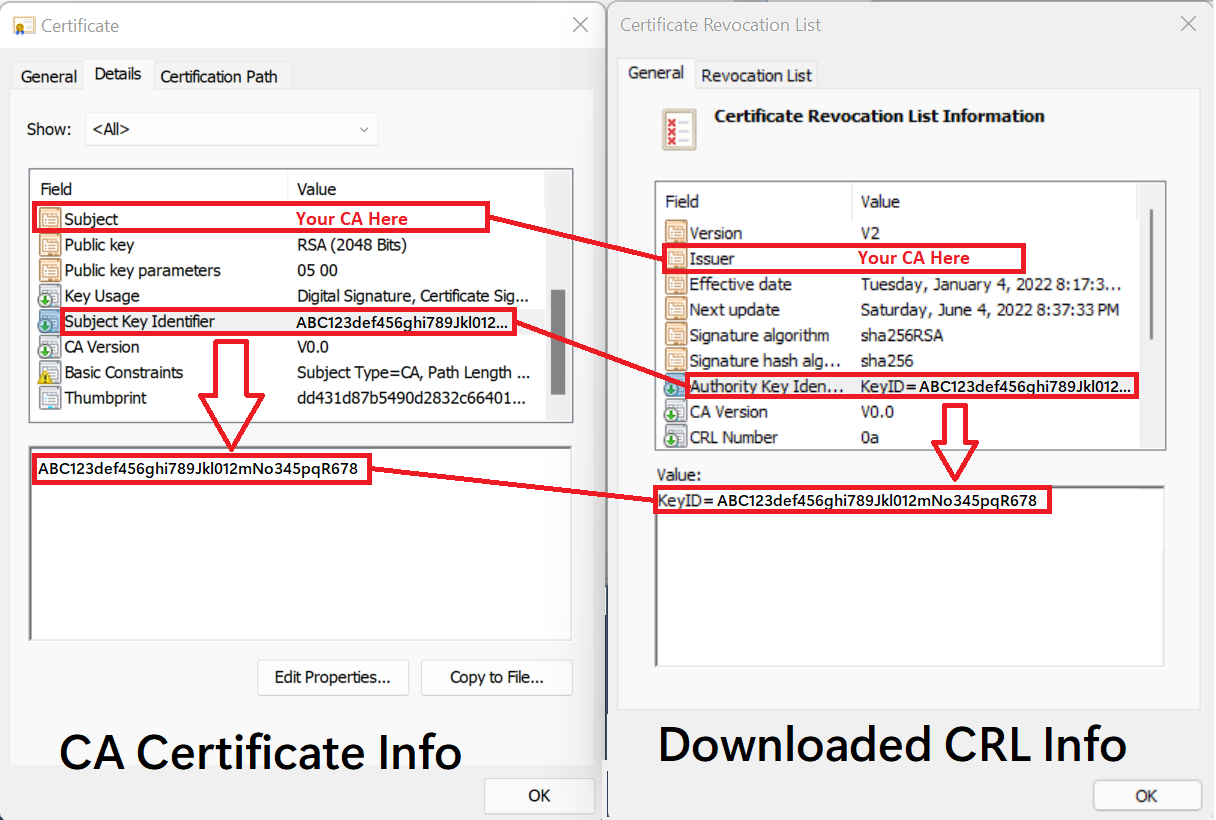

É possível baixar a CRL e comparar o Certificado de Autoridade de Certificação e as informações da CRL para validar se o valor crlDistributionPoint no exemplo do PowerShell anterior é válido para a AC que você quer adicionar.

A tabela e o gráfico a seguir mostram como mapear informações do Certificado de Autoridade de Certificação para os atributos da CRL baixada.

| ID do certificado de Autoridade de Certificação | = | Informações de CRL baixadas |

|---|---|---|

| Assunto | = | Emissor |

| Identificador da chave de assunto | = | Identificador de Chave de Autoridade (KeyID) |

Dica

O valor do crlDistributionPoint no exemplo anterior é o local de http para a CRL (Lista de Revogação de Certificados) da AC. Esse valor pode ser encontrado em alguns locais:

- No atributo de CDP (Pontos de Distribuição de CRL) de um certificado emitido pela CA.

Se a AC emissora executar o Windows Server:

- Nas Propriedades da AC no MMC (Console de Gerenciamento Microsoft) da autoridade de certificação.

- Na AC executando

certutil -cainfo cdp. Para obter mais informações, consulte certutil.

Para obter mais informações, consulte Reconhecer o processo de revogação de certificados.

Validar a configuração da Autoridade de Certificação

É importante garantir que o resultado das etapas de configuração acima seja a capacidade do Entra ID validar a cadeia de confiança da autoridade de certificação e adquirir com sucesso a lista de certificados revogados (CRL) do ponto de distribuição (CDP) de CRL da autoridade de certificação configurada. Para ajudar nessa tarefa, é recomendável instalar o módulo do PowerShell MSIdentity Tools e executar Test-MsIdCBATrustStoreConfiguration. Este cmdlet do PowerShell analisará a configuração da autoridade de certificação do locatário do Entra e os erros/avisos acionados em busca de problemas comuns de configuração incorreta.

Etapa 2: habilitar a CBA no locatário

Importante

Um usuário é considerado capaz para MFA quando está no escopo da Autenticação baseada em certificado na política de métodos de autenticação. Esse requisito de política significa que um usuário não pode usar a prova como parte de sua autenticação para registrar outros métodos disponíveis. Se os usuários não tiverem acesso a certificados, eles serão bloqueados e não poderão registrar outros métodos para MFA. Portanto, o administrador precisa habilitar os usuários que têm um certificado válido no escopo de CBA. Não use todos os usuários para o destino de CBA e use grupos de usuários que têm certificados válidos disponíveis. Para obter mais informações, consulte Autenticação multifator do Microsoft Entra.

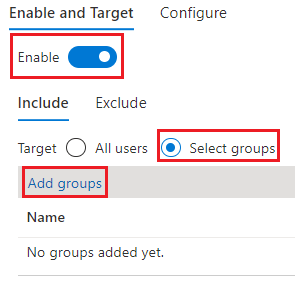

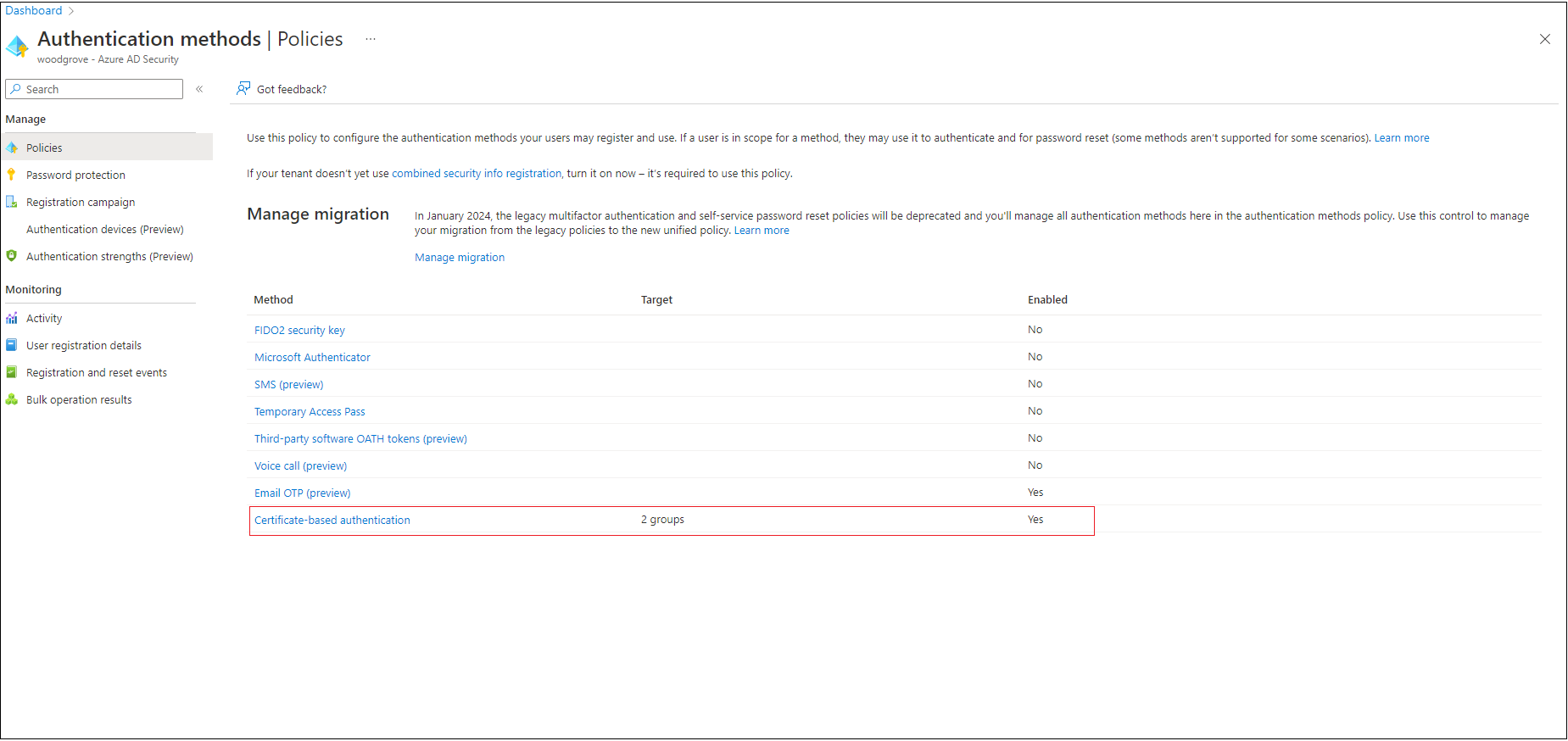

Para habilitar a autenticação baseada em certificado no centro de administração do Microsoft Entra, faça as seguintes etapas:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Grupos>Todos os grupos>, selecione Novo grupo e crie um grupo para usuários de CBA

Navegue até Proteção>Métodos de autenticação>Autenticação baseada em certificado.

Em Habilitar e Direcionar, clique em Habilitar.

Selecione Todos os usuários ou selecione Adicionar grupos para selecionar grupos específicos como o grupo criado acima. É recomendável usar grupos específicos em vez de Todos os usuários.

Depois que a autenticação baseada em certificado for habilitada no locatário, todos os usuários no locatário verão a opção de entrar com um certificado. Somente os usuários habilitados para autenticação baseada em certificado poderão se autenticar usando o certificado X.509.

Observação

O administrador de rede deve permitir o acesso ao ponto de extremidade de certauth para o ambiente de nuvem do cliente, além de login.microsoftonline.com. Desabilite a inspeção de TLS no ponto de extremidade de certauth para verificar se a solicitação de certificado do cliente é bem-sucedida como parte do handshake TLS.

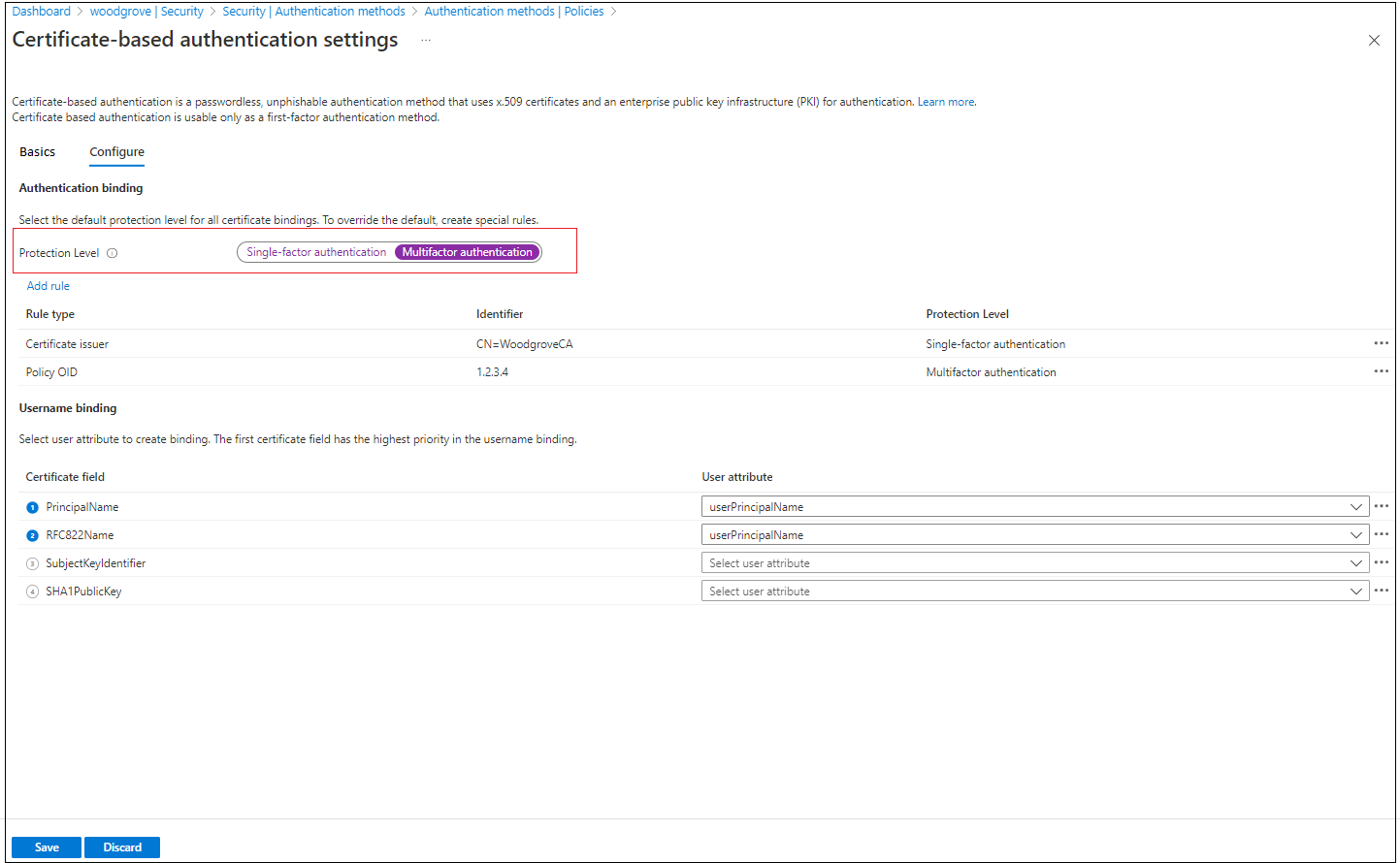

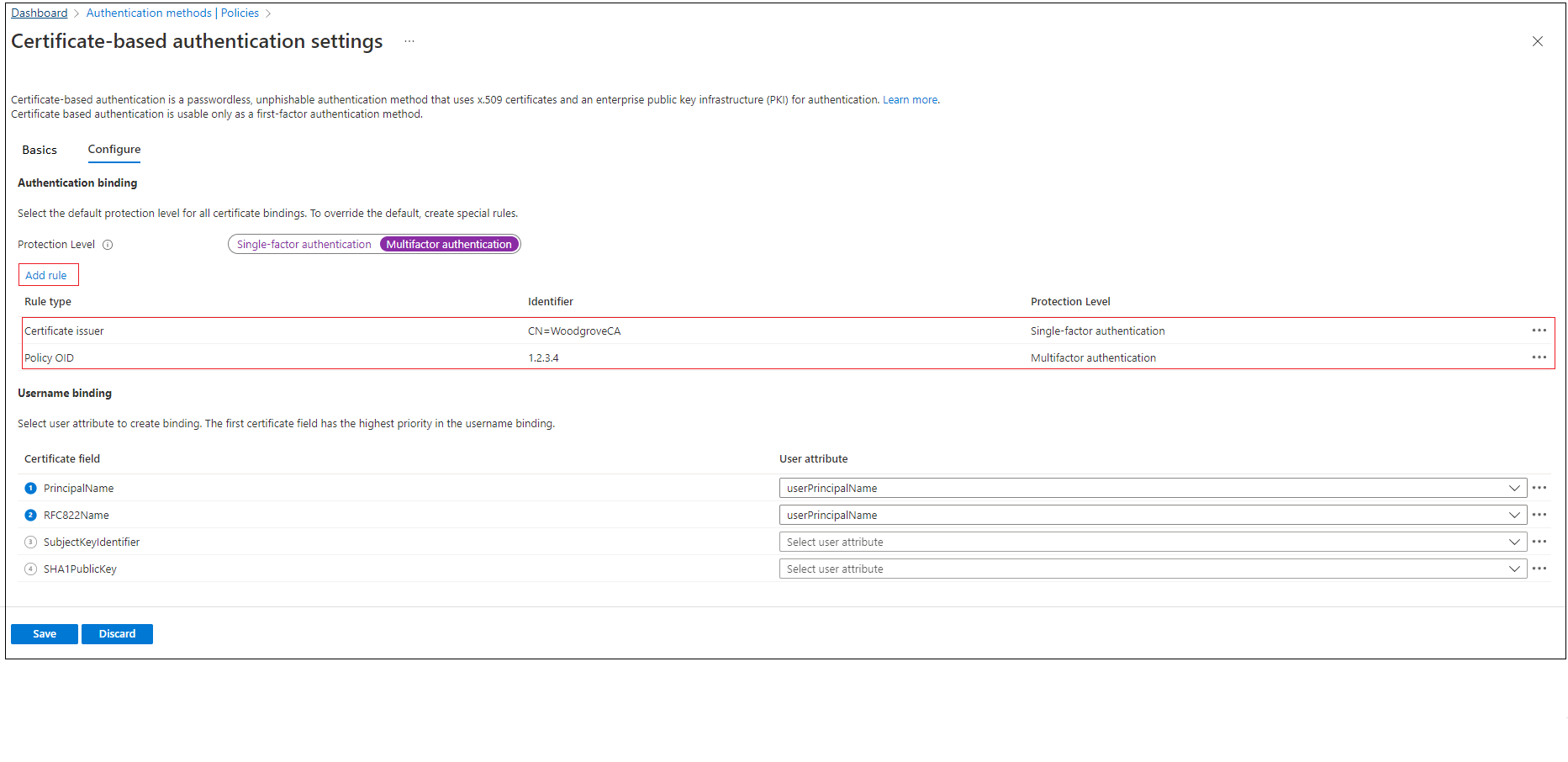

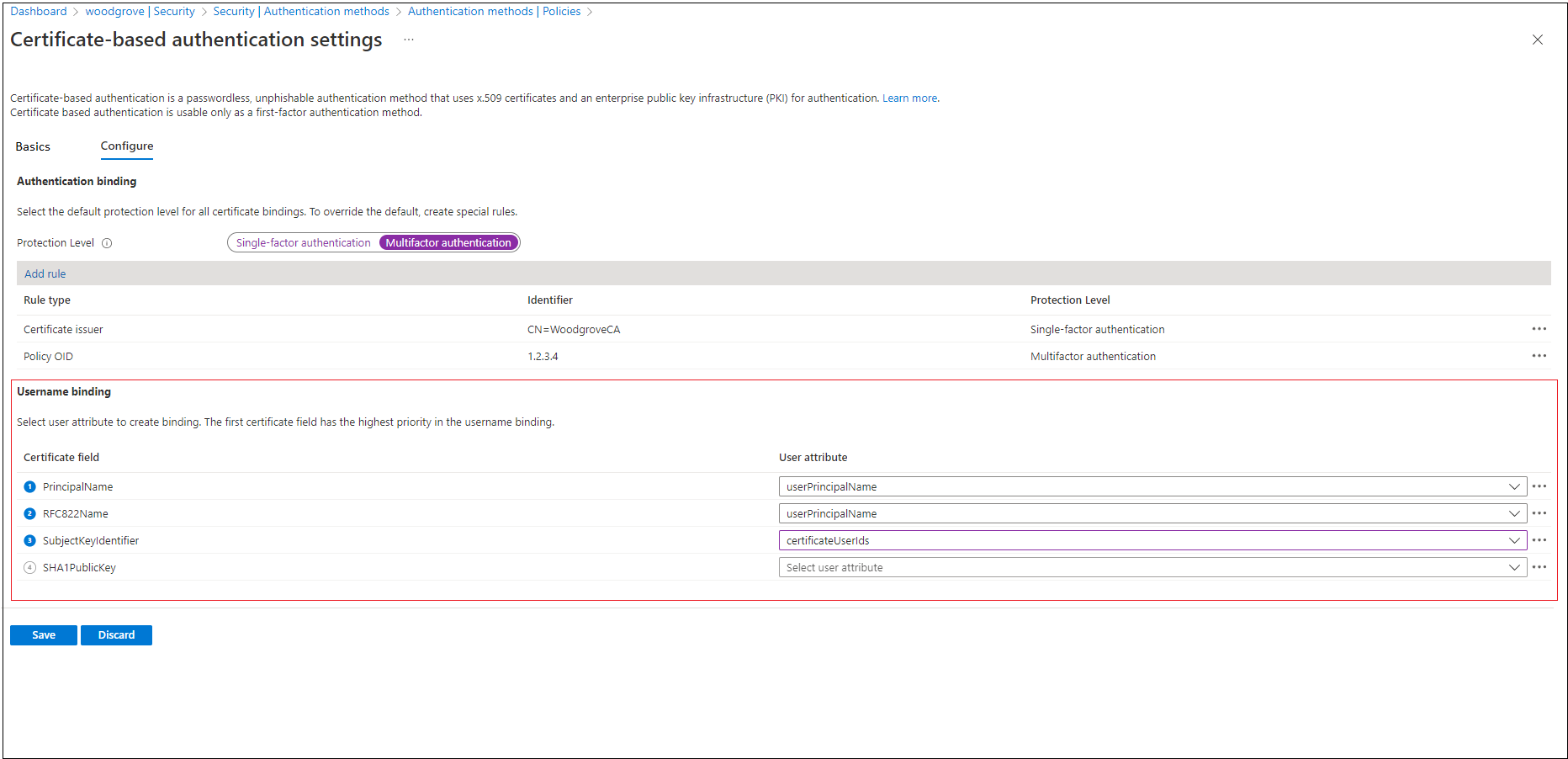

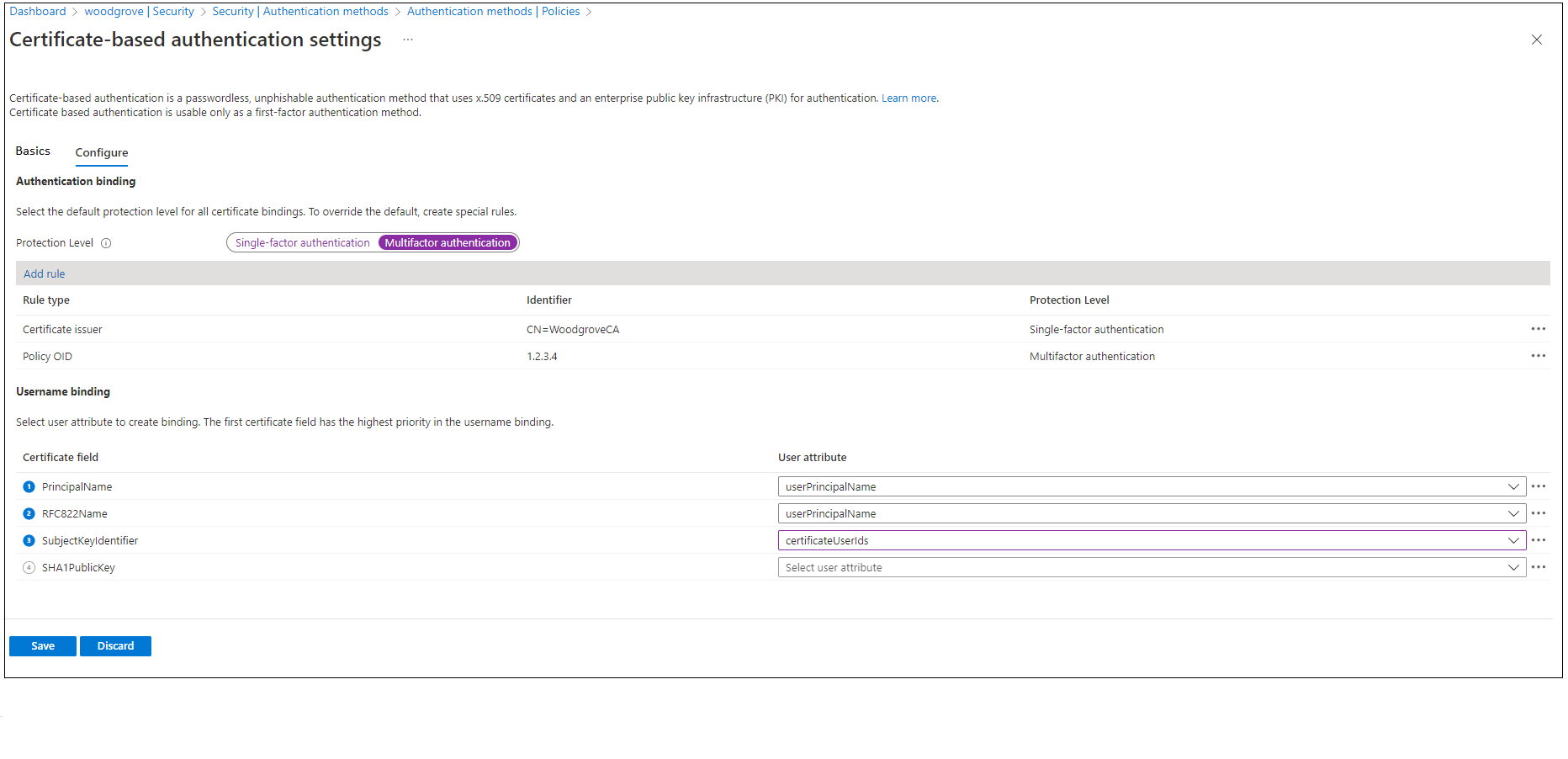

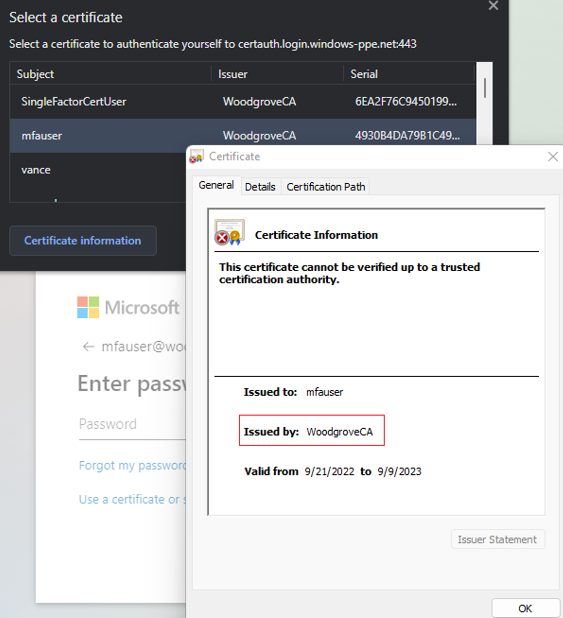

Etapa 3: configurar a política de associação de autenticação

A política de associação de autenticação ajuda a determinar a força da autenticação para um fator único ou multifator. O nível de proteção padrão para os certificados no locatário é de autenticação de fator único.

Um Administrador de Política de Autenticação pode alterar o valor padrão de fator único para multifator e configurar regras de política personalizadas. As regras de associação de autenticação mapeiam os atributos do certificado, como Emissor ou OID da Política ou Emissor e OID da Política, para um valor e selecionarão o nível de proteção padrão para essa regra. Você pode criar várias regras.

Para modificar as configurações padrão do locatário no centro de administração do Microsoft Entra, conclua as etapas a seguir:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Proteção>Métodos de autenticação>Políticas.

Em Gerenciar, selecione Métodos de autenticação>Autenticação baseada em certificado.

Selecione Configurar para configurar a associação de autenticação e a associação de nome de usuário.

O atributo nível de proteção tem um valor padrão de Autenticação de fator único. Selecione Autenticação multifator para alterar o valor padrão para MFA.

Observação

O valor do nível de proteção padrão estará em vigor se nenhuma regra personalizada for adicionada. Se forem adicionadas regras personalizadas, o nível de proteção definido no nível da regra será respeitado.

Você também pode configurar as regras de associação de autenticação personalizada para ajudar a determinar o nível de proteção para os certificados do cliente. Elas podem ser configuradas usando os campos Assunto do emissor ou OID da Política no certificado.

As regras de associação de autenticação mapearão os atributos do certificado (emissor ou OID da Política) para um valor e selecionarão o nível de proteção padrão para essa regra. Várias regras podem ser criadas.

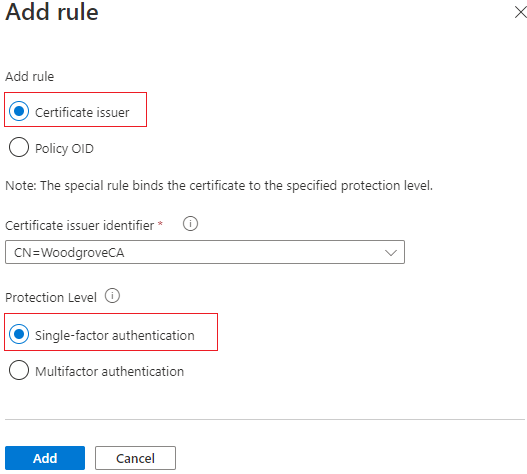

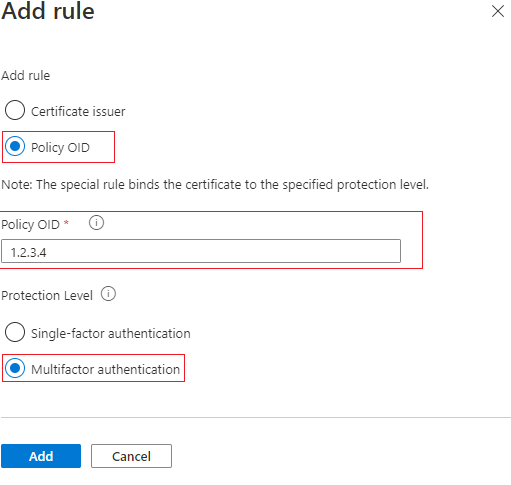

Para adicionar regras personalizadas, selecione Adicionar regra.

Para criar uma regra por emissor do certificado, selecione Emissor do certificado.

Selecione um Identificador de emissor do certificado na caixa de listagem.

Selecione Autenticação multifator, associação de afinidade Baixa e, em seguida, Adicionar. Quando solicitado, selecione Confirmo para concluir a adição da regra.

Para criar uma regra por OID da Política, selecione OID da Política.

Insira um valor para OID da Política.

Selecione Autenticação multifator, associação de afinidade Baixa e, em seguida, Adicionar. Quando solicitado, selecione Confirmo para concluir a adição da regra. .

Para criar uma regra por Emissor e OID da Política:

Selecione Emissor de Certificado e OID da Política.

Selecione um emissor e insira o OID da política.

Em Força da autenticação, selecione Autenticação de fator único ou Autenticação multifator.

Para associação de afinidade, selecione Baixa.

Selecione Adicionar.

Autentique com um certificado que tenha a OID de política 3.4.5.6 e que seja emitido por CN=CBATestRootProd. A autenticação deve passar e obter uma declaração multifator.

Importante

Há um problema conhecido em que um administrador de locatário do Entra configura uma regra de política de autenticação CBA usando o Emissor e o OID de Política que afeta alguns cenários de registro de dispositivo, incluindo:

- Inscrição no Windows Hello para Empresas

- Registro da chave de segurança do Fido2

- Início de sessão por telefone sem senha no Windows

O registro do dispositivo com os cenários de ingresso no local de trabalho, Entra ID e Hybrid Entra ID não é afetado. As regras de política de autenticação CBA usando o Emissor OU OID da Política não são afetadas. Para mitigar, os administradores devem:

- Editar as regras de política de autenticação baseada em certificado que usam ao mesmo tempo as opções Emissor e OID de Política e remover o requisito Emissor ou OID e salvar. OR

- Remover a regra de política de autenticação que está usando o Emissor e o OID de Política e criar regras usando apenas o emissor ou OID da política

Estamos trabalhando para solucionar o problema.

Para criar uma regra por Emissor e Número de Série:

Adicione uma política de associação de autenticação que exija qualquer certificado emitido por CN=CBATestRootProd com policyOID 1.2.3.4.6 precisa apenas de associação de alta afinidade (ou seja, o emissor e o número de série são usados).

Selecione o campo do certificado. Neste exemplo, selecionaremos Emissor e Número de série.

O único atributo de usuário com suporte é CertificateUserIds. Selecione Adicionar.

Clique em Salvar.

O log de entradas mostra qual associação foi usada e os detalhes do certificado.

- Selecione OK para salvar qualquer regra personalizada.

Importante

Insira o PolicyOID usando o formato do identificador de objeto. Por exemplo, se a política do certificado diz Todas as Políticas de Emissão, insira a OID como 2.5.29.32.0 ao adicionar a regra. A cadeia de caracteres Todas as Políticas de Emissão é inválida para o editor de regras e não entrará em vigor.

Etapa 4: configurar a política de associação de nome de usuário

A política de associação de nome de usuário ajuda a validar o certificado do usuário. Por padrão, mapeamos a Entidade de Segurança no certificado para UserPrincipalName no objeto de usuário para determinar o usuário.

Um Administrador de Política de Autenticação pode substituir o padrão e criar um mapeamento personalizado. Para determinar como configurar a associação de nome de usuário, consulte Como funciona a associação de nome de usuário.

Para obter mais informações sobre cenários usando o atributo certificateUserIds, consulte IDs de usuário de certificado.

Importante

Se uma política de associação de nome de usuário usar atributos sincronizados, como o atributo certificateUserIds, onPremisesUserPrincipalName e userPrincipalName do objeto de usuário, tenha em mente que contas com privilégios administrativos no Active Directory (como aquelas com direitos delegados sobre objetos de usuário ou direitos administrativos no Entra Connect Server) podem fazer alterações que afetam esses atributos no Entra ID.

Crie a associação de nome de usuário selecionando um dos campos de certificado X.509 para associá-la a um dos atributos de usuário. A ordem de associação de nome de usuário representa o nível de prioridade da associação. A primeira tem a prioridade mais alta e assim por diante.

Se o campo do certificado X.509 especificado for encontrado no certificado, mas o Microsoft Entra ID não encontrar um objeto de usuário utilizando esse valor, a autenticação falhou. O Microsoft Entra ID tenta a próxima associação na lista.

Selecione Salvar para salvar as alterações.

A configuração final terá esta aparência:

Etapa 5: teste da configuração

Esta seção aborda como testar o certificado e as regras de associação de autenticação personalizadas.

Testar seu certificado

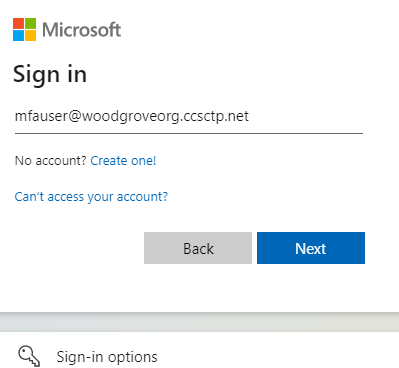

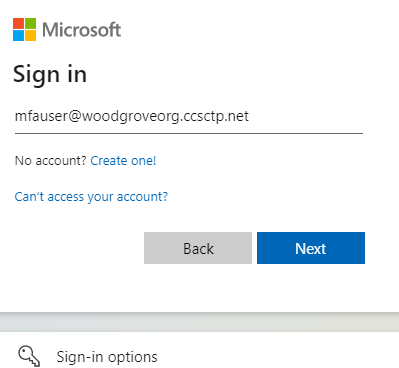

Como primeiro teste de configuração, você deve tentar entrar no portal MyApps usando o navegador no dispositivo.

Insira seu UPN (Nome UPN).

Selecione Avançar.

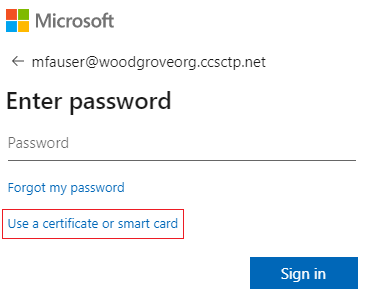

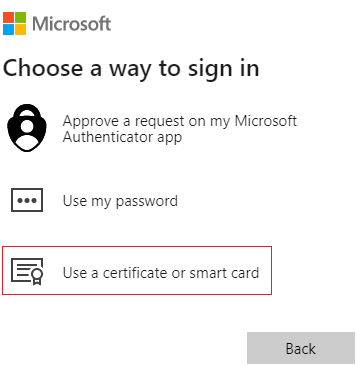

Se você ativou outros métodos de autenticação, como entrada por telefone ou FIDO2, os usuários poderão ver uma tela de entrada diferente.

Selecione Entrar com um certificado.

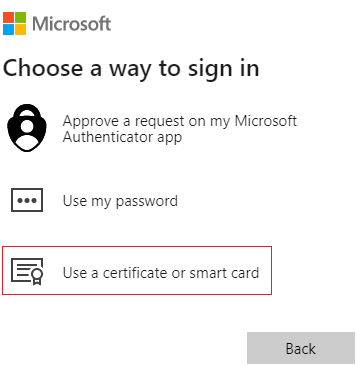

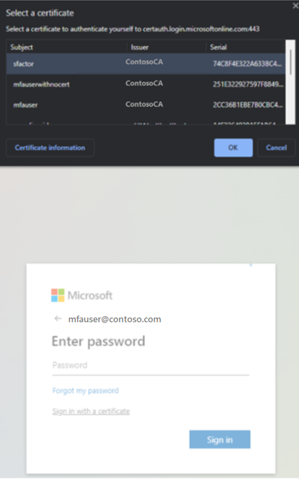

Escolha o certificado de usuário correto na interface do usuário do seletor de certificados do cliente e selecione OK.

Os usuários devem ser entrar no portal MyApps.

Se a entrada for bem-sucedida, você saberá que:

- O certificado de usuário foi provisionado para o dispositivo de teste.

- O Microsoft Entra ID está configurado corretamente com ACs confiáveis.

- A associação de nome de usuário está configurada corretamente e o usuário é encontrado e autenticado.

Testar regras de associação de autenticação personalizada

Percorreremos um cenário para validar uma autenticação forte. Criaremos duas regras de política de autenticação, uma usando o assunto do emissor para satisfazer a autenticação de fator único e outra usando OID da política para satisfazer a autenticação multifator.

Crie uma regra de assunto do emissor com nível de proteção como autenticação de fator único e valor definido para o valor do assunto das CAs. Por exemplo:

CN = WoodgroveCACrie uma regra de OID da política, com nível de proteção como autenticação multifator e valor definido para uma das OIDs de política no certificado. Por exemplo: 1.2.3.4.

Crie uma política de acesso condicional para o usuário exigir a autenticação multifator seguindo as etapas em Acesso Condicional – Exigir MFA.

Navegue até o portal MyApps. Insira o UPN e selecione Avançar.

Selecione Entrar com um certificado.

Se você habilitou outros métodos de autenticação, como a Entrada por telefone ou as Chaves de segurança, os usuários podem ver uma tela de entrada diferente.

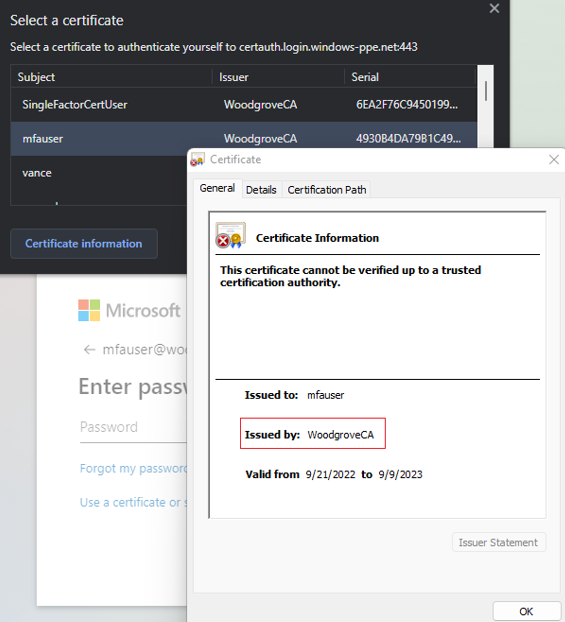

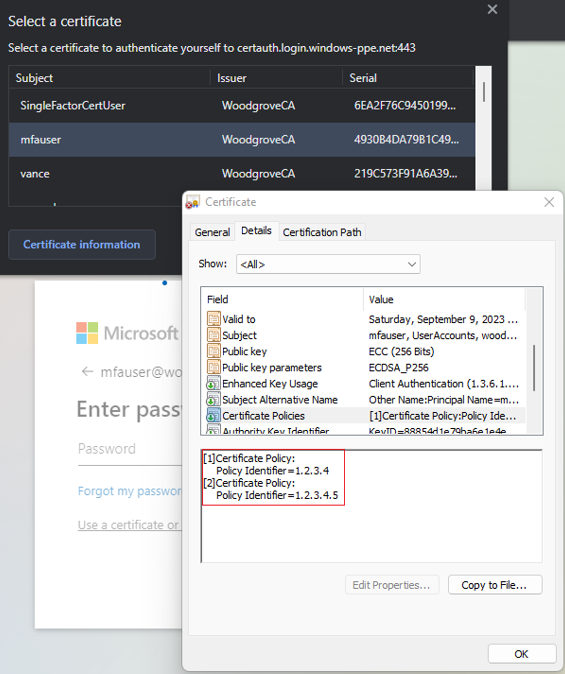

Selecione o certificado do cliente e selecione Informações do Certificado.

O certificado será exibido e você poderá verificar os valores OID da política e do emissor.

Para ver os valores de OID de política, selecione Detalhes.

Selecione o certificado do cliente e selecione OK.

A OID de política no certificado corresponde ao valor configurado de 1.2.3.4 e atende à autenticação multifator. Da mesma forma, o emissor no certificado corresponde ao valor configurado de CN=WoodgroveCA e atende à autenticação de fator único.

Como a regra OID de política tem precedência sobre a regra do emissor, o certificado atende à autenticação multifator.

A política de Acesso Condicional para o usuário exige MFA e o certificado atende ao multifator. Portanto, o usuário pode entrar no aplicativo.

Testar política de associação de nome de usuário

A política de associação de nome de usuário ajuda a validar o certificado do usuário. Há três associações com suporte para a política de associação de nome de usuário:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- Subject > CertificateUserIds

Por padrão, o Microsoft Entra ID mapeia a Entidade de Segurança no certificado para UserPrincipalName no objeto de usuário para determinar o usuário. Um Administrador de Política de Autenticação pode substituir o padrão e criar um mapeamento personalizado, conforme explicado anteriormente na Etapa 4.

Antes de habilitar as novas associações, um Administrador de Política de Autenticação deve garantir que os valores corretos para as associações sejam atualizados no atributo de objeto de usuário Certificate UserIds para as associações de nome de usuário correspondentes.

- Para usuários somente na nuvem, use o centro de administração do Microsoft Entra ou as APIs do Microsoft Graph para atualizar o valor em CertificateUserIds.

- Para usuários sincronizados locais, use o Microsoft Entra Connect para sincronizar os valores do local seguindo as Regras do Microsoft Entra Connect ou sincronizando o valor AltSecId.

Importante

O formato dos valores de Emissor, Entidade e SerialNumber deve estar na ordem inversa do formato no certificado. Não adicione espaços a Emissor ou Entidade.

Mapeamento manual de número de série e emissor

Veja abaixo um exemplo de mapeamento manual de número de série e emissor. O valor do Emissor a ser adicionado é:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Para obter o valor correto para o número de série, execute o comando a seguir e armazene o valor mostrado em CertificateUserIds. A sintaxe do comando é:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Por exemplo:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Veja abaixo um exemplo do comando certutil:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

O valor SerialNumber a ser adicionado em CertificateUserId é:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Mapeamento manual de Emissor e Entidade

Veja abaixo um exemplo de mapeamento manual de Emissor e Entidade. O valor do Emissor é:

O valor da Entidade é:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Mapeamento manual de Entidade

Veja abaixo um exemplo de mapeamento manual de Entidade. O valor da Entidade é:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Testar associação de afinidade

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Proteção>Métodos de autenticação>Políticas.

Em Gerenciar, selecione Métodos de autenticação>Autenticação baseada em certificado.

Selecione Configurar.

Defina a Associação de Afinidade Necessária no nível do locatário.

Importante

Tenha cuidado com a configuração de afinidade em todo o locatário. Você pode bloquear todo o locatário se alterar a Associação de Afinidade Necessária para o locatário e não tiver os valores adequados no objeto de usuário. Da mesma forma, se você criar uma regra personalizada que se aplique a todos os usuários e exigir associação de alta afinidade, os usuários no locatário poderão ser bloqueados.

Para testar, selecione Associação de Afinidade Necessária como Baixa.

Adicione uma associação de alta afinidade como SKI. Selecione Adicionar regra em Associação de nome de usuário.

Selecione SKI e Adicionar.

Quando concluída, a regra se parecerá com esta captura de tela:

Atualize todos os objetos de usuário do atributo CertificateUserIds para ter o valor correto de SKI do certificado de usuário. Para obter mais informações, confira Padrões com suporte para CertificateUserIDs.

Crie uma regra personalizada para Associação de autenticação.

Selecione Adicionar.

Quando concluída, a regra se parecerá com esta captura de tela:

Atualize o CertificateUserIds do usuário com o valor SKI correto do certificado com a política OID 9.8.7.5.

Teste com um certificado com a política OID 9.8.7.5 e o usuário deve ser autenticado com a associação de SKI e obter a MFA apenas com o certificado.

Habilitar CBA usando a API do Microsoft Graph

Para habilitar a CBA e configurar as associações de nome de usuário usando a API do Graph, conclua as etapas a seguir.

Observação

As etapas a seguir usam o Explorador do Graph que não está disponível na nuvem do Governo norte-americano. Os locatários de nuvem do Governo norte-americano podem usar o Postman para testar as consultas do Microsoft Graph.

Inicie o Explorador do Microsoft Graph.

Selecione Entrar no Explorador do Graph e entre no locatário.

Siga as etapas para consentir com a permissão delegada Policy.ReadWrite.AuthenticationMethod.

OBTENHA todos os métodos de autenticação:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyExecute GET na configuração para o método de autenticação do certificado x509:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificatePor padrão, o método de autenticação do certificado x509 está desabilitado. Para permitir que os usuários entrem com um certificado, você deve habilitar o método de autenticação e configurar as políticas de autenticação e associação de nome de usuário por meio de uma operação de atualização. Para atualizar a política, execute uma solicitação PATCH.

Corpo da solicitação:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Você receberá um código de resposta

204 No content. Execute novamente a solicitação GET para garantir que as políticas sejam atualizadas corretamente.Teste a configuração ao entrar com um certificado que atenda à política.

Próximas etapas

- Visão geral da CBA do Microsoft Entra

- Aprofundamento técnico para a CBA do Microsoft Entra

- Limitações com a CBA do Microsoft Entra

- Logon do Windows SmartCard utilizando a CBA do Microsoft Entra

- CBA do Microsoft Entra nos dispositivos móveis (Android e iOS)

- IDs de usuário de certificado

- Como migrar usuários federados

- perguntas frequentes