Usar o relatório de entradas para analisar os eventos da autenticação multifator do Microsoft Entra

Para analisar e entender os eventos da autenticação multifator do Microsoft Entra, use o relatório de entradas do Microsoft Entra. Esse relatório mostra detalhes de autenticação dos eventos quando um usuário recebe uma solicitação de autenticação multifator e indica se as políticas de acesso condicional estão em uso. Para obter informações detalhadas sobre o relatório de entradas, confira a visão geral dos relatórios de atividade de entrada no Microsoft Entra ID.

Exibir o relatório de entradas do Microsoft Entra

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

O relatório de entradas fornece informações sobre o uso de aplicativos gerenciados e atividades de entrada do usuário, que inclui informações sobre o uso da autenticação multifator. Os dados de MFA oferecem ideias sobre como a MFA está funcionando em sua organização. Ele responde a perguntas como:

- A entrada foi desafiada com a MFA?

- Como o usuário concluiu o MFA?

- Quais métodos de autenticação foram usados durante uma conexão?

- Por que o usuário não conseguiu concluir a MFA?

- Quantos usuários são desafiados para MFA?

- Quantos usuários não conseguiram concluir o desafio da MFA?

- Quais são os problemas comuns de MFA que os usuários finais estão encontrando?

Para visualizar o relatório de atividade de entrada no centro de administração do Microsoft Entra, conclua as etapas a seguir. Você também pode consultar dados usando a API de relatório.

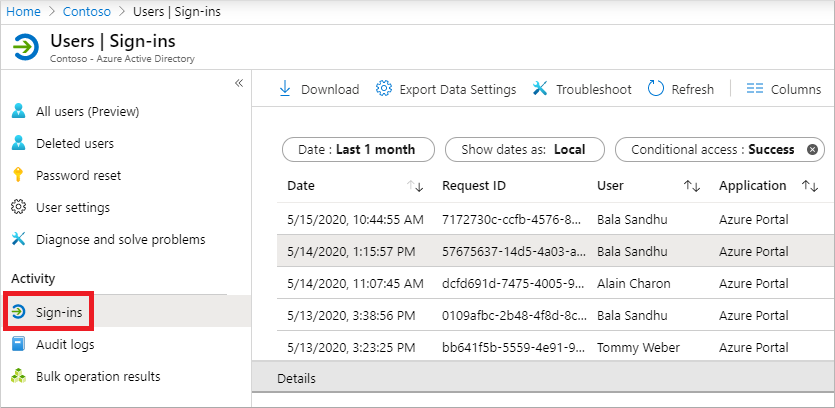

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Identidade> e escolha Usuários>Todos os usuários no menu à esquerda.

No menu à esquerda, selecione logs de entrada.

Uma lista de eventos de entrada será mostrada, incluindo o status. Você pode escolher um evento para exibir mais detalhes.

A guia Acesso Condicional dos detalhes do evento mostra qual política acionou o prompt de MFA.

Se disponível, a autenticação será mostrada, como mensagem de texto, notificação do aplicativo Microsoft Authenticator ou chamada telefônica.

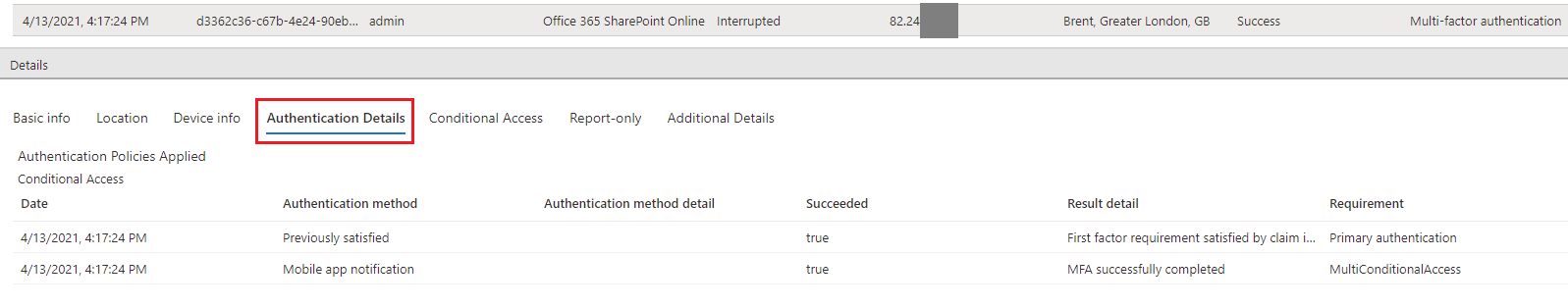

A guia Detalhes da autenticação fornece as seguintes informações para cada tentativa de autenticação:

- Uma lista de políticas de autenticação aplicadas (como Acesso Condicional, MFA por usuário, padrões de segurança)

- A sequência de métodos de autenticação usados para entrar

- Se a tentativa de autenticação foi bem-sucedida ou não

- Detalhes sobre por que a tentativa de autenticação foi bem-sucedida ou falhou

Essas informações permitem que os administradores solucionem problemas em cada etapa da entrada de um usuário e acompanhem:

- Volume de entradas protegidas pela autenticação multifator

- As taxas de sucesso e uso de cada método de autenticação

- O uso de métodos de autenticação sem senha (como conexão via telefone sem senha, FIDO2 e Windows Hello para Empresas)

- Com que frequência os requisitos de autenticação são atendidos por declarações de token (nas quais os usuários não é solicitado interativamente a inserir uma senha, um SMS OTP e assim por diante)

Ao exibir o relatório de conexão, selecione a guia Detalhes da autenticação:

Observação

O código de verificação OATH é registrado como o método de autenticação para tokens de software e de hardware OATH (como o aplicativo Microsoft Authenticator).

Importante

A guia Detalhes da autenticação pode inicialmente mostrar dados incompletos ou imprecisos, até que as informações de log sejam totalmente agregadas. Exemplos conhecidos incluem:

- Uma mensagem Atendido pela declaração no token é exibida de forma incorreta quando os eventos de entrada são registrados inicialmente.

- A linha de Autenticação primária não é registrada inicialmente.

Os detalhes a seguir são mostrados na janela Detalhes de Autenticação para um evento de entrada que mostra se a solicitação de MFA foi atendida ou negada:

Se a MFA tiver sido atendida, esta coluna fornecerá mais informações sobre como a MFA foi atendida.

- concluído na nuvem

- expirou devido às políticas configuradas no locatário

- registro solicitado

- satisfeito por declaração no token

- satisfeita por declaração fornecida pelo provedor externo

- satisfeita por autenticação forte

- ignorado porque o fluxo exercitado era o fluxo de logon de agente do Windows

- ignorado devido a senha de aplicativo

- ignorado devido ao local

- ignorado devido a dispositivo registrado

- ignorado devido a dispositivo lembrado

- concluído com êxito

Se a MFA tiver sido negada, esta coluna fornecerá o motivo da negação.

- autenticação em andamento

- tentativa de autenticação duplicada

- foi inserido código incorreto muitas vezes

- autenticação inválida

- Código de verificação do aplicativo móvel inválido

- configuração incorreta

- chamada telefônica caiu na caixa postal

- o número de telefone tem um formato inválido

- erro de serviço

- não é possível acessar o telefone do usuário

- não é possível enviar a notificação de aplicativo móvel no dispositivo

- não é possível enviar a notificação de aplicativo móvel

- usuário recusou a autenticação

- o usuário não respondeu à notificação do aplicativo móvel

- o usuário não tem nenhum método de verificação registrado

- código incorreto inserido por usuário

- PIN incorreto inserido pelo usuário

- o usuário desligou a chamada telefônica sem obter êxito na autenticação

- usuário está bloqueado

- o usuário nunca inseriu o código de verificação

- usuário não encontrado

- código de verificação já usado uma vez

Relatórios do PowerShell sobre usuários registrados para MFA

Primeiro, verifique se você tem o recurso Instalar o SDK do Microsoft Graph PowerShell instalado.

Identifique os usuários que se registraram para MFA usando o PowerShell a seguir. Esse conjunto de comandos exclui os usuários desabilitados, pois essas contas não podem se autenticar no Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifique os usuários que não estão registrados para a MFA executando os seguintes comandos do PowerShell. Esse conjunto de comandos exclui os usuários desabilitados, pois essas contas não podem se autenticar no Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifique os usuários e métodos de saída registrados:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Relatórios adicionais de MFA

As informações e relatórios adicionais a seguir estão disponíveis para eventos de MFA, incluindo para o servidor de MFA:

| Relatório | Location | Descrição |

|---|---|---|

| Histórico de usuário bloqueado | Microsoft Entra ID > Segurança > MFA > Bloquear/desbloquear usuários | Mostra o histórico de solicitações para bloquear ou desbloquear usuários. |

| Uso para componentes locais | Microsoft Entra ID > Segurança > MFA > Relatório de Atividade | Fornece informações sobre o uso geral do Servidor da MFA. A extensão do NPS e os logs do AD FS para a atividade de MFA na nuvem agora estão incluídos nos Logs de entrada e não são mais publicados neste relatório. |

| Histórico de usuário desviado | Microsoft Entra ID > Segurança > MFA > Bypass avulso | Fornece um histórico das solicitações do servidor de MFA para ignorar a MFA de um usuário. |

| Status do servidor | Microsoft Entra ID > Segurança > MFA > Status do servidor | Exibe o status dos Servidores de MFA associado à sua conta. |

Eventos de entrada da MFA na nuvem de um adaptador AD FS local ou extensão NPS não terão todos os campos nos logs de entrada preenchidos devido aos dados limitados retornados pelo componente local. Você pode identificar esses eventos pela resourceID adfs ou radius nas propriedades do evento. Eles incluem:

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

As organizações que executam a última versão da extensão do NPS ou usam o Microsoft Entra Connect Health terão um endereço IP de localização nos eventos.

Próximas etapas

Este artigo forneceu uma visão geral do relatório de atividade de entradas. Para obter informações mais detalhadas sobre o que esse relatório contém, confira Relatórios de atividade de entrada no Microsoft Entra ID.