Tutorial: Permitir que os usuários desbloqueiem as respectivas conta ou redefinam senhas usando a redefinição de senha self-service do Microsoft Entra

A redefinição de senha self-service (SSPR) do Microsoft Entra oferece aos usuários a capacidade de alterar ou redefinir suas senhas, sem envolvimento de administrador ou suporte técnico. Se o Microsoft Entra ID bloquear a conta de um usuário ou ele esquecer sua senha, ele poderá seguir as instruções para se desbloquear e voltar ao trabalho. Essa capacidade reduz as chamadas de suporte técnico e a perda de produtividade quando um usuário não consegue iniciar a sessão no dispositivo ou em um aplicativo. Recomendamos esse vídeo sobre Como habilitar e configurar o SSPR na Microsoft Entra ID. Também temos um vídeo para os administradores de TI sobre como resolver as seis mensagens de erro mais comuns do usuário final com a SSPR.

Importante

Este tutorial mostra a um administrador como habilitar a redefinição de senha por autoatendimento. Se você for um usuário final já registrado para redefinição de senha por autoatendimento e precisar voltar à sua conta, vá para a página Redefinição de senha do Microsoft Online.

Se sua equipe de TI não tiver habilitado a capacidade de redefinir sua própria senha, entre em contato com sua assistência técnica para obter mais assistência.

Neste tutorial, você aprenderá a:

- Habilitar a redefinição de senha self-service para um grupo de usuários do Microsoft Entra

- Configurar métodos de autenticação e opções de registro

- Testar o processo SSPR como um usuário

Importante

Em março de 2023, anunciamos a substituição dos métodos de autenticação de gerenciamento nas políticas herdadas de autenticação multifator e redefinição de senha self-service (SSPR). A partir de 30 de setembro de 2025, os métodos de autenticação não podem ser gerenciados nessas políticas herdadas de MFA e SSPR. Recomendamos que os clientes usem o controle de migração manual para migrar para a política de métodos de autenticação até a data de preterimento.

Tutorial em vídeo

Você também pode acompanhar em um vídeo relacionado: Como habilitar e configurar o SSPR no Microsoft Entra ID.

Pré-requisitos

Para concluir este tutorial, você precisará dos seguintes recursos e privilégios:

- Um locatário funcional do Microsoft Entra com pelo menos uma licença do Microsoft Entra ID P1 é necessário para redefinição de senha. Para obter mais informações sobre os requisitos de licença para alteração de senha e redefinição de senha no Microsoft Entra ID, consulte Requisitos de licenciamento para a redefinição de senha self-service do Microsoft Entra.

- Uma conta com pelo menos a função Administrador de Política de Autenticação.

- Um usuário que não seja administrador com uma senha que você conheça, como testuser. Você testará a experiência de SSPR do usuário final usando essa conta neste tutorial.

- Se você precisar criar um usuário, confira Início Rápido: Adicionar novos usuários ao Microsoft Entra ID.

- Um grupo do qual o usuário não administrador seja membro, como SSPR-Test-Group. Você habilitará a SSPR para esse grupo neste tutorial.

- Se você precisar criar um grupo, consulte Criar um grupo básico e adicionar membros usando a Microsoft Entra ID.

Habilitar a redefinição de senha self-service

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

O Microsoft Entra ID permite habilitar o SSPR para usuários Nenhum, Selecionado ou Todos. Com essa capacidade granular, você pode escolher um subconjunto de usuários para testar o processo de registro e o fluxo de trabalho de SSPR. Quando você estiver familiarizado com o processo e puder comunicar os requisitos com um conjunto mais amplo de usuários, poderá selecionar um grupo de usuários para habilitar para SSPR. Ou, você pode habilitar o SSPR para todos no locatário do Microsoft Entra.

Observação

Atualmente, você só pode habilitar um grupo do Microsoft Entra para SSPR usando o centro de administração do Microsoft Entra. Como parte de uma implantação mais ampla do SSPR, o Microsoft Entra ID oferece suporte a grupos aninhados.

Neste tutorial, configure a SSPR para um conjunto de usuários em um grupo de teste. Use o SSPR-Test-Group e forneça seu próprio grupo do Microsoft Entra, conforme necessário:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Proteção>Redefiniçãon desenha no menu à esquerda.

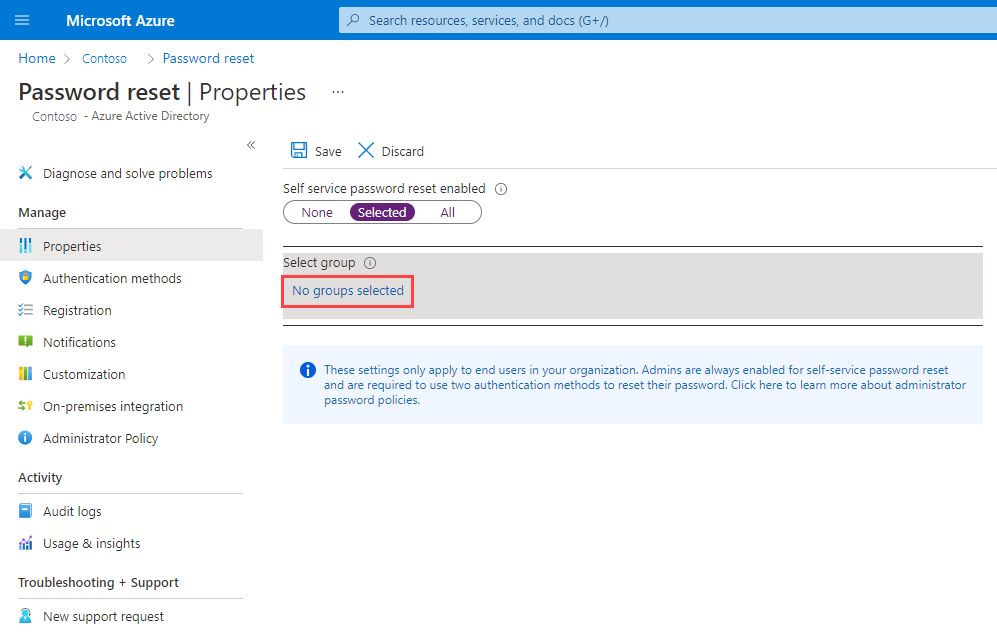

Na página Propriedades, na opção Redefinição da senha de autoatendimento habilitada, escolha Selecionado.

Se o seu grupo não estiver visível, escolha Nenhum grupo selecionado, procure e selecione seu grupo do Microsoft Entra, como SSPR-Test-Group e escolha Selecionar.

Para habilitar a SSPR para os usuários selecionados, selecione Salvar.

Selecionar métodos de autenticação e opções de registro

Quando os usuários precisam desbloquear a conta ou redefinir a senha, eles precisam fornecer um método de confirmação adicional. Esse fator de autenticação extra garante que a Microsoft Entra ID tenha concluído apenas eventos SSPR aprovados. Você pode escolher quais métodos de autenticação permitir, com base nas informações de registro que o usuário fornece.

Na página Métodos de autenticação do menu no lado esquerdo, defina o Número de métodos necessários para redefinir para 2.

Para aprimorar a segurança, você pode aumentar o número de métodos de autenticação necessários para a SSPR.

Escolha os Métodos disponíveis para os usuários que sua organização deseja habilitar. Para este tutorial, marque as caixas para habilitar os seguintes métodos:

- Notificação de aplicativo móvel

- Código do aplicativo móvel

- Telefone celular

É possível habilitar métodos de autenticação adicionais, como Telefone comercial ou Perguntas de segurança, conforme necessário, para atender às suas necessidades empresariais.

Para aplicar os métodos de autenticação, selecione Salvar.

Antes que os usuários possam desbloquear sua conta ou redefinir uma senha, eles precisam registrar as informações de contato. O Microsoft Entra ID usa essas informações de contato para os diferentes métodos de autenticação configurados nas etapas anteriores.

Um administrador pode fornecer manualmente essas informações de contato ou os usuários podem acessar um portal de registro para fornecer as informações por conta própria. Nesse tutorial, configure a Microsoft Entra ID para solicitar o registro dos usuários na próxima vez que entrarem.

Na página Registro do menu no lado esquerdo, selecione Sim para Exigir que os usuários se registrem ao entrar.

Defina Número de dias antes que os usuários precisem reconfirmar suas informações de autenticação como 180.

É importante manter as informações de contato atualizadas. Se as informações de contato estiverem desatualizadas quando um evento de SSPR for iniciado, talvez o usuário não consiga desbloquear a conta ou redefinir a senha.

Para aplicar as configurações de registro, selecione Salvar.

Observação

A interrupção para solicitar o registro de informações de contato durante a entrada ocorrerá somente se as condições definidas nas configurações forem atendidas e se aplicará apenas a usuários e contas de administrador habilitados para redefinir senhas usando a redefinição de senha self-service do Microsoft Entra.

Configurar notificações e personalizações

Para manter os usuários informados sobre a atividade da conta, você pode configurar o Microsoft Entra ID para enviar notificações por email quando um evento SSPR acontecer. Essas notificações podem abranger contas de usuário e contas de administrador comuns. Para contas de administrador, essa notificação fornece uma camada adicional de reconhecimento quando uma senha de conta de administrador com privilégios é redefinida usando a SSPR. O Microsoft Entra ID notificará todos os Administradores Globais quando alguém usar o SSPR em uma conta do administrador.

No menu no lado esquerdo da página Notificações, configure as seguintes opções:

- Defina a opção Notificar os usuários sobre as redefinições de senha? como Sim.

- Defina Notificar todos os administradores quando outros administradores redefinirem suas próprias senhas? como Sim.

Para aplicar as preferências de notificação, selecione Salvar.

Se os usuários precisarem de ajuda adicional com o processo de SSPR, você poderá personalizar o link para "Entre em contato com seu administrador". O usuário pode selecionar esse link no processo de registro de SSPR e quando desbloquear conta ou redefinir a senha. Para garantir que os usuários obtenham o suporte necessário, recomendamos que você forneça um email ou URL de assistência técnica personalizada.

- Na página Personalização do menu no lado esquerdo, defina Personalizar link de assistência técnica como Sim.

- No campo Email ou URL de assistência técnica personalizados, forneça o endereço de email ou a URL da página da Web em que os usuários possam obter mais ajuda de sua organização, como https://support.contoso.com/

- Para aplicar o link personalizado, selecione Salvar.

Testar redefinição de senha de autoatendimento

Com a SSPR habilitada e configurada, teste o processo de SSPR com um usuário que faça parte do grupo selecionado na seção anterior, como Test-SSPR-Group. O exemplo a seguir usa a conta testuser. Forneça sua própria conta de usuário. Ela deve fazer parte do grupo que você habilitou para SSPR na primeira seção deste tutorial.

Observação

Ao testar a redefinição de senha por autoatendimento, use uma conta que não seja de administrador. Por padrão, o Microsoft Entra ID habilita a redefinição de senha self-service para administradores. Eles devem usar dois métodos de autenticação para redefinir a própria senha. Para obter mais informações, confira Diferenças da política de redefinição de senha de administrador.

Para ver o processo de registro manual, abra uma nova janela do navegador no modo InPrivate ou incógnito e navegue até https://aka.ms/ssprsetup. O Microsoft Entra ID direcionará os usuários para esse portal de registro quando entrarem na próxima vez.

Entre com um usuário de teste que não seja administrador, como testuser, e registre as informações de contato dos seus métodos de autenticação.

Uma vez concluído, selecione o botão marcado Parece bom e feche a janela do navegador.

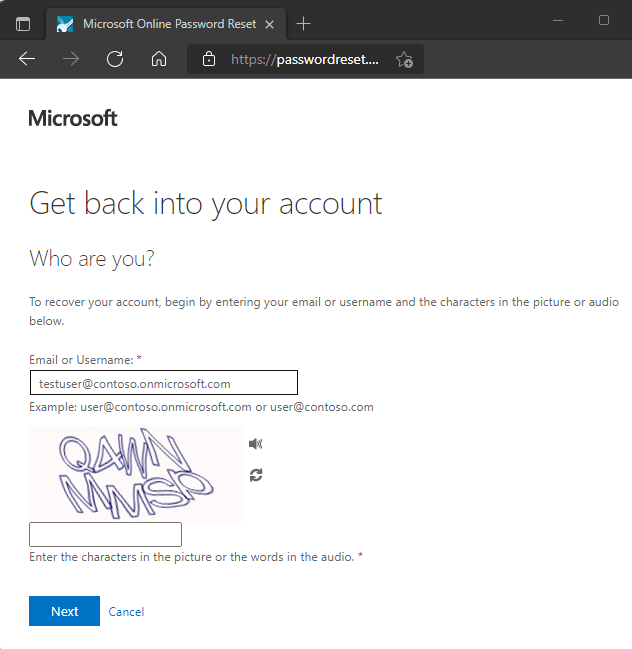

Abra uma nova janela do navegador no modo InPrivate ou incógnito e navegue até https://aka.ms/sspr.

Insira as informações da conta dos usuários de teste que não são administradores, como testuser, os caracteres do CAPTCHA e, em seguida, selecione Avançar.

Siga as etapas de verificação para redefinir sua senha. Quando terminar, você receberá uma notificação por email informando que sua senha foi redefinida.

Limpar os recursos

Em um tutorial posterior desta série, você vai configurar o write-back de senha. Esse recurso grava as alterações de senha do Microsoft Entra SSPR de volta em um ambiente do AD local. Se você quiser continuar com esta série de tutoriais para configurar o write-back de senha, não desabilite a SSPR agora.

Se não desejar mais usar a funcionalidade de SSPR configurada como parte deste tutorial, defina o status de SSPR como Nenhum usando as seguintes etapas:

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

- Navegue até Proteção>Redefinição de senha.

- Na página Propriedades, na opção Redefinição de senha por autoatendimento habilitada, escolha Nenhum.

- Para aplicar a alteração de SSPR, selecione Salvar.

Perguntas Frequentes

Esta seção explica perguntas comuns de administradores e usuários finais que experimentam o SSPR:

Por que as políticas de senha locais não são exibidas durante a SSPR?

No momento, o Microsoft Entra Connect e a sincronização na nuvem não oferecem suporte ao compartilhamento de detalhes da política de senha com a nuvem. A SSPR exibe apenas os detalhes da política de senha de nuvem e não pode mostrar políticas locais.

Por que usuários federados esperam até dois minutos após verem Sua senha foi redefinida até que possam usar senhas sincronizadas do local?

Para usuários federados cujas senhas são sincronizadas, a origem da autoridade das senhas é local. Como resultado, o SSPR atualiza apenas as senhas locais. A sincronização de hash de senha de volta para o Microsoft Entra ID é agendada para cada 2 minutos.

Quando um usuário recém-criado que foi pré-populado com os dados do SSPR, como telefone e email, visita a página de registro do SSPR, Não perca o acesso à sua conta!como o título da página. Por que outros usuários que têm dados do SSPR pré-populados não veem a mensagem?

Um usuário que vê Não perca o acesso à sua conta! é membro de grupos de registro de SSPR/combinado que estão configurados para o locatário. Usuários que não veem Não perca o acesso à sua conta! não faziam parte dos grupos de registro combinados/SSPR.

Quando alguns usuários passam pelo processo de SSPR e redefinem sua senha, por que eles não veem o indicador de força de senha?

Os usuários que não veem a força de senha fraca/forte têm o write-back de senha sincronizado habilitado. Como o SSPR não pode determinar a política de senha do ambiente local do cliente, ele não pode validar a força ou a fraqueza da senha.

Próximas etapas

Nesse tutorial, você habilitou a redefinição de senha self-service do Microsoft Entra para um grupo selecionado de usuários. Você aprendeu a:

- Habilitar a redefinição de senha self-service para um grupo de usuários do Microsoft Entra

- Configurar métodos de autenticação e opções de registro

- Testar o processo SSPR como um usuário