Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O Acesso Condicional ajuda as organizações a se manterem seguras aplicando os controles de acesso de segurança corretos sob as circunstâncias certas. Entender o impacto dessas políticas pode ser desafiador, especialmente ao implantar novas políticas. Este artigo explica como analisar o impacto da política de Acesso Condicional usando o modo somente relatório e outras ferramentas.

Há várias opções disponíveis para administradores com base no modo somente relatório. O modo somente relatório é um estado de política que permite que os administradores testem a maioria das políticas de Acesso Condicional antes de habilitá-las.

- As políticas de Acesso Condicional podem ser avaliadas no modo somente relatório, exceto para itens incluídos no escopo "Ações do Usuário".

- Durante a entrada, as políticas em modo de apenas relatório são avaliadas, mas não impostas.

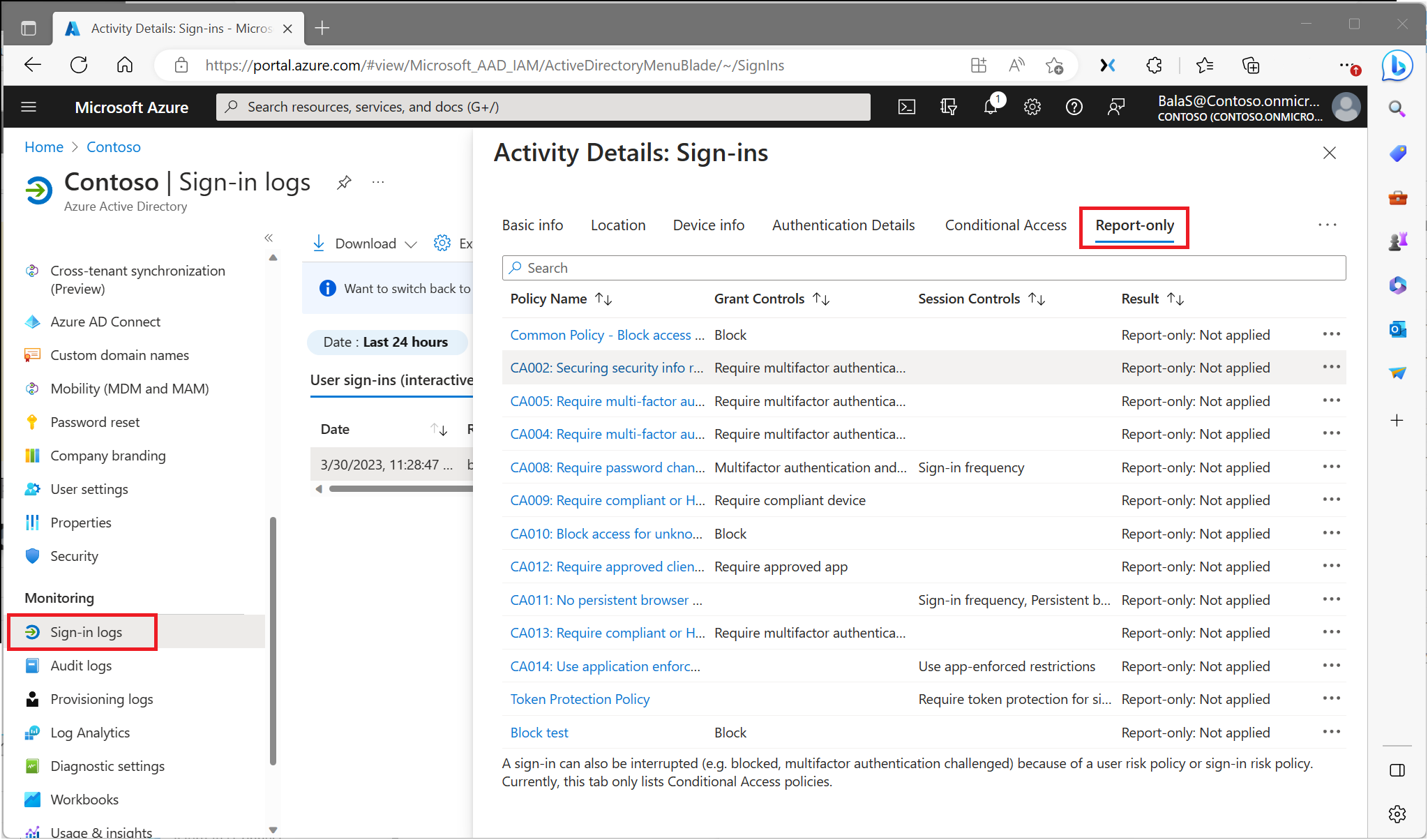

- Os resultados são registrados nas guias Acesso Condicional e Somente relatórios dos detalhes do log de entrada.

- Os clientes com uma assinatura do Azure Monitor podem monitorar o impacto de suas políticas de Acesso condicional usando a pasta de trabalho de informações de Acesso condicional.

Aviso

As políticas no modo somente relatório que exigem um dispositivo em conformidade podem solicitar que os usuários em dispositivos macOS, iOS e Android selecionem um certificado de dispositivo durante a avaliação da política, mesmo que a conformidade do dispositivo não seja imposta. Essas solicitações podem se repetir até que o dispositivo esteja em conformidade. Para impedir que os usuários finais recebam solicitações durante o credenciamento, exclua plataformas de dispositivos Mac, iOS e Android de políticas somente de relatório que executam verificações de conformidade do dispositivo.

Resultados da avaliação da política

Quando uma política é avaliada para um determinado login, há vários resultados possíveis:

| Resultado | Descrição |

|---|---|

| Somente relatório: êxito | Todas as condições de política configuradas, controles de concessão não interativos necessários e controles de sessão foram atendidos. Por exemplo, um requisito de autenticação multifator é atendido por uma declaração de MFA já presente no token ou uma política de dispositivo em conformidade é atendida executando uma verificação de dispositivo em um dispositivo compatível. |

| Somente relatório: Falha | Todas as condições de política configuradas foram atendidas, mas nem todos os controles de concessão ou controles de sessão não interativos necessários foram atendidos. Por exemplo, uma política se aplica a um usuário onde um controle de bloqueio está configurado ou um dispositivo não atende a uma política de dispositivo compatível. |

| Somente relatório: Ação do usuário necessária | Todas as condições de política configuradas foram atendidas, mas a ação do usuário seria necessária para atender aos controles de concessão ou controles de sessão necessários. Com o modo somente relatório, o usuário não é solicitado a atender aos controles necessários. Por exemplo, os usuários não recebem desafios de autenticação multifator nem são avisados sobre os termos de uso. |

| Somente relatório: não aplicado | Nem todas as condições de política configuradas foram atendidas. Por exemplo, o usuário é excluído da política ou a política só se aplica a determinados locais nomeados confiáveis. |

| Êxito | Eventos de entrada em que a política foi aplicada, os requisitos foram atendidos e a política permitiria que a entrada prosseguisse. A entrada ainda pode ser bloqueada por uma política diferente. |

| Fracasso | Eventos de login em que a política foi aplicada, os requisitos não foram atendidos e a política bloquearia o login. Isso pode ser por design, como quando as entradas de um local específico são bloqueadas ou acidentais quando a política é configurada incorretamente. |

| Não aplicado | Eventos de entrada em que a política não foi aplicada, por exemplo, o usuário foi excluído. |

Revisão dos resultados

Os administradores podem usar várias opções para examinar os resultados potenciais das políticas em seu ambiente:

- Planilhas de trabalho

- Logs de entrada

- Impacto na política (versão prévia)

Impacto na política

A visualização do impacto da política do Acesso condicional permite que os administradores com, no mínimo, a função Leitor de segurança vejam um instantâneo das informações sobre os impactos potenciais ou existentes das políticas nos logins interativos em sua organização. Essa funcionalidade permite explorar o impacto em um período das últimas 24 horas, 7 dias ou 1 mês. Além disso, você pode ver e vincular a uma amostragem de eventos de entrada para obter mais detalhes.

Planilhas de trabalho

Os administradores podem criar várias políticas no modo somente relatório, portanto, é necessário entender o impacto individual de cada política e o impacto combinado de várias políticas avaliadas em conjunto. A Conditional Access Insights and Reporting workbook permite que os administradores visualizem a política de Acesso Condicional, realizando consultas e monitorando o impacto de uma política para um determinado intervalo de tempo, conjunto de aplicações e usuários. Os administradores podem personalizar pastas de trabalho para atender às suas necessidades específicas.

Logs de entrada

Para uma avaliação mais profunda das políticas de acesso condicional e sua aplicação em uma tentativa de entrada específica, os administradores podem investigar eventos de tentativas de entrada individuais. Cada um desses eventos inclui detalhes de quais políticas de Acesso Condicional foram habilitadas em comparação às que estavam no modo somente relatório, além de quais foram aplicadas ou não.

Usando essas opções

Depois que os administradores avaliarem as configurações de política usando o impacto da política ou o modo somente relatório, eles poderão mover o atalho Habilitar Política de Somente Relatório para Ativado.