Guia de referência de operações do Microsoft Entra ID Governance

Esta seção do Guia de referência de operações do Microsoft Entra descreve as verificações e ações que você deve realizar para avaliar e atestar o acesso concedido a identidades não privilegiadas e privilegiadas, auditar e controlar as alterações no ambiente.

Observação

Essas recomendações são atuais a partir da data de publicação, mas podem mudar ao longo do tempo. As organizações devem avaliar frequentemente suas práticas de identidade à medida que os produtos e os serviços da Microsoft evoluem.

Principais processos operacionais

Atribuir tarefas importantes aos proprietários

Gerenciar o Microsoft Entra ID exige a execução contínua de tarefas e processos operacionais importantes, que podem não fazer parte de um projeto de distribuição. Ainda é importante que você configure essas tarefas para otimizar seu ambiente. As principais tarefas e seus proprietários recomendados incluem:

| Tarefa | Proprietário |

|---|---|

| Arquivar os registros de auditoria do Microsoft Entra no sistema SIEM | Equipe de operações da InfoSec |

| Descobrir aplicativos gerenciados fora de conformidade | Equipe de operações do IAM |

| Revisar regularmente o acesso a aplicativos | Equipe de arquitetura da InfoSec |

| Revisar regularmente o acesso a identidades externas | Equipe de arquitetura da InfoSec |

| Revisar regularmente quem tem funções privilegiadas | Equipe de arquitetura da InfoSec |

| Definir portões de segurança para ativar funções privilegiadas | Equipe de arquitetura da InfoSec |

| Revisar regularmente as concessões de consentimento | Equipe de arquitetura da InfoSec |

| Criar catálogos e pacotes de acesso para aplicativos e recursos baseados em funcionários da organização | Proprietários de aplicativos |

| Definir políticas de segurança para atribuir usuários a pacotes de acesso | Equipe do InfoSec + Proprietários de Aplicativos |

| Se as políticas incluírem fluxos de trabalho de aprovação, revise regularmente as aprovações de fluxo de trabalho | Proprietários de aplicativos |

| Revisar exceções em políticas de segurança, como políticas de Acesso Condicional, usando revisões de acesso | Equipe de operações da InfoSec |

Ao examinar sua lista, você pode achar necessário atribuir um proprietário para tarefas que não têm um proprietário ou ajustar a propriedade para tarefas com proprietários que não estão de acordo com as recomendações acima.

Proprietário – leitura recomendada

Teste de alterações de configuração

Há alterações que exigem considerações especiais ao testar, desde técnicas simples, como a implantação de um subconjunto de destino de usuários até a implantação de uma alteração em um locatário de teste paralelo. Se você ainda não implementou uma estratégia de teste, defina uma abordagem de teste com base nas diretrizes na tabela a seguir:

| Cenário | Recomendação |

|---|---|

| Alterando o tipo de autenticação de federado para PHS/PTA ou vice-versa | Use a rollout em etapas para testar o impacto da alteração do tipo de autenticação. |

| Distribuir uma nova política de Acesso Condicional ou Política de Proteção de Identidade | Crie uma nova política de acesso condicional e atribua a usuários de teste. |

| Integração de um ambiente de teste de um aplicativo | Adicione o aplicativo a um ambiente de produção, oculte-o no painel MyApps e atribua-o aos usuários de teste durante a fase de controle de qualidade (QA). |

| Alteração de regras de sincronização | Realize as alterações em um Microsoft Entra Connect de teste com a mesma configuração que está atualmente em produção, também conhecido como modo de preparação, e analise os resultados do CSExport. Se forem satisfatórios, troque para produção quando estiver pronto. |

| Alteração de identidade visual | Teste em um locatário de teste separado. |

| Implementar novos recursos | Se o recurso der suporte à distribuição para um conjunto de usuários de destino, identifique os usuários piloto e compile. Por exemplo, a redefinição de senha de autoatendimento e a autenticação multifator podem ter como destino usuários ou grupos específicos. |

| Substituição de um aplicativo de um provedor de identidade (IdP) local, por exemplo, Active Directory, para o Microsoft Entra ID | Se o aplicativo der suporte a várias configurações de IdP, por exemplo, Salesforce, configure ambos e teste o Microsoft Entra ID durante uma janela de alteração (caso o aplicativo apresente a página HRD). Se o aplicativo não oferecer suporte a vários IdPs, agende o teste durante uma janela de controle de alterações e o tempo de inatividade do programa. |

| Atualizar regras de grupo dinâmico | Crie um grupo dinâmico paralelo com a nova regra. Compare com o resultado calculado, por exemplo, execute o PowerShell com a mesma condição. Se o teste for aprovado, troque os locais em que o grupo antigo foi usado (se possível). |

| Migrar licenças de produtos | Consulte Alterar a licença de um único usuário em um grupo licenciado do Microsoft Entra ID. |

| Alterar as regras do AD FS como Autorização, Emissão, MFA | Use a declaração de grupo para direcionar o subconjunto de usuários. |

| Alterar AD FS de autenticação ou alterações semelhantes em todo o farm | Crie um farm paralelo com o mesmo nome de host, implemente alterações de configuração, teste de clientes usando o arquivo HOSTS, regras de roteamento NLB ou roteamento semelhante. Se a plataforma de destino não for compatível com arquivos HOSTS (por exemplo, dispositivos móveis), controle a alteração. |

Análises de acesso

Revisões de acesso para aplicativos

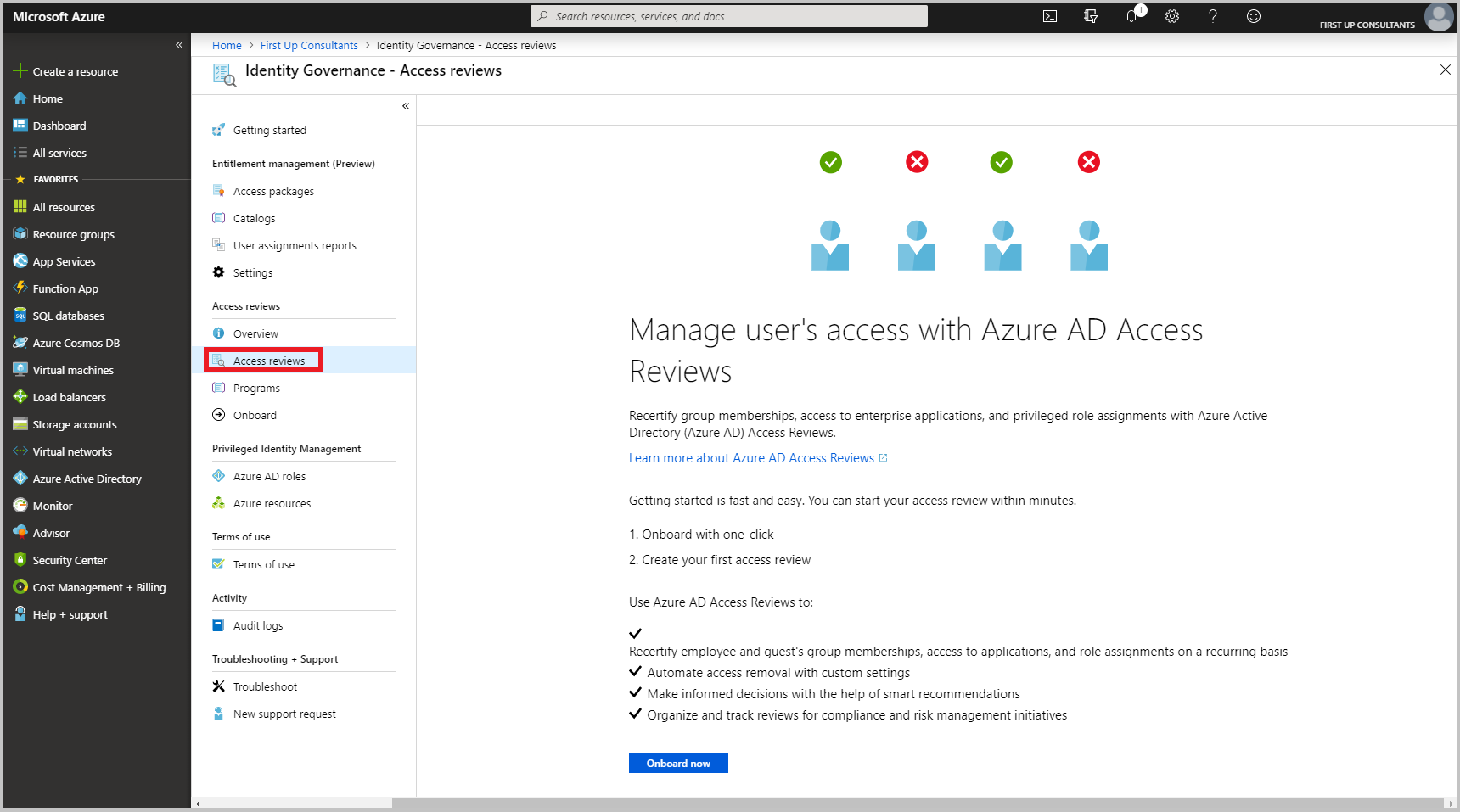

Ao longo do tempo, os usuários podem acumular acesso aos recursos conforme eles se movem em diferentes equipes e posições. É importante que os proprietários de recursos revisem o acesso aos aplicativos regularmente e removam os privilégios que não são mais necessários em todo o ciclo de vida dos usuários. As análises de acesso do Microsoft Entra permitem que as organizações gerenciem com eficiência as associações de grupos, o acesso a aplicativos empresariais e as atribuições de funções. Os proprietários dos recursos devem revisar regularmente o acesso dos usuários aos aplicativos para garantir que somente as pessoas corretas tenham acesso contínuo. O ideal é considerar o uso de revisões de acesso do Microsoft Entra para essa tarefa.

Observação

Cada usuário que interage com as revisões de acesso deve ter uma licença paga do Microsoft Entra ID P2.

Revisões de acesso a identidades externas

É crucial manter o acesso a identidades externas restritas somente aos recursos necessários durante o tempo necessário. Estabeleça um processo regular de revisão de acesso automatizado para todas as identidades externas e acesso a aplicativos utilizando as revisões de acesso do Microsoft Entra. Se um processo já existir no local, considere utilizar as revisões de acesso do Microsoft Entra. Depois que um aplicativo for removido ou não for mais usado, remova todas as identidades externas que tinham acesso ao aplicativo.

Observação

Cada usuário que interage com as revisões de acesso deve ter uma licença paga do Microsoft Entra ID P2.

Gerenciamento de contas com privilégios

Uso de conta privilegiada

Contas de administrador de destino com frequência e outros elementos de acesso privilegiado são frequentemente visados por hackers para obter acesso a dados confidenciais e sistemas. Como os usuários com funções privilegiadas tendem a se acumular ao longo do tempo, é importante revisar e gerenciar o acesso de administrador regularmente e fornecer acesso privilegiado na hora certa aos recursos do Microsoft Entra ID e do Azure.

Se não houver nenhum processo em sua organização para gerenciar contas privilegiadas ou se você tiver administradores que usam suas contas de usuário regulares para gerenciar serviços e recursos, você deverá começar imediatamente a usar contas separadas, por exemplo, uma para atividades normais do dia a dia; o outro para acesso privilegiado e configurado com MFA. Melhor ainda, se sua organização tiver uma assinatura do Microsoft Entra ID P2, você deve implantar imediatamente o Microsoft Entra Privileged Identity Management (PIM). No mesmo token, você também deve examinar essas contas com privilégios e atribuir funções menos privilegiadas, se aplicável.

Outro aspecto do gerenciamento de contas privilegiadas que deve ser implementado é a definição de revisões de acesso para essas contas, seja manual ou automatizada por meio do PIM.

Leitura recomendada de gerenciamento de contas privilegiadas

Contas de acesso de emergência

As organizações devem criar contas de emergência para estarem preparadas para gerenciar o Microsoft Entra ID em casos como interrupções de autenticação, por exemplo:

- Componentes de interrupção das infraestruturas de autenticação (AD FS, AD local, serviço de MFA)

- Rotatividade de equipe administrativa

Para evitar que seja bloqueado inadvertidamente do seu locatário porque você não pode entrar ou ativar uma conta de usuário individual existente como administrador, você deve criar duas ou mais contas de emergência e garantir que elas sejam implementadas e alinhadas com as práticas recomendadas da Microsoft e os procedimentos de ruptura.

Acesso privilegiado ao portal Azure EA

O portal do Azure Enterprise Agreement (Azure EA) permite que você crie assinaturas do Azure em um contrato Enterprise mestre, que é uma função avançada na empresa. É comum iniciar a criação desse portal antes mesmo de instalar o Microsoft Entra ID, portanto, é necessário usar as identidades do Microsoft Entra para bloqueá-lo, remover contas pessoais do portal, garantir que a delegação adequada esteja em vigor e reduzir o risco de bloqueio.

Para deixar claro, se o nível de autorização do portal do EA estiver atualmente configurado como "modo misto", você deverá remover quaisquer contas Microsoft de todos os acessos privilegiados no portal do EA e configurar o portal do EA para utilizar apenas as contas do Microsoft Entra. Se as funções delegadas do portal do EA não estiverem configuradas, você também deverá encontrar e implementar funções delegadas para departamentos e contas.

Acesso privilegiado – leitura recomendada

Gerenciamento de direitos

Ogerenciamento de direitos (EM) permite que os proprietários do aplicativo aloquem recursos e atribuam-nos a personas específicas na organização (internas e externas). O EM permite a entrada e a delegação de autoatendimento aos proprietários de negócios, mantendo as políticas de governança para conceder acesso, definir durações de acesso e permitir fluxos de trabalho de aprovação.

Observação

O Gerenciamento de Direitos do Microsoft Entra exige as licenças do Microsoft Entra ID P2.

Resumo

Há oito aspectos para um controle de identidade seguro. Essa lista ajudará você a identificar as ações que você deve tomar para avaliar e atestar o acesso concedido a identidades sem privilégios e com privilégios, auditoria e alterações de controle no ambiente.

- Atribua proprietários a tarefas importantes.

- Implemente uma estratégia de teste.

- Use as revisões de acesso do Microsoft Entra para gerenciar com eficiência as associações de grupos, o acesso a aplicativos empresariais e as atribuições de funções.

- Estabeleça um processo regular de revisão de acesso automatizado para todas as identidades externas e o acesso ao aplicativo.

- Estabeleça um processo de revisão de acesso para revisar e gerenciar o acesso de administrador regularmente e forneça acesso privilegiado just-in-time aos recursos do Microsoft Entra ID e do Azure.

- Provisione contas de emergência que serão preparadas para gerenciar o Microsoft Entra ID em caso de interrupções inesperadas.

- Bloqueie o acesso ao portal do EA do Azure.

- Implemente o Gerenciamento de Direitos para fornecer acesso regido a uma coleção de recursos.

Próximas etapas

Introdução às verificações e ações operacionais do Microsoft Entra.