Como protegendo identidades gerenciadas no Microsoft Entra ID

Neste artigo, saiba mais sobre como gerenciar segredos e credenciais para proteger a comunicação entre serviços. As identidades gerenciadas fornecem uma identidade gerenciada automaticamente no Microsoft Entra ID. Os aplicativos usam identidades gerenciadas para se conectar a recursos compatíveis com a autenticação no Microsoft Entra e com a obtenção de tokens do Microsoft Entra, sem gerenciamento de credenciais.

Benefícios das identidades gerenciadas

Benefícios do uso de identidades gerenciadas:

Com identidades gerenciadas, as credenciais são totalmente gerenciadas, alternadas e protegidas pelo Azure. As identidades são fornecidas e excluídas com os recursos do Azure. As identidades gerenciadas permitem que recursos do Azure se comuniquem com todos os serviços compatíveis com a autenticação do Microsoft Entra.

Ninguém, incluindo aqueles atribuídos a funções com privilégios, tem acesso às credenciais, que não podem ser acidentalmente vazadas ao serem incluídas no código.

Usar identidades gerenciadas

As identidades gerenciadas são melhores para comunicações entre serviços compatíveis com a autenticação do Microsoft Entra. Um sistema de origem solicita acesso a um serviço de destino. Qualquer recurso do Azure pode ser um sistema de origem. Por exemplo, uma VM (máquina virtual) do Azure, instância de função do Azure e instâncias de Serviços de Aplicativos do Azure dão suporte a identidades gerenciadas.

Saiba mais no vídeo, What can a managed identity be used for?

Autenticação e autorização

Com identidades gerenciadas, o sistema de origem obtém um token do Microsoft Entra ID sem gerenciamento de credenciais do proprietário. O Azure faz esse gerenciamento. Os tokens obtidos pelo sistema de origem são apresentados ao sistema de destino para autenticação.

O sistema de destino autentica e autoriza o sistema de origem a permitir o acesso. Se o serviço de destino for compatível com a autenticação do Microsoft Entra, ele aceitará um token de acesso emitido pelo Microsoft Entra ID.

O Azure tem um painel de controle e um plano de dados. Você cria recursos no painel de controle e os acessa no plano de dados. Por exemplo, você cria um banco de dados do Azure Cosmos DB no painel de controle, mas consulta-o no plano de dados.

Depois que o sistema de destino aceita o token para autenticação, ele oferece suporte a mecanismos para autorização em seu painel de controle e plano de dados.

Todas as operações do painel de controle do Azure são gerenciadas pelo Azure Resource Manager e usam o controle de acesso baseado em função (RBAC do Azure). No plano de dados, os sistemas de destino têm mecanismos de autorização. O Armazenamento do Azure dá suporte ao RBAC no plano de dados. Por exemplo, aplicativos que usam os Serviços de Aplicativo do Azure podem ler dados do Armazenamento do Azure e aplicativos que usam Serviço de Kubernetes do Azure podem ler segredos armazenados no Azure Key Vault.

Saiba mais:

- O que é o Azure Resource Manager?

- O que é o RBAC do Azure baseado em função do Azure?

- Painel de controle e plano de dados do Azure

- Serviços do Azure que podem usar identidades gerenciadas para acessar outros serviços

Identidades gerenciadas atribuídas pelo sistema e pelo usuário

Há dois tipos de identidades gerenciadas: atribuídas pelo sistema e atribuídas pelo usuário.

Identidade gerenciada atribuída ao sistema:

- Relação um-para-um com o recurso do Azure

- Por exemplo, há uma identidade gerenciada única associada a cada VM

- Vinculado ao ciclo de vida de recursos do Azure. Quando o recurso é excluído, a identidade gerenciada associada a ele é excluída automaticamente.

- Essa ação elimina o risco de contas órfãs

Identidade gerenciada atribuída pelo usuário

- O ciclo de vida é independente de um recurso do Azure. Você gerencia o ciclo de vida.

- Quando o recurso do Azure é excluído, a identidade gerenciada atribuída pelo usuário não é excluída automaticamente

- Identidade gerenciada atribuída pelo usuário para nenhum ou vários recursos do Azure

- Crie uma identidade antecipadamente e, em seguida, atribua-a a um recurso depois

Como localizar entidades de serviço de identidade gerenciada no Microsoft Entra ID

Para localizar identidades gerenciadas, você pode usar:

- Página de aplicativos empresariais no portal do Azure

- Microsoft Graph

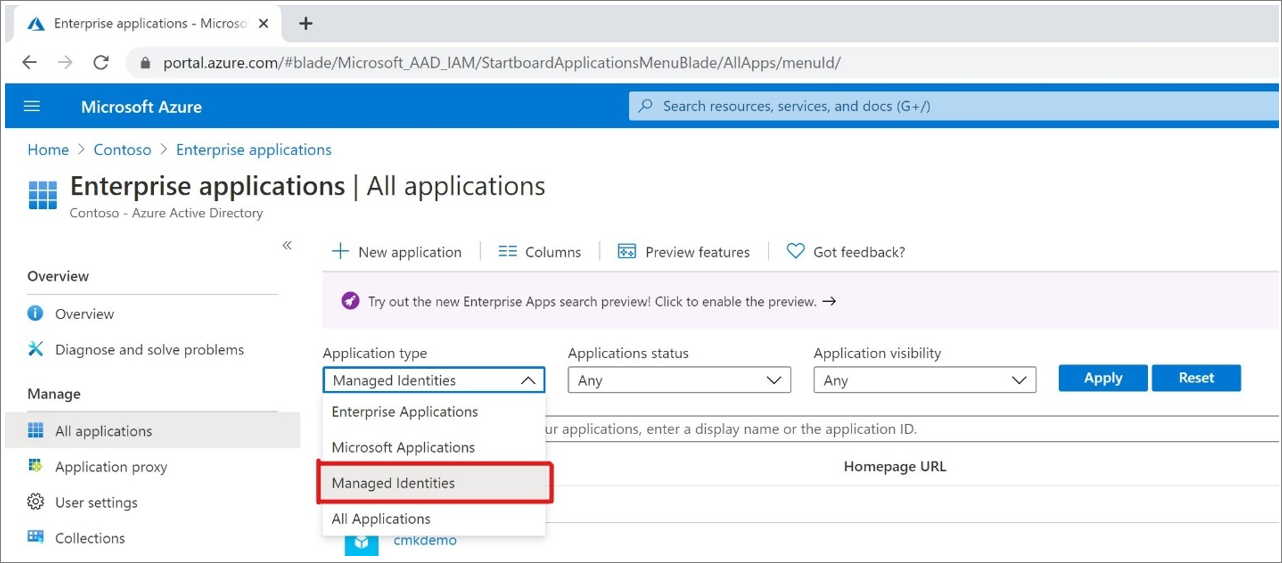

O portal do Azure

No portal do Azure, no painel de navegação à esquerda, selecione Microsoft Entra ID.

No menu de navegação esquerdo, selecione Aplicativos empresariais.

Na coluna Tipo de aplicativo, em Valor, selecione a seta para baixo para selecionar Identidades Gerenciadas.

Microsoft Graph

Use a seguinte solicitação GET para o Microsoft Graph para obter uma lista de identidades gerenciadas em seu locatário.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Você pode filtrar essas solicitações. Para obter mais informações, confira GET servicePrincipal.

Avaliar a segurança da identidade gerenciada

Para avaliar a segurança da identidade gerenciada:

Examine privilégios para garantir que o modelo com privilégios mínimos seja selecionado

- Use o seguinte cmdlet do Microsoft Graph para obter as permissões atribuídas às suas identidades gerenciadas:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Verifique se a identidade gerenciada não faz parte de um grupo privilegiado, como um grupo de administradores.

- Para enumerar os membros de seus grupos altamente privilegiados com o Microsoft Graph:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Mover para identidades gerenciadas

Se você estiver usando uma entidade de serviço ou uma conta de usuário do Microsoft Entra, avalie o uso de identidades gerenciadas. Você pode eliminar a necessidade de proteger, rotacionar e gerenciar credenciais.

Próximas etapas

- O que são identidades gerenciadas para recursos do Azure?

- Configurar identidades gerenciadas para recursos do Azure em uma VM usando o portal do Azure

Contas de serviço