Microsoft Entra Connect Sync: configurar a filtragem

Com a filtragem, você pode controlar quais objetos do seu diretório local devem aparecer no Microsoft Entra ID. A configuração padrão usa a maioria dos objetos em todos os domínios nas florestas configuradas. Em geral, essa é a configuração recomendada. Os usuários que utilizarem cargas de trabalho do Microsoft 365, como o Exchange Online e o Skype for Business, receberão uma Lista de Endereços Global completa para poderem enviar emails e fazer chamadas para todos. Com a configuração padrão, eles teriam a mesma experiência de uma implementação local do Exchange ou do Lync.

Observação

A Sincronização na Nuvem do Microsoft Entra e a Sincronização do Microsoft Entra Connect filtram todos os objetos do Active Directory em que o atributo isCriticalSystemObject está definido como Verdadeiro. Isso filtrará os objetos internos de alto privilégio do AD, como Administrador, DomainAdmins, EnterpriseAdmins. Essa filtragem significa que os dois últimos grupos NÃO sincronizam, com o Entra ID por padrão.

Contudo, outros objetos adicionados a esses grupos com privilégios elevados (DomainAdmins, EnterpriseAdmins) não são filtrados da sincronização com a nuvem. Por exemplo, se você adicionar um usuário local do AD ao grupo EnterpriseAdmins, esse usuário ainda será sincronizado com o Microsoft Entra ID.

Em alguns casos, é necessário fazer algumas alterações na configuração padrão. Estes são alguns exemplos:

- Você executa um piloto para o Azure ou o Microsoft 365 e só deseja um subconjunto de usuários no Microsoft Entra ID. Em um piloto pequeno, não é importante ter uma Lista de Endereços Global completa para demonstrar essa funcionalidade.

- Você tem muitas contas de serviço e outras contas não pessoais que não deseja adicionar ao Microsoft Entra ID.

- Por motivos de conformidade, não exclua contas de usuário locais. Você só pode desabilitá-las. Mas, no Microsoft Entra ID, você deseja ter apenas as contas ativas.

Este artigo mostra como configurar os diferentes métodos de filtragem.

Importante

A Microsoft não oferece suporte à modificação ou operação da sincronização do Microsoft Entra Connect fora das ações formalmente documentadas. Qualquer uma dessas ações pode resultar em um estado inconsistente ou sem suporte da sincronização do Microsoft Entra Connect. Como resultado, a Microsoft não pode dar suporte técnico a tais implantações.

Noções básicas e observações importantes

No Microsoft Entra Connect Sync, você pode habilitar a filtragem a qualquer momento. Se você já tiver começado com uma configuração padrão de sincronização de diretório e então configurou a filtragem, os objetos que são filtrados não são mais sincronizados com o Microsoft Entra ID. Devido a essa alteração, quaisquer objetos no Microsoft Entra ID que foram anteriormente sincronizados, mas filtrados depois, serão excluídos do Microsoft Entra ID.

Antes de começar a fazer alterações na filtragem, desabilite o agendador interno para não fazer acidentalmente alterações de exportação que ainda não tenham sido verificadas como corretas.

Como a filtragem pode remover muitos objetos ao mesmo tempo, certifique-se de que os novos filtros estejam corretos antes de iniciar a exportação de todas as alterações para o Microsoft Entra ID. Depois de concluir as etapas de configuração, recomendamos que você siga as etapas de verificação antes de fazer alterações e de exportar para o Microsoft Entra ID.

Para que você não exclua muitos objetos por acidente, o recurso “impedir exclusões acidentais” está ativado por padrão. Se você excluir muitos objetos devido à filtragem (500, por padrão), precisará seguir as etapas deste artigo para permitir que as exclusões passem para o Microsoft Entra ID.

Se você usar uma build anterior à de novembro de 2015(1.0.9125), alterar a configuração de filtro e usar a sincronização de senha, precisará disparar uma sincronização completa de todas as senhas depois de concluir a configuração. Para obter as etapas para disparar uma sincronização de senhas completa, consulte Disparar uma sincronização completa de todas as senhas. Se você estiver usando a versão 1.0.9125 ou uma versão posterior, a ação da sincronização completa normal, também avalia se as senhas precisam ser sincronizadas e esta etapa adicional não será mais necessária.

Se objetos de usuário tiverem sido excluídos acidentalmente do Microsoft Entra ID devido a um erro de filtragem, você pode recriar os objetos de usuário no Microsoft Entra ID, removendo as configurações de filtragem. Em seguida, você pode sincronizar os diretórios novamente. Essa ação restaura os usuários da lixeira no Microsoft Entra ID. Contudo, não é possível cancelar a exclusão de outros tipos de objeto. Por exemplo, se você excluir acidentalmente um grupo de segurança usado para criar a ACL de um recurso, o grupo e suas ACLs não poderão ser recuperados.

O Microsoft Entra Connect só exclui os objetos que já considerou como parte do escopo. Se houver objetos no Microsoft Entra ID criados por outro mecanismo de sincronização e eles não estiverem no escopo, adicionar filtros não os removerá. Por exemplo, se você começar com um servidor DirSync, que criou uma cópia completa do diretório inteiro no Microsoft Entra ID, e instalar um novo servidor de sincronização do Microsoft Entra Connect em paralelo com a filtragem habilitada desde o início, o Microsoft Entra Connect não removerá os objetos adicionais criados pelo DirSync.

As configurações de filtragem serão mantidas quando você instalar ou atualizar para uma versão mais recente do Microsoft Entra Connect. É sempre uma prática recomendada verificar se a configuração não foi inadvertidamente alterada após uma atualização para uma versão mais recente, antes de executar o primeiro ciclo de sincronização.

Se você tiver mais de uma floresta, aplique as configurações de filtragem descritas neste tópico a todas as florestas (supondo que você queira a mesma configuração para todas elas).

Desabilitar o agendador de sincronização

Para desabilitar o agendador interno, dispara um ciclo de sincronização a cada 30 minutos, siga estas etapas:

- Abra o Windows Powershell, importe o módulo ADSync e desabilite o agendador usando os comandos a seguir

import-module ADSync

Set-ADSyncScheduler -SyncCycleEnabled $False

- Faça as alterações documentadas neste artigo. Em seguida, habilite novamente o agendador com o comando a seguir

Set-ADSyncScheduler -SyncCycleEnabled $True

Opções de filtragem

Você pode aplicar os seguintes tipos de configuração de filtragem à Ferramenta de Sincronização de Diretório:

- Baseada em grupo: a filtragem baseada em um único grupo só pode ser configurada na instalação inicial usando o assistente de instalação.

- Baseada em domínio: essa opção permite que você selecione quais domínios serão sincronizados com o Microsoft Entra ID. Você também pode adicionar e remover domínios da configuração do mecanismo de sincronização quando fizer alterações na infraestrutura local, depois de instalar sincronização do Microsoft Entra Connect.

- Baseada em unidade organizacional (OU): essa opção permite que você selecione quais UOs serão sincronizadas com o Microsoft Entra ID. Essa opção é para todos os tipos de objeto em UOs selecionadas.

- Baseada em atributo: essa opção permite que você filtre objetos com base nos valores de atributos nos objetos. Você também pode ter filtros diferentes para tipos de objeto diferentes.

Você pode usar várias opções de filtragem ao mesmo tempo. Por exemplo, você pode usar a filtragem baseada em unidade organizacional para incluir apenas os objetos em uma unidade organizacional. Ao mesmo tempo, você pode usar a filtragem baseada em atributo para filtrar ainda mais os objetos. Quando você usa vários métodos de filtragem, os filtros usam um “E” lógico entre eles.

Filtragem baseada em domínio

Esta seção fornece as etapas para configurar o filtro de domínio. Se você adicionar ou remover domínios na floresta depois de ter instalado o Microsoft Entra Connect, também será necessário atualizar a configuração de filtragem.

Para alterar a filtragem baseada em domínio, execute o assistente de instalação: filtragem de domínio e UO. O assistente de instalação automatiza todas as tarefas documentadas neste tópico.

Filtragem baseada em unidade organizacional

Para alterar a filtragem baseada em UO, execute o assistente de instalação: filtragem de domínio e UO. O assistente de instalação automatiza todas as tarefas documentadas neste tópico.

Importante

Se você selecionar explicitamente uma UO para sincronização, o Microsoft Entra Connect adicionará o DistinguishedName dessa UO à lista de inclusão para o escopo de sincronização do domínio. No entanto, se você renomear posteriormente essa UO no Active Directory, o DistinguishedName da UO será alterado e, consequentemente, o Microsoft Entra Connect não considerará mais essa UO no escopo de sincronização. Isso não causará um problema imediato, mas após uma etapa de importação completa, o Microsoft Entra Connect reavaliará o escopo de sincronização e excluirá (ou seja, tornará obsoleto) todos os objetos fora do escopo de sincronização, o que pode causar uma exclusão em massa inesperada de objetos em Microsoft Entra ID. Para evitar esse problema, depois de renomear uma UO, execute o Assistente do Microsoft Entra Connect e selecione novamente a UO para ser incluída novamente no escopo de sincronização.

Filtragem baseada em atributo

Verifique se você está usando a versão de novembro de 2015 (1.0.9125) ou uma versão posterior para que estas etapas funcionem.

Importante

A Microsoft recomenda não alterar as regras padrão criadas pelo Microsoft Entra Connect. Se você quiser modificar a regra, clone-a e desabilite a regra original. Faça alterações somente na regra clonada. Observe que ao fazer isso (desabilitar a regra original), você perderá as correções de bugs ou os recursos habilitados por meio dessa regra.

A filtragem baseada em atributo é a maneira mais flexível de filtrar objetos. Você pode usar o provisionamento declarativo para controlar quase todos os aspectos de quando um objeto deve ser sincronizado com o Microsoft Entra ID.

Você pode aplicar a filtragem de entrada do Active Directory para o metaverso e a filtragem de saída do metaverso para o Microsoft Entra ID. É recomendável que você aplique a filtragem de entrada porque ela é mais fácil de manter. Você só deve usar a filtragem de saída se ela for necessária para unir objetos de mais de uma floresta antes da avaliação.

Filtragem de entrada

A filtragem de entrada usa a configuração padrão, na qual objetos em direção ao Microsoft Entra ID não devem ter o atributo metaverso cloudFiltered definido como um valor a ser sincronizado. Se o valor desse atributo for definido como True, o objeto não será sincronizado. Ele não deve ser definido como False por padrão. Para garantir que outras regras tenham a capacidade de contribuir com um valor, esse atributo só deverá ter os valores True ou NULL (ausente).

Observe que o Microsoft Entra Connect foi projetado para limpar os objetos que ele foi responsável por provisionar no Microsoft Entra ID. Se o sistema não provisionou o objeto no Microsoft Entra ID no passado, mas obtém o objeto do Microsoft Entra durante uma etapa de importação, ele assume corretamente que esse objeto foi criado no Microsoft Entra ID por algum outro sistema. O Microsoft Entra Connect não limpa esses tipos de objetos do Microsoft Entra, mesmo quando o atributo de metaverso cloudFiltered está definido como Verdadeiro.

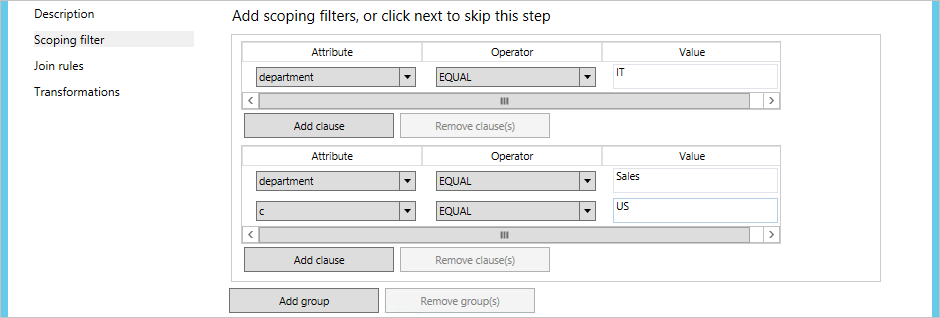

Na filtragem de entrada, você usa o escopo para determinar quais objetos devem ou não ser sincronizados. Aqui, você faz os ajustes para os requisitos da sua própria organização. O módulo do escopo tem um grupo e uma cláusula para determinar quando uma regra de sincronização deve estar no escopo. Um grupo contém uma ou muitas cláusulas. Há um “E” lógico entre várias cláusulas e um “OU” lógico entre vários grupos.

Vamos examinar um exemplo:

Isso deve ser lido como (departamento = TI) OU (departamento = Vendas E c = EUA).

Nos exemplos e nas etapas abaixo, usaremos o objeto de usuário como um exemplo, mas você poderá usar isso para todos os tipos de objeto.

Nos exemplos a seguir, o valor de precedência começa com 50. Isso pode ser qualquer número não usado, mas deve ser inferior a 100.

Filtragem negativa, “não sincronizar estes”

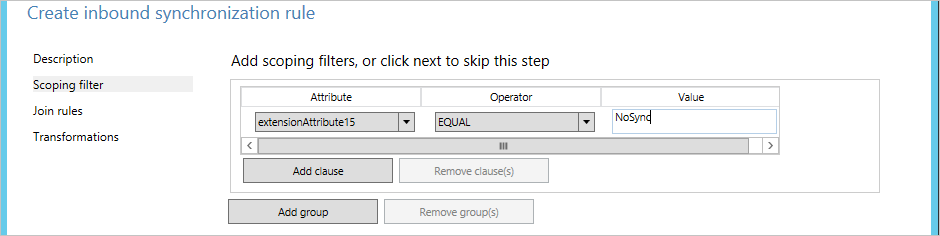

No exemplo abaixo, você filtra (e não sincroniza) todos os usuários em que extensionAttribute15 tem o valor NoSync.

- Entre no servidor que está executando a sincronização do Microsoft Entra Connect usando uma conta que seja membro do grupo de segurança ADSyncAdmins.

- Inicie o Editor de Regras de Sincronização no menu Iniciar.

- Verifique se a opção Entrada está selecionada e clique em Adicionar Nova Regra.

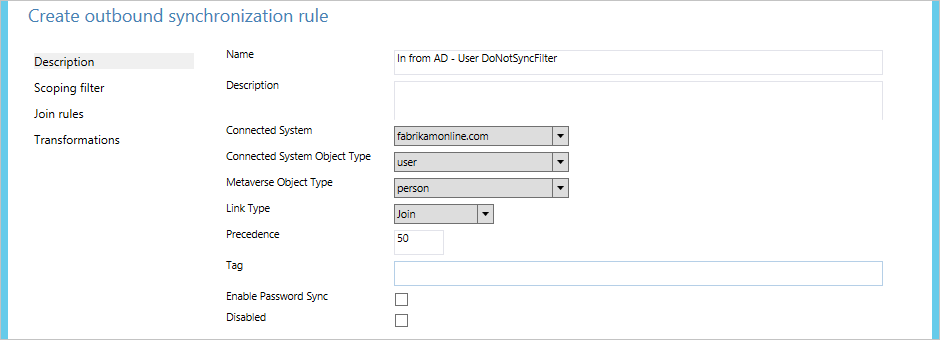

- Dê à regra um nome descritivo, como "Entrada do AD – User DoNotSyncFilter". Selecione a floresta correta, Usuário como o Tipo de objeto do CS e Pessoa como o Tipo de objeto do MV. Em Tipo de Link, selecione Junção. Em Precedência, digite um valor que não esteja sendo usado atualmente por outra regra de sincronização (por exemplo, 50). Em seguida, clique em Avançar.

- Em Filtro de escopo, clique em Adicionar Grupo e em Adicionar Cláusula. Em Atributo, selecione ExtensionAttribute15. Verifique se Operador está definido como EQUAL e digite o valor NoSync na caixa Valor. Clique em Próximo.

- Deixe as regras de Junção vazias e clique em Avançar.

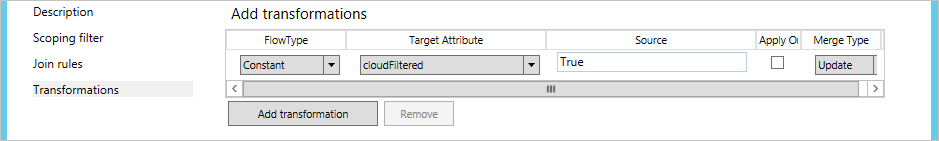

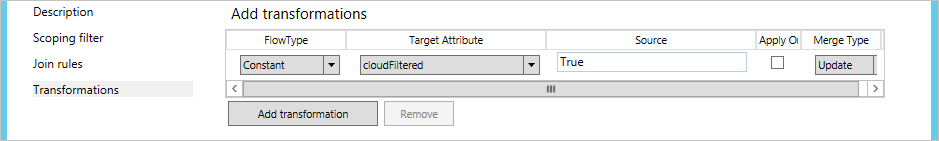

- Clique em Adicionar Transformação, selecione FlowType como Constante e selecione cloudFiltered como o Atributo de Destino. Na caixa de texto Origem, digite True. Clique em Adicionar para salvar a regra.

- Para concluir a configuração, você precisa executar uma Sincronização Completa. Continue a ler a seção Aplicar e verificar as alterações.

Filtragem positiva: "sincronizar somente estas"

Expressar a filtragem positiva pode ser mais desafiador, já que você também precisa considerar os objetos que não são óbvios para a sincronização, como as salas de conferência. Você também irá substituir o filtro padrão na regra diretamente Entrada do AD – Associação de Usuário. Quando você criar seu filtro personalizado, não inclua os objetos críticos do sistema, objetos de replicação em conflito, caixas de correio especiais e contas de serviço para o Microsoft Entra Connect.

A opção de filtragem positiva requer duas regras de sincronização: uma regra de sincronização (ou mais) com o escopo correto de objetos a serem sincronizados e uma regra de sincronização abrangente que filtra quaisquer objetos restantes que não devem ser sincronizados.

No exemplo a seguir, você só sincroniza os objetos de usuário quando o atributo de departamento tiver o valor Vendas.

- Entre no servidor que está executando a sincronização do Microsoft Entra Connect usando uma conta que seja membro do grupo de segurança ADSyncAdmins.

- Inicie o Editor de Regras de Sincronização no menu Iniciar.

- Verifique se a opção Entrada está selecionada e clique em Adicionar Nova Regra.

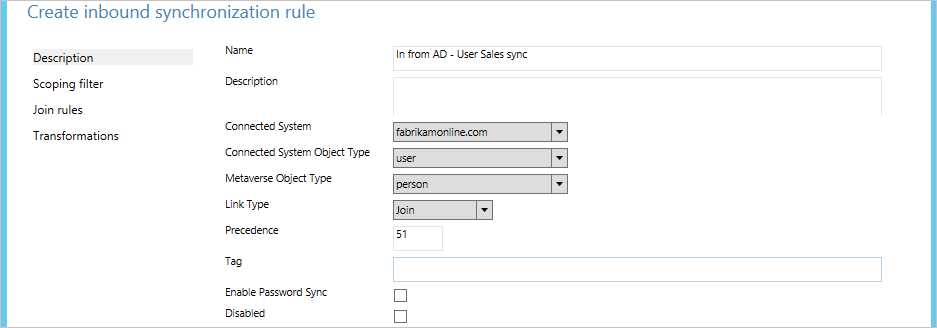

- Dê à regra um nome descritivo, como "Entrada do AD – Sincronização de Vendas de Usuário". Selecione a floresta correta, Usuário como o Tipo de objeto do CS e Pessoa como o Tipo de objeto do MV. Em Tipo de Link, selecione Junção. Em Precedência, digite um valor que não esteja sendo usado atualmente por outra regra de sincronização (por exemplo, 51). Em seguida, clique em Avançar.

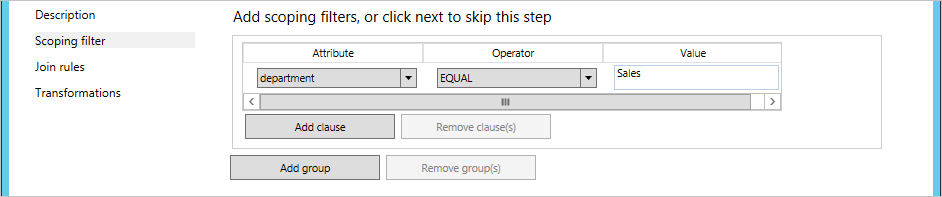

- Em Filtro de escopo, clique em Adicionar Grupo e em Adicionar Cláusula. Em Atributo, selecione Departamento. Verifique se Operador está definido como EQUAL e digite o valor Vendas na caixa Valor. Clique em Próximo.

- Deixe as regras de Junção vazias e clique em Avançar.

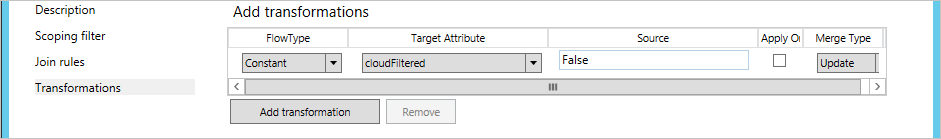

- Clique em Adicionar Transformação, selecione Constant como FlowType e selecione cloudFiltered como o Atributo de Destino. Na caixa Origem , digite False. Clique em Adicionar para salvar a regra.

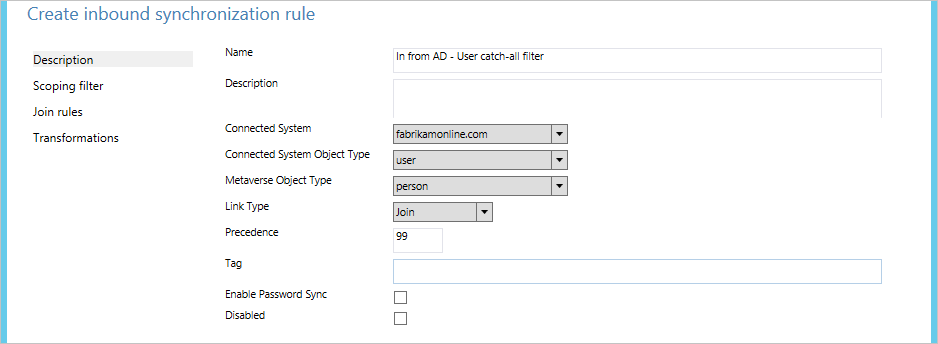

Este é um caso especial em que você define cloudFiltered explicitamente como False. - Agora temos de criar a regra de sincronização que captura tudo. Dê à regra um nome descritivo, como "Entrada do AD – Filtro Captura Tudo Usuário". Selecione a floresta correta, Usuário como o Tipo de objeto do CS e Pessoa como o Tipo de objeto do MV. Em Tipo de Link, selecione Junção. Em Precedência, digite um valor que não esteja sendo usado atualmente por outra Regra de Sincronização (por exemplo, 99). Você selecionou um valor de precedência mais alto (menor precedência) do que para a regra de sincronização anterior. Mas você também deixou algum espaço para poder adicionar mais regras de sincronização de filtragem depois, quando quiser iniciar a sincronização de outros departamentos. Clique em Próximo.

- Deixe Filtro de escopo vazio e clique em Avançar. Um filtro vazio indica que a regra deve ser aplicada a todos os objetos.

- Deixe as regras de Junção vazias e clique em Avançar.

- Clique em Adicionar Transformação, selecione Constant como FlowType e selecione cloudFiltered como o Atributo de Destino. Na caixa Origem , digite True. Clique em Adicionar para salvar a regra.

- Para concluir a configuração, você precisa executar uma Sincronização Completa. Continue a ler a seção Aplicar e verificar as alterações.

Se for necessário, você pode criar mais regras do primeiro tipo, para incluir outros objetos para sincronização.

Filtragem de saída

Em alguns casos, é necessário fazer a filtragem somente depois que os objetos já estiverem no metaverso. Por exemplo, pode ser necessário examinar o atributo de email na floresta de recursos e o atributo userPrincipalName na floresta de contas para determinar se um objeto deve ser sincronizado. Nesses casos, você cria a filtragem na regra de saída.

Neste exemplo, você altera a filtragem para que somente usuários com emails e o userPrincipalName terminados em @contoso.com sejam sincronizados:

- Entre no servidor que está executando a sincronização do Microsoft Entra Connect usando uma conta que seja membro do grupo de segurança ADSyncAdmins.

- Inicie o Editor de Regras de Sincronização no menu Iniciar.

- Em Tipos de Regra, clique em Saída.

- Dependendo da versão do Connect que você usar, localize a regra chamada Saída para o Microsoft Entra ID – Ingresso de Usuário ou Saída para o Microsoft Entra ID – Usuário Ingressado no SOAInAD e clique em Editar.

- No pop-up, responda Sim para criar uma cópia da regra.

- Na página Descrição, altere Precedência para um valor não usado, por exemplo, 50.

- Clique em Filtro de escopo na barra de navegação à esquerda e clique em Adicionar cláusula. Em Atributo, selecione mail. Em Operador, selecione ENDSWITH. Em Valor, digite @contoso.com e clique em Adicionar cláusula. Em Atributo, selecione userPrincipalName. Em Operador, selecione ENDSWITH. Em Valor, digite @contoso.com.

- Clique em Salvar.

- Para concluir a configuração, você precisa executar uma Sincronização Completa. Continue a ler a seção Aplicar e verificar as alterações.

Aplicar e verificar as alterações

Depois de alterar as configurações, você precisa aplicá-las aos objetos já presentes no sistema. Os objetos que não estão presentes no mecanismo de sincronização talvez precisem ser processados (e o mecanismo de sincronização talvez precise ler o sistema de origem novamente para verificar seu conteúdo).

Se tiver alterado a configuração usando a filtragem de domínio ou de unidade organizacional, você precisará fazer uma Importação completa seguida pela Sincronização Delta.

Se tiver alterado a configuração usando a filtragem de atributo, você precisará fazer uma Sincronização completa.

Execute as seguintes etapas:

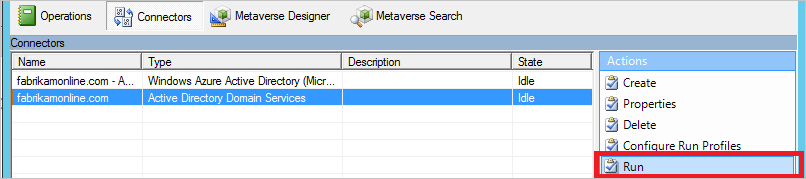

- Inicie o Serviço de Sincronização no menu Iniciar.

- Selecione Conectores. Na lista Conectores, selecione o conector cuja configuração você anteriormente. Em Ações, selecione Executar.

- Em Perfis de execução, selecione a operação mencionada na seção anterior. Se você precisar executar duas ações, execute a segunda após a conclusão da primeira. (A coluna Estado indica que o conector selecionado está Ocioso.)

Após a sincronização, todas as alterações serão preparadas para exportação. Antes de realmente fazer as alterações no Microsoft Entra ID, convém verificar se todas essas alterações estão corretas.

- Inicie um prompt de comando e vá para

%ProgramFiles%\Microsoft Azure AD Sync\bin. - Execute

csexport "Name of Connector" %temp%\export.xml /f:x.

O nome do conector pode ser encontrado no Serviço de Sincronização. Ele tem um nome semelhante a "contoso.com – Microsoft Entra ID" para o Microsoft Entra ID. - Execute

CSExportAnalyzer %temp%\export.xml > %temp%\export.csv. - Agora você tem um arquivo em %temp% chamado export.csv que pode ser examinado no Microsoft Excel. Esse arquivo contém todas as alterações que estão prestes a ser exportadas.

- Faça as alterações necessárias na configuração ou nos dados e execute essas etapas novamente (importar, sincronizar e verificar) até que você esteja satisfeito com as alterações que serão exportadas.

Quando estiver satisfeito, exporte as alterações para o Microsoft Entra ID.

- Selecione Conectores. Na lista Conectores, selecione o conector do Microsoft Entra. Em Ações, selecione Executar.

- Em Perfis de execução, selecione Exportar.

- Se suas alterações na configuração excluírem vários objetos, você verá um erro na exportação quando o número for maior do que o limite configurado (por padrão, 500). Se você vir esse erro, será necessário desabilitar temporariamente o recurso “impedir exclusões acidentais”.

Agora é hora de habilitar o agendador novamente.

- Inicie o Agendador de Tarefas no menu Iniciar.

- Diretamente na Biblioteca do Agendador de Tarefas, localize a tarefa chamada Agendador de Sincronização do Azure AD, clique com o botão direito do mouse e selecione Habilitar.

Filtragem baseada em grupo

Você pode configurar a filtragem baseada em grupo quando instalar o Microsoft Entra Connect pela primeira vez usando a instalação personalizada. Ela é destinada uma implantação piloto para sincronizar um pequeno conjunto de objetos. Se você desabilitar a filtragem baseada em grupo, ela não poderá ser habilitada novamente. Não há suporte para o uso da filtragem baseada em grupo em uma configuração personalizada. Esse recurso só pode ser configurado com o assistente de instalação. Depois de concluir o piloto, você deve usar uma das outras opções de filtragem descritas neste tópico. Ao usar a filtragem baseada em UO em conjunto com a filtragem baseada em grupos, as UOs em que o grupo e seus membros estão localizados devem ser incluídas.

Durante a sincronização de várias florestas do AD, você pode configurar a filtragem baseada em grupo com a especificação de um grupo diferente para cada conector do AD. Se você deseja sincronizar um usuário em uma floresta do AD e o mesmo usuário tiver um ou mais objetos correspondentes em outras florestas do AD, você deverá garantir que o objeto de usuário e todos os seus objetos correspondentes estejam dentro do escopo filtragem baseada no grupo. Por exemplo:

Você tem um usuário em uma floresta que possui um objeto FSP (Entidade de Segurança Externa) correspondente em outra floresta. Ambos os objetos deverão estar dentro do escopo de filtragem baseada no grupo. Caso contrário, o usuário não será sincronizado com o Microsoft Entra ID.

Você tem um usuário em uma floresta que tenha uma conta de recurso correspondente (por exemplo, caixa de correio vinculada) em outra floresta. Além disso, você configurou o Microsoft Entra Connect para vincular o usuário com a conta do recurso. Ambos os objetos deverão estar dentro do escopo de filtragem baseada no grupo. Caso contrário, o usuário não será sincronizado com o Microsoft Entra ID.

Você tem um usuário em uma floresta que possui um contato correspondente em outra floresta. Além disso, você configurou o Microsoft Entra Connect para vincular o usuário com o contato de correio. Ambos os objetos deverão estar dentro do escopo de filtragem baseada no grupo. Caso contrário, o usuário não será sincronizado com o Microsoft Entra ID.

Próximas etapas

- Saiba mais sobre a configuração do Microsoft Entra Connect Sync.

- Saiba mais sobre a integração de identidades locais com o Microsoft Entra ID.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de