Quatro etapas para ter uma base de identidade forte com Microsoft Entra ID

O gerenciamento do acesso a aplicativos e dados não pode mais depender de estratégias tradicionais de limite de segurança de rede, como redes de perímetro e firewalls, devido à rápida migração de aplicativos para a nuvem. Agora, as organizações precisam confiar em suas soluções de identidade para controlar quem e o que tem acesso a dados e aplicativos. Cada vez mais organizações estão permitindo que os funcionários tragam os próprios dispositivos para o trabalho e usem os dispositivos em qualquer lugar de onde possam se conectar à Internet. Garantir que esses dispositivos estejam seguros e em conformidade se tornou um aspecto importante da solução de identidade que uma organização opta por implementar. No ambiente de trabalho digital de hoje, a identidade é o painel de controle principal de qualquer organização que se move para a nuvem.

Com a adoção de uma solução de identidade híbrida do Microsoft Entra, as organizações têm acesso a recursos premium que aumentam a produtividade com funcionalidades de automação, delegação, autoatendimento e logon único. Ele possibilita que os funcionários acessem os recursos da empresa em qualquer lugar onde precisarem trabalhar, permitindo que sua equipe de TI administre esse acesso, garantindo que as pessoas certas tenham o acesso certo aos recursos certos para estabelecer uma produtividade segura.

Com base em nossas instruções, esta lista de verificação de melhores práticas ajudará você a implantar rapidamente as ações recomendadas para criar uma base de identidade sólida em sua organização:

- Conectar-se a aplicativos com facilidade

- Estabelecer uma identidade para cada usuário automaticamente

- Capacitar os usuários com segurança

- Operacionalizar insights

Etapa 1 – Conectar-se a aplicativos com facilidade

Conectando seus aplicativos ao Microsoft Entra ID, você pode aprimorar a produtividade e a segurança do usuário final habilitando o SSO (logon único) e realizando o provisionamento automático do usuário. Gerenciando os aplicativos em um só lugar com o Microsoft Entra ID, você pode minimizar a sobrecarga administrativa e ter apenas um ponto de controle para políticas de segurança e conformidade.

Essa seção aborda as opções para gerenciar o acesso do usuário a aplicativos e permitir o acesso remoto seguro a aplicativos internos, bem como os benefícios de migrar seus aplicativos para o Microsoft Entra ID.

Disponibilizar aplicativos para os usuários diretamente

O Microsoft Entra ID permite que os administradores adicionem aplicativos à galeria de aplicativos do Microsoft Entra no centro de administração do Microsoft Entra. A adição de aplicativos à galeria de Aplicativos empresariais facilita a configuração deles para usar o Microsoft Entra ID como seu provedor de identidade. Além disso, permite que você gerencie o acesso do usuário ao aplicativo com políticas de Acesso Condicional e configure o SSO (logon único) para os aplicativos para que os usuários não precisem inserir senhas repetidamente e sejam conectados automaticamente a aplicativos locais e baseados em nuvem.

Após os aplicativos serem adicionados à galeria do Microsoft Entra, os usuários podem ver os aplicativos atribuídos a eles e pesquisar e solicitar outros, conforme necessário. O Microsoft Entra ID fornece vários métodos para que os usuários acessem aplicativos:

- Portal Meus aplicativos

- Inicializador de aplicativos do Microsoft 365

- Logon direto a aplicativos federados

- Links diretos logon

Para saber mais sobre o acesso do usuário ao aplicativo, consulte Etapa 3.

Migrar aplicativos dos Serviços de Federação do Active Directory (AD FS) para o Microsoft Entra ID

Migrar a configuração de logon único do AD FS (Serviços de Federação do Active Directory) para o Microsoft Entra ID habilita recursos adicionais de segurança e colaboração, bem como uma capacidade de gerenciamento mais consistente. Para ter os melhores resultados, recomendamos migrar seus aplicativos do AD FS para o Microsoft Entra ID. Trazer a autenticação e a autorização dos aplicativos para o Microsoft Entra ID oferece os seguintes benefícios:

- Gerenciar custos

- Gerenciar riscos

- Aumentar a produtividade

- Tratar da conformidade e da governança

Habilitar o acesso remoto seguro ao aplicativos

O proxy de aplicativo do Microsoft Entra fornece uma solução simples para que as organizações publiquem aplicativos locais na nuvem para usuários remotos que precisam acessar aplicativos internos de maneira segura. Após um logon único no Microsoft Entra ID, os usuários podem acessar aplicativos locais e na nuvem por URLs externos ou do portal Meus Aplicativos.

O proxy de aplicativo do Microsoft Entra oferece os seguintes benefícios:

- Estendendo Microsoft Entra ID para recursos locais

- Proteção e segurança em escala de nuvem

- Recursos como o Acesso Condicional e a Autenticação Multifator são fáceis de habilitar

- Não há componentes na rede de perímetro, como soluções de proxy reverso tradicionais e VPN

- Nenhuma conexão de entrada necessária

- SSO (logon único) em dispositivos, recursos e aplicativos na nuvem e no local

- Capacita os usuários finais a serem produtivos a qualquer momento e em qualquer lugar

Descobrir a TI sombra com o Microsoft Defender para Aplicativos em Nuvem

Nas empresas modernas, os departamentos de TI geralmente não estão cientes de todos os aplicativos de nuvem que são usados pelos usuários enquanto realizam seus trabalhos. Quando administradores de TI são perguntados quantos aplicativos de nuvem acreditam que seus funcionários usam, em média, dizem 30 ou 40. Na verdade, a média é de mais de 1.000 aplicativos diferentes sendo usados pelos funcionários de uma organização. Além disso, 80% dos funcionários usam aplicativos não aprovados que ninguém examinou e que podem não estar em conformidade com as políticas de segurança e conformidade.

O Microsoft Defender para Aplicativos na Nuvem pode ajudar você a identificar aplicativos úteis que são populares com os usuários e que a TI pode aprovar e integrar ao Microsoft Entra ID, para os usuários se beneficiarem de recursos como o SSO e o Acesso Condicional.

" O Defender para Aplicativos em Nuvem nos ajuda a garantir que nosso pessoal esteja usando adequadamente nossos aplicativos de nuvem e SaaS, de modo a dar suporte às políticas de segurança fundamentais que ajudam a proteger a Accenture." --- John Blasi, diretor administrativo da segurança da informação, Accenture

Além de detectar a TI sombra, o Microsoft Defender para Aplicativos em Nuvem também pode determinar o nível de risco dos aplicativos, impedir o acesso não autorizado a dados corporativos e prevenir contra possíveis perdas de dados e outros riscos de segurança inerentes aos aplicativos.

Etapa 2 – Estabelecer uma identidade para cada usuário automaticamente

Reunir diretórios locais e baseados em nuvem em uma solução de identidade híbrida no Microsoft Entra permitirá que você reutilize o investimento feito no Active Directory local ao provisionar as identidades existentes na nuvem. A solução sincroniza identidades locais com o Microsoft Entra ID enquanto a TI mantém o Active Directory local em execução com a solução de governança existente como a principal fonte de verdade para as identidades. A solução de identidade híbrida Microsoft Entra engloba recursos locais e baseados em nuvem, criando uma identidade de usuário comum para autenticação e autorização em todos os recursos, independentemente do local.

Integre seus diretórios locais com Microsoft Entra ID para seus usuários serem mais produtivos. Evite que os usuários usem várias contas em aplicativos e serviços, fornecendo uma identidade comum para acessar os recursos locais e na nuvem. O uso de várias contas é um problema encontrado pelos usuários finais e pela TI. Da perspectiva do usuário final, ter várias contas significa ter que se lembrar de várias senhas. Para evitar isso, muitos usuários reutilizam a mesma senha para diferentes contas, o que é inadequado do ponto de vista da segurança. Da perspectiva da TI, a reutilização costuma levar a mais redefinições de senha e custos de suporte técnico, além de reclamações do usuário final.

O Microsoft Entra Connect é a ferramenta usada para sincronizar as identidades locais com o Microsoft Entra ID, que pode ser usado para acessar aplicativos de nuvem. Depois que as identidades estiverem no Microsoft Entra ID, elas poderão ser provisionadas para aplicativos SaaS como o Salesforce ou o Concur.

Nesta seção, listamos as recomendações para fornecer alta disponibilidade, autenticação moderna para a nuvem e reduzir o volume local.

Observação

Se você quiser saber mais sobre o Microsoft Entra Connect, confira O que é o Microsoft Entra Connect Sync?

Configurar um servidor de preparo para o Microsoft Entra Connect e mantê-lo atualizado

O Microsoft Entra Connect desempenha um papel fundamental no processo de provisionamento. Se o Servidor que estiver executando o Microsoft Entra Connect ficar offline por algum motivo, as alterações no local não serão atualizadas na nuvem e poderão causar problemas de acesso para os usuários. É importante definir uma estratégia de failover que permita que os administradores retomem a sincronização rapidamente depois que o servidor do Microsoft Entra Connect ficar offline.

Para fornecer alta disponibilidade caso seu servidor primário do Microsoft Entra Connect fique offline, é recomendável que você implante um servidor de preparo separado para o Microsoft Entra Connect. Com um servidor no modo de preparo, você pode fazer alterações na configuração e visualizar as alterações antes de tornar o servidor ativo. Ele também permite executar sincronização e importação totais para verificar se todas as alterações são esperadas antes de você fazê-las em seu ambiente de produção. A implantação de um servidor permite ao administrador "promover" o servidor de preparo para a produção com uma simples opção de configuração. Ter um servidor em espera configurado no modo de preparo também permite que implante um novo servidor se for encerrar o antigo.

Dica

O Microsoft Entra Connect é atualizado regularmente. Portanto, é altamente recomendável que você mantenha o servidor de preparo atualizado para aproveitar as melhorias de desempenho, as correções de bugs e os novos recursos fornecidos em cada nova versão.

Habilitar a autenticação na nuvem

Organizações com o Active Directory local devem estender seu diretório para o Microsoft Entra ID usando o Microsoft Entra Connect e configurar o método de autenticação apropriado. Escolher o método de autenticação correto para sua organização é a primeira etapa do percurso de mover aplicativos para a nuvem. Trata-se de um componente crítico, uma vez que controla o acesso a todos os dados e recursos da nuvem.

O método mais simples e recomendado para habilitar a autenticação na nuvem para objetos do directory local no Microsoft Entra ID é habilitar a PHS (Sincronização de hash de senha). Como alternativa, algumas organizações podem considerar habilitar a PTA (autenticação de passagem).

Quer você escolha PHS ou PTA, não se esqueça de considerar o SSO para permitir que os usuários acessem os aplicativos sem inserir constantemente seu nome de usuário e senha. O SSO pode ser obtido usando dispositivos híbridos ingressados no Microsoft Entra ou ingressados no Microsoft Entra, mantendo o acesso a recursos locais. Para dispositivos que não podem ser ingressados no Microsoft Entra, o logon único contínuo (SSO Contínuo) ajuda a fornecer esses recursos. Sem o logon único, os usuários precisam se lembrar de senhas específicas do aplicativo e entrar em cada aplicativo. De maneira semelhante, a equipe de TI precisa criar e atualizar contas de usuário para cada aplicativo, como o Microsoft 365, o Box e o Salesforce. Os usuários precisam se lembrar das senhas e gastar tempo para entrar em cada aplicativo. Fornecer um mecanismo de logon único padronizado para toda a empresa é crucial para ter a melhor experiência do usuário, redução de risco, capacidade de gerar relatórios e governança.

Para organizações que já usam o AD FS ou outro provedor de autenticação local, adotar o Microsoft Entra ID como provedor de identidade pode reduzir a complexidade e aumentar a disponibilidade. A menos que você tenha casos de uso específicos para usar a federação, recomendamos migrar da autenticação federada para PHS ou PTA. Fazendo isso, você pode aproveitar os benefícios de um volume local reduzido e a flexibilidade que a nuvem oferece com experiências aprimoradas do usuário. Para saber mais, confira Migrar da federação para a sincronização de hash de senha do Microsoft Entra ID.

Habilitar o desprovisionamento automático de contas

Habilitar o provisionamento e o desprovisionamento automatizados para seus aplicativos é a melhor estratégia para governar o ciclo de vida de identidades em vários sistemas. O Microsoft Entra ID dá suporte ao provisionamento e desprovisionamento automatizados e baseados em políticas de contas de usuário para diversos aplicativos SaaS populares, como o ServiceNow e o Salesforce, bem como outros que implementam o protocolo SCIM 2.0. Ao contrário das soluções de provisionamento tradicionais, que exigem código personalizado ou upload manual de arquivos CSV, o serviço de provisionamento é hospedado na nuvem e apresenta conectores pré-integrados que podem ser configurados e gerenciados usando o centro de administração do Microsoft Entra. Um dos principais benefícios do desprovisionamento automático é que ele ajuda a proteger a organização removendo instantaneamente as identidades dos usuários dos principais aplicativos SaaS quando eles deixam a organização.

Para saber mais sobre o provisionamento automático de contas de usuário e como ele funciona, confira Automatizar o provisionamento e o desprovisionamento de usuário para aplicativos SaaS com o Microsoft Entra ID.

Etapa 3 – Capacitar os usuários com segurança

No ambiente de trabalho digital de hoje em dia, é importante equilibrar segurança e produtividade. No entanto, os usuários finais geralmente rejeitam medidas de segurança que reduzem a produtividade e o acesso aos aplicativos na nuvem. Para ajudar a resolver isso, o Microsoft Entra ID fornece recursos de autoatendimento que permitem que os usuários permaneçam produtivos ao mesmo tempo em que minimizam a sobrecarga administrativa.

Esta seção lista as recomendações para remover o atrito de sua organização, capacitando os usuários enquanto você permanece vigilante.

Habilitar a redefinição de senha por autoatendimento para todos os usuários

A SSPR (redefinição de senha por autoatendimento) do Azure oferece um meio simples para os administradores de TI permitirem que os usuários redefinam e desbloqueiem suas senhas ou contas sem intervenção do administrador. O sistema inclui relatórios detalhados que acompanham quando os usuários acessam o sistema junto com as notificações para alertá-lo para uso indevido ou um abuso.

Por padrão, o Microsoft Entra ID desbloqueia contas quando ele executa uma redefinição de senha. No entanto, ao habilitar a integração local do Microsoft Entra Connect, você também tem a opção de separar essas duas operações, permitindo que os usuários desbloqueiem suas contas sem precisar redefinir as senhas.

Verificar se todos os usuários estão registrados para a MFA e a SSPR

O Azure fornece relatórios que podem ser usados por você e por sua organização para garantir que os usuários estejam registrados para a MFA e a SSPR. Talvez seja necessário instruir os usuários não registrados sobre o processo.

O relatório de entradas da MFA inclui informações sobre o uso da MFA e insights sobre como ela está funcionando na organização. Ter acesso a atividades de entrada (e auditorias e detecções de risco) do Microsoft Entra ID é crucial para solução de problemas, análise de uso e investigações forenses.

Da mesma forma, o Relatório de gerenciamento de senhas de autoatendimento pode ser usado para determinar quem está (ou não) registrado para a SSPR.

Gerenciamento de aplicativos por autoatendimento

Antes que os usuários possam descobrir por conta própria aplicativos no painel de acesso deles, você precisa habilitar o acesso de aplicativo por autoatendimento a todos os aplicativos que quiser permitir que os usuários descubram e solicitem acesso por conta própria. Opcionalmente, a solicitação pode exigir aprovação antes que o acesso seja concedido.

Gerenciamento de grupo de autoatendimento

A atribuição de usuários a aplicativos é melhor mapeada usando grupos, pois eles permitem maior flexibilidade e capacidade de gerenciar em escala:

- Grupos de associação dinâmica

- Delegação a proprietários do aplicativo

O Microsoft Entra ID permite gerenciar o acesso a recursos usando grupos de segurança e grupos do Microsoft 365. Esses grupos são gerenciados por um proprietário do grupo que pode aprovar ou negar solicitações de associação e delegar o controle dos grupos de associação dinâmica com base em atributos. Conhecido como gerenciamento de grupos de autoatendimento, esse recurso economiza tempo ao permitir que os proprietários de grupos que não têm uma função administrativa criem e gerenciem grupos sem depender dos administradores para lidar com suas solicitações.

Etapa 4 – Operacionalizar insights

A auditoria e o registro em log de eventos relacionados à segurança e alertas relacionados são componentes essenciais de uma estratégia eficiente para garantir que os usuários permaneçam produtivos e sua organização permaneça protegida. Logs e relatórios de segurança podem ajudar a responder perguntas como:

- Você está usando o que está pagando?

- Algo suspeito ou mal-intencionado está acontecendo em meu locatário?

- Quem foi afetado durante um incidente de segurança?

Os logs e os relatórios de segurança fornecem um registro eletrônico das atividades suspeitas e ajudam a detectar padrões que podem indicar uma tentativa ou ataques bem sucedidos. Você pode usar a auditoria para monitorar as atividades do usuário, a conformidade regulatória de documentos, realizar análise forense e muito mais. Os alertas fornecem notificações de eventos de segurança.

Atribuir funções de administrador com privilégios mínimos para operações

Enquanto você pensa em sua abordagem às operações, há alguns níveis de administração a serem considerados. O primeiro nível coloca a carga da administração nos Administradores de Identidade Híbrida. O uso contínuo da função de Administrador de Identidade Híbrida, pode ser apropriado para empresas menores. No entanto, para organizações maiores com equipes de suporte técnico e administradores responsáveis por tarefas específicas, atribuir a função de Administrador de Identidade Híbrida pode ser um risco de segurança, uma vez que ela dá aos indivíduos a capacidade de gerenciar tarefas que estão acima e além do que deveriam poder fazer.

Nesse caso, considere o próximo nível de administração. Com o Microsoft Entra ID, você pode designar usuários finais como "administradores limitados", que podem gerenciar tarefas em funções com menos privilégios. Por exemplo, você pode atribuir à equipe de suporte técnico a função de leitor de segurança para dar a eles a capacidade de gerenciar recursos relacionados à segurança com acesso somente leitura. Ou talvez faça sentido atribuir a função de administrador de autenticação a indivíduos para que eles possam redefinir credenciais sem senha ou ler e configurar a Integridade do Serviço do Azure.

Para saber mais, consulte Permissões da função Administrador no Microsoft Entra ID.

Monitorar componentes híbridos (Microsoft Entra Connect Sync, AD FS) usando o Microsoft Entra Connect Health

O Microsoft Entra Connect e o AD FS são componentes críticos que podem interromper o gerenciamento do ciclo de vida e a autenticação e, em última instância, causar interrupções. Por isso, você deve implantar o Microsoft Entra Connect Health para monitorar e gerar relatórios desses componentes.

Para saber mais, leia Monitorar o AD FS usando o Microsoft Entra Connect Health.

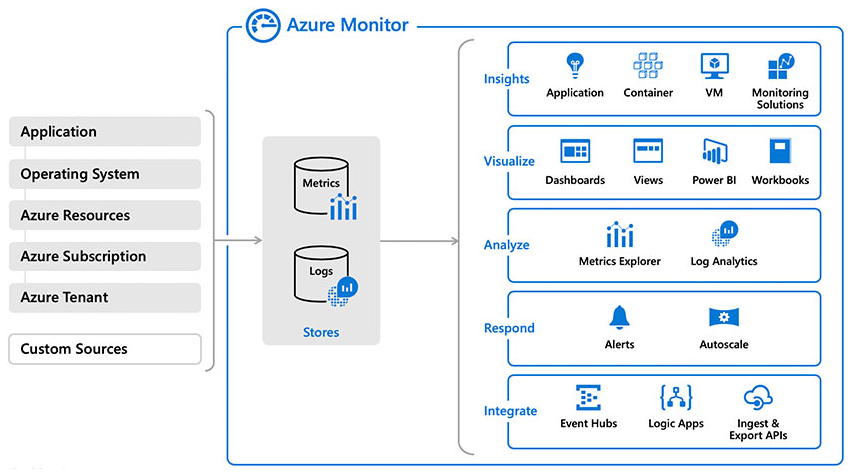

Usar o Azure Monitor para coletar logs de dados para análise

O Azure Monitor é um portal de monitoramento unificado de todos os logs do Microsoft Entra, que fornece insights profundos, análises avançadas e aprendizado de máquina inteligente. Com o Azure Monitor, você pode consumir logs e métricas no portal e por meio de APIs para ter mais visibilidade do estado e do desempenho de seus recursos. Ele permite uma experiência de visão geral no portal ao mesmo tempo em que habilita uma ampla gama de integrações de produtos por meio de APIs e opções de exportação de dados que dão suporte a sistemas SIEM de terceiros tradicionais. O Azure Monitor também permite configurar regras de alerta para receber notificações ou adotar medidas automatizadas em caso de problemas que afetem seus recursos.

Criar dashboards personalizados para a liderança e o dia a dia

As organizações que não têm uma solução SIEM podem usar pastas de trabalho do Azure Monitor para o Microsoft Entra ID. A integração contém pastas de trabalho e modelos predefinidos para ajudá-lo a entender como seus usuários adotam e usam os recursos do Microsoft Entra, o que permite obter informações sobre todas as atividades em seu diretório. Você também pode criar suas próprias pastas de trabalho e compartilhá-las com sua equipe de liderança para relatar atividades do dia a dia. As pastas de trabalho são uma ótima maneira de monitorar os negócios e ver todas as métricas mais importantes rapidamente.

Entender os motivadores das chamadas de suporte

Após implementar uma solução de identidade híbrida conforme descrito neste artigo, você deverá observar uma redução nas chamadas de suporte. Problemas comuns, como senhas esquecidas e bloqueios de conta, são mitigados com as implementação da redefinição de senha por autoatendimento do Azure, enquanto a habilitação do acesso ao aplicativo por autoatendimento permite que os usuários descubram e solicitem por conta própria acesso a aplicativos sem depender da equipe de TI.

Se você não observar uma redução nas chamadas de suporte, recomendamos que analise os motivadores dessas chamadas para tentar confirmar se a SSPR ou o acesso ao aplicativo por autoatendimento foi configurado corretamente ou se há novos problemas que podem ser tratados sistematicamente.

"Em nosso percurso de transformação digital, precisávamos de um provedor de gerenciamento de identidade e acesso confiável para facilitar a integração direta e segura entre nós, os parceiros e os provedores de serviços de nuvem em um ecossistema eficaz. O Microsoft Entra ID foi a melhor opção, oferecendo os recursos necessários e a visibilidade que nos permitiu detectar e responder a riscos." --- Yazan Almasri, diretor global de segurança da informação, Aramex

Monitorar o uso de aplicativos para gerar insights

Além de descobrir a TI sombra, monitorar o uso de aplicativos na organização usando o Defender para Aplicativos em Nuvem pode ajudar a organização à medida que você migra para aproveitar ao máximo a promessa dos aplicativos em nuvem. Isso pode ajudar a manter você no controle de seus ativos por meio da visibilidade aprimorada das atividades e aumentar a proteção de dados críticos em aplicativos de nuvem. Monitorar o uso de aplicativos na organização usando o Defender para Aplicativos em Nuvem pode ajudar você a responder às seguintes perguntas:

- Quais aplicativos não aprovados os funcionários estão usando para armazenar dados?

- Onde e quando dados confidenciais estão sendo armazenados na nuvem?

- Quem está acessando dados confidenciais na nuvem?

"Com o Defender para Aplicativos em Nuvem, podemos identificar rapidamente anomalias e tomar medidas."" --- Eric LePenske, gerente sênior da segurança da informação, Accenture

Resumo

Há muitos aspectos na implementação de uma solução de identidade híbrida, mas esta lista de verificação de quatro etapas ajudará você a criar rapidamente uma infraestrutura de identidade que permitirá que os usuários sejam mais produtivos e seguros.

- Conectar-se a aplicativos com facilidade

- Estabelecer uma identidade para cada usuário automaticamente

- Capacitar os usuários com segurança

- Operacionalizar insights

Esperamos que este documento seja um roteiro útil para estabelecer uma base de identidade sólida para sua organização.

Lista de verificação de identidade

Recomendamos que você imprima a lista de verificação a seguir para referência ao começar sua jornada rumo a uma base de identidade mais sólida em sua organização.

Hoje

| Pronto? | Item |

|---|---|

| Fazer um piloto da SSPR (redefinição de senha por autoatendimento) para um grupo | |

| Monitorar componentes híbridos usando o Microsoft Entra Connect Health | |

| Atribuir funções de administrador com privilégios mínimos para a operação | |

| Descobrir a TI sombra com o Microsoft Defender para Aplicativos em Nuvem | |

| Usar o Azure Monitor para coletar logs de dados para análise |

Duas semanas seguintes

| Pronto? | Item |

|---|---|

| Disponibilizar um aplicativo para os usuários | |

| Fazer um piloto do provisionamento do Microsoft Entra para um aplicativo SaaS de sua escolha | |

| Configurar um servidor de preparo para o Microsoft Entra Connect e mantê-lo atualizado | |

| Começar a migração de aplicativos do ADFS para o Microsoft Entra ID | |

| Criar dashboards personalizados para a liderança e o dia a dia |

Mês seguinte

| Pronto? | Item |

|---|---|

| Monitorar o uso de aplicativos para gerar insights | |

| Fazer um piloto do acesso remoto seguro ao aplicativos | |

| Verificar se todos os usuários estão registrados para a MFA e a SSPR | |

| Habilitar a autenticação na nuvem |

Três meses seguintes

| Pronto? | Item |

|---|---|

| Habilitar o gerenciamento de aplicativos por autoatendimento | |

| Habilitar o gerenciamento de grupos de autoatendimento | |

| Monitorar o uso de aplicativos para gerar insights | |

| Entender os motivadores das chamadas de suporte |

Próximas etapas

Saiba como você pode aumentar sua postura de segurança usando os recursos do Microsoft Entra ID e essa lista de verificação em cinco etapas – Cinco etapas para proteger sua infraestrutura de identidade.

Saiba como os recursos de identidade no Microsoft Entra ID podem ajudar você a acelerar a transição para o gerenciamento regido na nuvem fornecendo soluções e recursos que permitem às organizações adotar e mover rapidamente mais de seu gerenciamento de identidade de sistemas locais tradicionais para o Microsoft Entra ID – Como o Microsoft Entra ID fornece gerenciamento regido na nuvem para Cargas de trabalho locais.