Gerenciar a confiança do AD FS com o Microsoft Entra ID usando o Microsoft Entra Connect

Visão geral

Ao federar seu ambiente local com o Microsoft Entra ID, você estabelece uma relação de confiança entre o provedor de identidade local e o Microsoft Entra ID. O Microsoft Entra Connect pode gerenciar a federação entre os Serviços de Federação do Active Directory (AD FS) e o Microsoft Entra ID. Este artigo fornece uma visão geral de:

- As várias configurações definidas na confiança pelo Microsoft Entra Connect.

- As regras de transformação de emissão (regras de declaração) definidas pelo Microsoft Entra Connect.

- Como fazer backup e restaurar suas regras de declaração entre atualizações e atualizações de configuração.

- Melhor prática para proteger e monitorar a relação de confiança do AD FS com o Microsoft Entra ID.

Configurações controladas pelo Microsoft Entra Connect

O Microsoft Entra Connect gerencia apenas as configurações relacionadas à confiança dp Microsoft Entra ID. O Microsoft Entra Connect não modifica nenhuma configuração em outras relações de confiança da terceira parte confiável no AD FS. A tabela a seguir indica as configurações controladas pelo Microsoft Entra Connect.

| Configuração | Descrição |

|---|---|

| Certificado de autenticação de token | O Microsoft Entra Connect pode ser usado para redefinir e recriar a relação de confiança com o Microsoft Entra ID. O Microsoft Entra Connect faz uma substituição imediata de certificados de assinatura de token para o AD FS e atualiza as configurações de federação de domínio do Microsoft Entra. |

| Algoritmo de assinatura de token | A Microsoft recomenda o uso do SHA-256 como o algoritmo de assinatura de token. O Microsoft Entra Connect pode detectar se o algoritmo de assinatura de token está definido como um valor menos seguro que o SHA-256. Ele atualizará a configuração para SHA-256 na próxima operação de configuração possível. Outro objeto de confiança de terceira parte confiável precisa ser atualizado para usar o novo certificado de autenticação de tokens. |

| Identificador de confiança do Microsoft Entra ID | O Microsoft Entra Connect define o valor do identificador correto para a relação de confiança do Microsoft Entra ID. O AD FS identifica exclusivamente a confiança do Microsoft Entra ID usando o valor do identificador. |

| Pontos de extremidade do Microsoft Entra | O Microsoft Entra Connect garante que os pontos de extremidade configurados para a confiança do Microsoft Entra ID estejam sempre de acordo com os valores recomendados mais recentes para resiliência e desempenho. |

| Regras de transformação de emissão | Há um número de regras de declaração que são necessárias para o desempenho ideal dos recursos do Microsoft Entra ID em uma configuração federada. O Microsoft Entra Connect garante que a confiança do Microsoft Entra ID esteja sempre configurada com o conjunto correto de regras de declaração recomendadas. |

| Id alternativo | Se a sincronização estiver configurada para usar um ID alternativo, o Microsoft Entra Connect configura o AD FS para executar a autenticação usando o id alternativo. |

| Atualização automática de metadados | A confiança com o Microsoft Entra ID é configurada para atualização automática de metadados. O AD FS verifica periodicamente os metadados da confiança do Microsoft Entra ID e os mantém atualizados no caso de alterações no lado do Microsoft Entra ID. |

| Autenticação integrada do Windows (IWA) | Durante a operação de junção híbrida do Microsoft Entra, o IWA está habilitado para registro de dispositivo para facilitar a junção híbrida do Microsoft Entra para dispositivos de nível inferior |

Fluxos de execução e configurações de federação configuradas pelo Microsoft Entra Connect

O Microsoft Entra Connect não atualiza todas as configurações para a confiança do Microsoft Entra ID durante os fluxos de configuração. As configurações modificadas dependem de qual tarefa ou fluxo de execução está sendo executado. A tabela a seguir lista as configurações impactadas em diferentes fluxos de execução.

| Fluxo de execução | Configurações de impacto |

|---|---|

| Primeira instalação de passagem (express) | Nenhum |

| Primeira instalação de passagem (novo farm do AD FS) | Um novo farm do AD FS é criado e uma relação de confiança com o Microsoft Entra ID é criada do zero. |

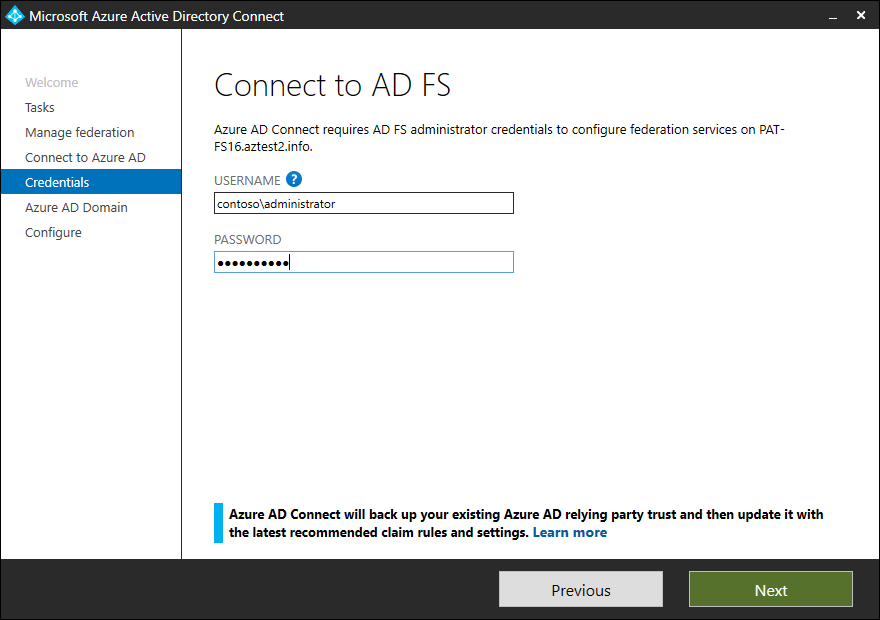

| Instalação de primeira passagem (farm do AD FS existente, confiança do Microsoft Entra ID existente) | Identificador de confiança do Microsoft Entra ID, regras de transformação de emissão, pontos de extremidade do Microsoft Entra, ID alternativa (se necessário), atualização automática de metadados |

| Redefinir confiança do Microsoft Entra ID | Certificado de assinatura de token, algoritmo de assinatura de token, identificador de confiança do Microsoft Entra ID, regras de transformação de emissão, pontos de extremidade do Microsoft Entra, ID alternativa (se necessário), atualização automática de metadados |

| Adicionar servidor de Federação | Nenhum |

| Adicionar servidor WAP | Nenhum |

| Opções do dispositivo | Regras de transformação de emissão, IWA para registro de dispositivo |

| Adicionar domínio federado | Se o domínio estiver sendo adicionado pela primeira vez, ou seja, a configuração está mudando de federação de domínio único para federação de vários domínios - o Microsoft Entra Connect recriará a confiança do zero. Se a confiança com o Microsoft Entra ID já estiver configurada para vários domínios, somente as regras de transformação de emissão serão modificadas |

| Atualizar TLS | Nenhum |

Durante todas as operações, nas quais qualquer configuração é modificada, o Microsoft Entra Connect faz um backup das configurações de confiança atuais em % ProgramData% \ AADConnect \ ADFS

Observação

Antes da versão 1.1.873.0, o backup consistia apenas em regras de transformação de emissão e era feito backup no arquivo de log de rastreio do assistente.

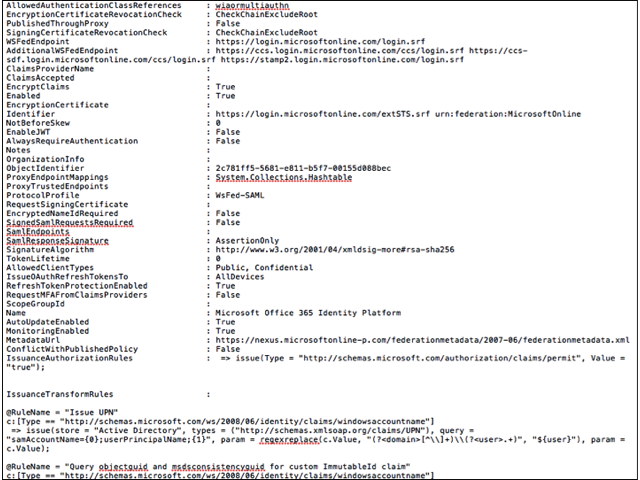

Regras de transformação de emissão definidas pelo Microsoft Entra Connect

O Microsoft Entra Connect garante que a confiança do Microsoft Entra ID esteja sempre configurada com o conjunto correto de regras de declaração recomendadas. A Microsoft recomenda usar o Microsoft Entra Connect para gerenciar sua relação de confiança do Microsoft Entra ID. Esta seção lista o conjunto de regras de transformação de emissão e sua descrição.

| Nome da regra | Descrição |

|---|---|

| Problema de UPN | Essa regra consulta o valor de userprincipalname a partir do atributo configurado nas configurações de sincronização para userprincipalname. |

| Consultar objectguid e msdsconsistencyguid para declaração de ImmutableId personalizada | Esta regra adiciona um valor temporário no pipeline para o valor de objectguid e msdsconsistencyguid, se existir |

| Verifique a existência do msdsconsistencyguid | Com base em se o valor para msdsconsistencyguid existe ou não, definimos um sinalizador temporário para direcionar o que usar como ImmutableId |

| Emita msdsconsistencyguid como ID Imutável, se existir | Emita msdsconsistencyguid como ImmutableId se o valor existir |

| Emitir objectGuidRule se a regra msdsConsistencyGuid não existir | Se o valor de msdsconsistencyguid não existir, o valor de objectguid será emitido como ImmutableId |

| Problema nameidentifier | Essa regra emite valor para a declaração nameidentifier. |

| Tipo de conta do problema para computadores ingressados no domínio | Se a entidade que está sendo autenticada for um dispositivo de domínio associado, essa regra emitirá o tipo de conta como DJ, significando um dispositivo associado ao domínio |

| Emitir AccountType com o valor USER quando não for uma conta de computador | Se a entidade que está sendo autenticada for um usuário, essa regra emitirá o tipo de conta como Usuário |

| Emitir issuerid quando não é uma conta de computador | Essa regra emite o valor issuerId quando a entidade de autenticação não é um dispositivo. O valor é criado por meio de uma regex, que é configurada pelo Microsoft Entra Connect. A regex é criada depois de levar em consideração todos os domínios federados usando o Microsoft Entra Connect. |

| Emita o issuerid de autenticação de computador DJ | Esta regra emite o valor issuerId quando a entidade de autenticação é um dispositivo |

| Problema onpremobjectguid para computadores associados ao domínio | Se a entidade que está sendo autenticada for um dispositivo de domínio associado, essa regra emite o objectguid local para o dispositivo |

| Passe pelo SID primário | Esta regra emite o SID principal da entidade de autenticação |

| Passar por reivindicação - insideCorporateNetwork | Esta regra emite uma declaração que ajuda o Microsoft Entra ID a saber se a autenticação está vindo de dentro da rede corporativa ou externamente |

| Passar declaração – Psso | |

| Emitir declarações de expiração de senha | Essa regra emite três declarações para o tempo de expiração da senha, o número de dias para a senha expirar da entidade que está sendo autenticada e o URL para onde encaminhar para alterar a senha. |

| Passar por reivindicação - authnmethodsreferences | O valor na reivindicação emitida sob esta regra indica que tipo de autenticação foi executada para a entidade |

| Pass through claim - multifactorauthenticationinstant | O valor dessa declaração especifica o tempo, em UTC, quando o usuário realizou pela última vez a autenticação de vários fatores. |

| Passar declaração - AlternateLoginID | Esta regra emite a declaração AlternateLoginID se a autenticação foi realizada usando ID de login alternativo. |

Observação

As regras de declaração para o problema UPN e ImmutableId serão diferentes se você usar uma opção não padrão durante a configuração do Microsoft Entra Connect

Restaurar regras de transformação de emissão

O Microsoft Entra Connect versão 1.1.873.0 ou posterior faz um backup das configurações de confiança do Microsoft Entra ID sempre que uma atualização é feita nas configurações de confiança do Microsoft Entra ID. As configurações de confiança do Microsoft Entra ID são armazenadas em %ProgramData%\AADConnect\ADFS. O nome do arquivo está no seguinte formato AadTrust-<date>-<time>.txt, for example - AadTrust-20180710-150216.txt

Você pode restaurar as regras de transformação de emissão usando as etapas sugeridas abaixo

- Abra a interface de usuário de gerenciamento do AD FS no Gerenciador de Servidores

- Abra as propriedades de confiança do Microsoft Entra ID indo até Trusts de Terceiros de Confiança do AD FS > Plataforma de Identidade do > Microsoft Office 365 >Editando a Diretiva de Emissão de Reivindicações

- Clique em Adicionar regra

- No modelo de regra de declaração, selecione Enviar declarações usando uma regra personalizada e clique em Próximo

- Copie o nome da regra de declaração do arquivo de backup e cole-o no campo Nome da regra de reivindicação

- Copie a regra de declaração do arquivo de backup para o campo de texto da regra personalizada e clique em Concluir

Observação

Verifique se suas regras adicionais não estão em conflito com as regras configuradas pelo Microsoft Entra Connect.

Melhor prática para proteger e monitorar a relação de confiança do AD FS com o Microsoft Entra ID

Ao federar seu AD FS com o Microsoft Entra ID, é essencial que a configuração de federação (relação de confiança configurada entre o AD FS e o Microsoft Entra ID) seja monitorada de perto, e qualquer atividade incomum ou suspeita seja capturada. Para fazer isso, recomendamos a configuração de alertas o envio de notificações sempre que qualquer alteração for feita na configuração de federação. Para aprender a configurar alertas, confira Monitorar alterações na configuração de federação.

Se você estiver usando o Azure MFA na nuvem para autenticação multifator com usuários federados, é altamente recomendável habilitar a proteção de segurança adicional. Essa proteção de segurança impedirá o bypass do Azure MFA na nuvem quando estiver federado com o Microsoft Entra ID. Quando habilitado para um domínio federado no locatário do Microsoft Entra, isso garantirá que um ator inválido não possa ignorar o Azure MFA imitando que uma autenticação multifator já foi executada pelo provedor de identidade. A proteção pode ser habilitada por meio de uma nova configuração de segurança, federatedIdpMfaBehavior. Para obter informações adicionais, consulte Melhores práticas para proteger os Serviços de Federação do Active Directory (AD FS)