Federar várias instâncias do Microsoft Entra ID com uma instância individual do AD FS

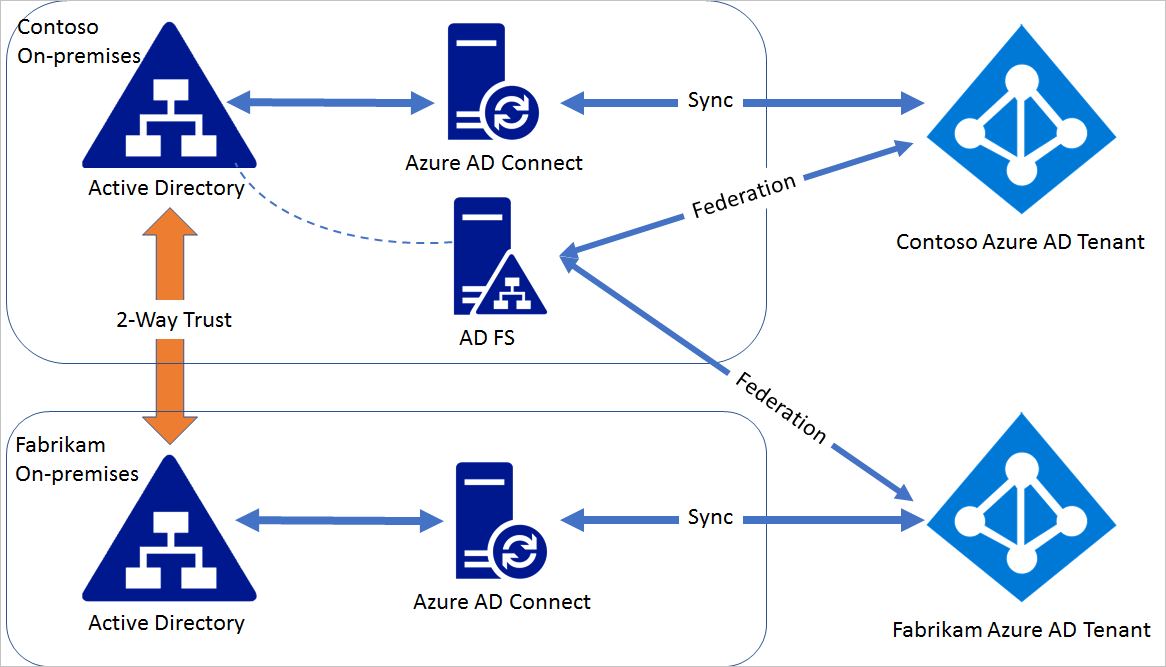

Um único farm do AD FS de alta disponibilidade pode federar várias florestas se tiverem uma relação de confiança bidirecional. Essas várias florestas podem ou não corresponder ao mesmo Microsoft Entra ID. Este artigo fornece instruções sobre como configurar a federação entre uma única implantação do AD FS e várias instâncias do Microsoft Entra ID.

Observação

O write-back de dispositivo e o ingresso automático de dispositivo não têm suporte neste cenário.

Observação

O Microsoft Entra Connect não pode ser usado para configurar a federação neste cenário como o Microsoft Entra Connect pode configurar a federação de domínios em um único Microsoft Entra ID.

Etapas para federar o AD FS com vários Microsoft Entra ID

Imagine que um domínio contoso.com no contoso.onmicrosoft.com do Microsoft Entra já é federado com o AD FS local instalado no ambiente de Active Directory local contoso.com. Fabrikam.com é um domínio no Microsoft Entra ID fabrikam.onmicrosoft.com.

Etapa 1: estabelecer uma confiança mútua

Para que o AD FS em contoso.com seja capaz de autenticar usuários no fabrikam.com, uma relação de confiança bidirecional é necessária entre contoso.com e fabrikam.com. Siga as diretrizes neste artigo para criar a relação de confiança bidirecional.

Etapa 2: modificar configurações de federação de contoso.com

O emissor padrão definido para um único domínio federado ao AD FS é "http://ADFSServiceFQDN/adfs/services/trust"", por exemplo, http://fs.contoso.com/adfs/services/trust. O Microsoft Entra ID requer um emissor exclusivo para cada domínio. Como o AD FS vai federar dois domínios, o valor do emissor precisa ser modificado para que ele seja exclusivo.

Observação

Os módulos Azure AD e MSOnline PowerShell estão preteridos desde 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após essa data, o suporte a esses módulos se limitará à assistência à migração para o SDK do Microsoft Graph PowerShell e às correções de segurança. Os módulos preteridos continuarão funcionando até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (antigo Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas Frequentes sobre Migração. Observação: As versões 1.0.x do MSOnline poderão sofrer interrupções após 30 de junho de 2024.

No servidor do AD FS, abra o PowerShell do Azure AD (certifique-se de que o módulo MSOnline esteja instalado) e siga as seguintes etapas:

Conecte-se ao Microsoft Entra ID que contém o domínio contoso.com.

Connect-MsolService

Atualize as configurações de federação para contoso.com:

Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

O emissor na configuração da federação de domínio será alterado para "http://contoso.com/adfs/services/trust", e uma regra de declaração de emissão será adicionada para que a Confiança de Terceira Parte Confiável do Microsoft Entra ID emita o valor da issuerId correta com base no sufixo do UPN.

Etapa 3: federar fabrikam.com com o AD FS

Na sessão do Azure AD PowerShell, execute as seguintes etapas: conecte-se ao Microsoft Entra ID que contém o domínio fabrikam.com

Connect-MsolService

Converta o domínio gerenciado fabrikam.com em federado:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

A operação acima vai federar o domínio fabrikam.com com o mesmo AD FS. Você pode verificar as configurações de domínio usando Get-MsolDomainFederationSettings para os dois domínios.