Sincronização do Microsoft Entra Connect: faça uma alteração na configuração padrão

O objetivo deste artigo é orientá-lo sobre como fazer alterações na configuração padrão na sincronização do Microsoft Entra Connect. Ele fornece etapas para alguns cenários comuns. Com esse conhecimento, você deve ser capaz de fazer alterações simples em sua própria configuração com base em suas próprias regras de negócios.

Aviso

Se você fizer alterações nas regras de sincronização padrão que estão prontas para uso, essas alterações serão substituídas na próxima vez em que o Microsoft Entra Connect for atualizado, ocasionando resultados inesperados e provável sincronização indesejada.

As regras padrão de sincronização prontas para uso têm uma impressão digital. Se você fizer uma alteração a essas regras, a impressão digital não corresponderá mais. Você pode ter problemas no futuro, quando tentar aplicar uma nova versão do Microsoft Entra Connect. Faça alterações somente como é descrito neste artigo.

Editor de Regras de Sincronização

O Editor de Regras de Sincronização é usado para exibir e alterar a configuração padrão. Você pode encontrá-lo no menu Iniciar no grupo Microsoft Entra Connect.

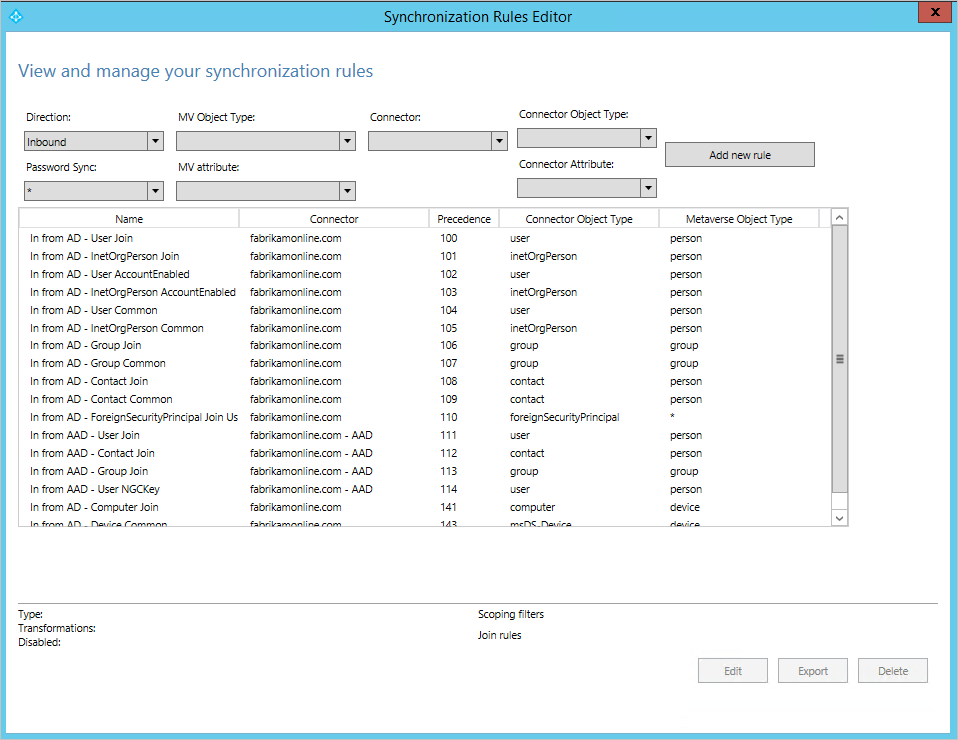

Ao abrir o editor, você verá as regras padrão prontas para uso.

Navegando no editor

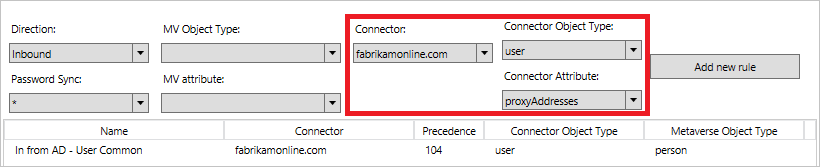

Usando os menus suspensos na parte superior do editor, você pode localizar rapidamente uma regra específica. Por exemplo, se você quiser ver as regras onde o atributo proxyAddresses está incluído, pode alterar os menus suspensos para o seguinte:

Para redefinir a filtragem e carregar uma nova configuração, pressione F5 no teclado.

Na parte superior direita fica o botão Adicionar nova regra. Use esse botão para criar sua própria regra personalizada.

Na parte inferior, há botões para atuar em uma regra de sincronização selecionada. Editar e Excluir fazem o que você espera. Exportar produz um script do PowerShell para recriar a regra de sincronização. Com esse procedimento, você pode mover uma regra de sincronização de um servidor para outro.

Criar sua primeira regra personalizada

As alterações mais comuns são nos fluxos do atributo. Os dados no diretório de origem podem não ser o mesmo como no Microsoft Entra ID. No exemplo nesta seção, verifique se o nome fornecido de um usuário está sempre com o formato apropriado.

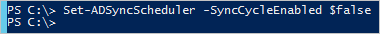

Desabilitar o agendador

O Agendador é executado a cada 30 minutos por padrão. Verifique se ele não está iniciando enquanto você está fazendo alterações e solucionando os problemas das novas regras. Para desabilitar temporariamente o agendador, inicie o PowerShell e execute Set-ADSyncScheduler -SyncCycleEnabled $false.

Criar a regra

- Clique em Adicionar nova regra.

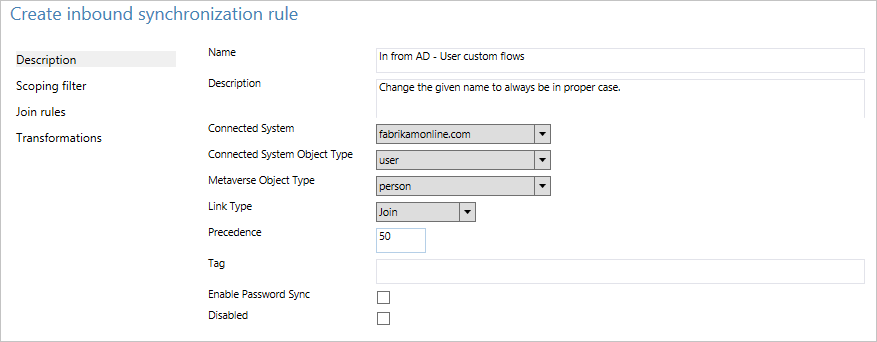

- Na página Descrição, insira o seguinte:

- Name: Dê um nome descritivo à regra.

- Descrição: Forneça algum esclarecimento para que outras pessoas possam entender para que serve a regra.

- Sistema Conectado: Esse é o sistema no qual o objeto pode ser encontrado. Neste caso, selecione o Active Directory Connector.

- Tipo de Objeto do Sistema Conectado/Metaverso: Selecione Usuário e Pessoa, respectivamente.

- Tipo de Link: Altere esse valor para Junção.

- Precedência: Forneça um valor que seja exclusivo no sistema. Um valor numérico mais baixo indica uma precedência mais alta.

- Tag: Deixe esse campo vazio. As regras integradas da Microsoft devem ter essa caixa preenchida com um valor.

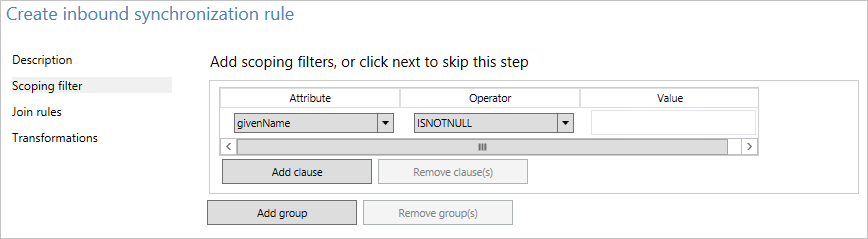

- Na página Filtro de escopo, insira givenName ISNOTNULL.

Esta seção é usada para definir a quais objetos a regra deve ser aplicada. Se deixada em branco, a regra se aplicaria a todos os objetos de usuário. Contudo, isso incluiria as salas de conferência, contas de serviço e outros objetos de usuário que não são de pessoas. - Na página Regras de associação, deixe o campo vazio.

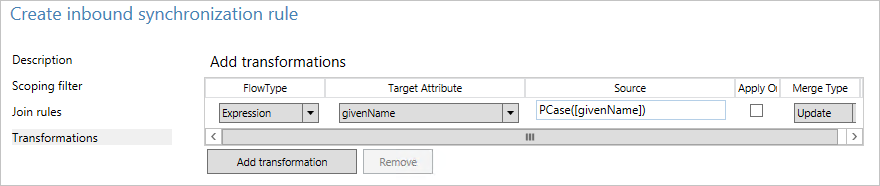

- Na página Transformações, altere o FlowType para Expression. Para Atributo de destino, selecione givenName. E para Fonte, digite PCase([givenName]) .

O mecanismo de sincronização diferencia as letras maiúsculas das minúsculas no nome da função e no nome do atributo. Se você digitar algo errado, verá um aviso quando adicionar a regra. Você pode salvar e continuar, mas precisa reabrir e corrigir a regra. - Clique em Adicionar para salvar a regra.

A nova regra personalizada deve ficar visível com as outras regras de sincronização no sistema.

Verificar a alteração

Com essa nova alteração, você deseja verificar se ela está funcionando conforme o esperado e não está gerando erros. Dependendo do número de objetos que você tem, há duas maneiras de realizar esta etapa:

- Executar uma sincronização completa em todos os objetos.

- Executar uma visualização e uma sincronização completa em um único objeto.

Abra o Serviço de Sincronização no menu Iniciar. As etapas nesta seção estão todas nessa ferramenta.

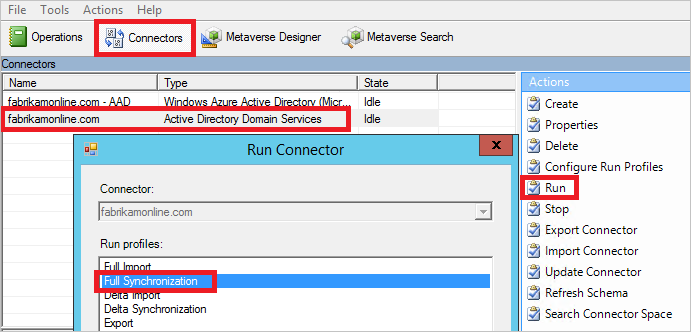

Sincronização completa em todos os objetos

- Selecione Conectores na parte superior. Identifique o conector que você alterou na seção anterior (neste caso, os Active Directory Domain Services) e selecione-o.

- Para Ações, selecione Executar.

- Selecione Sincronização Completa e selecione OK.

Os objetos estão atualizados no metaverso. Verifique suas alterações examinando o objeto no metaverso.

Visualização e sincronização completa em um único objeto

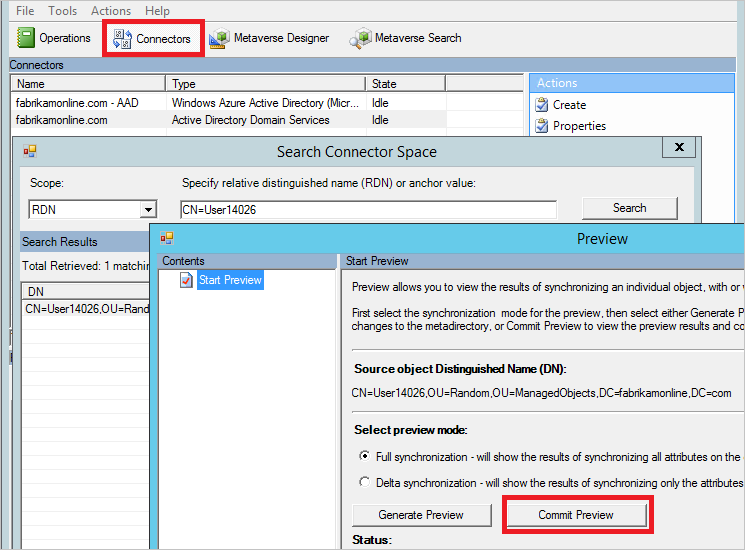

- Selecione Conectores na parte superior. Identifique o conector que você alterou na seção anterior (neste caso, os Active Directory Domain Services) e selecione-o.

- Selecione Pesquisar Espaço do Conector.

- Use o Escopo para localizar um objeto que você deseja usar para testar a alteração. Selecione o objeto e clique em Visualizar.

- Na nova tela, selecione Visualização de Confirmação.

Agora, a alteração está confirmada no metaverso.

Ver o objeto no metaverso

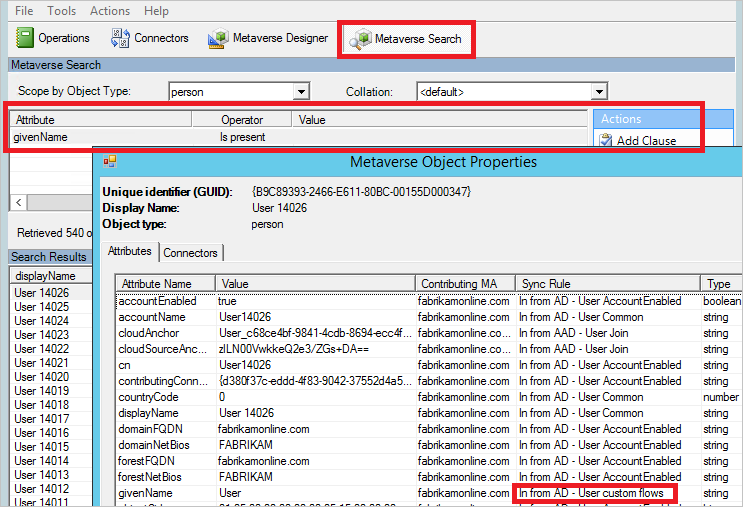

- Escolha alguns objetos de exemplo para verificar se o valor é o esperado e se a regra foi aplicada.

- Selecione Pesquisar Metaverso na parte superior. Adicione qualquer filtro necessário para localizar os objetos relevantes.

- No resultado da pesquisa, abra um objeto. Veja os valores do atributo e verifique também na coluna Regras de Sincronização se a regra aplicada está conforme o esperado.

Habilitar o agendador

Se tudo estiver como o esperado, você poderá habilitar o agendador novamente. No PowerShell, execute Set-ADSyncScheduler -SyncCycleEnabled $true.

Outras alterações comuns no fluxo de atributos

A seção anterior descreveu como fazer alterações em um fluxo de atributos. Nesta seção, são fornecidos alguns exemplos adicionais. As etapas para criar a regra de sincronização estão abreviadas, mas você pode encontrar as etapas completas na seção anterior.

Usar outro atributo diferente do padrão

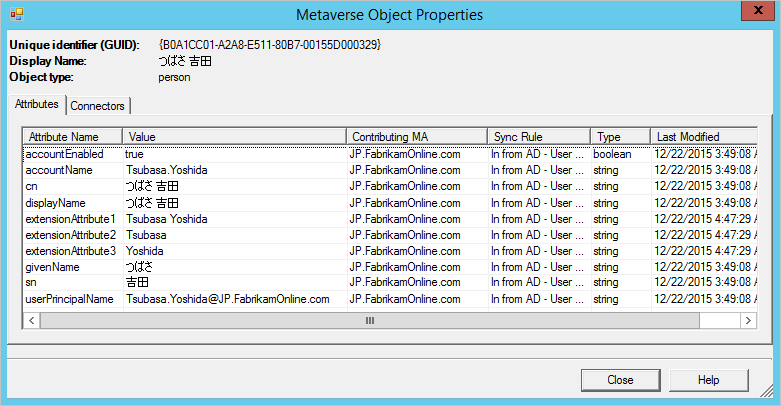

Nesse cenário do Fabrikam, há uma floresta na qual o alfabeto local é usado para o nome dado, sobrenome e nome de exibição. A representação de caracteres latinos desses atributos pode ser encontrada nos atributos de extensão. Para compilar uma lista de endereços global no Microsoft Entra ID e no Microsoft 365, a organização deseja usar esses atributos.

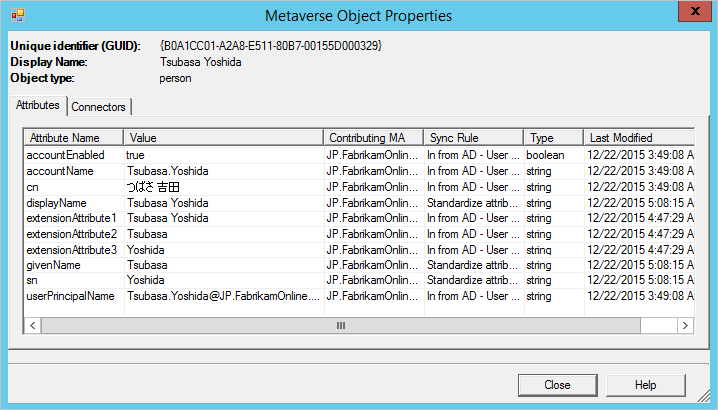

Com uma configuração padrão, um objeto da floresta local tem esta aparência:

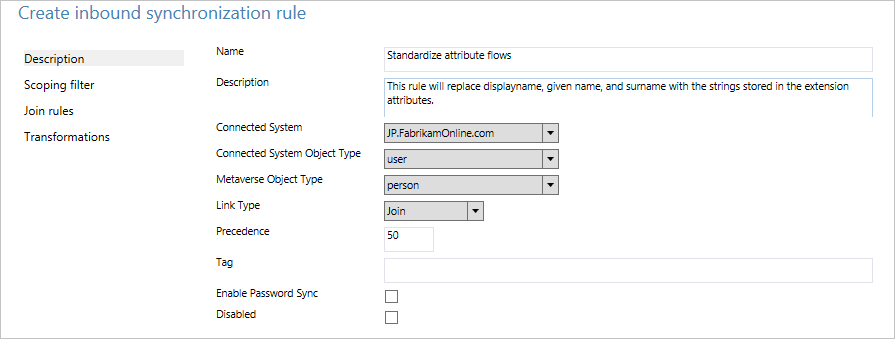

Para criar uma regra com outros fluxos de atributos, faça o seguinte:

- Abra o Editor de Regras de Sincronização no menu Iniciar.

- Com a Entrada ainda selecionada à esquerda, clique no botão Adicionar nova regra.

- Dê à regra um nome e uma descrição. Selecione a instância local do Active Directory e os tipos de objetos relevantes. Em Tipo de Link, selecione Junção. Para Precedência, escolha um número que não seja usado por outra regra. As regras prontas para uso começam com 100, então, o valor 50 pode ser usado neste exemplo.

- Deixe Filtro de escopo vazio. (Ou seja, deve ser aplicada a todos os objetos de usuário na floresta.)

- Deixe Regras de associação vazio. (Ou seja, permita que a regra pronta para uso lide com quaisquer associações.)

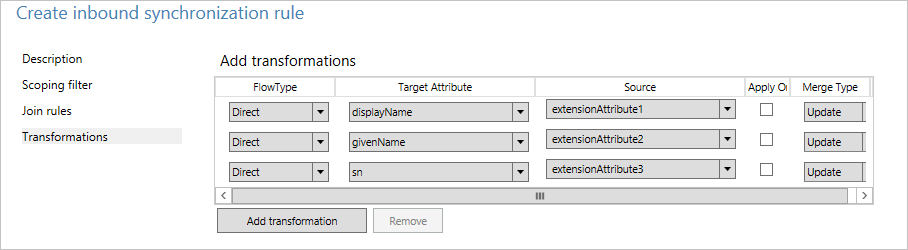

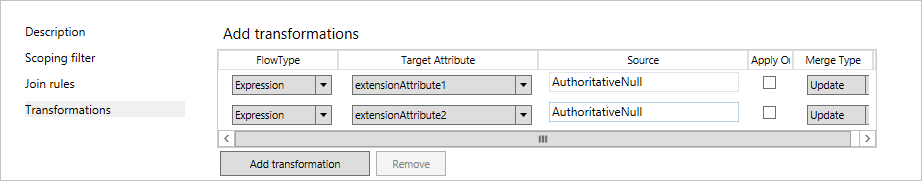

- Em Transformações, crie os seguintes fluxos:

- Clique em Adicionar para salvar a regra.

- Vá para o Synchronization Service Manager. Em Conectores, selecione o conector ao qual você adicionou a regra. Selecione Executar e depois Sincronização Completa. Uma sincronização completa recalcula todos os objetos usando as regras atuais.

Este é o resultado para o mesmo objeto com essa regra personalizada:

Comprimento de atributos

Atributos de cadeia de caracteres são indexáveis por padrão, e seu comprimento máximo é de 448 caracteres. Se você estiver trabalhando com atributos da cadeia de caracteres que podem conter mais, inclua o seguinte no fluxo de atributos:

attributeName<- Left([attributeName],448).

Alterando o userPrincipalSuffix

O atributo userPrincipalName no Active Directory não é sempre conhecido pelos usuários e pode não ser adequado como a ID de logon. Com o assistente de instalação da sincronização do Microsoft Entra Connect, você pode escolher um atributo diferente, por exemplo, email. Mas, em alguns casos, o atributo deve ser calculado.

Por exemplo, a empresa Contoso tem dois diretórios do Microsoft Entra, um para a produção e outro para o teste. Eles querem que os usuários em seu locatário de teste usem outro sufixo na ID de entrada:

Word([userPrincipalName],1,"@") & "@contosotest.com".

Nessa expressão, selecione tudo o que estiver à esquerda do primeiro @ (Word) concatene a uma cadeia de caracteres fixa.

Converter um atributo de vários valores em um único valor

Alguns atributos no Active Directory são compostos de vários valores no esquema, mesmo que pareçam de valor único nos Usuários e computadores do Active Directory. Um exemplo é o atributo de descrição:

description<- IIF(IsNullOrEmpty([description]),NULL,Left(Trim(Item([description],1)),448)).

Nesta expressão, caso o atributo tenha um valor, pegue o primeiro item (Item) no atributo, remova espaços à direita e à esquerda (Trim, cortar) e, em seguida, mantenha os primeiros 448 caracteres (Left, à esquerda) na cadeia de caracteres.

Não faça um atributo fluir

Para obter informações sobre o cenário para esta seção, confira Controlar o processo de fluxo de atributos.

Há duas maneiras de não fazer um atributo fluir. A primeira é usando o assistente de instalação para remover os atributos selecionados. Essa opção funciona se você nunca tiver sincronizado o atributo antes. No entanto, se você começou a sincronizar esse atributo e removê-lo mais tarde com esse recurso, o mecanismo de sincronização deixará de gerenciar o atributo e os valores existentes serão deixados no Microsoft Entra ID.

Se você quiser remover o valor de um atributo e assegurar que ele não fluirá no futuro, será necessário criar uma regra personalizada.

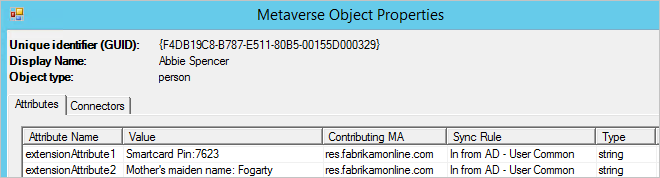

Nesse cenário do Fabrikam, percebemos que alguns dos atributos que sincronizamos para a nuvem não deveriam estar lá. Queremos removê-los do AD do Microsoft Entra ID.

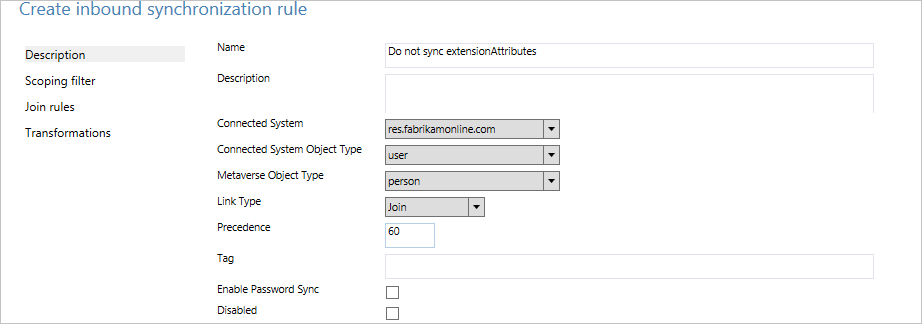

- Crie uma nova regra de sincronização de entrada e preencha a descrição.

- Criar fluxos de atributos com Expressão para FlowType e com AuthoritativeNull para Fonte. O literal AuthoritativeNull indica que o valor deve ser vazio no metaverso mesmo se uma regra de sincronização de precedência inferior tentar preencher o valor.

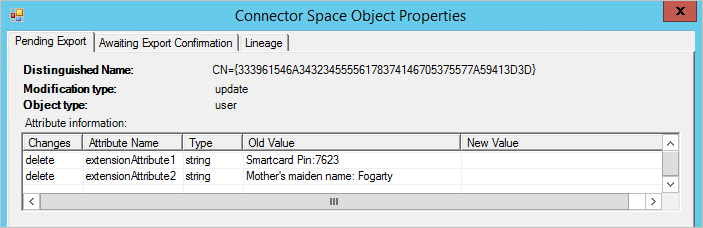

- Salve a regra de sincronização. Inicie o Serviço de Sincronização, localize o conector, selecione Executar e depois Sincronização Completa. Esta etapa recalculará todos os fluxos de atributo.

- Verifique se as alterações pretendidas estão prestes a ser exportadas pesquisando o Espaço Conector.

Criar regras com o PowerShell

Usando o editor de regra de sincronização funciona bem quando você tem apenas algumas alterações a serem feitas. Se você precisar fazer muitas alterações, o PowerShell pode ser uma opção melhor. Alguns recursos avançados só estão disponíveis com o PowerShell.

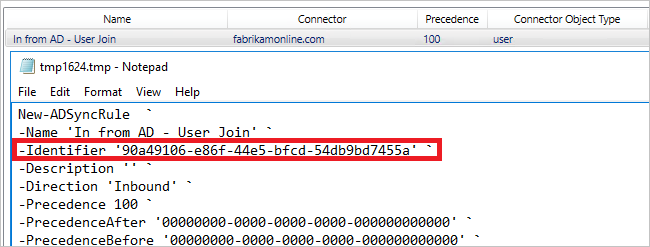

Obter o script do PowerShell para uma regra pronta para uso

Para ver o PowerShell script que criou uma regra de caixa de saída, selecione a regra no editor de regras de sincronização e clique em Exportar. Esta ação lhe dá o script do PowerShell que criou a regra.

Precedência avançada

As regras de sincronização prontas para uso começam com um valor de precedência 100. Se você tiver várias florestas e precisar fazer muitas alterações personalizadas, então as 99 regras de sincronização poderão não ser suficientes.

Você pode instruir o mecanismo de sincronização que deseja regras adicionais inseridas antes das regras prontas para uso. Para obter esse comportamento, siga estas etapas:

- Marque a primeira regra de sincronização pronta para uso (In from AD-User Join) no editor de regras de sincronização e selecione Exportar. Copie o valor do Identificador SR.

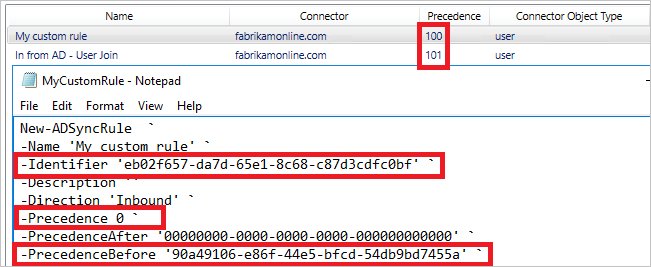

- Crie nova regra de sincronização. Você pode usar o editor de regras de sincronização para criá-lo. Exporte a regra para um script do PowerShell.

- Na propriedade PrecedenceBefore, insira o valor do Identificador da regra pronta para uso. Definir o precedência para 0. Verifique se o atributo do Identificador é exclusivo e se você não está reutilizando um GUID de outra regra. Também verifique se a propriedade ImmutableTag não está definida. Essa propriedade deve ser definida apenas para uma regra pronta para uso.

- Salve o script do PowerShell e executá-lo. O resultado é que a regra personalizada recebe o valor de precedência 100 e todas as outras regras prontas para uso são incrementadas.

Você pode ter várias regras de sincronização personalizadas usando o mesmo valor PrecedenceBefore quando necessário.

Habilitar a sincronização de UserType

O Microsoft Entra Connect oferece suporte para sincronização do atributo UserType para objetos Usuário nas versões 1.1.524.0 e posteriores. Mais especificamente, as seguintes alterações foram introduzidas:

- O esquema do tipo de objeto Usuário no Microsoft Entra Connector é estendido para incluir o atributo UserType, que é do tipo cadeia de caracteres e é de valor único.

- O esquema do tipo de objeto Pessoa no metaverso é estendido para incluir o atributo UserType, que é do tipo cadeia de caracteres e é de valor único.

Por padrão, o atributo UserType não está habilitado para sincronização porque não há nenhum atributo UserType correspondente no Active Directory local. Você deve habilitar a sincronização manualmente. Antes de fazer isso, você deve anotar o seguinte comportamento imposto pelo Microsoft Entra ID:

- O Microsoft Entra aceita apenas dois valores para o atributo UserType: Membro e Convidado.

- Se o atributo UserType não estiver habilitado para sincronização no Microsoft Entra Connect, os usuários do Microsoft Entra ID, criados por meio da sincronização de diretório, terão o atributo UserType definido como Membro.

- Antes da versão 1.5.30.0, o Microsoft Entra ID não permitia que o atributo UserType em usuários existentes do Microsoft Entra fosse alterado pelo Microsoft Entra Connect. Em versões mais antigas, ele pode ser definido apenas durante a criação dos usuários do Microsoft Entra e alterado por meio do PowerShell.

Antes de habilitar a sincronização do atributo UserType, você deve decidir como o atributo será derivado do Active Directory local. A seguir, estão as abordagens mais comuns:

Designar um atributo do AD local não utilizado (como extensionAttribute1) para ser usado como o atributo de origem. O atributo designado do AD local deve ser do tipo cadeia de caracteres, ser de valor único e conter o valor Membro ou Convidado.

Se você escolher essa abordagem, você deverá garantir que o atributo designado seja preenchido com o valor correto para todos os objetos de usuário existentes no Active Directory local que estejam sincronizados com o Microsoft Entra ID antes de habilitar a sincronização do atributo UserType.

Como alternativa, você pode derivar o valor do atributo UserType de outras propriedades. Por exemplo, você deseja sincronizar todos os usuários como Convidados, caso o respectivo atributo userPrincipalName local do AD termine com a parte do domínio @partners.fabrikam123.org.

Conforme mencionado anteriormente, versões mais antigas do Microsoft Entra Connect não permitem que o atributo UserType em usuários existentes do Azure Active Directory seja alterado pelo Microsoft Entra Connect. Portanto, você deve garantir que a lógica que você escolheu seja consistente com a maneira como o atributo UserType já está configurado para todos os usuários do Microsoft Entra existentes em seu locatário.

As etapas para habilitar a sincronização do atributo UserType podem ser resumidas como:

- Desabilitar o agendador de sincronização e verificar se não há nenhuma sincronização em andamento.

- Adicionar o atributo de origem ao esquema do AD Connector local.

- Adicionar UserType ao esquema do Microsoft Entra Connector.

- Criar uma regra de sincronização de entrada para fazer o valor de atributo fluir do Active Directory local.

- Etapa 5: Criar uma regra de sincronização de saída para fazer o valor de atributo fluir para o Microsoft Entra ID.

- Executar um ciclo completo de sincronização.

- Habilitar o agendador de sincronização.

Observação

O restante desta seção aborda essas etapas. Elas são descritas no contexto de uma implantação do Microsoft Entra com topologia de floresta única e sem regras de sincronização personalizadas. Se você tiver uma topologia de várias florestas, regras de sincronização personalizadas configuradas ou um servidor de preparo, você precisará ajustar as etapas de acordo.

Etapa 1: Desabilitar o agendador de sincronização e verificar se não há nenhuma sincronização em andamento

Garanta que não haja nenhuma sincronização enquanto você estiver atualizando as regras de sincronização para evitar a exportação de alterações indesejadas para o Microsoft Entra ID. Para desabilitar o agendador de sincronização interno:

- Inicie uma sessão do PowerShell no servidor do Microsoft Entra Connect.

- Desabilite a sincronização agendada executando o cmdlet

Set-ADSyncScheduler -SyncCycleEnabled $false. - Inicie o Synchronization Service Manager acessando Iniciar>Serviço de Sincronização.

- Acesse a guia Operações e confirme se não há nenhuma operação cujo status seja em andamento.

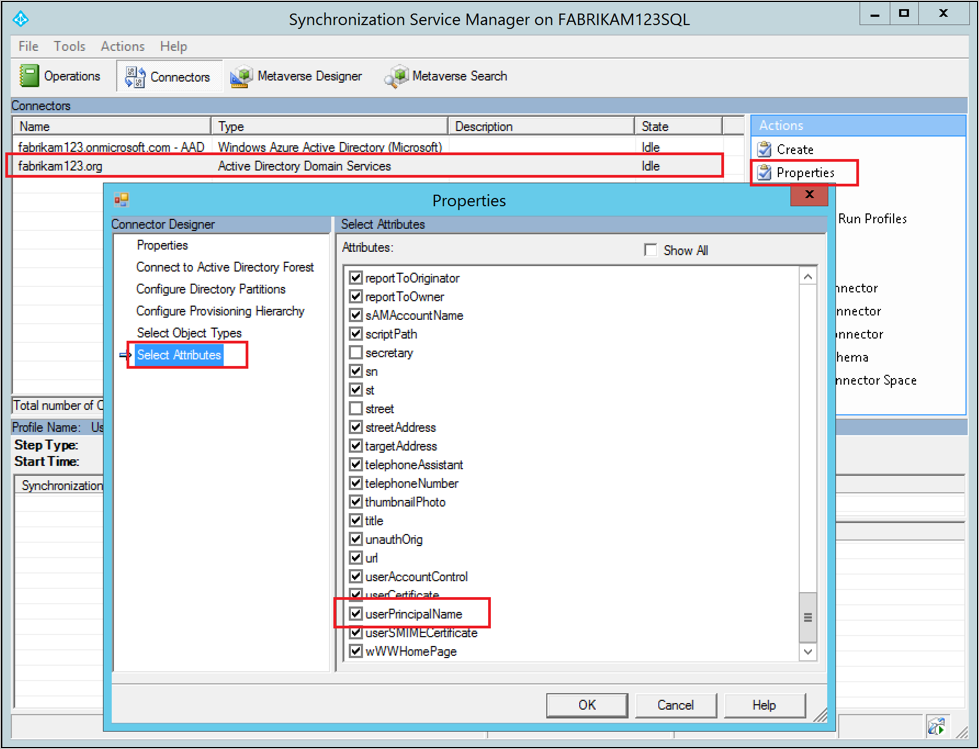

Etapa 2: Adicione o atributo de origem ao esquema do AD Connector local

Nem todos os atributos do Microsoft Entra são importados para o espaço do AD Connector local. Para adicionar o atributo de origem à lista de atributos importados:

- Acesse a guia Conectores no Synchronization Service Manager.

- Clique com o botão direito do mouse no AD Connector local e selecione Propriedades.

- Na caixa de diálogo pop-up, vá para a guia Selecionar Atributos.

- Verifique se o atributo de origem está selecionado na lista de atributos.

- Clique em OK para salvar.

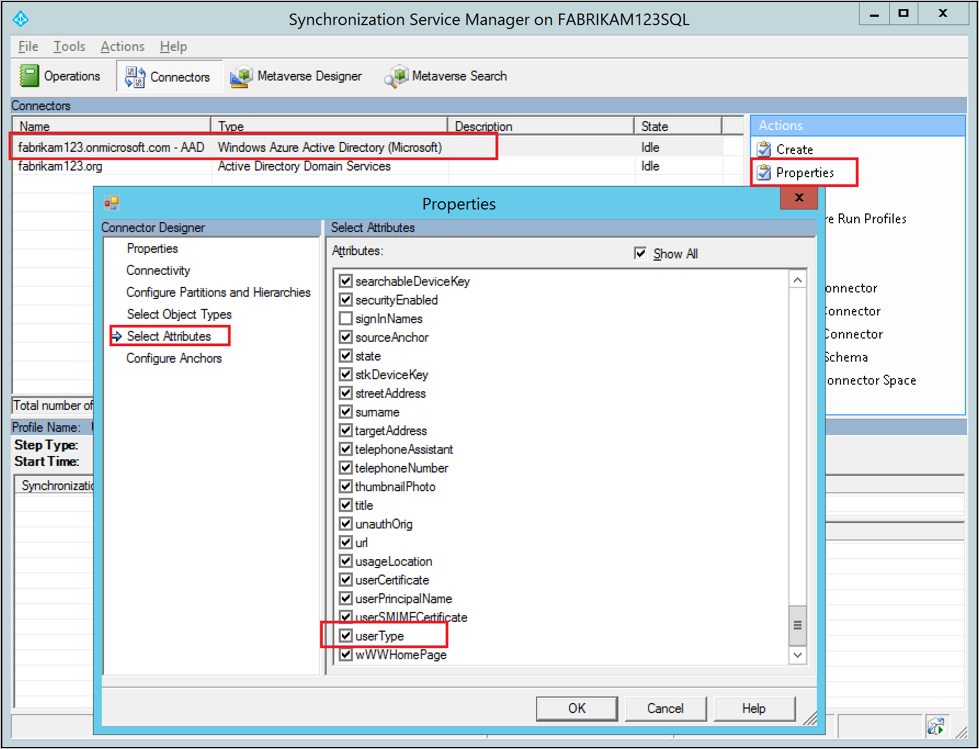

Etapa 3: adicionar UserType ao esquema do Microsoft Entra Connector

Por padrão, o atributo UserType não será importado para o espaço do Microsoft Entra Connect. Para adicionar o atributo UserType à lista de atributos importados:

- Acesse a guia Conectores no Synchronization Service Manager.

- Clique com o botão direito do mouse no Microsoft Entra Connector local e selecione Propriedades.

- Na caixa de diálogo pop-up, vá para a guia Selecionar Atributos.

- Certifique-se de que o atributo UserType esteja selecionado na lista de atributos.

- Clique em OK para salvar.

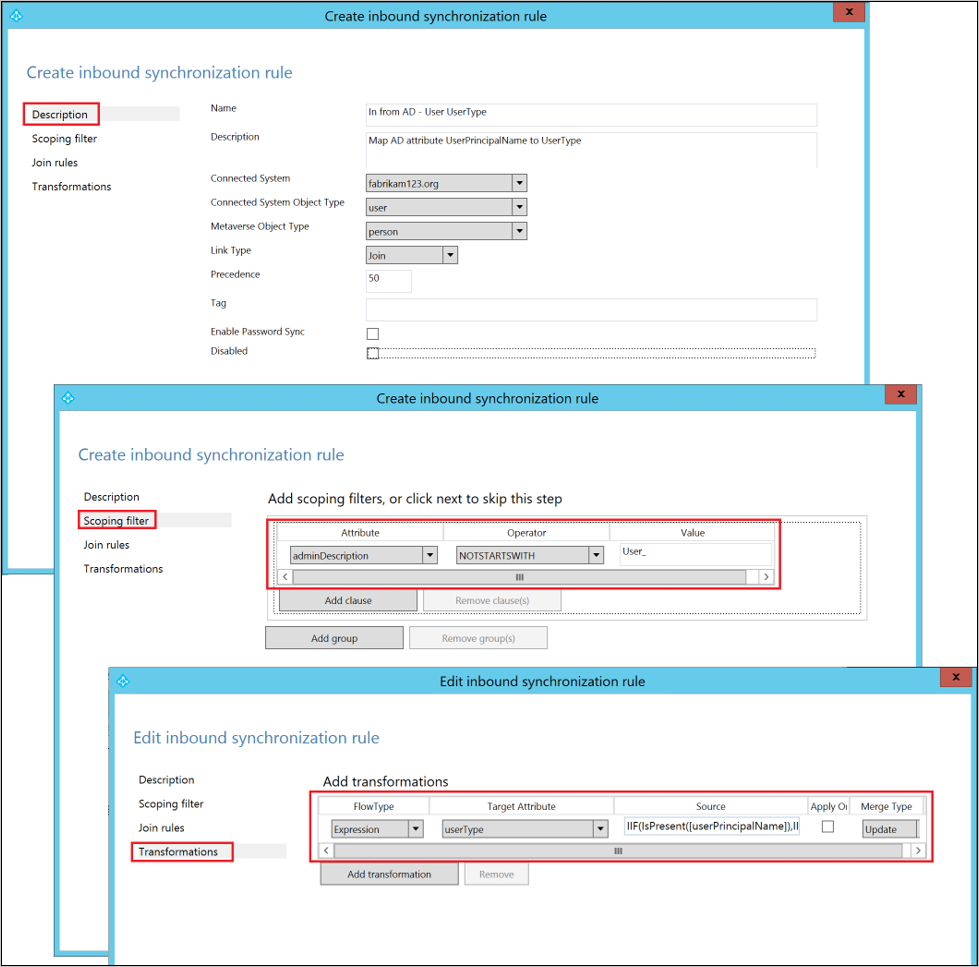

Etapa 4: Criar uma regra de sincronização de entrada para fazer o valor de atributo fluir do Active Directory local

A regra de sincronização de entrada permite que o valor do atributo flua do atributo de origem do Active Directory local para o metaverso:

Abra o Editor de Regras de Sincronização acessando Iniciar>Editor de Regras de Sincronização.

Defina o filtro de pesquisa Direção como Entrada.

Clique no botão Adicionar nova regra para criar uma nova regra de entrada.

Na guia Descrição, forneça a seguinte configuração:

Atributo Valor Detalhes Nome Fornecer um nome Por exemplo, Entrada do AD – UserType Usuário Descrição Fornecer uma descrição Sistema Conectado Selecionar o AD connector local Tipo de Objeto do Sistema Conectado Usuário Tipo de Objeto de Metaverso Person Tipo de link Join Precedência Escolha um número entre 1 e 99 1 a 99 são reservados para regras de sincronização personalizadas. Não selecione um valor que seja usado por outra regra de sincronização. Acesse a guia Filtro de escopo e adicione um único grupo de filtro de escopo com a seguinte cláusula:

Atributo Operador Valor adminDescription NOTSTARTWITH User_ O filtro de escopo determina a quais objetos AD locais essa regra de sincronização de entrada é aplicada. Nesse exemplo, usamos o mesmo filtro de escopo usado na regra de sincronização pronta para uso na regra de sincronização pronta para uso Entrada do AD – Usuário Comum, que impede que a regra de sincronização seja aplicada a objetos de usuários criados por meio do recurso de write-back de usuário do Microsoft Entra. Talvez seja necessário ajustar o filtro de escopo de acordo com sua implantação do Microsoft Entra Connect.

Acesse a guia Transformação e implemente a regra de transformação desejada. Por exemplo, se você designou um atributo local AD não utilizado (como extensionAttribute1) como o atributo de origem para o UserType; você pode implementar um fluxo de atributos direto:

Tipo de fluxo Atributo de destino Fonte Aplicar uma vez Tipo de mesclagem Direto UserType extensionAttribute1 Desmarcado Atualizar Em outro exemplo, você deseja derivar o valor do atributo UserType de outras propriedades. Por exemplo, você deseja sincronizar todos os usuários como Convidados, caso o respectivo atributo userPrincipalName local do AD termine com a parte do domínio @partners.fabrikam123.org. É possível implementar uma expressão como a seguinte:

Tipo de fluxo Atributo de destino Fonte Aplicar uma vez Tipo de mesclagem Expression UserType IIF(IsPresent([userPrincipalName]),IIF(CBool(InStr(LCase([userPrincipalName]),"@partners.fabrikam123.org")=0),"Member","Guest"),Error("UserPrincipalName is not present to determine UserType")) Desmarcado Atualizar Clique em Adicionar para criar a regra de entrada.

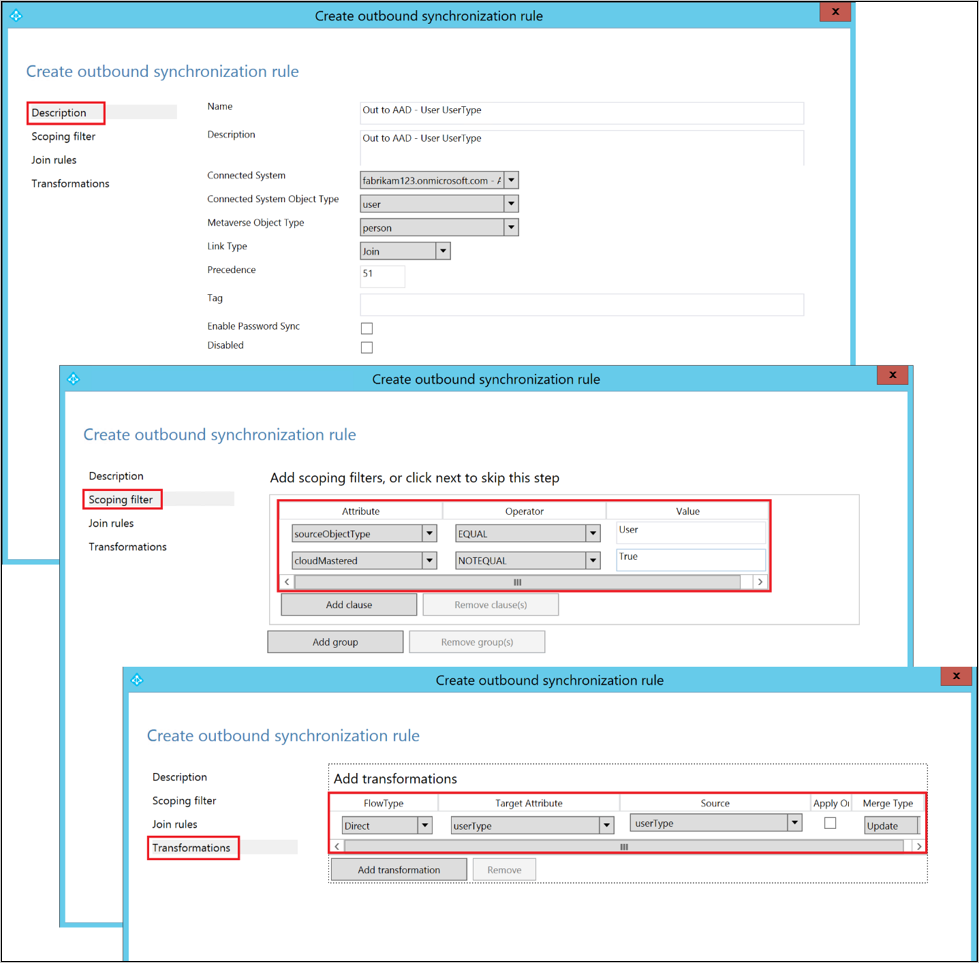

Etapa 5: criar uma regra de sincronização de saída para fazer o valor de atributo fluir para o Microsoft Entra ID

A regra de sincronização de saída permite que o valor do atributo flua do metaverso para o atributo UserType no Microsoft Entra ID:

Acesse o Editor de Regras de Sincronização.

Defina o filtro de pesquisa Direção como Saída.

Clique no botão Adicionar nova regra.

Na guia Descrição, forneça a seguinte configuração:

Atributo Valor Detalhes Nome Fornecer um nome Por exemplo, Saída para Microsoft Entra ID – User UserType Descrição Fornecer uma descrição Sistema Conectado Selecione o conector do Microsoft Entra Tipo de Objeto do Sistema Conectado Usuário Tipo de Objeto de Metaverso Person Tipo de link Join Precedência Escolha um número entre 1 e 99 1 a 99 são reservados para regras de sincronização personalizadas. Não selecione um valor que seja usado por outra regra de sincronização. Acesse a guia Filtro de escopo e adicione um único grupo de filtro de escopo com as duas cláusulas a seguir:

Atributo Operador Valor sourceObjectType EQUAL Usuário cloudMastered NOTEQUAL Verdadeiro O filtro de escopo determina a quais objetos do Microsoft Entra essa regra de sincronização de saída é aplicada. Neste exemplo, usamos o mesmo filtro de escopo da regra de sincronização pronta para uso de Saída para AD – identidade do usuário. Impede que a regra de sincronização seja aplicada aos objetos de Usuário que não estão sincronizados do Active Directory local. Talvez seja necessário ajustar o filtro de escopo de acordo com sua implantação do Microsoft Entra Connect.

Acesse a guia Transformação e implemente a seguinte regra de transformação:

Tipo de fluxo Atributo de destino Fonte Aplicar uma vez Tipo de mesclagem Direto UserType UserType Desmarcado Atualizar Clique em Adicionar para criar a regra de saída.

Etapa 6: Executar um ciclo completo de sincronização

Em geral, um ciclo completo de sincronização é necessário, já que adicionamos novos atributos ao esquema do Active Directory e do Microsoft Entra Connector e introduzimos regras de sincronização personalizadas. Você quer verificar as alterações antes de exportá-las para o Microsoft Entra ID.

Você pode usar as etapas a seguir para verificar as alterações enquanto executa manualmente as etapas que formam um ciclo completo de sincronização.

Execute uma Importação completa no AD Connector local:

Acesse a guia Conectores no Synchronization Service Manager.

Clique com o botão direito do mouse no AD Connector local e selecione Executar.

Na caixa de diálogo pop-up, selecione Importação Completa e clique em OK.

Aguarde até operação terminar.

Observação

Você poderá ignorar uma Importação completa no AD Connector local se o atributo de origem já estiver incluído na lista de atributos importados. Em outras palavras, você não precisou fazer nenhuma alteração durante a Etapa 2: Adicionar o atributo de origem ao esquema local do AD Connector.

Execute Importação completa no Microsoft Entra Connector:

- Clique com o botão direito do mouse no Microsoft Entra Connector e selecione Executar.

- Na caixa de diálogo pop-up, selecione Importação Completa e clique em OK.

- Aguarde até operação terminar.

Verifique se a regra de sincronização muda em um objeto de Usuário existente:

O atributo de origem do Active Directory local e de UserType do Microsoft Entra ID foi importado nos respectivos Espaços do Conector. Antes de continuar com uma sincronização completa, faça uma Visualização em um objeto Usuário existente no Espaço do AD Connector local. O objeto escolhido deve ter o atributo de origem preenchido.

Uma Visualização bem-sucedida com o UserType preenchido no metaverso é um bom indicador de que você configurou as regras de sincronização corretamente. Para obter informações sobre como fazer uma Visualização, consulte a seção Verificar a alteração.

Execute uma Sincronização Completa no AD Connector local:

- Clique com o botão direito do mouse no AD Connector local e selecione Executar.

- Na caixa de diálogo pop-up, selecione Sincronização Completa e clique em OK.

- Aguarde até operação terminar.

Verifique as exportações pendentes para o Microsoft Entra ID:

Clique com o botão direito do mouse no Microsoft Entra Connector e selecione Pesquisar Espaço Conector.

Na caixa de diálogo pop-up Pesquisar Espaço Conector:

- Defina o Escopo como Exportação Pendente.

- Selecione todas as três caixas de seleção: Adicionar, Modificar e Excluir.

- Clique no botão Pesquisar para obter a lista de objetos com alterações a serem exportados. Para examinar as alterações para um determinado objeto, clique duas vezes nele.

- Verifique se as alterações são esperadas.

Importação completa no Microsoft Entra Connector:

- Clique com o botão direito do mouse no Microsoft Entra Connector e selecione Executar.

- Na caixa de diálogo pop-up Executar Conector, selecione a etapa Exportar e clique em OK.

- Aguarde até que a exportação Microsoft Entra ID seja concluída.

Observação

Essas etapas não incluem as etapas de sincronização completa e de exportação no Microsoft Entra Connector. Essas etapas não são obrigatórias, já que os valores de atributo estão fluindo do Active Directory local para o Microsoft Entra apenas.

Etapa 7: Habilitar o agendador de sincronização novamente

Reabilite o agendador de sincronização interno:

- Inicie uma sessão do PowerShell.

- Reabilite a sincronização agendada executando o cmdlet:

Set-ADSyncScheduler -SyncCycleEnabled $true.

Próximas etapas

- Leia mais sobre o modelo de configuração em Noções básicas do provisionamento declarativo.

- Leia mais sobre a linguagem de expressão em Noções básicas sobre expressões de provisionamento declarativo.

Tópicos de visão geral