Tutorial: Configurar o BIG-IP Easy Button da F5 para o SSO no Oracle EBS

Saiba como proteger o Oracle Enterprise Business Suite (EBS) usando o Microsoft Entra ID, por meio da Configuração guiada do BIG-IP Easy Button da F5. A integração de um BIG-IP com o Microsoft Entra ID tem muitos benefícios:

- Melhor governança de Confiança Zero por meio da autenticação prévia e do acesso condicional do Microsoft Entra

- Consulte, O que é Acesso Condicional?

- Confira, segurança de Confiança Zero

- SSO completo entre os serviços publicados do Microsoft Entra ID e do BIG-IP

- Identidades gerenciadas e acesso de um painel de controle

- Consulte, o centro de administração do Microsoft Entra

Saiba mais:

Descrição do cenário

Este cenário examina o aplicativo Oracle JDE clássico que usa cabeçalhos de autorização HTTP para gerenciar o acesso ao conteúdo protegido.

Os aplicativos herdados não têm protocolos modernos para dar suporte à integração ao Microsoft Entra. A modernização tem alto custo, é demorada e apresenta risco de tempo de inatividade. Em vez disso, use um Controlador de Entrega de Aplicativos (ADC) BIG-IP da F5 para preencher a lacuna entre o aplicativo herdado e o plano de controle de ID moderno, com transição de protocolo.

Um BIG-IP na frente do aplicativo permite a sobreposição do serviço com a pré-autenticação do Microsoft Entra e SSO baseado em cabeçalho. Essa configuração melhora a postura de segurança do aplicativo.

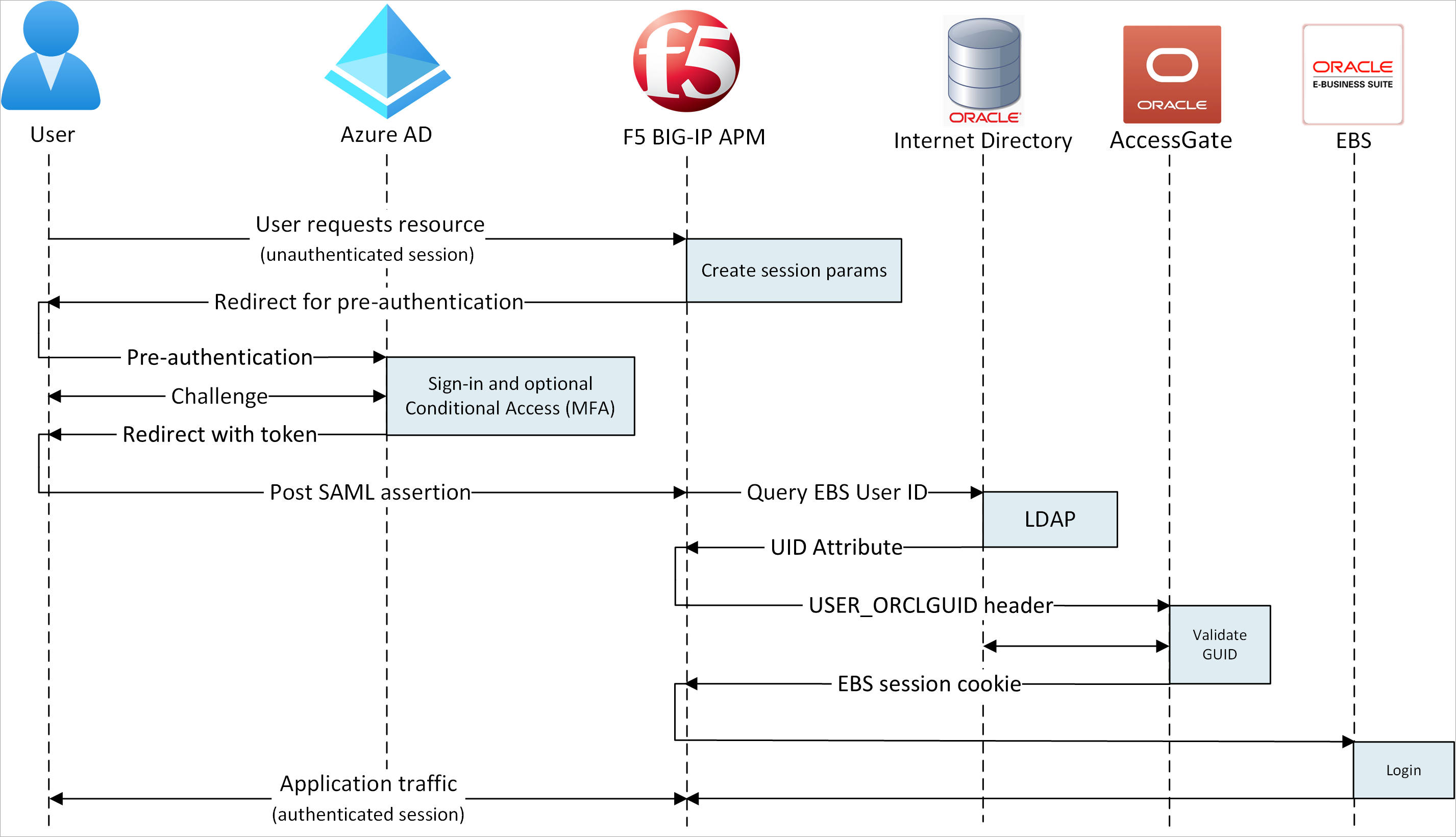

Arquitetura de cenário

A solução de SHA (acesso híbrido seguro) tem os seguintes componentes:

- Aplicativo Oracle EBS - Serviço publicado do BIG-IP a ser protegido pelo SHA do Microsoft Entra

- Microsoft Entra ID – IdP (provedor de identidade) do SAML (Security Assertion Markup Language) que verifica as credenciais do usuário, o acesso condicional e o SSO baseado em SAML para o BIG-IP

- Com o SSO, o Microsoft Entra ID fornece atributos de sessão BIG-IP

- OID (Oracle Internet Directory) - hospeda o banco de dados do usuário

- O BIG-IP verifica atributos de autorização com LDAP

- AccessGate do Oracle E-Business Suite – valida atributos de autorização com o serviço OID e, em seguida, emite cookies de acesso do EBS

- BIG-IP – proxy reverso e provedor de serviços (SP) de SAML para o aplicativo

- A autenticação é delegada ao IdP do SAML e, em seguida, ocorre o SSO baseado em cabeçalho para o aplicativo Oracle

O SHA dá suporte a fluxos iniciados pelo IdP e SP. O diagrama a seguir demonstra o fluxo iniciado pelo SP.

- O usuário se conecta ao ponto de extremidade do aplicativo (BIG-IP).

- A política de acesso do APM do BIG-IP redireciona o usuário para a ID do Microsoft Entra (IdP do SAML).

- O Microsoft Entra autentica o usuário previamente e aplica as políticas de acesso condicional.

- O usuário é redirecionado para o BIG-IP (SAML SP) e o SSO ocorre usando o token SAML emitido.

- O BIG-IP executa uma consulta LDAP para o atributo UID (ID Exclusiva) do usuário.

- O BIG-IP injeta o atributo UID retornado como um cabeçalho user_orclguid na solicitação de cookie de sessão do Oracle EBS para o Oracle AccessGate.

- O Oracle AccessGate valida o UID em relação ao serviço OID e emite o cookie de acesso do Oracle EBS.

- Os cabeçalhos de usuário e o cookie do Oracle EBS são enviados ao aplicativo e retornam o conteúdo para o usuário.

Pré-requisitos

Você precisa dos seguintes componentes:

- Uma assinatura do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Administrador Global, Administrador de Aplicativos de Nuvem ou Administrador de Aplicativos.

- Um BIG-IP ou implantar uma VE (Virtual Edition) do BIG-IP no Azure

- Qualquer um dos seguintes SKUs de licença do F5 BIG-IP:

- Pacote F5 BIG-IP® Best

- Licença autônoma do BIG-IP Access Policy Manager™ (APM) da F5

- Licença de complemento do F5 BIG-IP APM (Access Policy Manager™) em um LTM (Local Traffic Manager™) BIG-IP® do BIG-IP F5

- Avaliação gratuita completa de 90 dias do BIG-IP. Confira Avaliações gratuitas.

- Identidades de usuário sincronizadas de um diretório local para o Microsoft Entra ID

- Um certificado SSL para publicar serviços via HTTPS ou usar certificados padrão durante o teste

- Confira perfil SSL

- Um Oracle EBS, Oracle AccessGate e um OID (Oracle Internet Database) habilitado para LDAP

Método de configuração do BIG-IP

Este tutorial usa a Configuração Guiada v16.1 com um modelo do Easy Button. Com o Easy Button, os administradores não precisam mais ir e voltar para habilitar os serviços SHA. O Assistente de Configuração Guiada do APM e o Microsoft Graph lidam com a implantação e o gerenciamento de política. Essa integração garante que os aplicativos possam dar suporte à federação de identidade, ao SSO e ao Acesso Condicional do Azure AD, reduzindo a sobrecarga administrativa.

Observação

Substitua as cadeias de caracteres ou os valores de exemplo deste guia pelos do ambiente.

Registrar o Easy Button

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Antes que um cliente ou serviço acesse o Microsoft Graph, a plataforma de identidade da Microsoft precisa confiar nele.

Saiba mais: Início Rápido: registrar um aplicativo na plataforma de identidade da Microsoft

Crie um registro do aplicativo de locatário para autorizar o acesso do Easy Button ao Graph. O BIG-IP efetua push das configurações para estabelecer uma relação de confiança entre uma instância do SP do SAML para o aplicativo publicado e o Microsoft Entra ID como o IdP do SAML.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Registros de aplicativo>Novo registro.

Insira um Nome de aplicativo. Por exemplo, F5 BIG-IP Easy Button.

Especifique quem pode usar as contas > aplicativo apenas neste diretório organizacional.

Selecione Registrar.

Navegue até Permissões de API.

Autorize as seguintes Permissões de aplicativo do Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy. Read. All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Dar consentimento do administrador para sua organização.

Acesse Certificados e Segredos.

Gere um novo Segredo do cliente. Anote o Segredo do Cliente.

Acesse Visão geral. Anote a ID do cliente e a ID do locatário.

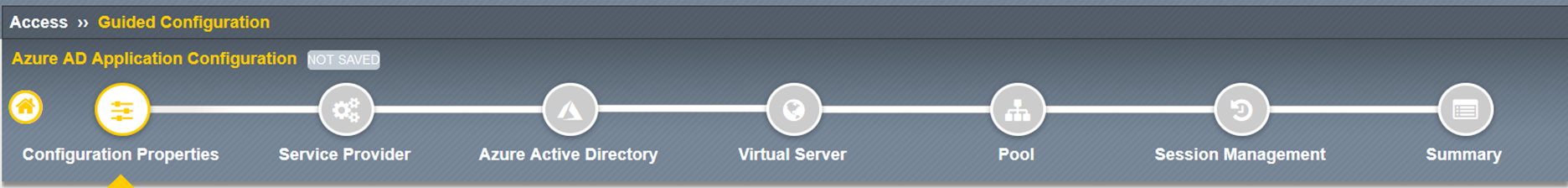

Configurar o botão fácil

Inicie a Configuração Guiada do APM.

Inicie o modelo do Easy Button.

Navegue até Acessar > Configuração Guiada > Integração com a Microsoft.

Selecione Aplicativo do Microsoft Entra.

Revise as opções de configuração.

Selecione Avançar.

Use o gráfico para ajudar a publicar seu aplicativo.

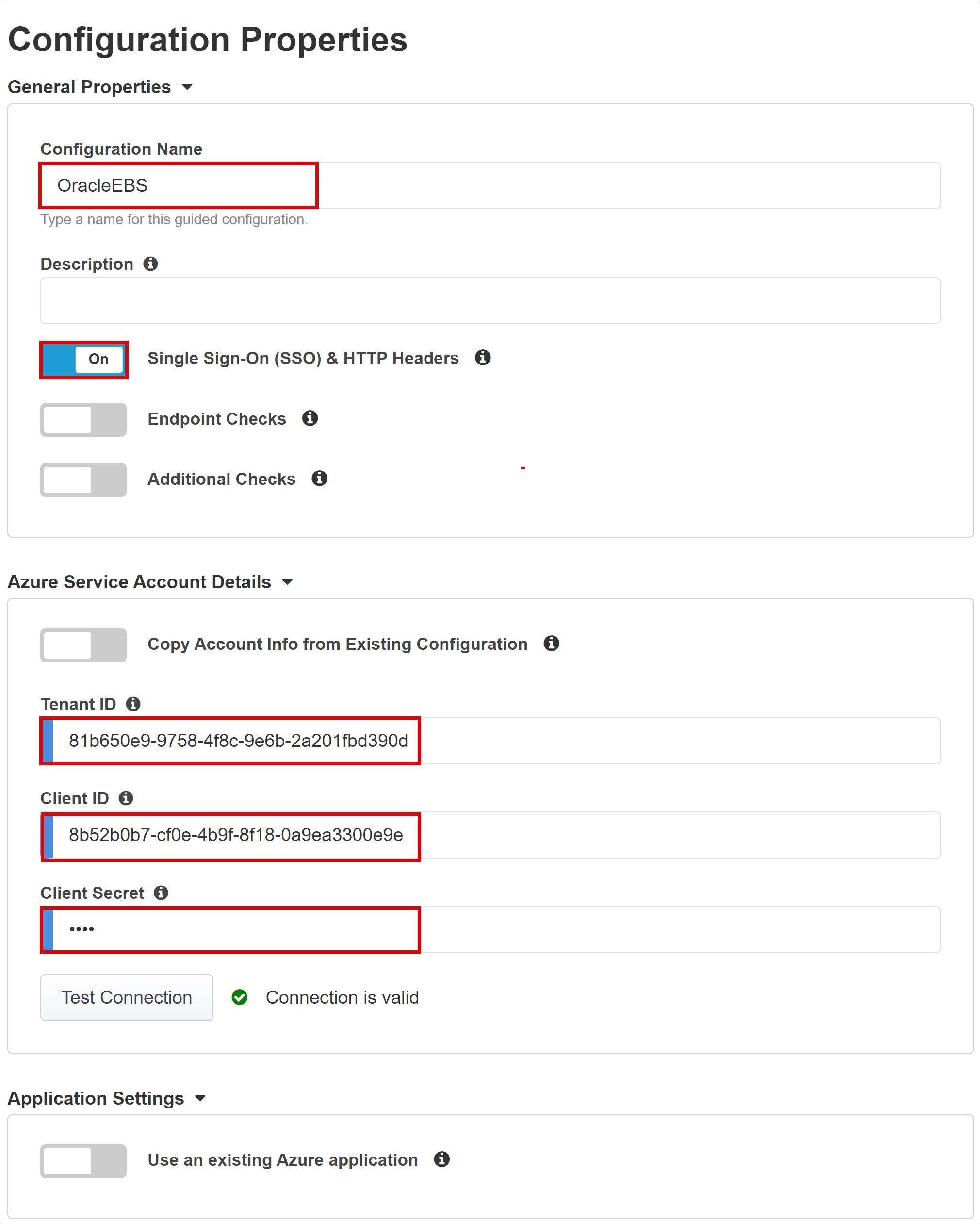

Configuration Properties

A guia Propriedades de Configuração cria uma configuração de aplicativo BIG-IP e um objeto de SSO. A seção Detalhes da Conta de Serviço do Azure representa o cliente que você registrou como um aplicativo no locatário do Microsoft Entra. Com essas configurações, um cliente OAuth BIG-IP registra um SP do SAML em seu locatário, com propriedades SSO. O Easy Button executa essa ação para serviços BIG-IP publicados e habilitados para SHA.

Para reduzir o tempo e o esforço, reutilize as configurações globais para publicar outros aplicativos.

Insira o Nome da Configuração.

Para SSO (Logon Único) e Cabeçalhos HTTP, selecione Ativado.

Para ID do Locatário, ID do Cliente e Segredo do Cliente, insira o que você anotou durante o registro do cliente do Easy Button.

Confirme se o BIG-IP se conecta ao locatário.

Selecione Avançar.

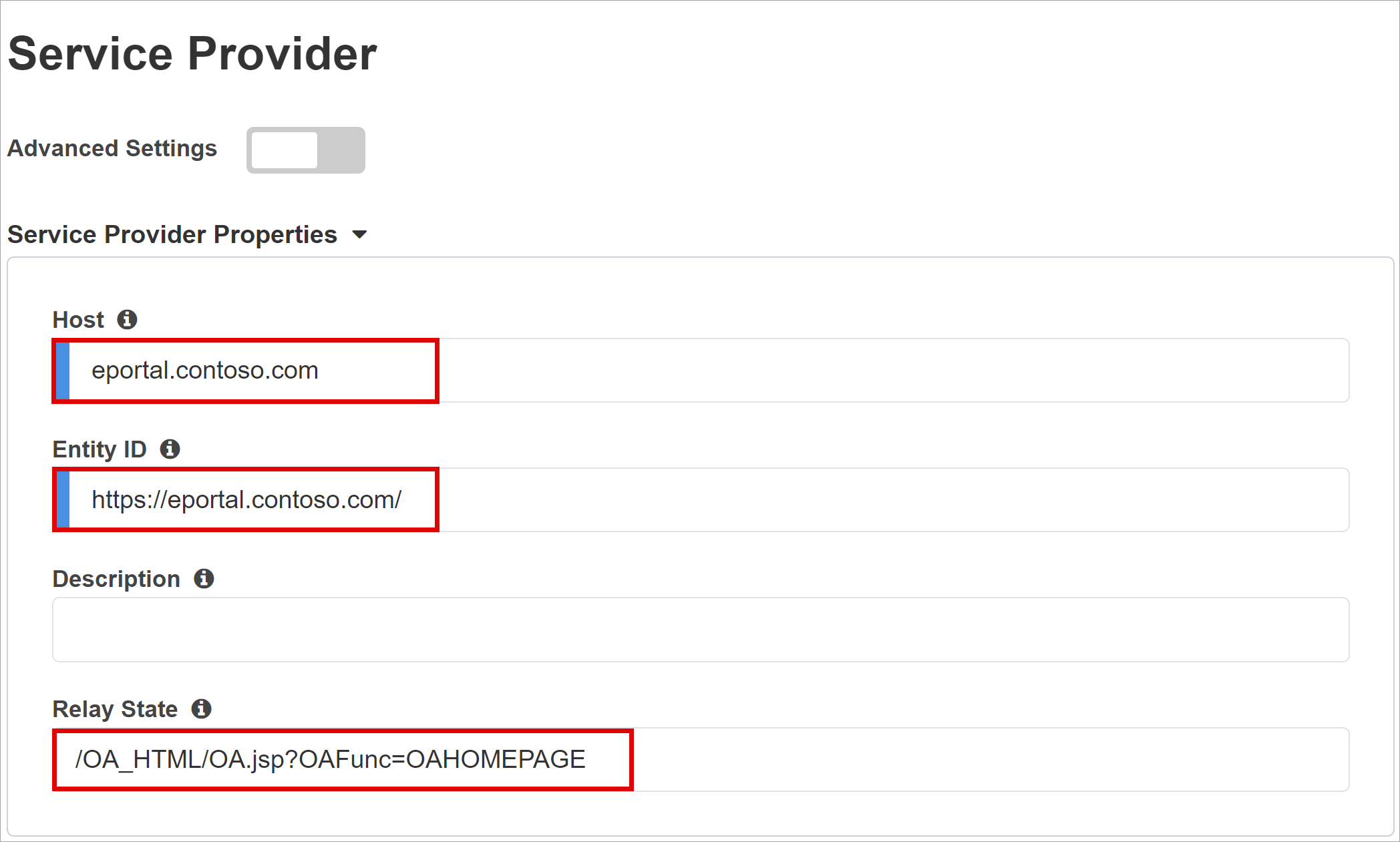

Provedor de serviços

Use as configurações do Provedor de Serviços para as propriedades da instância do SAML SP do aplicativo protegido.

No Host, inserir o FQDN público do aplicativo.

Em ID da entidade, insira o identificador que o Microsoft Entra ID usa para o SP do SAML solicitando um token.

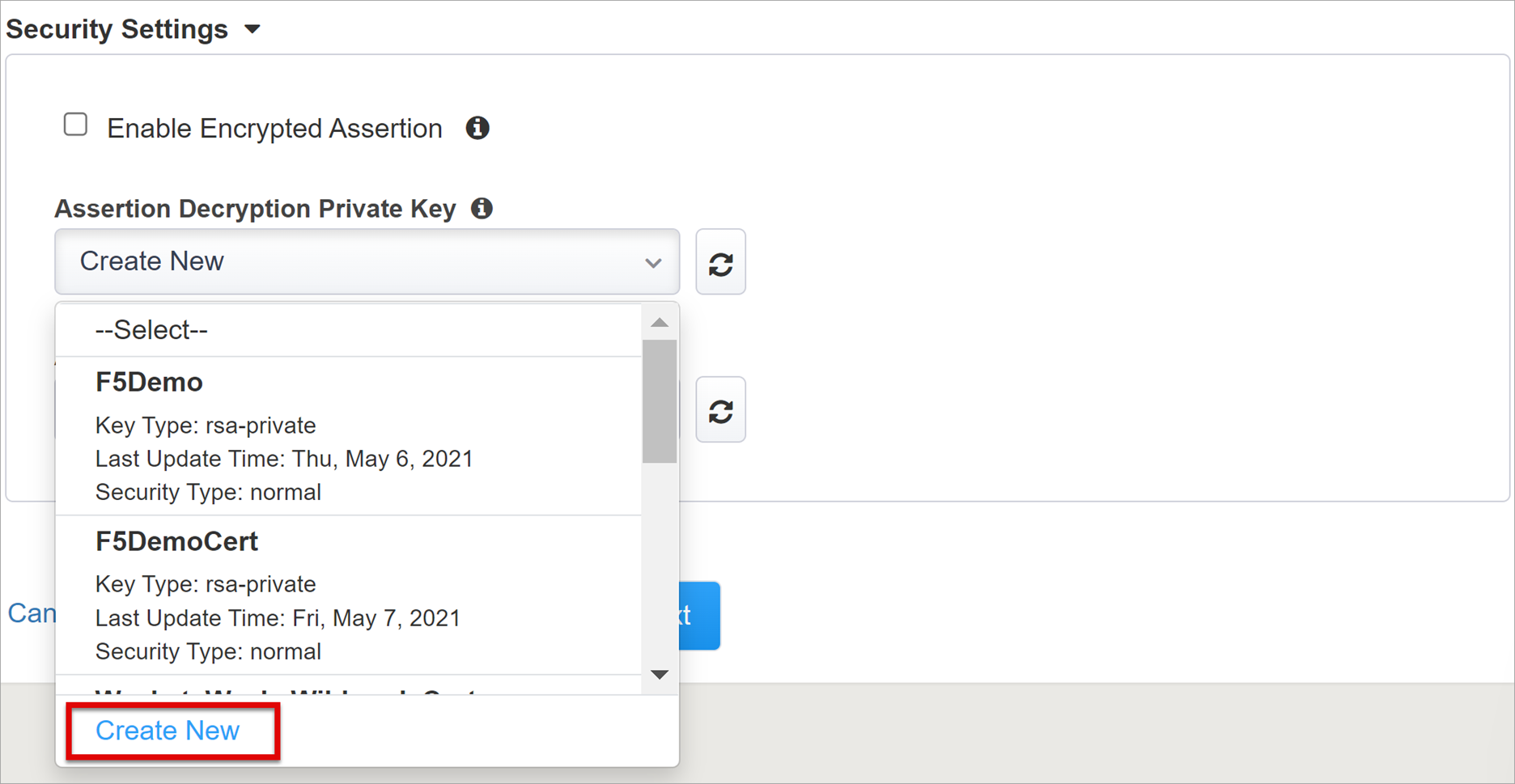

(Opcional) Em Configurações de Segurança, selecione ou desmarque a opção Habilitar Declaração Criptografada. A criptografia de asserções entre o Microsoft Entra ID e o APM BIG-IP significa que os tokens de conteúdo não podem ser interceptados, nem os dados pessoais ou corporativos comprometidos.

Na lista Chave Privada de Descriptografia da Declaração, selecione Criar

Selecione OK.

A caixa de diálogo Importar Certificado SSL e Chaves abre em uma nova guia.

Selecione PKCS 12 (IIS).

O certificado e a chave privada são importados.

Feche a guia do navegador para retornar à guia principal.

Selecione Habilitar Declaração Criptografada.

Para criptografia habilitada, na lista Chave Privada de Descriptografia de Declaração, selecione a chave privada do certificado que o BIG-IP APM usa para descriptografar as declarações do Microsoft Entra.

Para criptografia habilitada, na lista Certificado de Descriptografia de Declaração, selecione o certificado que o BIG-IP carrega para o Microsoft Entra ID para criptografar as declarações SAML emitidas.

ID do Microsoft Entra

O Easy Button tem modelos de aplicativos para Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP e um modelo SHA genérico. A captura de tela a seguir é a opção Oracle E-Business Suite em Configuração do Azure.

- Selecione Oracle E-Business Suite.

- Selecione Adicionar.

Configuração do Azure

Inserir um Nome de Exibição para o aplicativo que o BIG-IP cria no locatário do Microsoft Entra e o ícone no Meus Aplicativos.

Em URL de Logon (opcional), insira o FQDN público do aplicativo EBS.

Insira o caminho padrão para a página inicial do Oracle EBS.

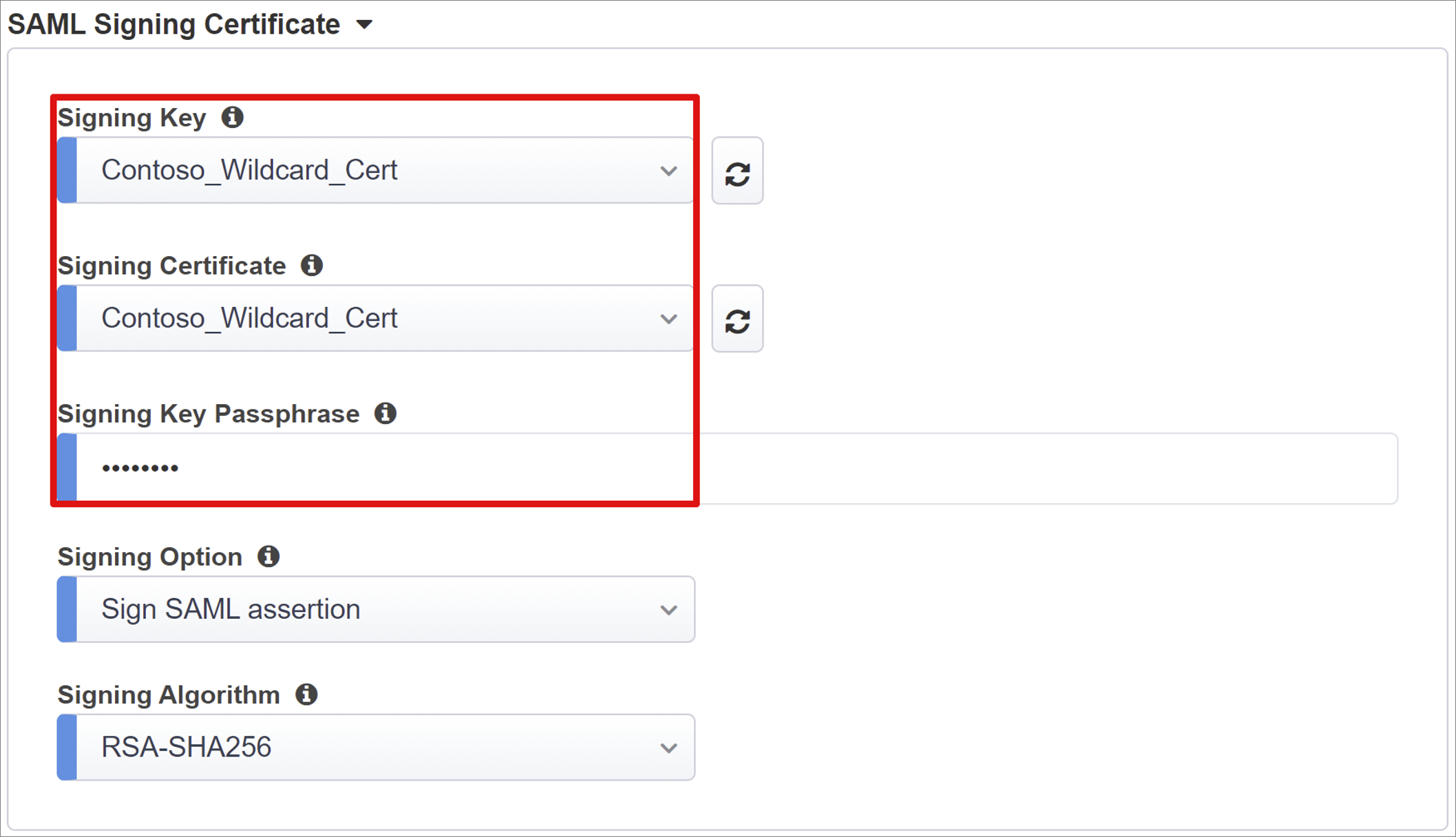

Ao lado da Chave de Assinatura e do Certificado de Autenticação, selecione o ícone atualizar.

Localize o certificado que você importou.

Em Senha da Chave de Autenticação, insira a senha de certificado.

Habilite a Opção de Autenticação (opcional). Essa opção garante que o BIG-IP aceite tokens e declarações assinados pelo Microsoft Entra ID.

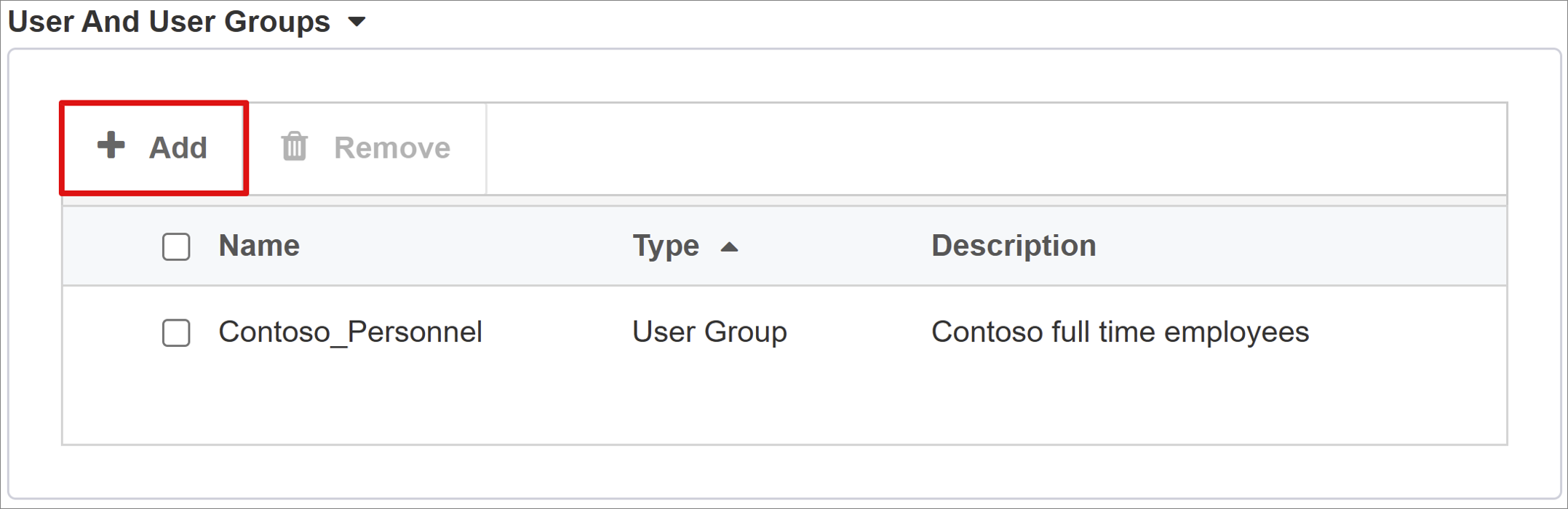

Para Usuários e Grupos de Usuários, adicione um usuário ou grupo para teste; caso contrário, todo o acesso será negado. Os usuários e grupos de usuários são consultados dinamicamente no locatário do Microsoft Entra e autorizam o acesso ao aplicativo.

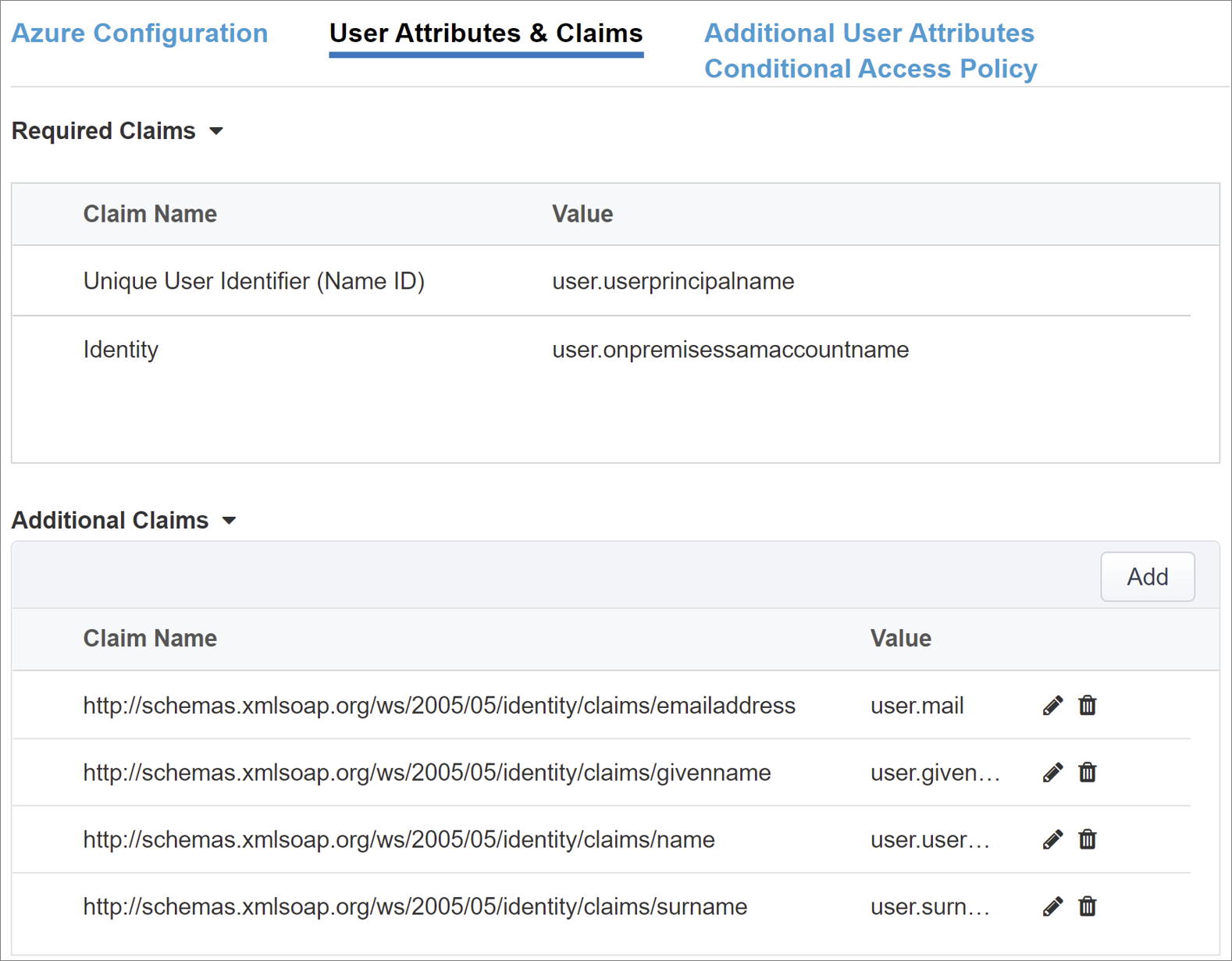

Declarações e Atributos do Usuário

Quando um usuário é autenticado, a ID do Microsoft Entra emite um token SAML com declarações e atributos padrão que identificam o usuário. A guia Atributos e Declarações do Usuário mostra as declarações padrão a serem emitidas para o novo aplicativo. Use essa área para configurar mais declarações. Se necessário, adicione atributos do Microsoft Entra, no entanto, o cenário do Oracle EBS requer os atributos padrão.

Atributos de usuário adicionais

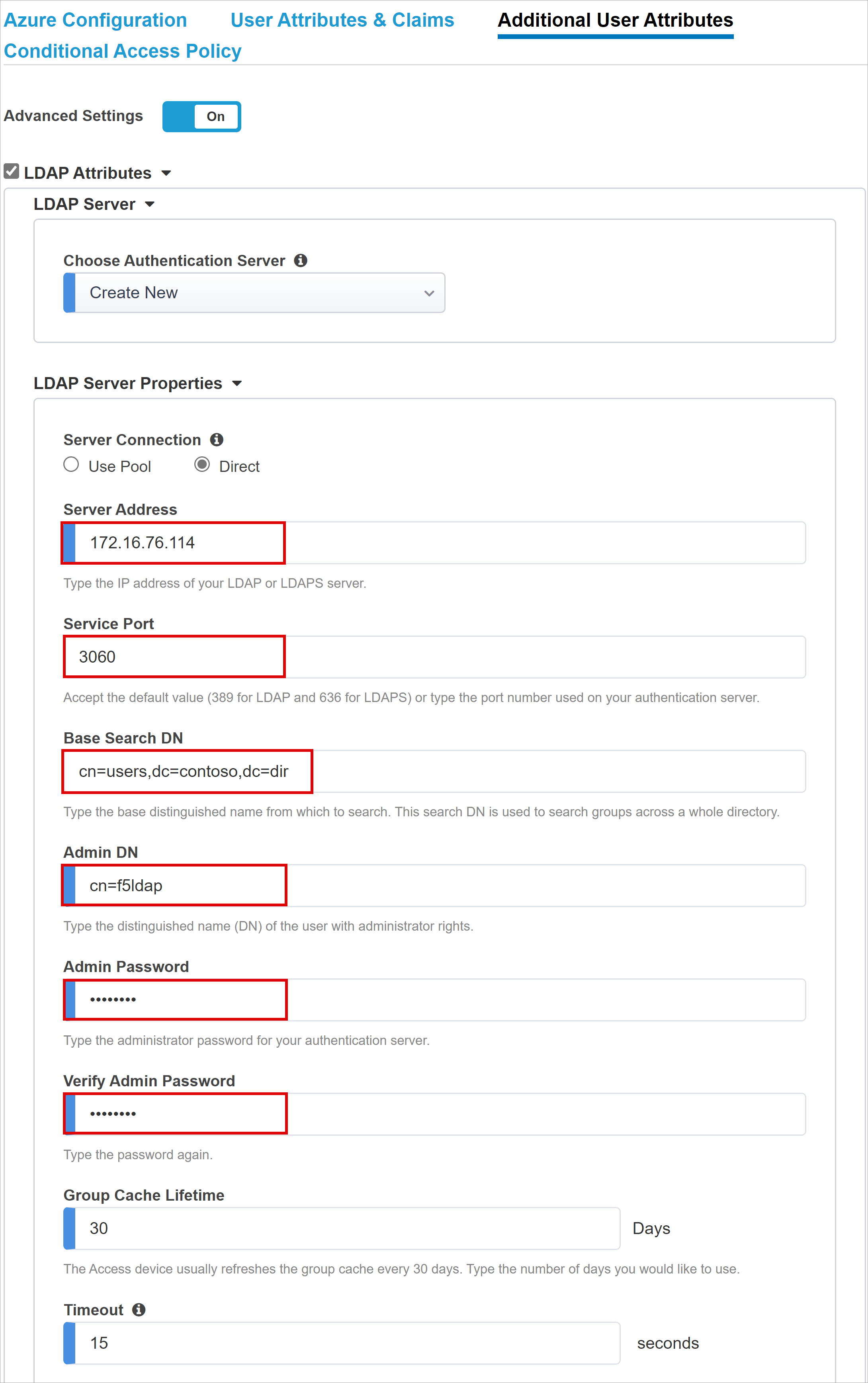

A guia Atributos de Usuário Adicionais dá suporte a sistemas distribuídos que exigem atributos armazenados em outros diretórios para o aumento da sessão. Os atributos obtidos de uma fonte LDAP podem ser injetados como mais cabeçalhos de SSO para controlar o acesso com base em funções, IDs de parceiros, etc.

Habilite a opção Configurações Avançadas.

Marque a caixa de seleção Atributos LDAP.

Em Escolher Servidor de Autenticação, selecione Criar Novo.

Dependendo da sua configuração, selecione o modo de conexão do servidorUsar pool ou Direto para o endereço de servidor do serviço LDAP de destino. Se estiver usando um só servidor LDAP, selecione Direto.

Para Porta de Serviço, insira 3060 (Padrão), 3161 (Seguro) ou outra porta para o serviço LDAP para Oracle.

Insira um DN de Pesquisa Base. Use o DN (nome diferenciado) para pesquisar grupos em um diretório.

Para Administração DN, insira o nome diferenciado da conta que o APM usa para autenticar consultas LDAP.

Para Senha do Administrador, insira a senha.

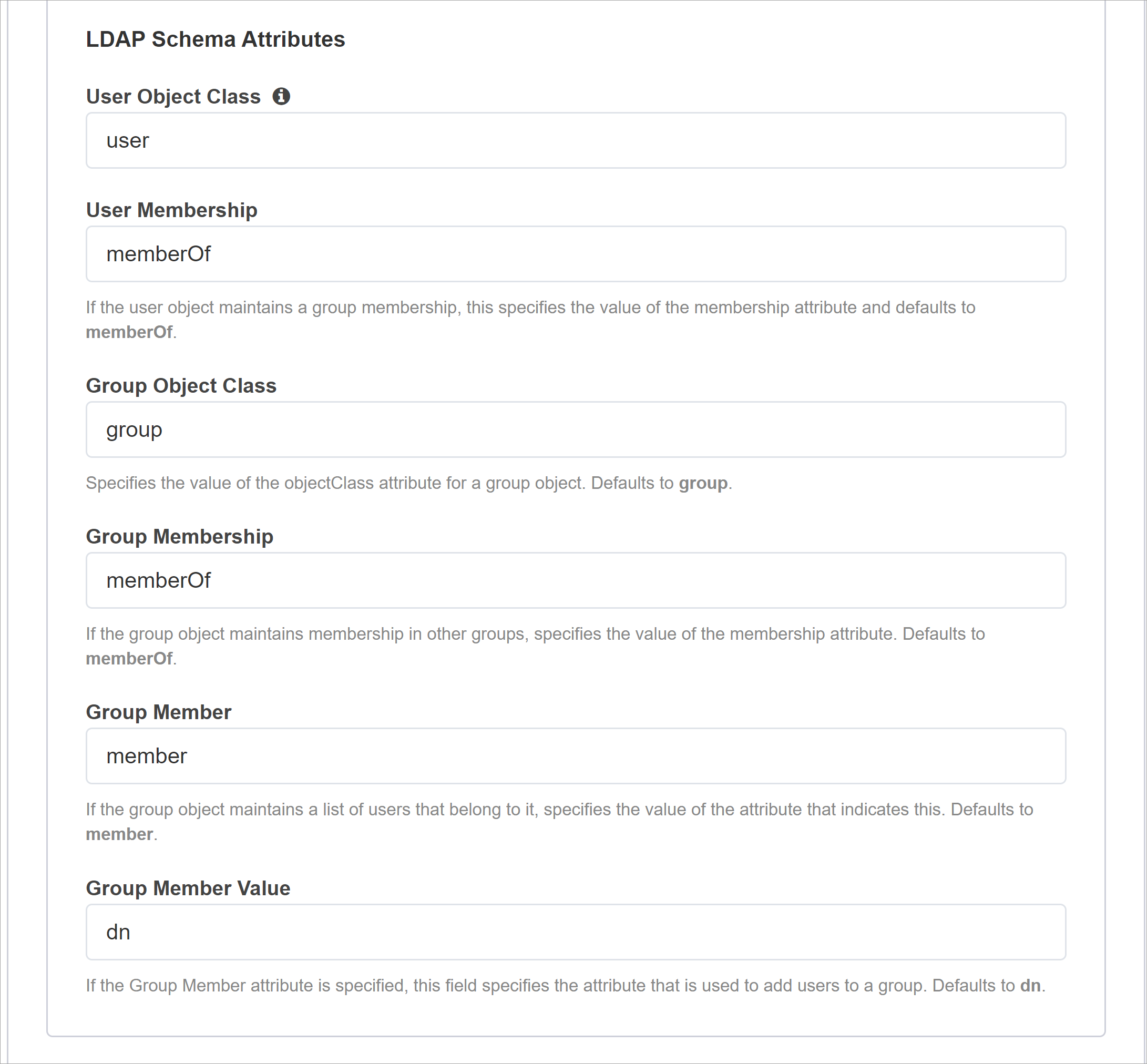

Mantenha os Atributos de Esquema LDAPpadrão.

Em Propriedades de Consulta LDAP, para Pesquisar Dn, insira o nó base do servidor LDAP para pesquisa de objeto de usuário.

Para Atributos Obrigatórios, insira o nome do atributo de objeto do usuário a ser retornado do diretório LDAP. Para o EBS, o padrão é orclguid.

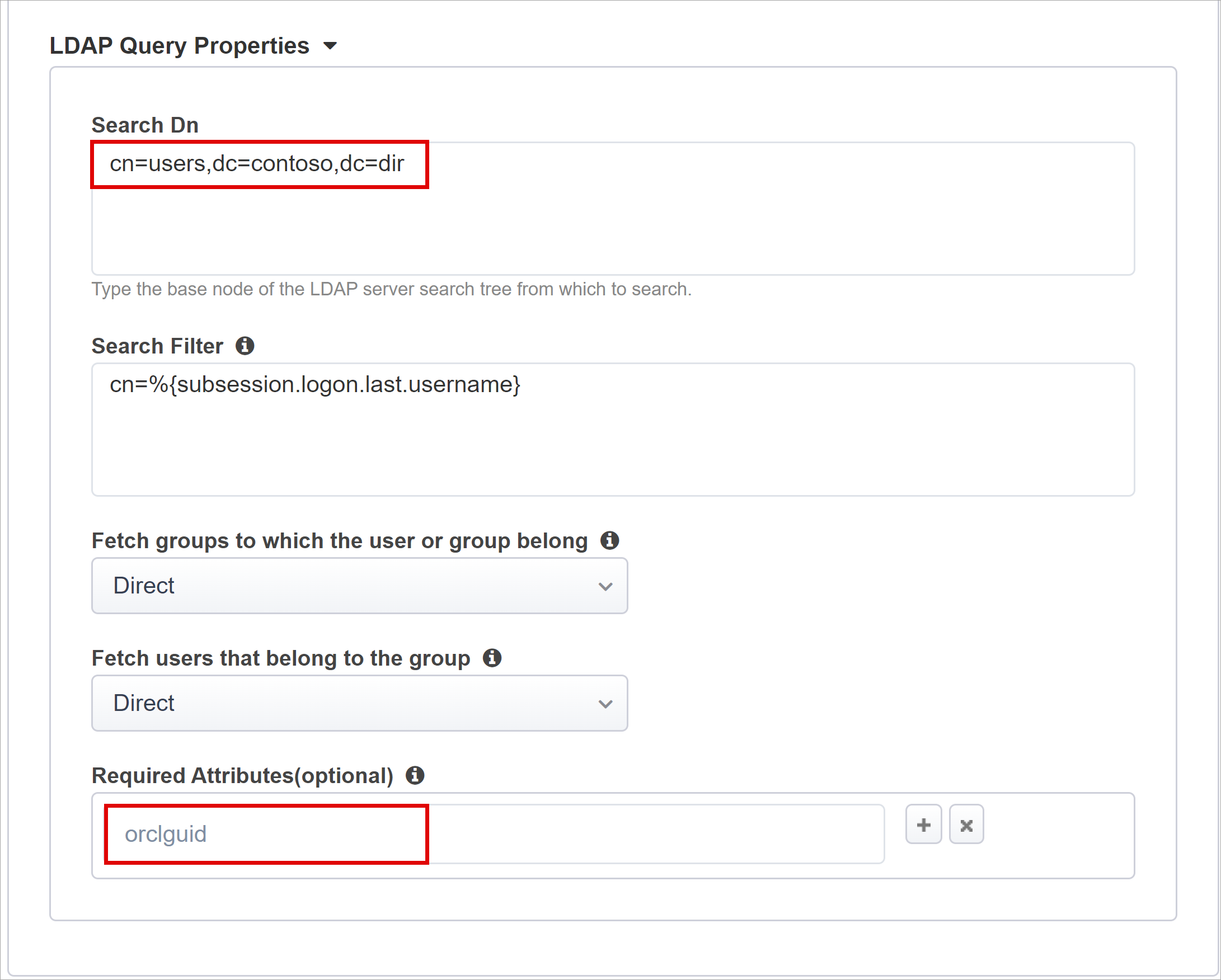

Política de Acesso Condicional

As políticas de Acesso Condicional controlam o acesso com base no dispositivo, aplicativo, localização e sinais de risco. As políticas são impostas após a pré-autenticação do Microsoft Entra. A exibição Políticas Disponíveis tem políticas de Acesso Condicional sem ações do usuário. A exibição Políticas Selecionadas mostra as políticas direcionadas aos aplicativos na nuvem. Não é possível desmarcar essas políticas ou movê-las para a lista de Políticas Disponíveis porque elas são impostas em um nível de locatário.

Para selecionar uma política para o aplicativo a ser publicado:

Em Políticas Disponíveis, selecione uma política.

Selecione a seta à direita.

Mova a política para Políticas Selecionadas.

Observação

A opção Incluir ou Excluir está selecionada para algumas políticas. Se as duas opções estiverem marcadas, a política não será imposta.

Observação

Selecione a guia Política de Acesso Condicional e a lista de políticas será exibida. Selecione Atualizar e o assistente consulta seu locatário. A atualização é exibida para aplicativos implantados.

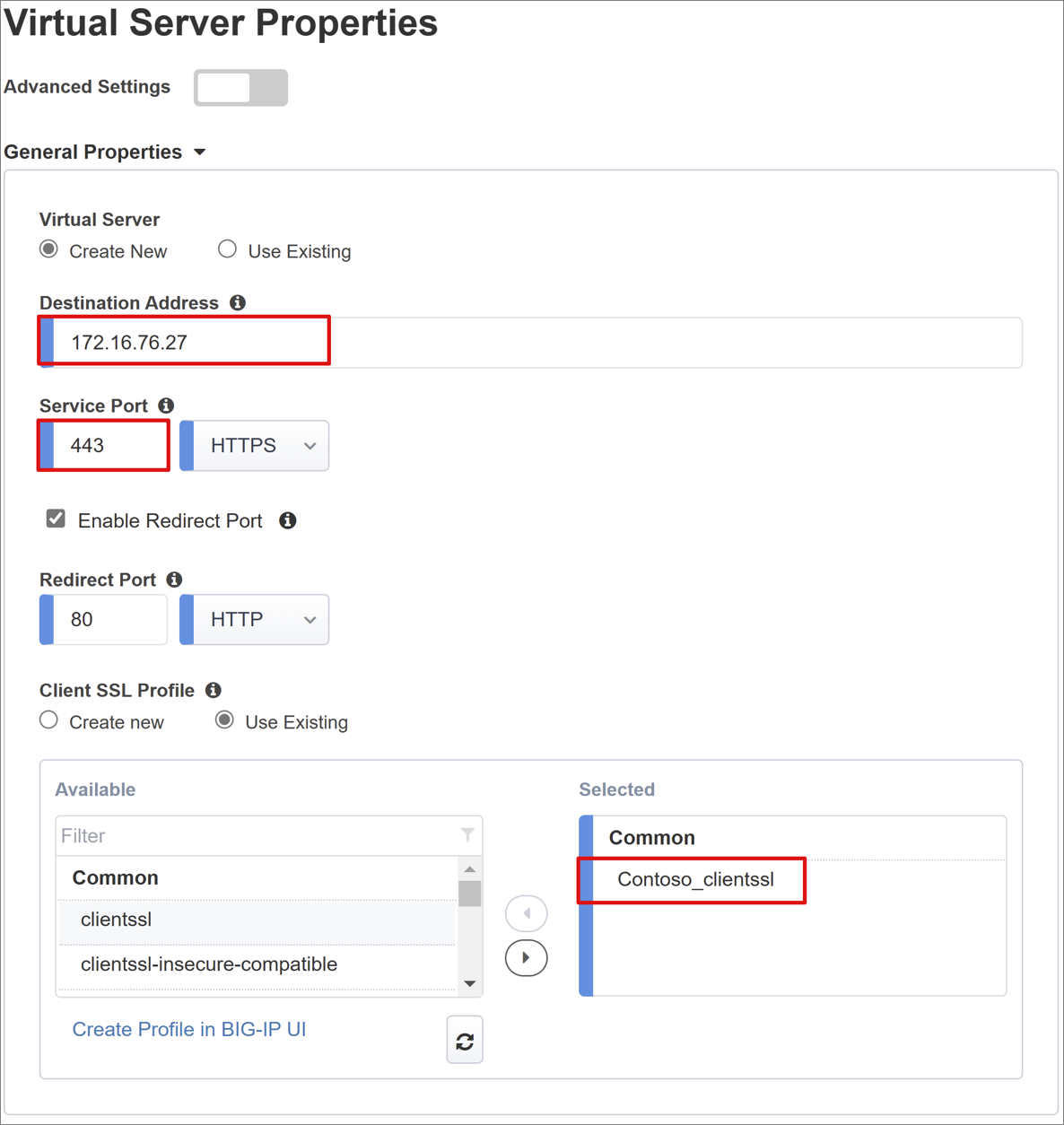

Propriedades do Servidor Virtual

Um servidor virtual é um objeto de plano de dados do BIG-IP representado por um endereço IP virtual que escuta as solicitações do cliente para o aplicativo. O tráfego recebido é processado e avaliado em relação ao perfil de acesso do APM associado ao servidor virtual. Em seguida, o tráfego é direcionado de acordo com a política.

Insira um Endereço de Destino, um endereço IPv4 ou IPv6 que o BIG-IP usa para receber o tráfego do cliente. Garanta um registro correspondente no DNS que permita aos clientes resolver o URL externo, do aplicativo publicado pelo BIG-IP, para esse IP. Use um DNS localhost do computador de teste para teste.

Para Porta de Serviço, insira 443 e selecione HTTPS.

Selecione Habilitar Porta de Redirecionamento.

Para Porta de Redirecionamento, insira 80 e selecione HTTP. Essa ação redireciona o tráfego do cliente HTTP de entrada para HTTPS.

Selecione o Perfil de SSL do Cliente que você criou ou mantenha o padrão durante o teste. O Perfil SSL do Cliente habilita o servidor virtual para HTTPS. As conexões de cliente são criptografadas por TLS.

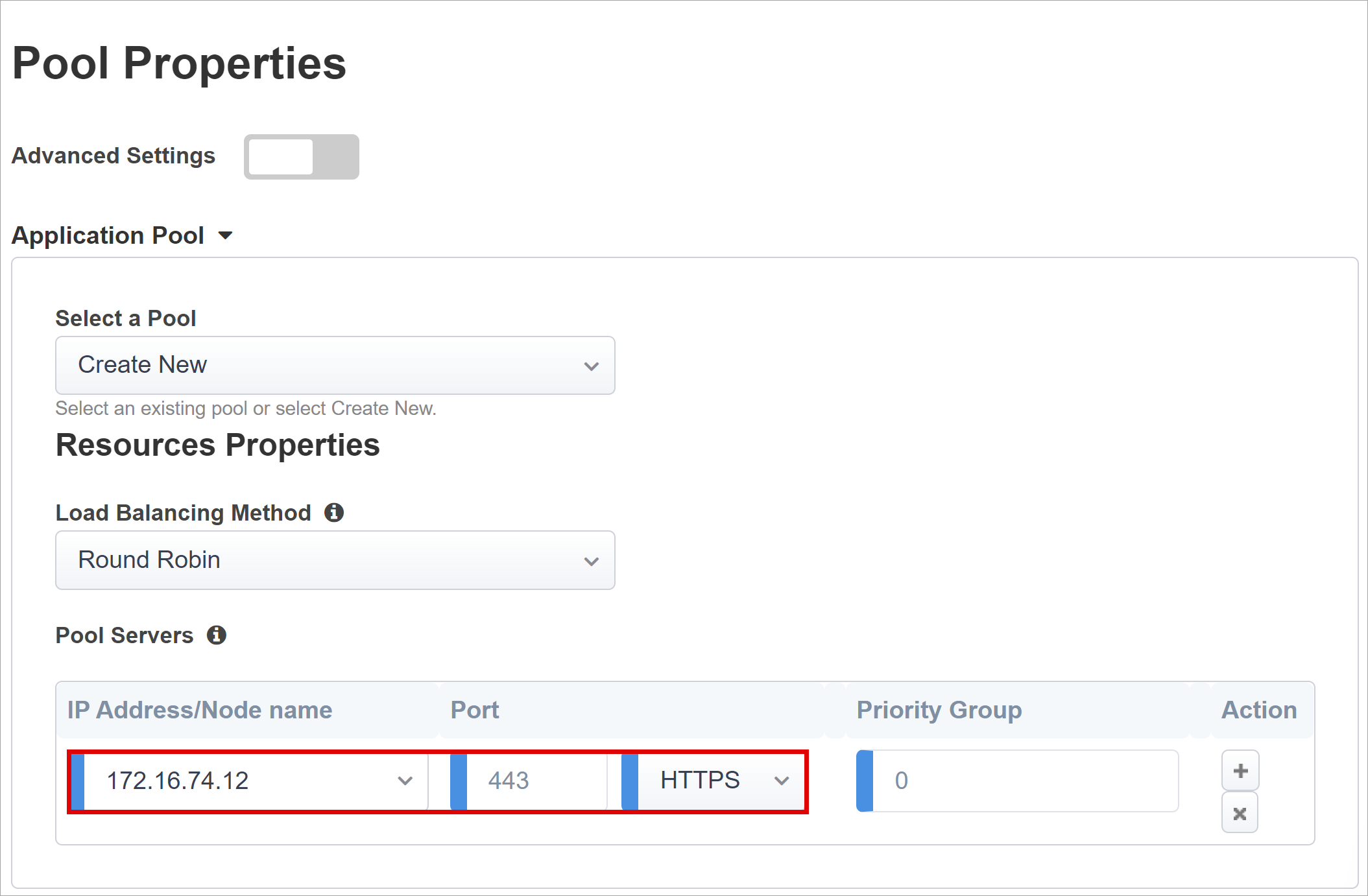

Propriedades de Pool

A guia Pool de Aplicativos tem os serviços por trás de um BIG-IP, um pool com um ou mais servidores de aplicativos.

Para Selecionar um Pool, selecione Criar Novo ou selecione outra opção.

Para o Método de Balanceamento de Carga, selecione Round Robin.

Em Servidores de Pool, selecione e insira um Endereço IP/Nome do Nó e Porta para os servidores que hospedam o Oracle EBS.

Selecione HTTPS.

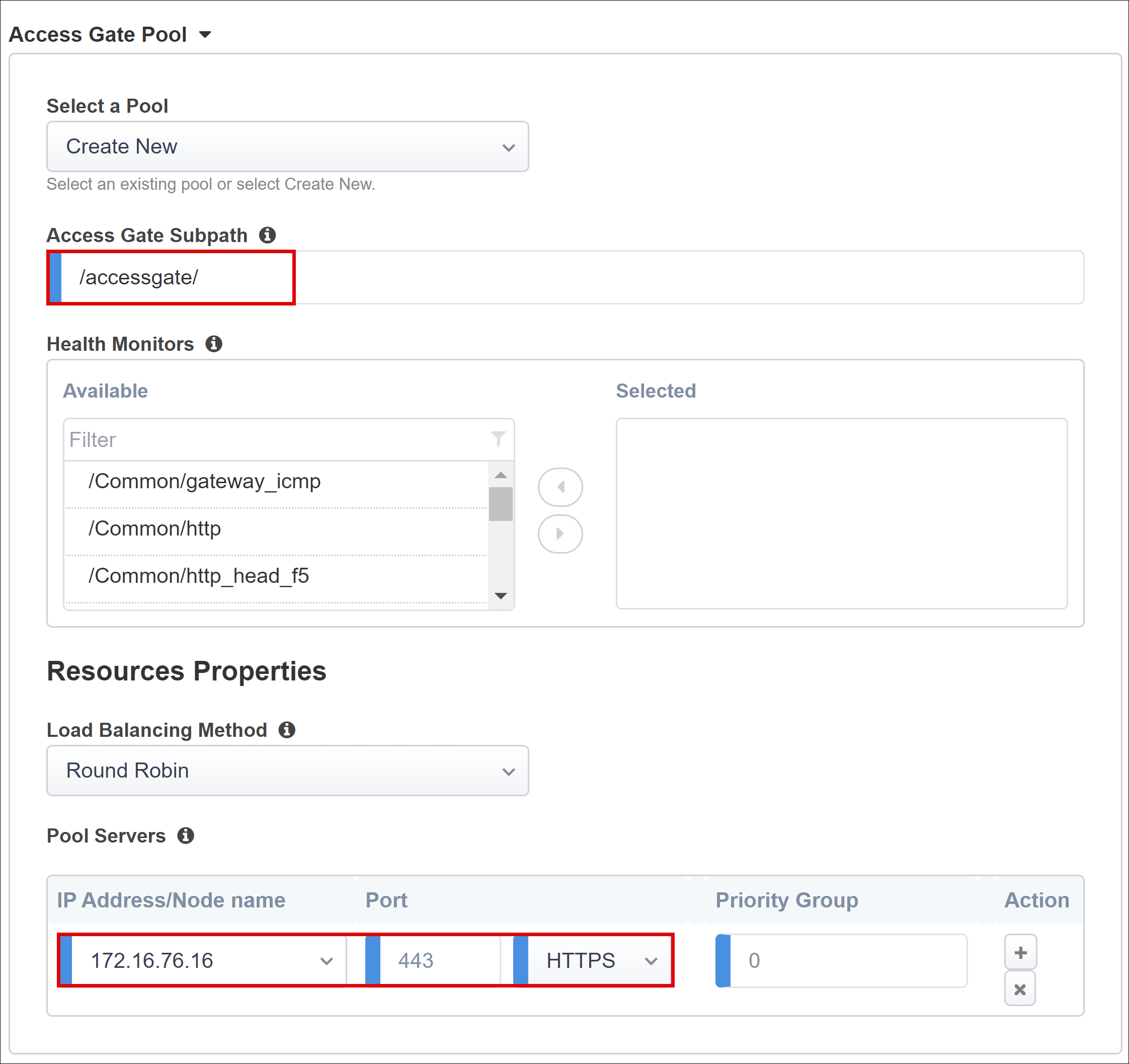

Em Pool do Access Gate, confirme o Subcaminho do Access Gate.

Em Servidores de Pool, selecione e insira um Endereço IP/Nome do Nó e Porta para os servidores que hospedam o Oracle EBS.

Selecione HTTPS.

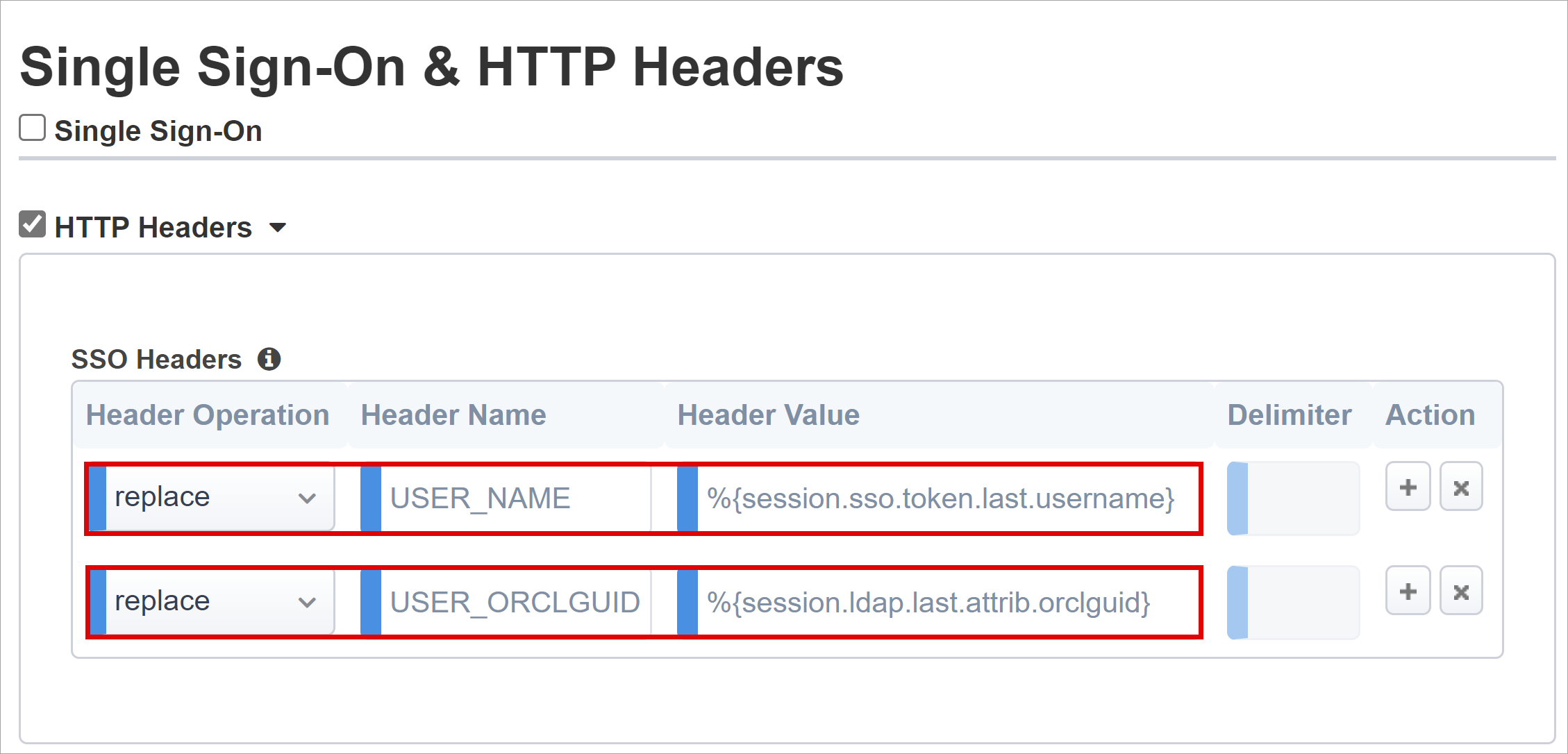

SSO (Logon Único) e Cabeçalhos HTTP

O assistente do Easy Button dá suporte a cabeçalhos de autorização Kerberos, portador OAuth e HTTP para o SSO nos aplicativos publicados. O aplicativo Oracle EBS espera cabeçalhos, portanto, habilite cabeçalhos HTTP.

Em Logon único e Cabeçalhos HTTP, selecione Cabeçalhos HTTP.

Para Operação de Cabeçalho, selecione substituir.

Para Nome do Cabeçalho, insira USER_NAME.

Para Valor do Cabeçalho, insira %{session.sso.token.last.username}.

Para Operação de Cabeçalho, selecione substituir.

Para Nome do Cabeçalho, insira USER_ORCLGUID.

Para Valor do Cabeçalho, insira %{session.ldap.last.attr.orclguid}.

Observação

As variáveis de sessão do APM entre colchetes diferenciam maiúsculas de minúsculas.

Gerenciamento da sessão

Use o Gerenciamento de Sessão do BIG-IP para definir condições para encerramento ou continuação da sessão do usuário.

Para saber mais, acesse support.f5.com para K18390492: Segurança | Guia de operações do APM do BIG-IP

A funcionalidade SLO (logoff único) garante o encerramento das sessões entre o IdP, o BIG-IP e o agente do usuário quando os usuários se desconectam. Quando o Easy Button instancia um aplicativo SAML no locatário do Microsoft Entra, ele preenche a URL de saída com o ponto de extremidade de SLO do APM. Uma saída iniciada pelo IdP do portal Meus Aplicativos encerra a sessão entre o BIG-IP e um cliente.

Confira Microsoft Meus Aplicativos

Os metadados da federação SAML do aplicativo publicado são importados do locatário. Esta ação fornece ao APM o ponto de extremidade de saída SAML para o Microsoft Entra ID. Em seguida, a saída iniciada por SP encerra o cliente e a sessão do Microsoft Entra. Verifique se o APM sabe quando um usuário sai.

Se você usar o portal webtop do BIG-IP para acessar aplicativos publicados, o APM processará a saída para chamar o ponto de extremidade de saída do Microsoft Entra. Se você não usar o portal webtop do BIG-IP, o usuário não poderá instruir o APM a sair. Se o usuário sair do aplicativo, o BIG-IP estará alheio à ação. Verifique se a saída iniciada por SP dispara o encerramento de sessões seguras. Adicione uma função SLO ao botão Sair de aplicativos para redirecionar o cliente para o ponto de extremidade de saída SAML ou BIG-IP do Microsoft Entra. Localize a URL para o ponto de extremidade de saída do SAML para o locatário em Registros de Aplicativo > Pontos de Extremidade.

Se não for possível alterar o aplicativo, ative o BIG-IP para ouvir a chamada de saída do aplicativo e acionar o SLO.

Saiba mais:

- Logoff do SLO do PeopleSoft

- Vá para support.f5.com para:

Implantar

- Para confirmar as configurações, selecione Implantar.

- Verifique se o aplicativo aparece na lista de aplicativos empresariais do locatário.

Teste

- Em um navegador, conecte a URL externa do Oracle EBS ou selecione o ícone do aplicativo no Meus Aplicativos.

- Autentique-se no Microsoft Entra ID.

- Você é redirecionado para o servidor virtual do BIG-IP para o aplicativo e se conecta por SSO.

Para aumentar a segurança, bloqueie o acesso direto ao aplicativo, impondo um caminho através do BIG-IP.

Implantação avançada

Às vezes, os modelos de Configuração Guiada não têm flexibilidade para requisitos.

Saiba mais: tutorial: configurar o Gerenciador de Políticas de Acesso do F5 BIG-IP para o SSO baseado em cabeçalho.

Alterar manualmente as configurações

Como alternativa, no BIG-IP, desabilite o modo de gerenciamento estrito de Configuração Guiada para alterar manualmente as configurações. Os modelos de assistente automatizam a maioria das configurações.

Navegue até Acesso > Configuração Guiada.

Na extremidade direita da linha para a configuração do aplicativo, selecione o ícone de cadeado.

Depois de desabilitar o modo estrito, você não poderá fazer alterações com o assistente. Os objetos do BIG-IP associados à instância do aplicativo publicado são desbloqueados para gerenciamento.

Observação

Se você reabilitar o modo estrito, novas configurações substituirão as configurações executadas sem a Configuração Guiada. Recomendamos o método de configuração avançada para serviços de produção.

Solução de problemas

Use as instruções a seguir para ajudar a solucionar problemas.

Aumentar o detalhamento de log

Use o registro em log do BIG-IP para isolar problemas com conectividade, SSO, violações de política ou mapeamentos de variáveis configurados incorretamente. Aumente o nível de detalhamento do log.

- Navegue até Política de Acesso > Visão Geral > Logs de eventos.

- Selecione Configurações.

- Selecione a linha do aplicativo publicado.

- Selecione Editar> Logs do Sistema de Acesso.

- Na lista de SSO, selecione Depurar.

- Selecione OK.

- Reproduza o problema.

- Inspecionar os logs.

Reverta as alterações de configurações porque o modo detalhado gera dados excessivos.

Mensagem de erro do BIG-IP

Se um erro do BIG-IP for exibido após a pré-autenticação do Microsoft Entra, o problema poderá estar relacionado ao SSO do Microsoft Entra ID e do BIG-IP.

- Navegue até **Visão geral do Acesso >.

- Selecione Acessar relatórios.

- Execute o relatório da última hora.

- Analise os logs em busca de pistas.

Use o link Exibir sessão para sua sessão para confirmar se o APM recebe as declarações esperadas do Microsoft Entra.

Nenhuma mensagem de erro do BIG-IP

Se nenhuma mensagem de erro do BIG-IP for exibida, o problema pode estar relacionado à solicitação de back-end ou ao BIG-IP e ao SSO de aplicativo.

- Navegue até Política de Acesso > Visão Geral.

- Selecione Sessões Ativas.

- Selecione o link para sua sessão ativa.

Use o link Exibir Variáveis para ajudar a investigar problemas de SSO, principalmente se o APM do BIG-IP não conseguir obter os atributos corretos do Microsoft Entra ID ou de outra origem.

Saiba mais:

- Vá para devcentral.f5.com para Exemplos de atribuição de variável do APM

- Acesse techdocs.f5.com para Capítulo Manual: variáveis de sessão.

Validar a conta de serviço do APM

Use o seguinte comando do shell de bash para validar a conta de serviço do APM para consultas LDAP. O comando autentica e consulta objetos de usuário.

ldapsearch -xLLL -H 'ldap://192.168.0.58' -b "CN=oraclef5,dc=contoso,dc=lds" -s sub -D "CN=f5-apm,CN=partners,DC=contoso,DC=lds" -w 'P@55w0rd!' "(cn=testuser)"

Saiba mais:

- Acesse support.f5.com para K11072: configurando a autenticação remota LDAP para AD

- Acesse para techdocs.f5.com para Capítulo Manual: consulta LDAP