Tutorial: Integração do SSO do Microsoft Entra ao Kronos Workforce Dimensions

Neste tutorial, você aprenderá a integrar o Kronos Workforce Dimensions à ID do Microsoft Entra. Ao integrar o Kronos Workforce Dimensions à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao Kronos Workforce Dimensions na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no Kronos Workforce Dimensions com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Assinatura do Kronos Workforce Dimensions habilitada para SSO (logon único).

Observação

Essa integração também está disponível para uso no ambiente de Nuvem do Governo dos EUA do Microsoft Entra. Você pode encontrar esse aplicativo na Galeria de Aplicativos de Nuvem do Governo dos EUA do Microsoft Entra e configurá-lo da mesma forma que você faz isso na nuvem pública.

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

- O Kronos Workforce Dimensions dá suporte ao SSO iniciado por SP.

Adicionar o Kronos Workforce Dimensions da galeria

Para configurar a integração do Kronos Workforce Dimensions à ID do Microsoft Entra, você precisará adicioná-lo à lista de aplicativos SaaS gerenciados por meio da galeria.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite Kronos Workforce Dimensions na caixa de pesquisa.

- Escolha Kronos Workforce Dimensions no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o Kronos Workforce Dimensions

Configure e teste o SSO do Microsoft Entra com o Kronos Workforce Dimensions por meio de um usuário de teste chamado B.Fernandes. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado do Kronos Workforce Dimensions.

Para configurar e testar o SSO do Microsoft Entra com o Kronos Workforce Dimensions, execute as seguintes etapas:

- Configurar o SSO do Microsoft Entra – Para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do Kronos Workforce Dimensions – para definir as configurações de logon único no lado do aplicativo.

- Criar um usuário de teste do Kronos Workforce Dimensions – Para ter um equivalente de B.Fernandes no Kronos Workforce Dimensions que esteja vinculado à representação de usuário do Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>Kronos Workforce Dimensions>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

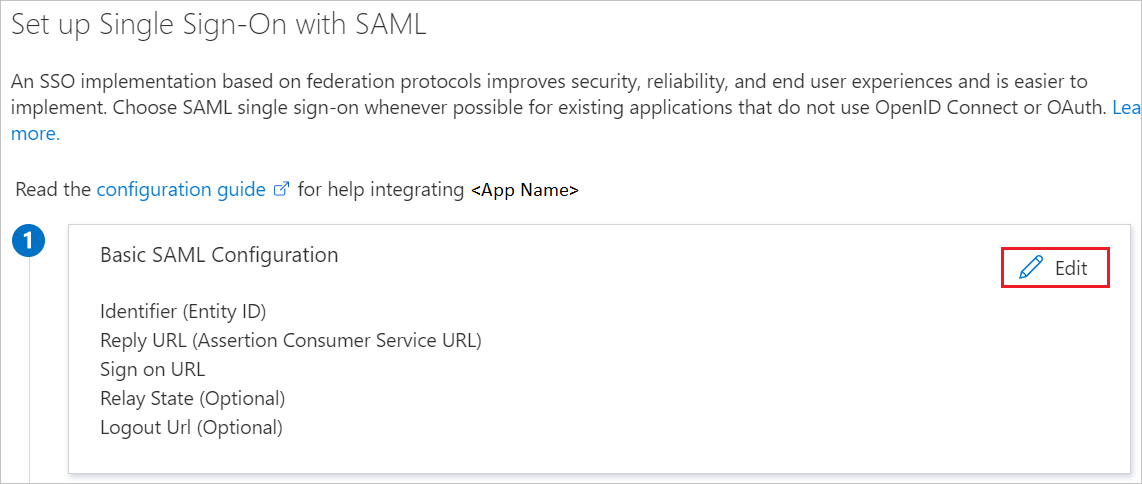

Na página Configurar o logon único com o SAML, clique no ícone de caneta da Configuração Básica do SAML para editar as configurações.

Na seção Configuração básica de SAML, realize as seguintes etapas:

a. Na caixa de texto Identificador (ID da Entidade) , digite uma URL usando o seguinte padrão:

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. Na caixa de texto URL de Logon, digite uma URL usando um dos seguintes padrões:

URL de logon https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Observação

Esses valores não são reais. Atualize esses valores com o Identificador e a URL de Logon reais. Entre em contato com a equipe de suporte ao cliente do Kronos Workforce Dimensions para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

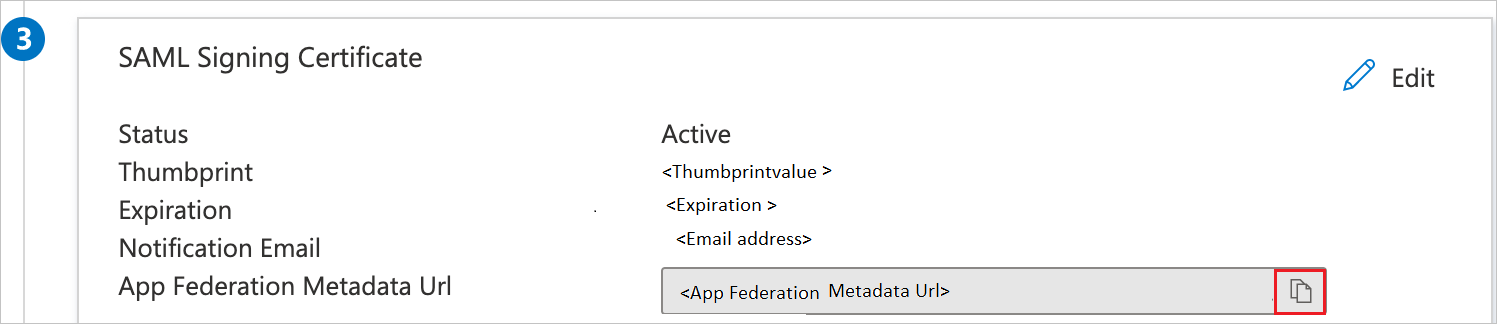

Na página Configurar o logon único com o SAML, na seção Certificado de Autenticação SAML, clique no botão Copiar para copiar a URL de Metadados de Federação do Aplicativo e salve-a no computador.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Fernandes use o logon único concedendo acesso ao Kronos Workforce Dimensions.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Kronos Workforce Dimensions.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, Usuários e grupos na caixa de diálogo Adicionar atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, escolha-a na lista suspensa Selecionar uma função. Se nenhuma função tiver sido configurada para esse aplicativo, você verá a função "Acesso Padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do Kronos Workforce Dimensions

Para configurar o logon único no lado do Kronos Workforce Dimensions, é necessário enviar a URL de Metadados de Federação do Aplicativo para a equipe de suporte do Kronos Workforce Dimensions. Eles definem essa configuração para ter a conexão de SSO de SAML definida corretamente em ambos os lados.

Criar um usuário de teste do Kronos Workforce Dimensions

Nesta seção, você criará um usuário chamado Brenda Fernandes no Kronos Workforce Dimensions. Trabalhe com a equipe de suporte do Kronos Workforce Dimensions para adicionar os usuários na plataforma do Kronos Workforce Dimensions. Os usuários devem ser criados e ativados antes de usar o logon único.

Observação

A documentação original da Microsoft recomenda entrar em contato com o Suporte do UKG por email para criar os usuários do Microsoft Entra. Enquanto essa opção estiver disponível, considere as seguintes opções de autoatendimento.

Processo manual

Há duas maneiras de criar os usuários do Microsoft Entra manualmente no WFD. Você pode selecionar um usuário existente, duplicá-lo e atualizar os campos necessários para tornar esse usuário exclusivo. Esse processo pode ser demorado e requer conhecimento da Interface do Usuário do WFD. A alternativa é criar o usuário por meio da API do WFD, que é muito mais rápida. Essa opção requer conhecimento sobre como usar ferramentas de API, como o Postman, para enviar a solicitação à API. As instruções a seguir ajudarão na importação de um exemplo predefinido para a Ferramenta de API do Postman.

Instalação

Abra a ferramenta Postman e importe os seguintes arquivos:

a. Dimensões da Força de Trabalho – Criar User.postman_collection.json

b. Microsoft Entra ID to WFD Env Variables.json

No painel esquerdo, selecione o botão Ambientes.

Clique em AAD_to_WFD_Env_Variables e adicione os valores fornecidos pelo Suporte do UKG relativos à instância do WFD.

Observação

access_token e refresh_token devem estar vazios, pois eles serão preenchidos automaticamente como resultado da Solicitação HTTP de Obter Token de Acesso.

Abra a solicitação HTTP Criar usuário do Microsoft Entra no WFD e atualize as propriedades realçadas no conteúdo JSON:

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Observação

O personInformation.emailAddress.address e o user.userAccount.userName precisam corresponder ao usuário do Microsoft Entra de destino que você está tentando criar no WFD.

No canto superior direito, selecione a caixa suspensa Ambientes e selecione AAD_to_WFD Env_Variables.

Depois que o conteúdo JSON for atualizado e as variáveis de ambiente corretas forem selecionadas, selecione a Solicitação HTTP do Token de Acesso e clique no botão Enviar. Isso aproveitará as variáveis de ambiente atualizadas para autenticar em sua instância do WFD e, em seguida, armazenar em cache o token de acesso nas variáveis de ambiente a serem usadas ao chamar o método criar usuário.

Se a chamada de autenticação tiver sido bem-sucedida, você deverá ver uma resposta 200 com um token de acesso retornado. Esse token de acesso também será mostrado na coluna CURRENT VALUE nas variáveis de ambiente para a entrada access_token.

Observação

Se um access_token não for recebido, confirme se todas as variáveis nas variáveis de ambiente estão corretas. As credenciais do usuário devem ser uma conta de super usuário.

Depois que um access_token for obtido, selecione a solicitação HTTP AAD_to_WFD_Env_Variables e clique no botão Enviar. Se a solicitação for bem-sucedida, você receberá um status HTTP 200 de volta.

Faça logon no WFD com a conta de Superusuário e confirme se o usuário do Microsoft Entra foi criado na instância do WFD.

Processo Automatizado

O processo automatizado consiste em um arquivo simples no formato CSV que permite que o usuário prespecifique os valores realçados no conteúdo do processo de API manual acima. O arquivo simples é consumido pelo script do PowerShell que acompanha, que cria os novos usuários do WFD em massa. O script processa novas criações de usuário em lotes de 70 (padrão), o que é configurável para um desempenho ideal. As instruções a seguir percorrerão a instalação e a execução do script.

Salve os arquivos AAD_To_WFD.csv e AAD_To_WFD.ps1 localmente em seu computador.

Abra o arquivo AAD_To_WFD.csv e preencha as colunas.

personInformation.accessAssignment.accessProfileName: Nome do perfil de acesso específico da instância WFD.

personInformation.emailAddresses.address: precisa corresponder ao nome UPN na ID do Microsoft Entra.

personInformation.personNumber: deve ser exclusivo na instância do WFD.

personInformation.firstName: nome do usuário.

personInformation.firstName: sobrenome do usuário.

jobAssignment.jobAssignmentDetails.payRuleName: Nome específico da regra de pagamento do WFD.

jobAssignment.jobAssignmentDetails.timeZoneName: o formato de fuso horário deve corresponder à instância do WFD (ou seja,

(GMT -08:00) Pacific Time).jobAssignment.primaryLaborAccounts.organizationPath: Caminho da organização de uma estrutura de negócios específica na instância do WFD.

Salve o arquivo .csv.

Clique com o botão direito do mouse no script AAD_To_WFD.ps1 e clique em Editar para modificá-lo.

Confirme se o caminho especificado na Linha 15 é o nome/caminho correto para o arquivo AAD_To_WFD.csv.

Atualize as linhas a seguir com os valores fornecidos pelo Suporte do UKG relativos à sua instância do WFD.

Linha 33: vanityUrl

Linha 43: appKey

Linha 48: client_id

Linha 49: client_secret

Salve e execute o script.

Forneça credenciais do WFD Super User quando solicitado.

Depois de concluído, o script retornará uma lista de usuários que não foram criados.

Observação

Verifique os valores fornecidos no arquivo AAD_To_WFD.csv se ele for retornado como resultado de erros de digitação ou campos incompatíveis na instância do WFD. O erro também poderá ser retornado pela instância da API do WFD se todos os usuários no lote já existirem na instância.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Clique em Testar esse aplicativo. Isso o redirecionará para a URL de logon do Kronos Workforce Dimensions, na qual você poderá iniciar o fluxo de logon.

Acesse a URL de Logon do Kronos Workforce Dimensions diretamente e inicie o fluxo de logon.

Você pode usar os Meus Aplicativos da Microsoft. Ao clicar no bloco Kronos Workforce Dimensions em Meus Aplicativos, você será redirecionado à URL de Logon do Kronos Workforce Dimensions. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Próximas etapas

Depois de configurar o Kronos Workforce Dimensions, você poderá impor o controle de sessão, que fornece proteção contra a exfiltração e infiltração de dados confidenciais da organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de