Observação

Para obter atualizações sobre a disponibilidade do produto SWIFT na nuvem, confira o site do SWIFT.

Esse artigo fornece uma visão geral da implantação do Alliance Access da SWIFT no Azure. O Alliance Access é uma das interfaces de mensagens que a SWIFT oferece para mensagens financeiras de segurança avançada. Você pode implantar a solução em uma única assinatura do Azure. No entanto, para melhor gerenciamento e governança da solução, recomendamos que você use duas assinaturas do Azure:

- Uma assinatura contém os componentes do Alliance Access da SWIFT.

- A outra assinatura contém os recursos para se conectar à rede da SWIFT por meio do Alliance Connect Virtual.

Arquitetura

Baixe o arquivo Visio que contém esse diagrama de arquitetura. Consulte a guia AA (All-GoldSilverBronze).

A assinatura do Alliance Access contém recursos que você gerencia. Para criar a infraestrutura principal dos recursos do Alliance Access mostrados no diagrama, você pode usar um modelo do ARM (Azure Resource Manager). As implantações do Alliance Access no Azure devem seguir as diretrizes CSP (Customer Security Programme) – CSCF (Customer Security Control Framework) da SWIFT. Recomendamos que você use as políticas SWIFT CSP-CSCF do Azure nessa assinatura.

A assinatura do Alliance Connect Virtual contém os componentes necessários para habilitar a conectividade com o SWIFTNet. A alta disponibilidade está habilitada porque os componentes vSRX descritos no diagrama anterior são implantados com redundância em duas zonas de disponibilidade do Azure. Além disso, a HA-VM 1 e a HA-VM 2 monitoram e mantêm as tabelas de rotas para fornecer mais resiliência e melhorar a disponibilidade da solução.

A conexão entre o SWIFTNet e componentes de rede específicos do cliente pode usar a linha dedicada do Azure ExpressRoute ou a Internet. A SWIFT oferece três opções de conectividade: Bronze, Prata e Ouro. Escolha a opção mais adequada para os volumes de tráfego de mensagens e o nível necessário de resiliência. Para obter mais informações sobre essas opções, consulte Alliance Connect: pacotes Bronze, Prata e Ouro.

Para obter mais informações sobre resiliência, consulte Resiliência multiativa de região única e Resiliência multiativa de várias regiões mais adiante nesse artigo.

Depois de implantar a infraestrutura do Alliance Access no Azure, siga as instruções da SWIFT para instalar o software do Alliance Access.

Workflow

- Assinatura do Azure: você precisa de uma assinatura do Azure para implantar o Alliance Access. Recomendamos que você use uma nova assinatura do Azure para gerenciar e dimensionar o Alliance Access.

- Grupo de recursos do Azure: a assinatura do Alliance Access contém um grupo de recursos do Azure que hospeda esses componentes do Alliance Access:

- Alliance Web Platform em execução em uma VM (máquina virtual) do Azure.

- O Alliance Access em execução em uma VM do Azure. O software do Alliance Access contém um banco de dados Oracle inserido.

- O SNL (SWIFTNet Link) e o SAG (SWIFT Alliance Gateway) em execução em conjunto em uma VM do Azure.

- Rede Virtual do Azure: a Rede Virtual forma um limite de rede privada em torno da implantação do SWIFT. Escolha um espaço de endereço de rede que não esteja em conflito com seus sites locais, como back-office, HSM (Módulo de Segurança de Hardware) e sites de usuário.

- Sub-rede da Rede Virtual: os componentes do Alliance Access devem ser implantados em sub-redes separadas para permitir o controle de tráfego entre eles por meio de grupos de segurança de rede do Azure.

- Tabela de rotas do Azure: você pode controlar a conectividade de rede entre as VMs do Alliance Access e seus sites locais usando uma tabela de rotas do Azure.

- Firewall do Azure: qualquer conectividade de saída das VMs do Alliance Access para a Internet deve ser roteada pelo Firewall do Azure. Exemplos típicos dessa conectividade são sincronizações de tempo e atualizações de definição de antivírus.

- Máquinas Virtuais do Azure: as Máquinas Virtuais fornecem serviços de computação para executar o Alliance Access. Use essas diretrizes para escolher o SKU certo:

- Use um SKU com otimização de computação para o front-end da Alliance Web Platform.

- Use um SKU com otimização de memória para o Alliance Access com um banco de dados Oracle inserido.

- Discos gerenciados do Azure: se você usar discos gerenciados do SSD Premium, os componentes do Alliance Access se beneficiarão do desempenho do disco de alta taxa de transferência e baixa latência. Os componentes também podem fazer backup e restaurar discos anexados a VMs.

- Grupos de posicionamento por proximidade do Azure: você pode considerar o uso de grupos de posicionamento de proximidade do Azure para garantir que todas as VMs do Alliance Access estejam próximas umas das outras. Os grupos de posicionamento por proximidade reduzem a latência de rede entre os componentes do Alliance Access.

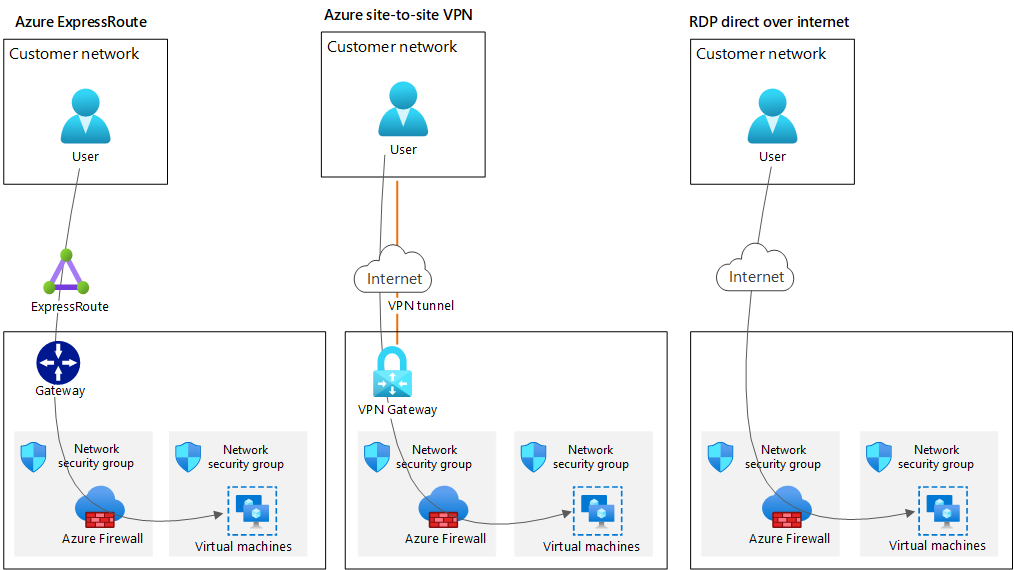

Você precisa estabelecer uma conexão de segurança aprimorada do site local ou de colocação para a assinatura do Alliance Access. Você pode usar um desses métodos:

- Use o ExpressRoute para conectar seu local ao Azure por uma conexão privada.

- Use a VPN site a site para conectar seu local ao Azure pela Internet.

- Use o Protocolo RDP (Protocolo de Área de Trabalho Remota) pela Internet para se conectar. (Como alternativa, você pode usar o Azure Bastion para essas conexões.) Seu ambiente do Azure pode ser emparelhado.

Seus sistemas de aplicativos e corporativos podem se conectar a VMs do Alliance Access, conforme mostrado no diagrama anterior. No entanto, os usuários corporativos só podem se conectar à Alliance Web Platform. O firewall do Azure recomendado e o grupo de segurança de rede do Azure são configurados para permitir que apenas o tráfego apropriado passe para a Alliance Web Platform.

Componentes

Detalhes do cenário

O Alliance Access é uma das interfaces de mensagens que a SWIFT oferece para mensagens financeiras de segurança avançada.

Possíveis casos de uso

Essa solução é ideal para o setor financeiro.

Essa abordagem destina-se a clientes SWIFT existentes e novos. Ela pode ser usada nos seguintes cenários:

- Migrar o Alliance Access do local para o Azure

- Criar um ambiente do Alliance Access no Azure

Considerações

Essas considerações implementam os pilares do Azure Well-Architected Framework, um conjunto de princípios orientadores que você pode usar para aprimorar a qualidade de uma carga de trabalho. Para obter mais informações, confira Microsoft Azure Well-Architected Framework.

Se você quiser obter mais informações sobre as considerações a seguir, entre em contato com sua equipe de conta na Microsoft, o que pode ajudar a orientar a implementação do SWIFT no Azure.

Confiabilidade

A confiabilidade garante que seu aplicativo possa cumprir os compromissos que você assume com os seus clientes. Para obter mais informações, confira Visão geral do pilar de confiabilidade.

Ao implantar componentes SWIFT localmente, você precisa tomar decisões sobre disponibilidade e resiliência. Para resiliência local, recomendamos que você implante componentes em pelo menos dois datacenters. Essa abordagem ajuda a garantir que uma falha do datacenter não comprometa sua empresa. As mesmas considerações se aplicam ao Azure, embora alguns conceitos diferentes se apliquem.

O Alliance Access/Entry e a Alliance Web Platform com o banco de dados inserido podem ser implantados em uma infraestrutura de nuvem do Azure. A infraestrutura do Azure precisa estar em conformidade com os requisitos do aplicativo correspondente quanto ao desempenho e à latência.

Para obter informações sobre o processo de recuperação do banco de dados, consulte o guia de administração do Alliance Access, seção 14, no site da SWIFT.

Conceitos de resiliência do Azure

O Azure fornece SLAs (contratos de nível de serviço) para disponibilidade de VM. Esses SLAs variam, dependendo se você implanta uma única VM, várias VMs em um conjunto de disponibilidade ou várias VMs distribuídas em várias zonas de disponibilidade. Para atenuar o risco de uma interrupção regional, implante o Alliance Access da SWIFT em várias regiões do Azure.

Para obter mais informações, confira Opções de disponibilidade para Máquinas Virtuais do Azure.

Resiliência multiativa de região única

O Alliance Access usa um banco de dados Oracle inserido. Para se alinhar a uma implantação multiativa do Alliance Access, você pode usar uma arquitetura com resiliência de caminhos.

Ao usar a resiliência de caminho, você coloca todos os componentes SWIFT necessários em um caminho. Você duplica cada caminho quantas vezes precisar para resiliência e dimensionamento. Se houver uma falha, você faz failover de um caminho inteiro em vez de um único componente. O diagrama a seguir mostra a aparência dessa abordagem de resiliência quando você usa zonas de disponibilidade. Essa arquitetura é mais fácil de configurar, mas uma falha em qualquer componente em um caminho requer a alteração para outro caminho.

Combinando a Web Platform e o Alliance Access em uma única VM, você reduz o número de componentes de infraestrutura que podem falhar. Dependendo do padrão de uso dos componentes SWIFT, você pode considerar essa configuração. Para componentes do Alliance Access e instâncias do Alliance Connect Virtual, implante os sistemas relacionados na mesma zona do Azure, conforme mostrado no diagrama de arquitetura anterior. Por exemplo, implante VMs da Alliance Access Web Platform 1, VMs do Alliance Access 1, SAG-SNL 1, HA-VM 1 e VA vSRX VM1 no AZ1.

Baixe o arquivo Visio que contém esse diagrama de arquitetura.

Como os componentes SWIFT se conectam a nós diferentes, você não pode usar o Azure Load Balancer para automatizar o failover ou fornecer balanceamento de carga. Em vez disso, você precisa contar com os recursos de software do SWIFT para detectar falhas e alternar para um nó secundário. O tempo de atividade real alcançado depende da rapidez com que um componente pode detectar falhas e fazer failover. Como você está usando zonas de disponibilidade ou conjuntos de disponibilidade, o SLA do tempo de atividade da VM de cada componente é bem definido.

Resiliência multiativa de várias regiões

Para aumentar a resiliência além de uma única região do Azure, recomendamos que você implante em várias regiões do Azure usando regiões emparelhadas do Azure. Cada região do Azure é emparelhada com outra na mesma área geográfica. O Azure serializa atualizações da plataforma (manutenção planejada) entre os pares de região para que apenas uma região emparelhada seja atualizada por vez. Se uma interrupção afetar várias regiões, pelo menos uma região em cada par é priorizada para recuperação.

Segurança

A segurança fornece garantias contra ataques deliberados e o abuso de seus dados e sistemas valiosos. Para saber mais, confira Visão geral do pilar de segurança.

- Você pode usar o Observador de Rede do Azure para coletar logs de fluxo e capturas de pacotes do grupo de segurança de rede do Azure. Você pode enviar logs de fluxo do grupo de segurança do Observador de Rede para contas de Armazenamento do Microsoft Azure. O Microsoft Sentinel fornece orquestração interna e automação de tarefas comuns. Essa funcionalidade pode coletar os logs de fluxo, detectar e investigar ameaças e responder a incidentes.

- O Microsoft Defender para Nuvem pode ajudar a proteger seus dados híbridos, serviços nativos de nuvem e servidores. Ele se integra aos fluxos de trabalho de segurança existentes, como soluções SIEM e inteligência contra ameaças da Microsoft, para simplificar a mitigação de ameaças.

- O Azure Bastion fornece transparência de conectividade do portal do Azure para uma VM usando RDP ou SSH. Como o Azure Bastion exige que os administradores entrem no portal do Azure, a autenticação multifator do Microsoft Entra pode ser imposta. Você pode usar o Acesso Condicional para impor outras restrições. Por exemplo, você pode especificar o endereço IP público que os administradores podem usar para entrar. A implantação do Azure Bastion também permite o acesso just-in-time, que abre as portas necessárias sob demanda quando o acesso remoto é necessário.

Autenticação e autorização

Os administradores que gerenciam a infraestrutura SWIFT no Azure precisam ter uma identidade no serviço Microsoft Entra ID (ID do Microsoft Entra) do locatário do Azure associado à assinatura. O Microsoft Entra ID pode fazer parte de uma configuração de identidade híbrida corporativa que integra seu sistema de identidade empresarial local à nuvem. No entanto, o SWIFT CSP-CSCF recomenda separar o sistema de identidade para implantações SWIFT do seu sistema de identidade empresarial. Se o locatário atual já estiver integrado ao diretório local, você poderá criar um locatário separado com uma instância separada do Microsoft Entra para cumprir essa recomendação.

Os usuários registrados no Microsoft Entra ID podem entrar no portal do Azure ou autenticar usando outras ferramentas de gerenciamento, como o Azure PowerShell ou a CLI do Azure. Você pode configurar a autenticação multifator do Active Directory e outras proteções, como restrições de intervalo de IP usando o Acesso Condicional. Os usuários obtêm permissões em assinaturas do Azure por meio do RBAC (controle de acesso baseado em função), que rege as operações que os usuários podem fazer em uma assinatura.

O serviço do Microsoft Entra associado a uma assinatura habilita apenas o gerenciamento de serviços do Azure. Por exemplo, você pode provisionar VMs no Azure em uma assinatura. O Microsoft Entra ID fornece credenciais para entrar nessas VMs somente se você habilitar explicitamente a autenticação do Microsoft Entra. Para saber mais sobre como usar o Microsoft Entra ID para autenticação de aplicativo, consulte Migrar autenticação de aplicativo para o Microsoft Entra ID.

Impor políticas SWIFT CSP-CSCF

Você pode usar o Azure Policy para definir políticas que precisam ser impostas em uma assinatura do Azure para atender aos requisitos de conformidade ou segurança. Por exemplo, você pode usar o Azure Policy para impedir que os administradores implantem determinados recursos ou para impor regras de configuração de rede que bloqueiam o tráfego para a Internet. Você pode usar políticas internas ou criar suas políticas.

A SWIFT tem uma estrutura de política que pode ajudá-lo a impor um subconjunto de requisitos SWIFT CSP-CSCF. Uma parte dessa estrutura permite que você use políticas do Azure em sua assinatura. Para simplificar, você pode criar uma assinatura separada na qual você implanta componentes de zona segura SWIFT e outra assinatura para outros componentes potencialmente relacionados. Assinaturas separadas permitem que você aplique as políticas SWIFT CSP-CSCF do Azure apenas a assinaturas que contêm uma zona segura SWIFT.

Recomendamos implantar componentes SWIFT em uma assinatura separada de qualquer aplicativo de back office. Ao usar assinaturas separadas, você pode garantir que o SWIFT CSP-CSCF se aplique apenas aos componentes SWIFT e não aos seus componentes.

Use a implementação mais recente dos controles CSP da SWIFT, mas primeiro consulte a equipe da Microsoft com a qual você está trabalhando.

Excelência operacional

A excelência operacional abrange os processos de operações que implantam um aplicativo e o mantêm em execução na produção. Para obter mais informações, confira Visão geral do pilar de excelência operacional.

- Você é responsável por operar o software Alliance Access e os recursos subjacentes do Azure na assinatura do Alliance Access.

- O Azure Monitor fornece um conjunto abrangente de recursos de monitoramento. Ele pode monitorar a infraestrutura do Azure, mas não o software SWIFT. Você pode usar um agente de monitoramento para coletar logs de eventos, contadores de desempenho e outros logs e enviar esses logs e métricas para o Azure Monitor. Para saber mais, confira Visão geral dos agentes de monitoramento do Azure.

- Os Alertas do Azure usam seus dados do Azure Monitor para notificá-lo quando ele detecta problemas com sua infraestrutura ou aplicativo. Esses alertas possibilitam identificar e resolver problemas antes que os usuários do seu sistema os percebam.

- Você pode usar o Log Analytics no Azure Monitor para editar e executar consultas de log nos dados em logs do Azure Monitor.

- Você deve usar modelos do ARM para provisionar componentes de infraestrutura do Azure.

- Você deve considerar usar as extensões da máquina virtual do Azure para configurar outros componentes da solução na infraestrutura do Azure.

- A VM do Alliance Access é o único componente que armazena dados comerciais e, possivelmente, requer recursos de backup e restauração. Os dados no Alliance Access são armazenados em um banco de dados Oracle. Você pode usar ferramentas internas para backup e restauração.

Eficiência de desempenho

A eficiência do desempenho é a capacidade de dimensionar sua carga de trabalho para atender às demandas colocadas por usuários de maneira eficiente. Para saber mais, confira Visão geral do pilar de eficiência de desempenho.

- Considere implantar um Conjunto de Dimensionamento de Máquinas Virtuais do Azure que executa instâncias de VM do servidor Web em um grupo de posicionamento por proximidade. Essa abordagem coloca instâncias de VM e reduz a latência entre VMs.

- Considere usar VMs do Azure com rede acelerada que fornecem até 30 Gbps de taxa de transferência de rede.

- Considere usar discos gerenciados do Azure com SSD Premium que fornecem até 20.000 IOPS e 900 Mbps de taxa de transferência.

- Considere configurar o cache do host de disco do Azure como somente leitura para aumentar a taxa de transferência de disco.

Colaboradores

Esse artigo é mantido pela Microsoft. Ele foi originalmente escrito pelos colaboradores a seguir.

Principais autores:

- Gansu Adhinarayanan | Diretora – Estrategista de Tecnologia de Parceiros

- Mahesh Kshirsagar | Arquiteto Sênior de Soluções de Nuvem

- Ravi Sharma | Arquiteto Sênior de Soluções de Nuvem

Para ver perfis não públicos do LinkedIn, entre no LinkedIn.

Próximas etapas

- O que é a Rede Virtual do Azure?

- Máquinas virtuais do Linux no Azure

- Extensões da Máquina Virtual do Azure

- O que é o Firewall do Azure?

- Introdução aos discos gerenciados do Azure

- Zonas de Disponibilidade

Recursos relacionados

Explore a funcionalidade e a arquitetura de outros módulos SWIFT: