Direcionar o tráfego com um aplicativo distribuído geograficamente usando o Azure e o Azure Stack Hub

Saiba como direcionar o tráfego a pontos de extremidade específicos com base em várias métricas usando o padrão de aplicativos distribuídos geograficamente. Criar um perfil do Gerenciador de Tráfego com o roteamento baseado em geografia e configuração de ponto de extremidade garante que as informações sejam roteadas para pontos de extremidade com base em requisitos regionais, regulamentação corporativa e internacional e suas necessidades de dados.

Nesta solução, você criará um ambiente de exemplo para:

- Criar um aplicativo distribuído geograficamente.

- Usar o Gerenciador de Tráfego para direcionar seu aplicativo.

Usar o padrão de aplicativos distribuídos geograficamente

Com o padrão distribuído geograficamente, seu aplicativo abrangerá regiões. Você pode usar o envio à nuvem pública como padrão, mas alguns de seus usuários podem requerer que seus dados permaneçam na região. Com base nos requisitos dos usuários, você pode direcioná-los para a nuvem mais adequada.

Problemas e considerações

Considerações sobre escalabilidade

A solução que você desenvolverá com esse artigo não é a de acomodar a escalabilidade. No entanto, se usada junto com outras soluções locais e do Azure, você poderá acomodar os requisitos de escalabilidade.

Considerações sobre disponibilidade

Assim como nas considerações de escalabilidade, essa solução não aborda diretamente a disponibilidade. No entanto, as soluções locais e do Azure podem ser implementadas nessa solução para garantir a alta disponibilidade para todos os componentes envolvidos.

Quando usar esse padrão

Sua organização tem ramificações internacionais que requerem políticas regionais personalizadas de segurança e distribuição.

Cada escritório da sua organização recebe dados de funcionários, de negócios e de instalações, o que requer relatar as atividades conforme os regulamentos locais e fusos horários.

Os requisitos de alta escala são atendidos pela escala horizontal de aplicativos, com várias implantações de aplicativo dentro de uma única região e entre regiões para lidar com requisitos de carga extrema.

Planejamento da topologia

Antes de desenvolver o volume do aplicativo distribuído, é importante saber o seguinte:

Domínio personalizado para o aplicativo: qual é o nome de domínio personalizado que os clientes usarão para acessar o aplicativo? Para o aplicativo de exemplo, o nome de domínio personalizado é www.scalableasedemo.com.

Domínio do Gerenciador de Tráfego: um nome de domínio é escolhido ao criar um perfil do Gerenciador de Tráfego do Azure. Esse nome é combinado com o sufixo trafficmanager.net para registrar uma entrada de domínio controlada pelo Gerenciador de Tráfego. Para o aplicativo de exemplo, o nome escolhido é scalable-ase-demo. Assim, o nome de domínio completo que é gerenciado pelo Gerenciador de Tráfego é scalable-ase-demo.trafficmanager.net.

Estratégia para dimensionar o espaço ocupado pelo aplicativo: decida se o espaço ocupado pelo aplicativo será distribuído em vários ambientes do Serviço de Aplicativo em uma única região, várias regiões ou uma combinação de ambas as abordagens. A decisão deve se basear nas expectativas de origem de tráfego do cliente e em quão bem o restante da infraestrutura de back-end de suporte de um aplicativo pode ser escalonado. Por exemplo, com um aplicativo 100% sem monitoração de estado, ele pode ser altamente dimensionado usando uma combinação de vários ambientes do Serviço de Aplicativo por região do Azure e multiplicado pelos ambientes do Serviço de Aplicativo implantados em várias regiões do Azure. Com mais de 15 regiões do Azure global disponíveis para escolha, os clientes podem realmente desenvolver um volume de aplicativo de hiperescala mundial. Para o aplicativo de exemplo usado aqui, três ambientes do Serviço de Aplicativo foram criados em uma única região do Azure (Centro-Sul dos EUA).

Convenção de nomenclatura para os ambientes do Serviço de Aplicativo: cada ambiente do Serviço de Aplicativo requer um nome exclusivo. Além de um ou dois ambientes do Serviço de Aplicativo, é útil ter uma convenção de nomenclatura para ajudar a identificar cada ambiente. Para o aplicativo de exemplo deste artigo, foi usada uma convenção de nomenclatura simples. Os nomes dos três ambientes do Serviço de Aplicativo são fe1ase, fe2ase e fe3ase.

Convenção de nomenclatura para os aplicativos: como várias instâncias do aplicativo serão implantadas, é necessário um nome para cada instância do aplicativo implantado. Com o ambiente do Serviço de Aplicativo do Power Apps, o mesmo nome de aplicativo pode ser usado em vários ambientes. Como cada ambiente do Serviço de Aplicativo tem um sufixo de domínio exclusivo, os desenvolvedores podem optar por usar novamente o mesmo nome de aplicativo em cada ambiente. Por exemplo, um desenvolvedor poderia ter aplicativos nomeados da seguinte forma: myapp.foo1.p.azurewebsites.net, myapp.foo2.p.azurewebsites.net, myapp.foo3.p.azurewebsites.net e assim por diante. Em relação ao aplicativo usado aqui, cada instância de aplicativo tem um nome exclusivo. Os nomes de instância de aplicativo usados são webfrontend1, webfrontend2 e webfrontend3.

Dica

O Microsoft Azure Stack Hub é uma extensão do Azure. O Azure Stack Hub traz a agilidade e a inovação da computação em nuvem para seu ambiente local, fornecendo a única nuvem híbrida que permite criar e implantar aplicativos híbridos em qualquer lugar.

O Microsoft Azure Stack Hub é uma extensão do Azure. O Azure Stack Hub traz a agilidade e a inovação da computação em nuvem para seu ambiente local, fornecendo a única nuvem híbrida que permite criar e implantar aplicativos híbridos em qualquer lugar.

O artigo Considerações de design de aplicativos híbridos examina os pilares da qualidade de software (posicionamento, escalabilidade, disponibilidade, resiliência, capacidade de gerenciamento e segurança) relativos ao design, à implantação e à operação de aplicativos híbridos. As considerações de design ajudam na otimização do design de aplicativos híbridos, reduzindo os desafios nos ambientes de produção.

Parte 1: Criar um aplicativo distribuído geograficamente

Nessa parte, você criará um aplicativo Web.

- Criar aplicativos Web e publicá-los.

- Adicionar códigos ao Azure Repos.

- Direcionar a compilação do aplicativo para vários destinos de nuvem.

- Gerenciar e configurar o processo de CD.

Pré-requisitos

São necessárias uma assinatura do Azure e a instalação do Azure Stack Hub.

Etapas do aplicativo distribuído geograficamente

Obter um domínio personalizado e configurar o DNS

Atualize o arquivo de zona DNS do domínio. O Microsoft Entra ID pode verificar a propriedade do nome de domínio personalizado. Use o DNS do Azure para os registros no Azure/Microsoft 365/DNS externo dentro do Azure ou adicione a entrada DNS em um registrador DNS diferente.

Registre um domínio personalizado com um registrador público.

Entre no registrador de nome de domínio para o domínio. Um administrador aprovado pode ser necessário para fazer as atualizações de DNS.

Atualize o arquivo de zona DNS para o domínio adicionando a entrada DNS fornecida pelo Microsoft Entra ID. A entrada DNS não altera comportamentos, como o roteamento de e-mails ou a hospedagem na Web.

Criar aplicativos Web e publicá-los

Configure a integração contínua/entrega contínua (CI/CD) híbrida para implantar aplicativos Web no Azure e no Azure Stack Hub e para enviar alterações por push a ambas as nuvens.

Observação

São necessários o Azure Stack Hub, com imagens apropriadas agregadas para execução (Windows Server e SQL), e a implantação do Serviço de Aplicativo. Para obter mais informações, confira Pré-requisitos para implantar o Serviço de Aplicativo no Azure Stack Hub.

Adicionar código ao Azure Repos

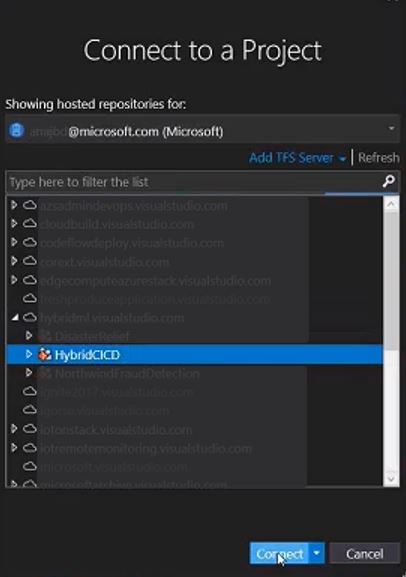

Entre no Visual Studio com uma conta que tenha direitos de criação de projeto no Azure Repos.

A CI/CD pode ser aplicada tanto ao código do aplicativo quanto ao código de infraestrutura. Use modelos do Azure Resource Manager para desenvolvimento em nuvem privado e hospedado.

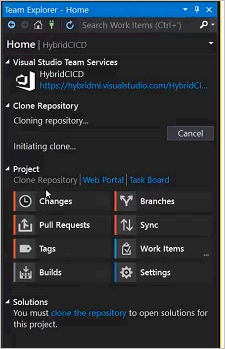

Clone o repositório criando e abrindo o aplicativo Web padrão.

Criar implantações de aplicativo Web em ambas as nuvens

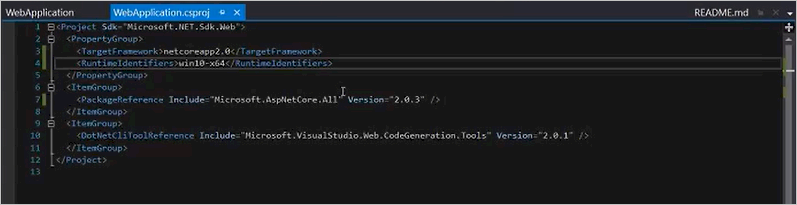

Edite o arquivo WebApplication.csproj : Selecione

Runtimeidentifiere adicionewin10-x64. (Confira a documentação de Implantação autossuficiente.)

Faça check-in do código no Azure Repos usando o Team Explorer.

Confirme se o código do aplicativo foi inserido no Azure Repos.

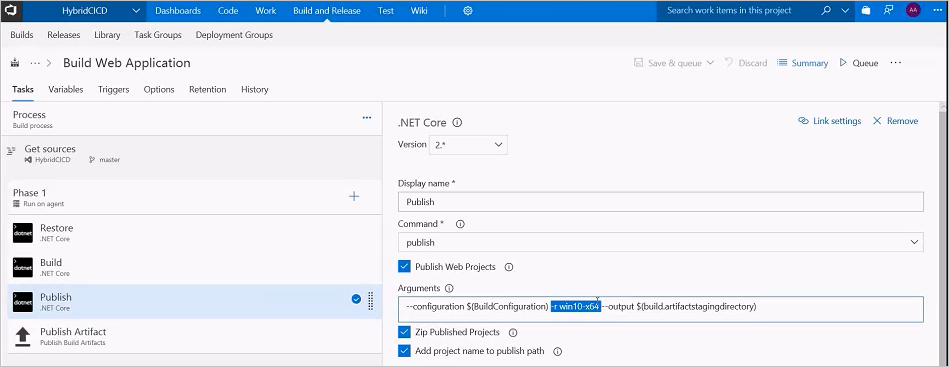

Criar a definição de build

Entre no Azure Pipelines para confirmar a capacidade de criar definições de build.

Adicione o código

-r win10-x64. Essa adição é necessária para disparar uma implantação independente com o .NET Core.

Execute o build. O processo de build de implantação autossuficiente publicará artefatos que podem ser executados no Azure e no Azure Stack Hub.

Usar um agente hospedado do Azure

Usar um agente hospedado no Azure Pipelines é uma opção conveniente para compilar e implantar aplicativos Web. A manutenção e as atualizações são executadas automaticamente pelo Microsoft Azure, o que permite desenvolvimentos ininterruptos, testes e implantações.

Gerenciar e configurar o processo de CD

O Azure DevOps Services fornece um pipeline altamente configurável e gerenciável de versões para vários ambientes, como desenvolvimento, preparo, garantia de qualidade e ambientes de produção, incluindo a necessidade de aprovações em estágios específicos.

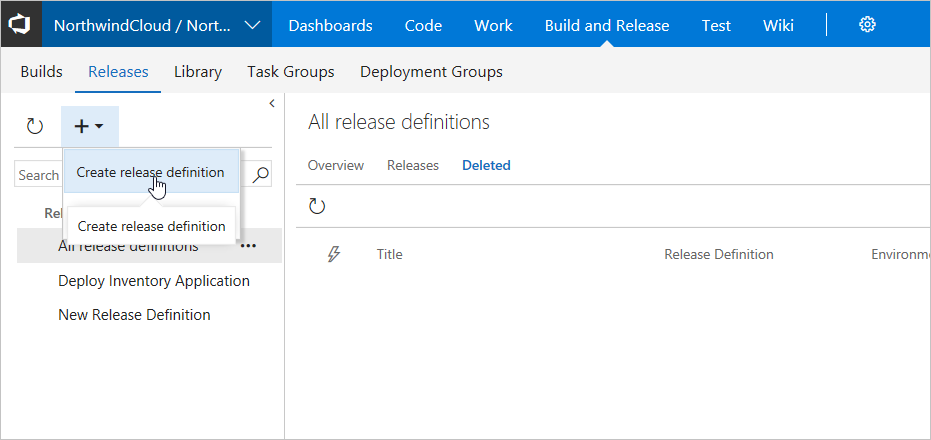

Criar definição de versão

Selecione o botão mais para adicionar uma nova versão na guia Versões na seção Build e Versão do Azure DevOps Services.

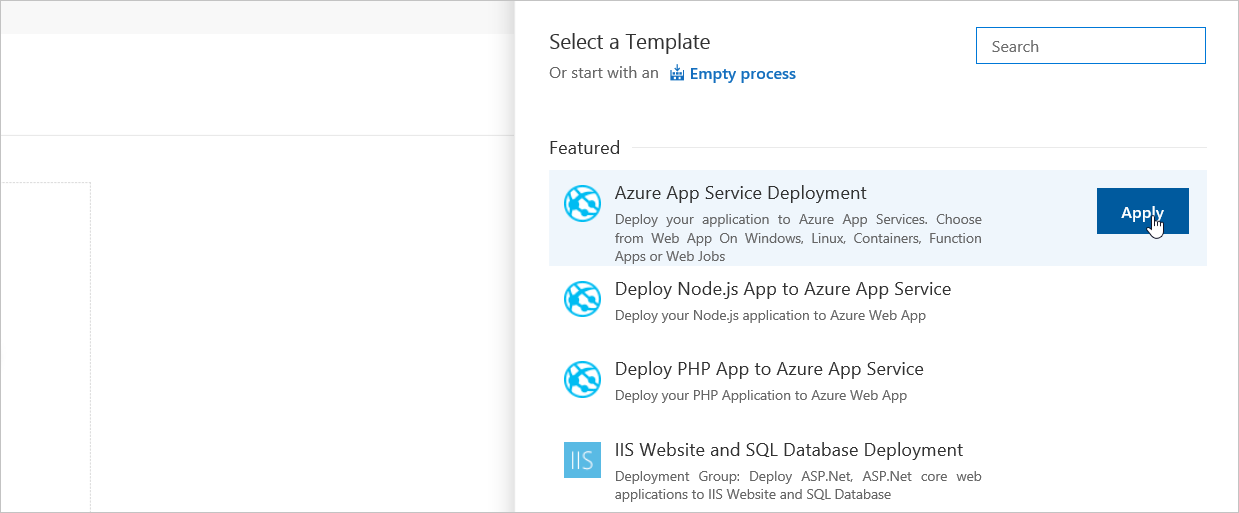

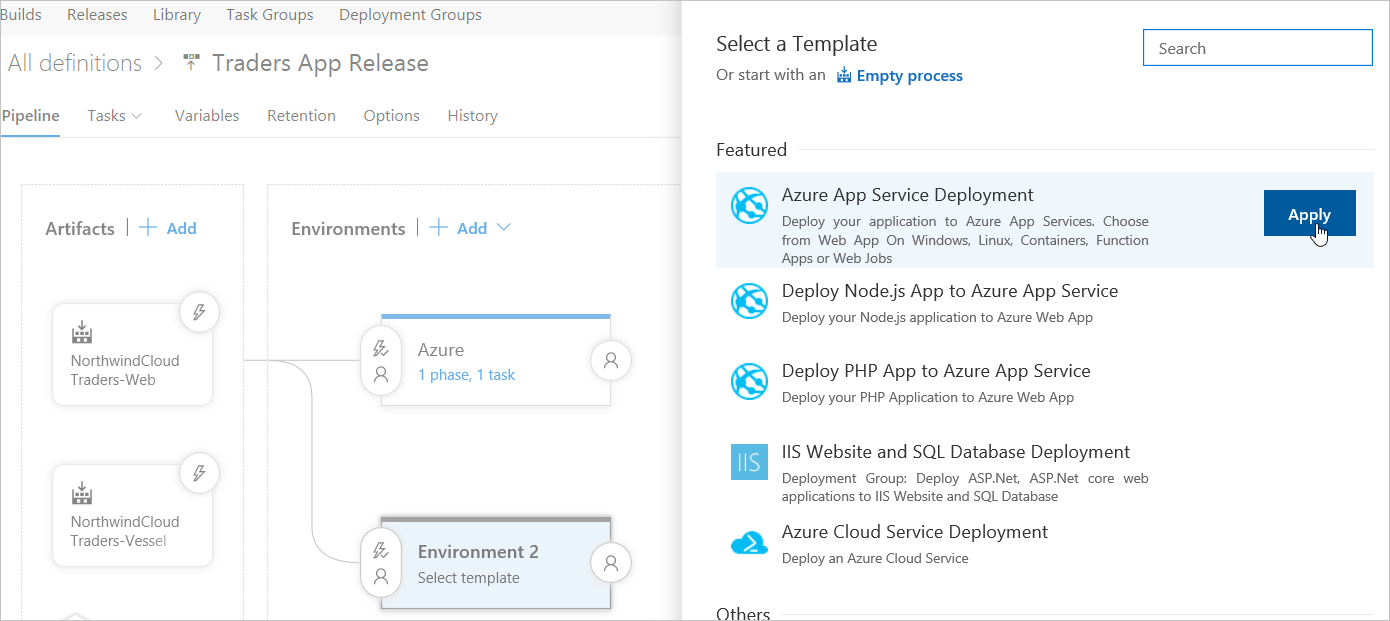

Aplique o modelo de implantação do Serviço de Aplicativo do Azure.

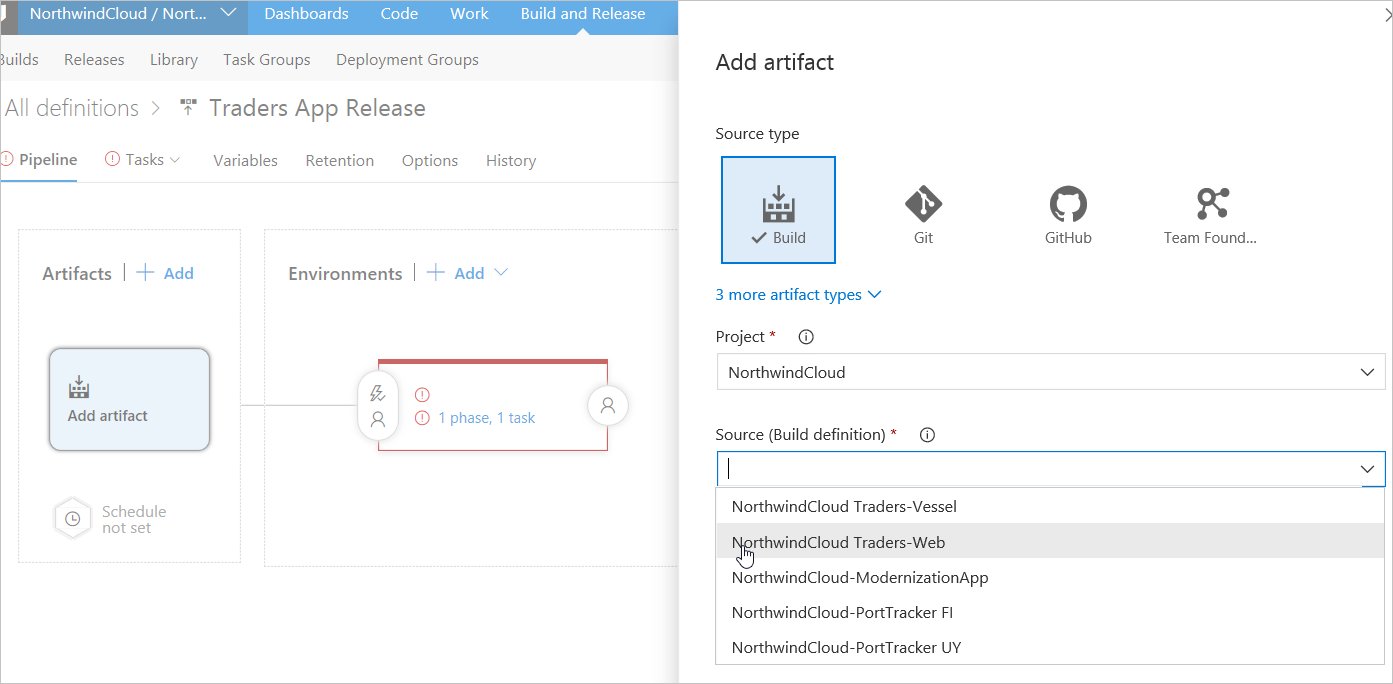

Em Adicionar artefato, adicione o artefato para o aplicativo de build no Azure Cloud.

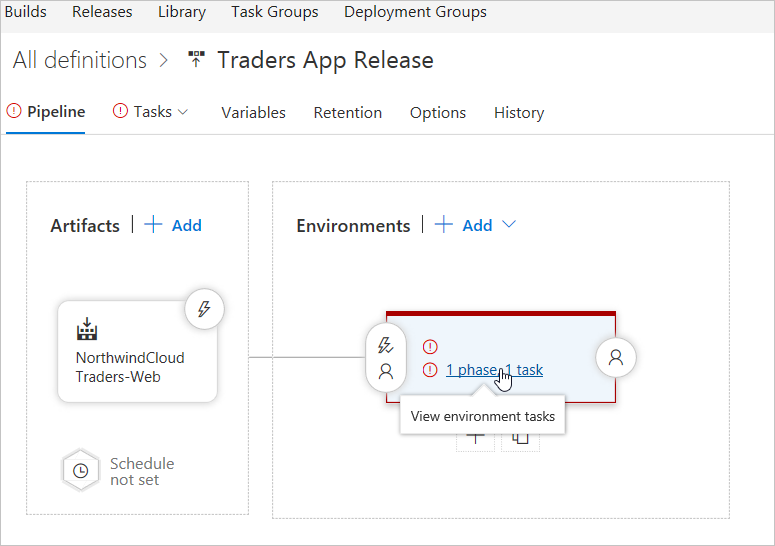

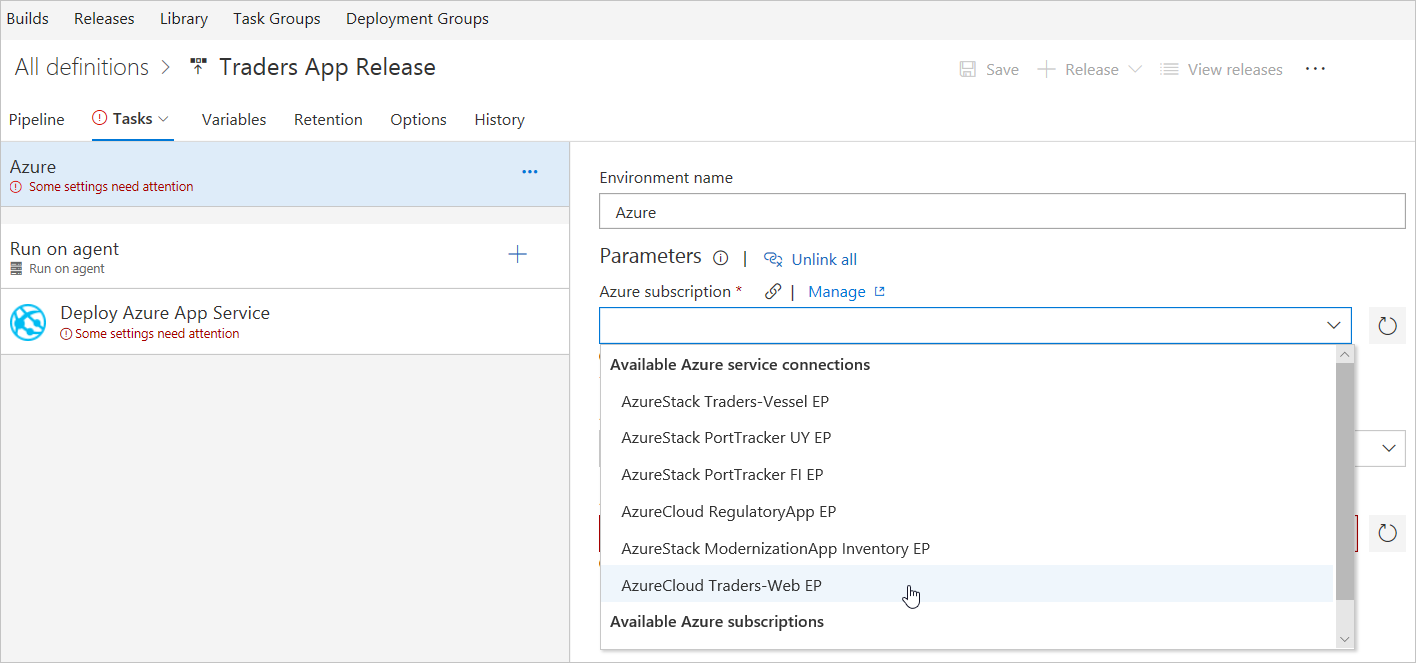

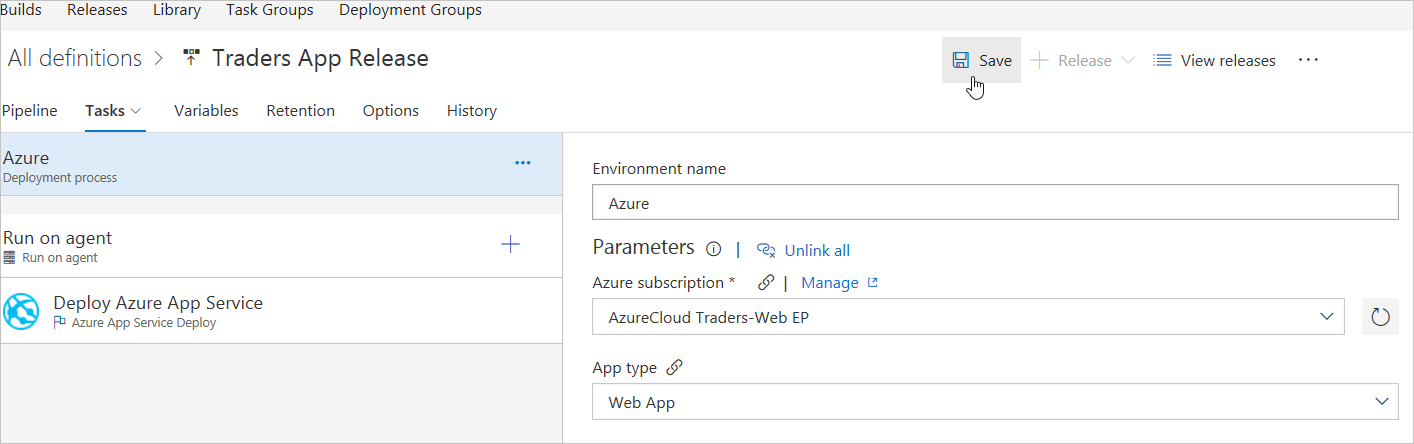

Na guia Pipeline, selecione o link Fase, Tarefa do ambiente e defina os valores do ambiente de nuvem do Azure.

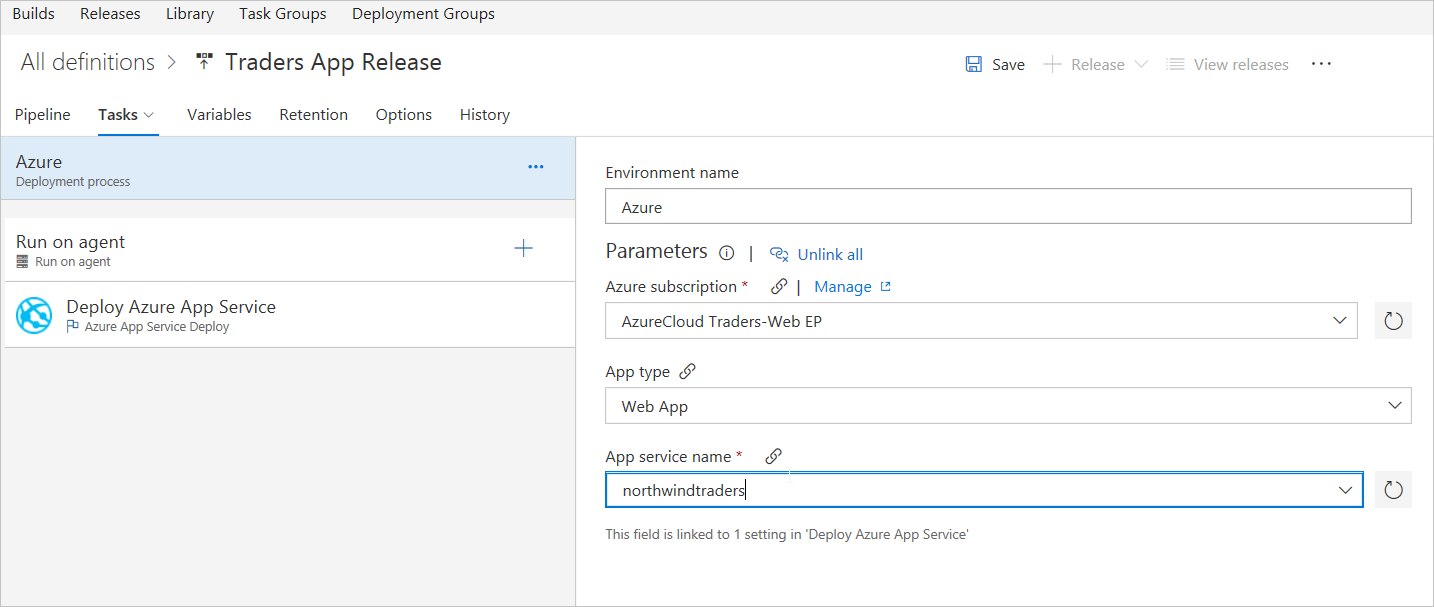

Defina o nome do ambiente e selecione a assinatura do Azure do ponto de extremidade da Nuvem do Azure.

Em Nome do serviço de aplicativo, defina o nome do serviço de aplicativo necessário do Azure.

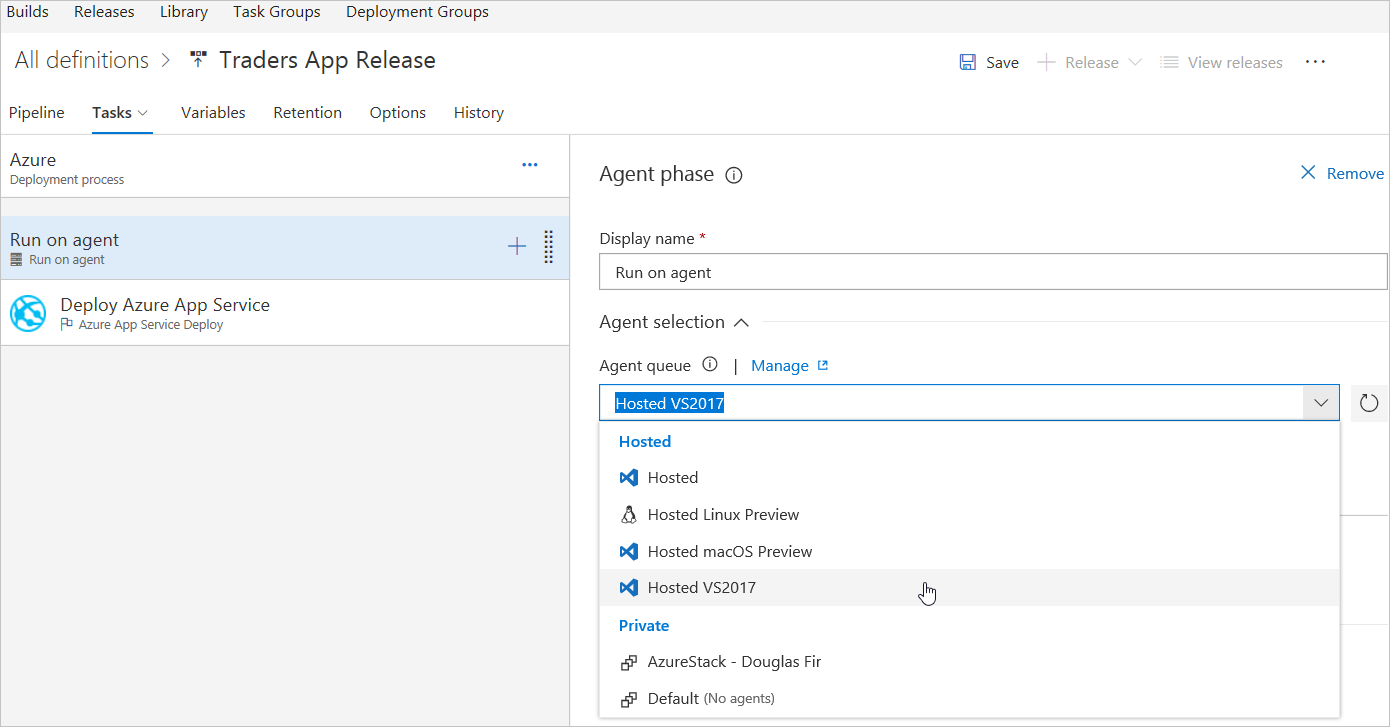

Insira “Hosted VS2017” em Fila de agentes para o ambiente hospedado na nuvem do Azure.

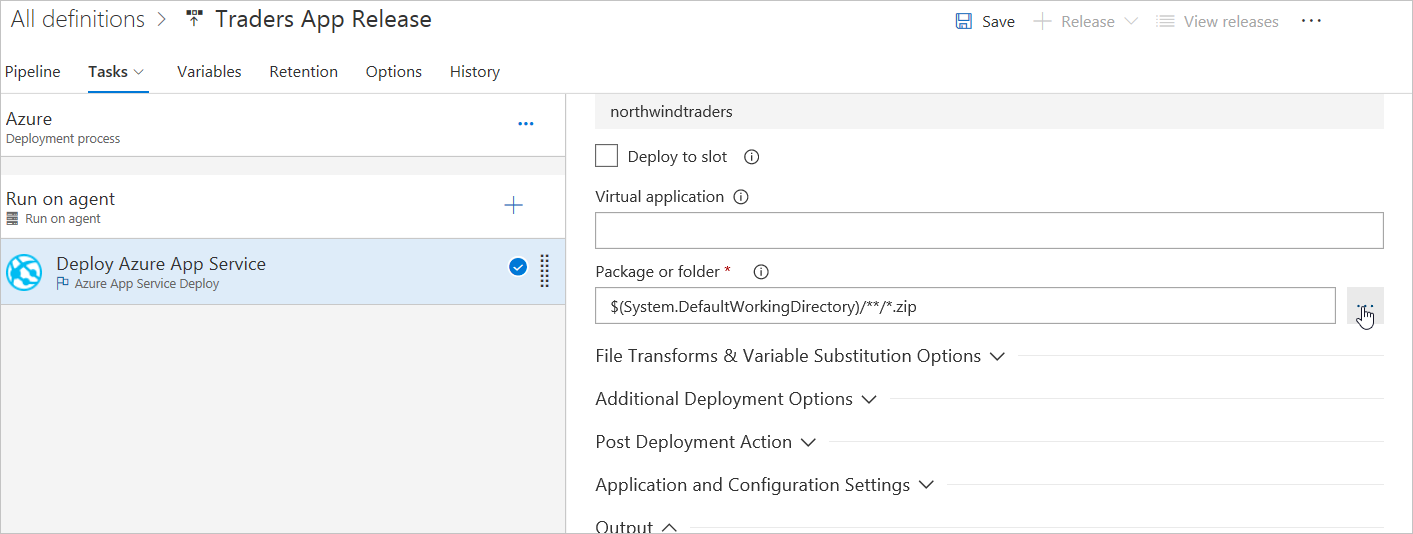

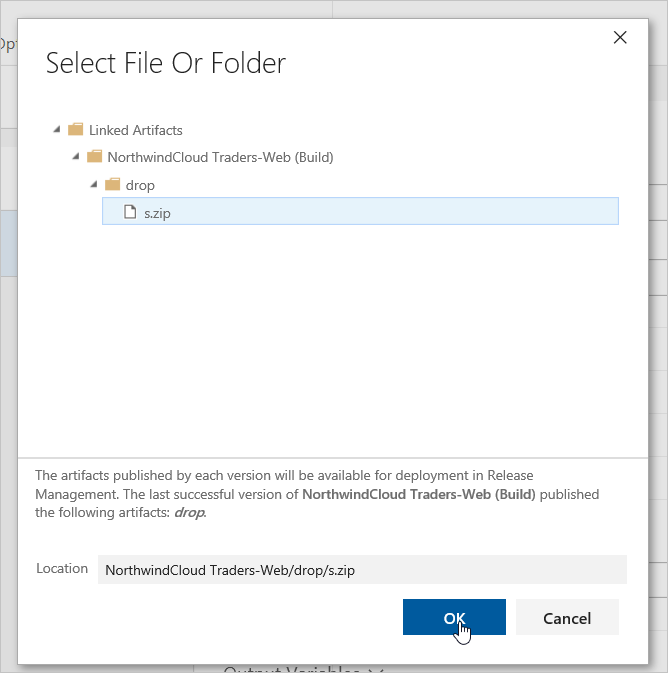

No menu Implantar Serviço de Aplicativo do Azure, selecione o Pacote ou Pasta válido para o ambiente. Selecione OK para a localização da pasta.

Salve todas as alterações e volte para o pipeline de lançamento.

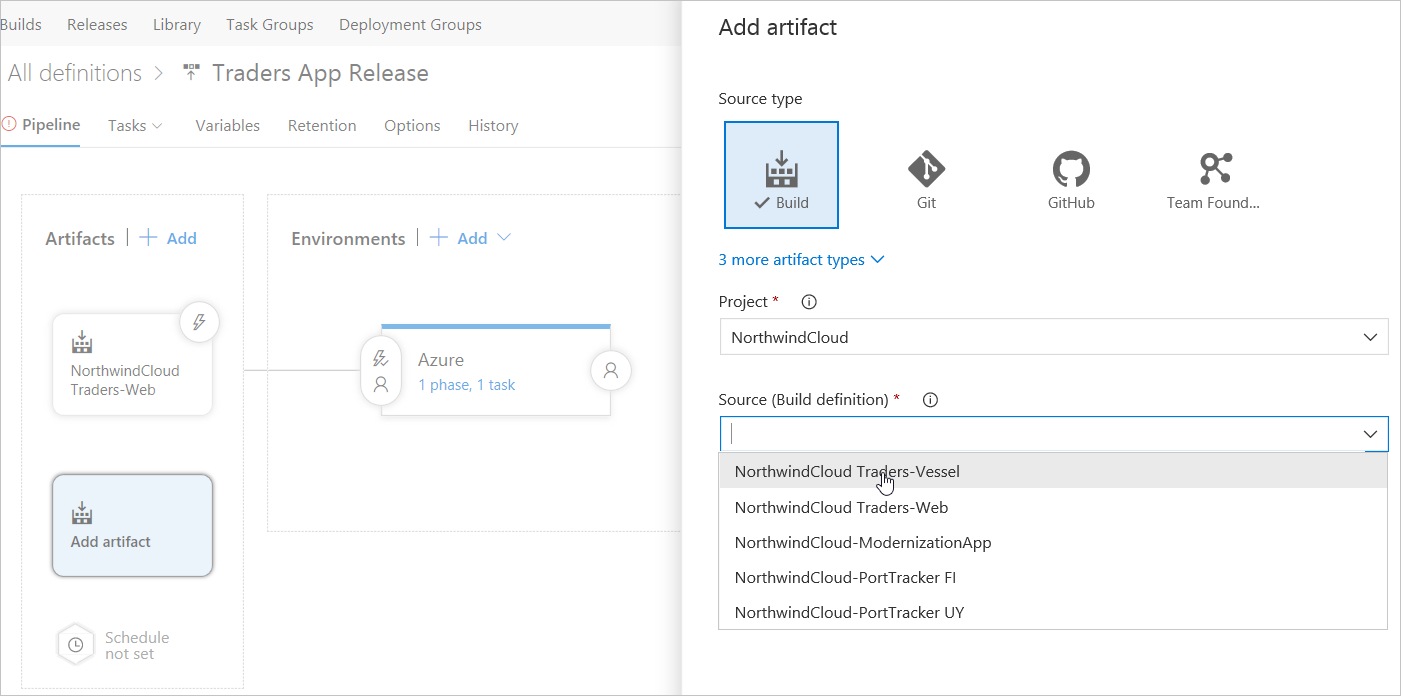

Adicione um novo artefato selecionando o build do aplicativo Azure Stack Hub.

Adicione mais um ambiente aplicando a Implantação do Serviço de Aplicativo do Azure.

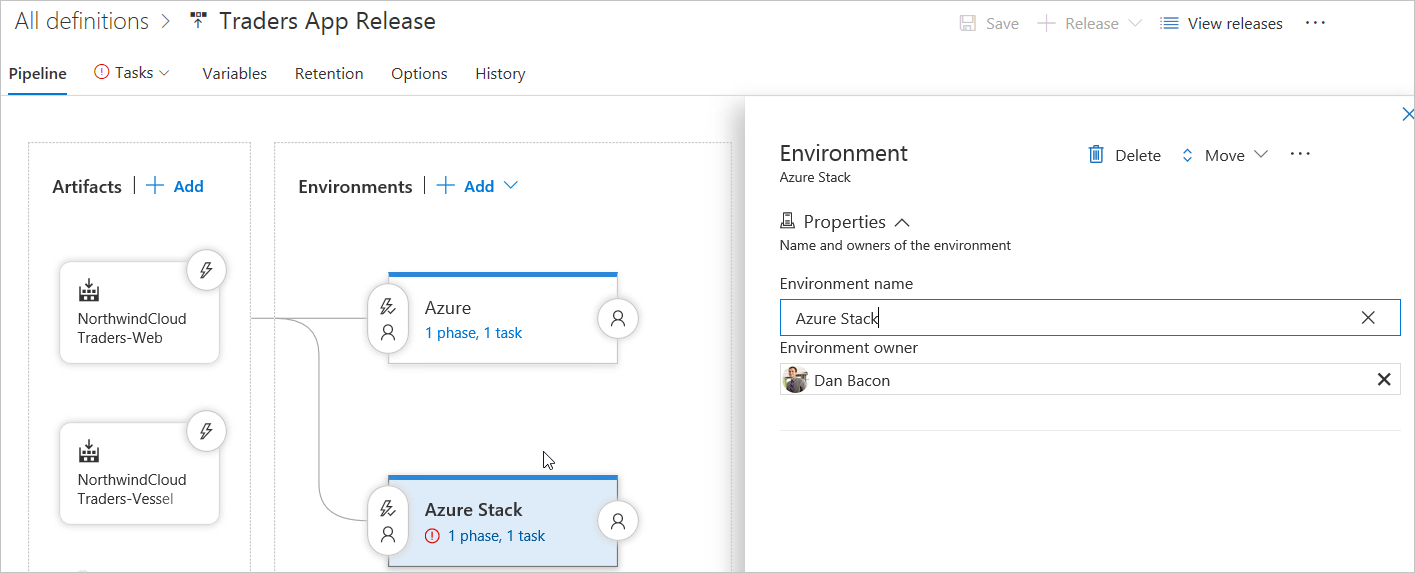

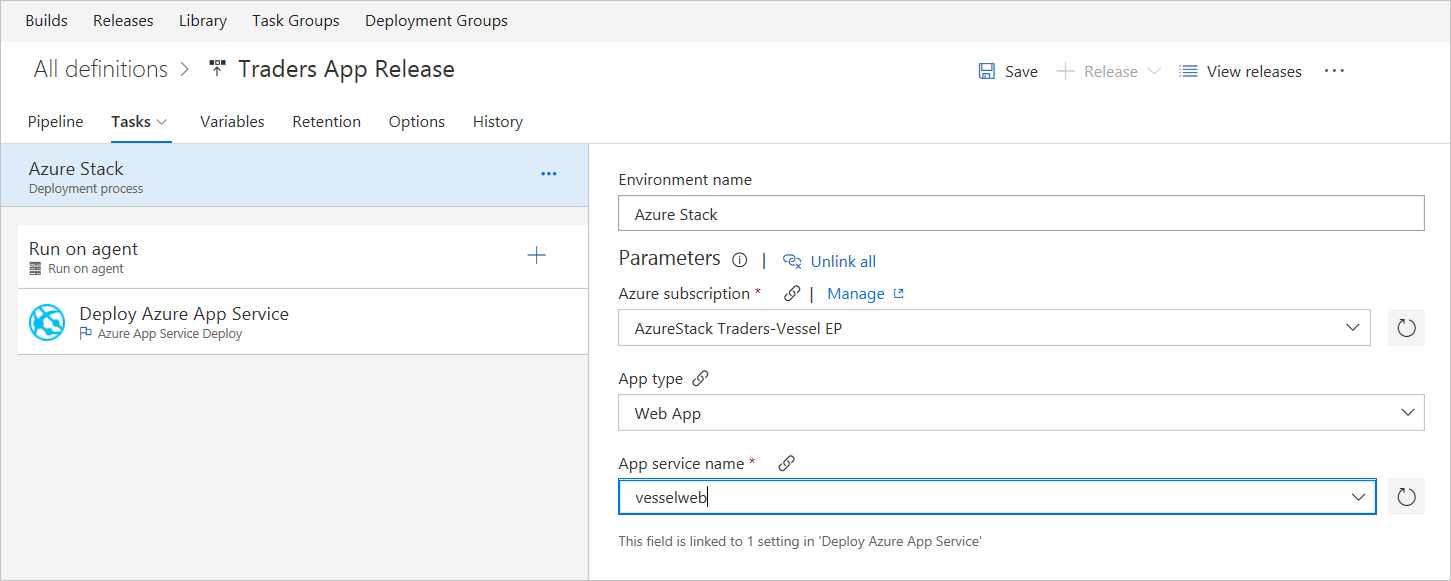

Nomeie o novo ambiente como Azure Stack Hub.

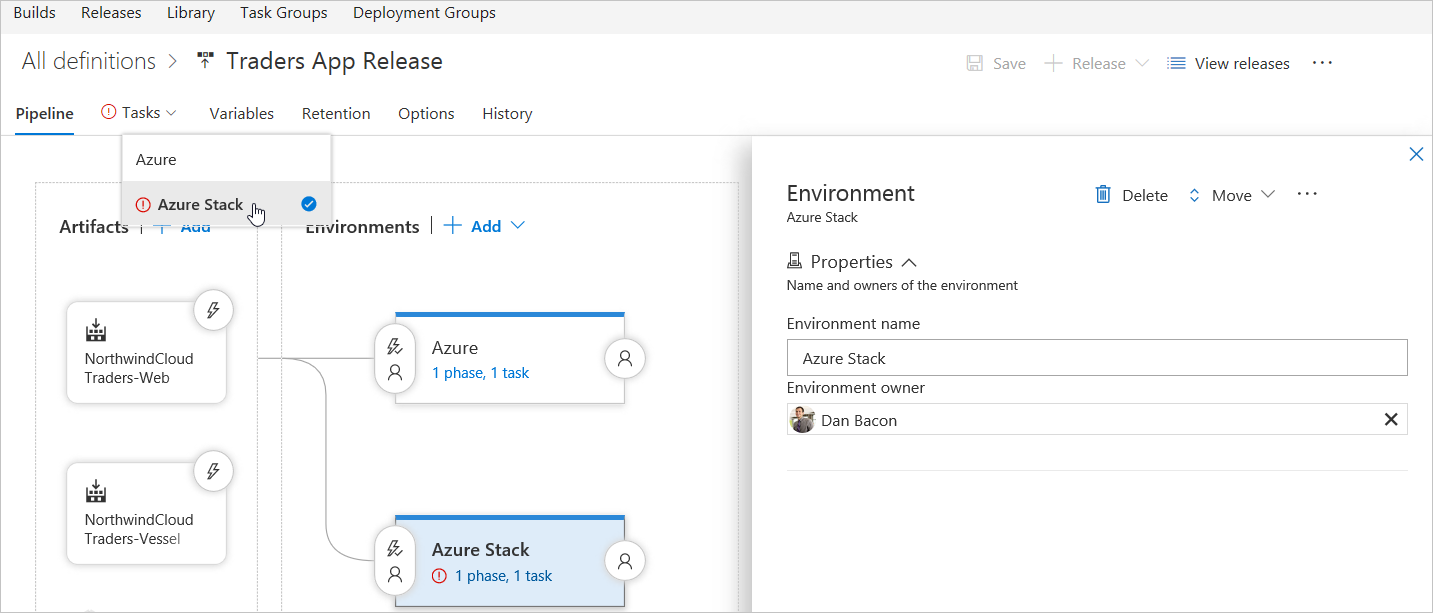

Localize o ambiente do Azure Stack Hub na guia Tarefa.

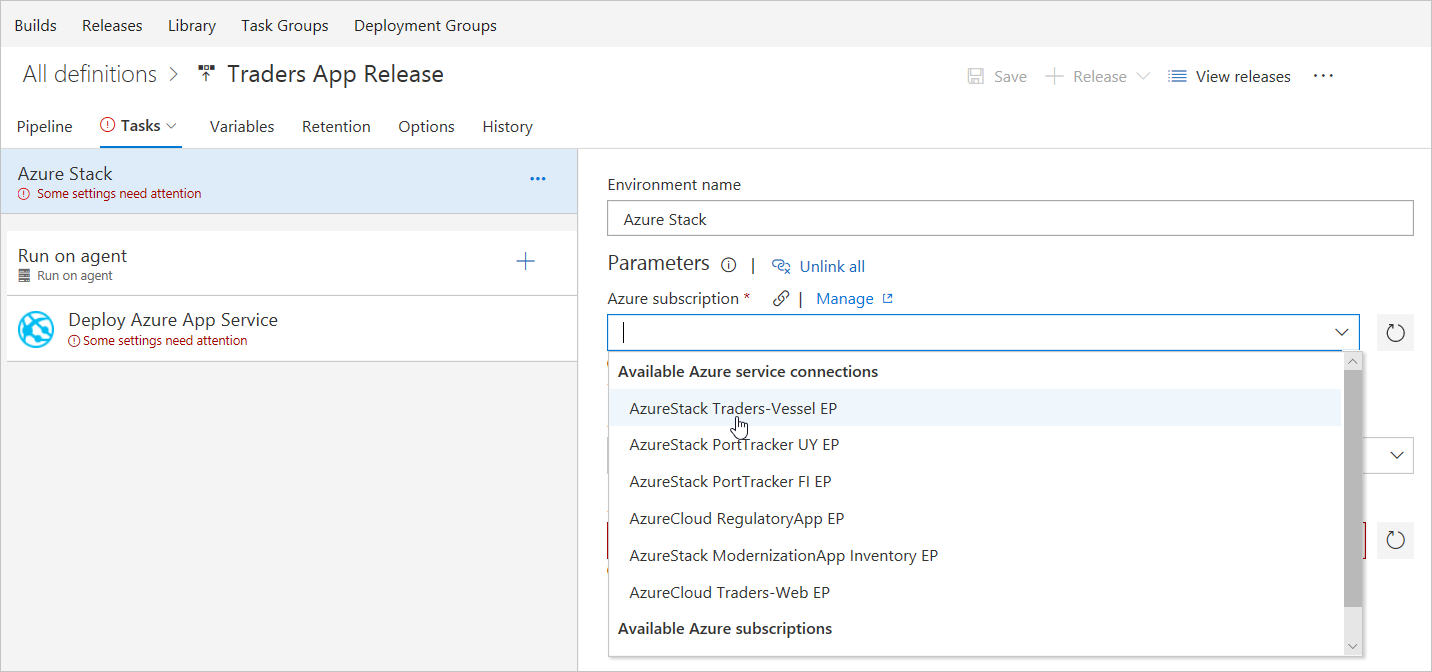

Selecione a assinatura do ponto de extremidade do Azure Stack Hub.

Defina o nome do aplicativo Web Azure Stack Hub como o nome do serviço de aplicativo.

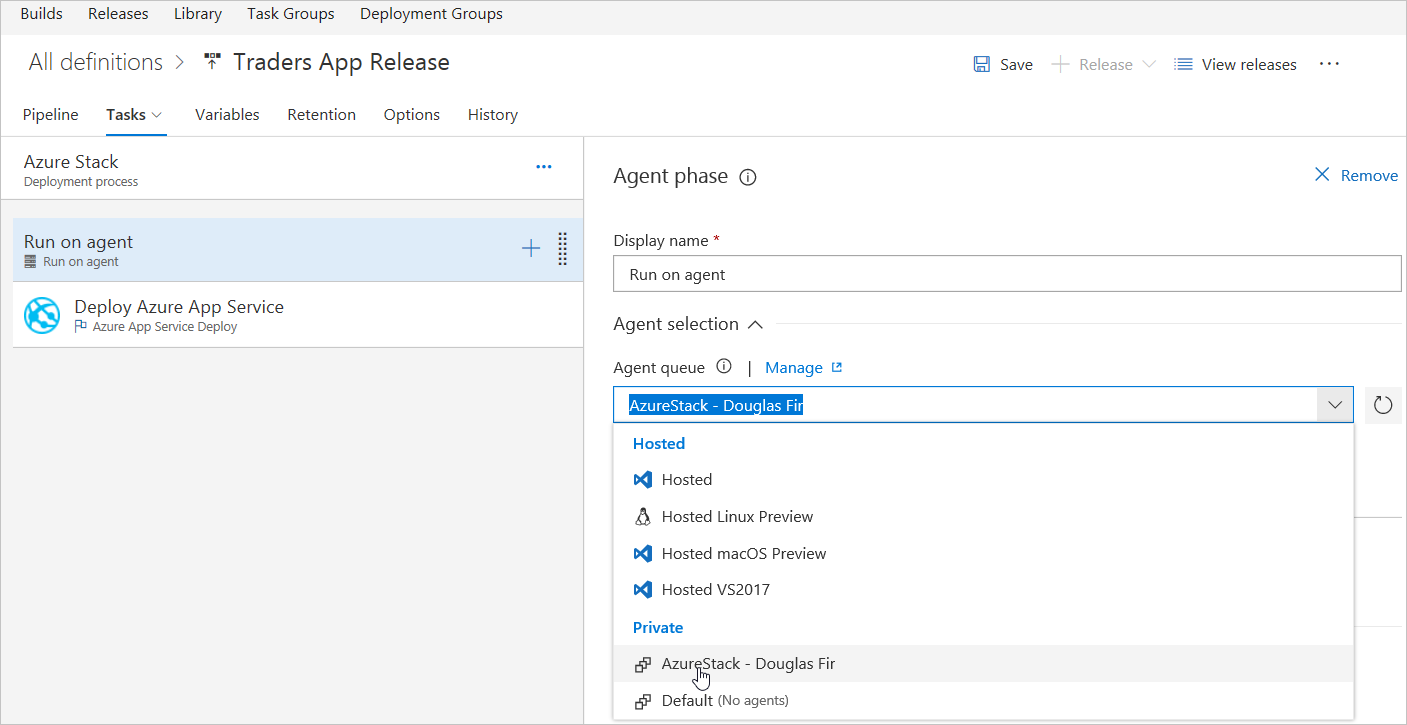

Selecione o agente do Azure Stack Hub.

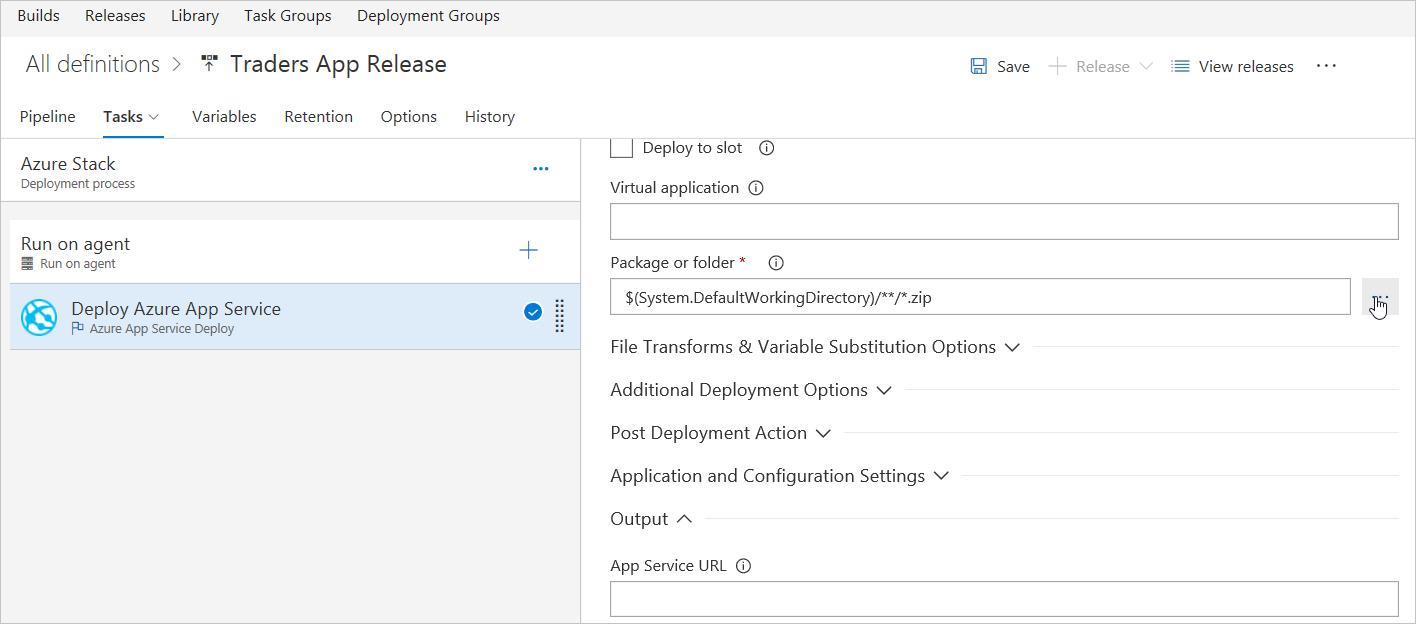

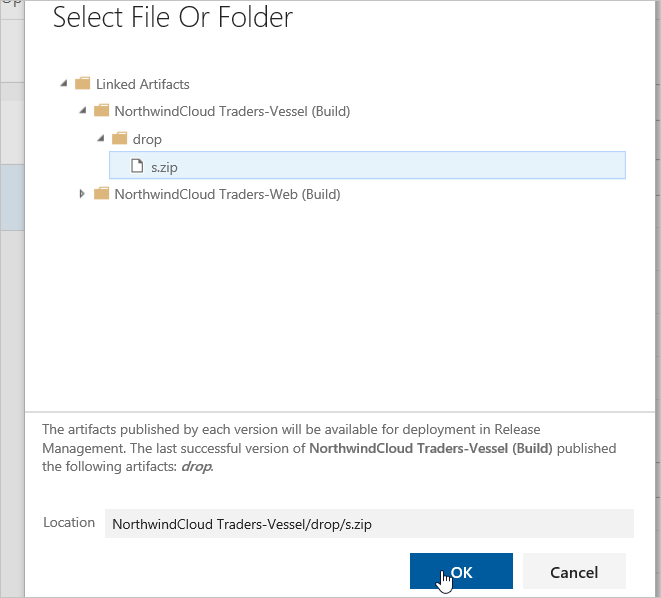

Na seção Implantar Serviço de Aplicativo do Azure, selecione o Pacote ou Pasta válido para o ambiente. Selecione OK para a localização da pasta.

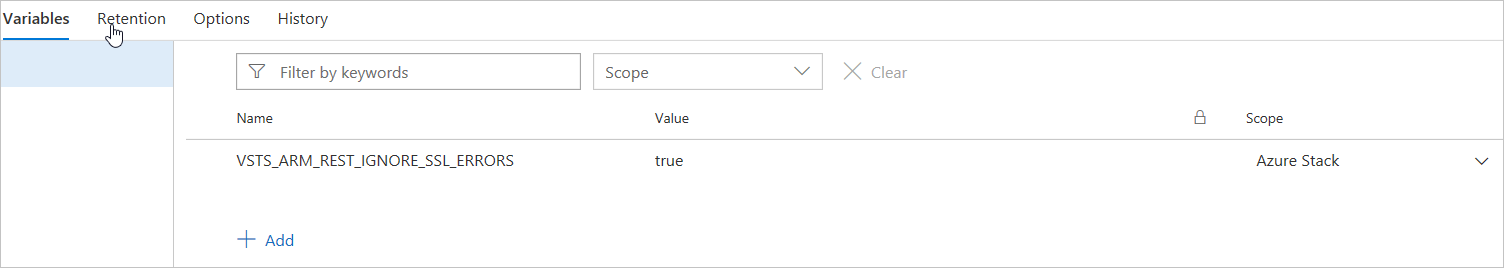

Na guia Variável, adicione uma variável chamada

VSTS\_ARM\_REST\_IGNORE\_SSL\_ERRORS, defina seu valor como true e defina o escopo no Azure Stack Hub.

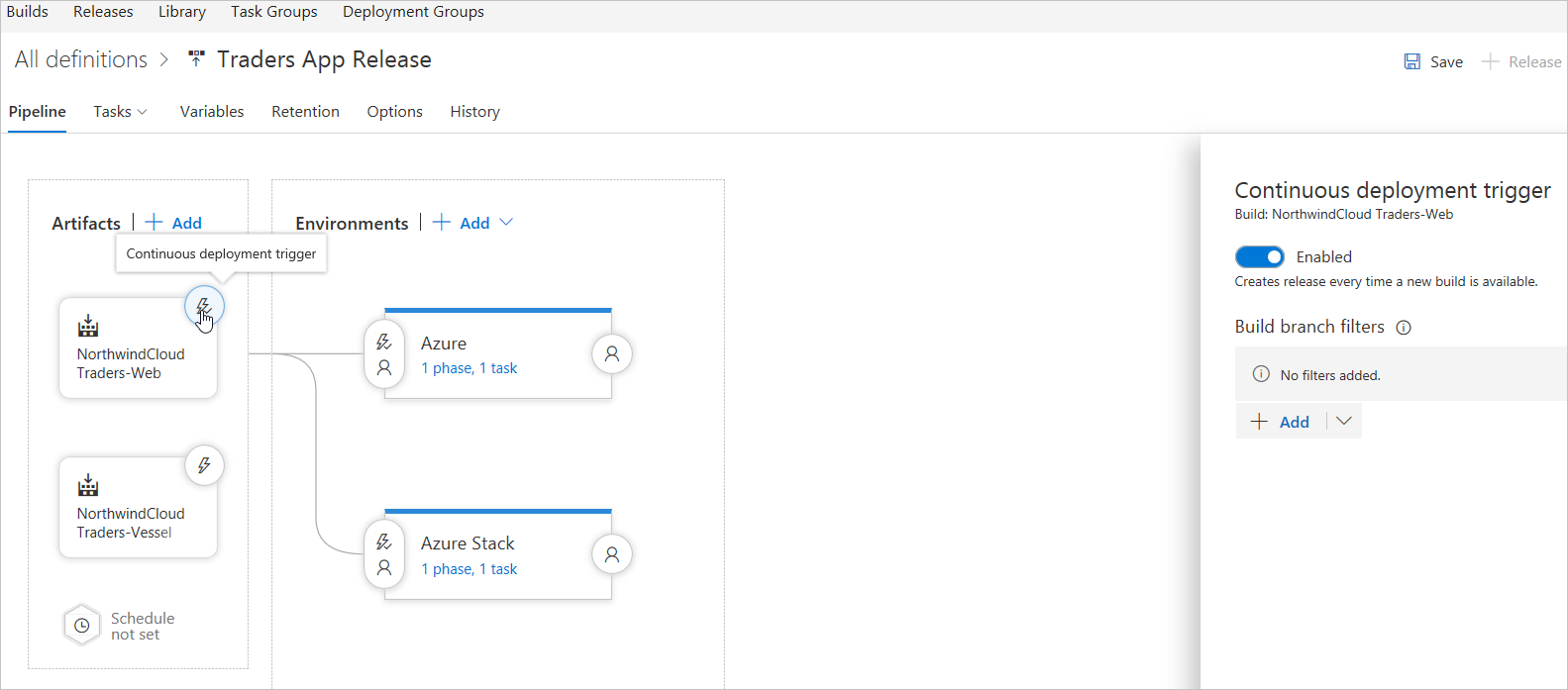

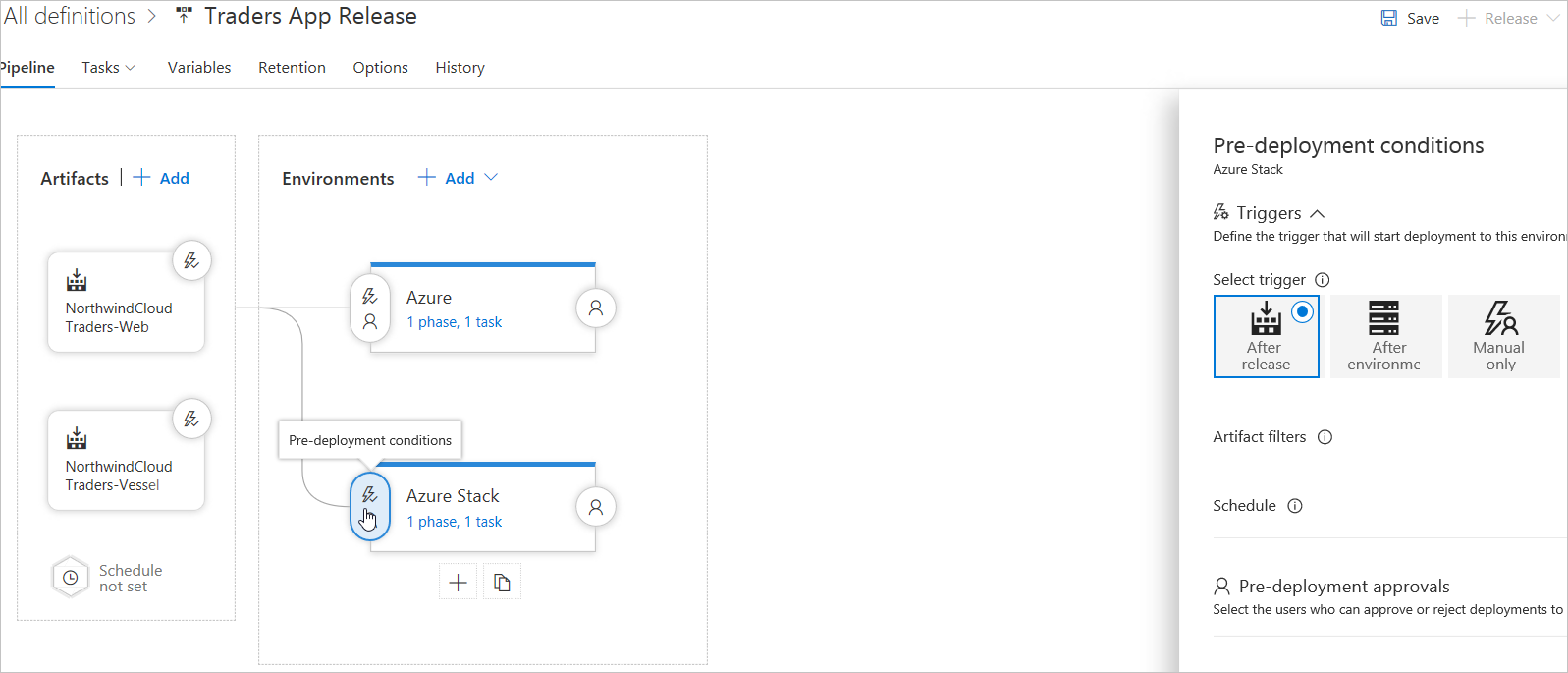

Selecione o ícone de gatilho de implantação Contínuo em ambos os artefatos e habilite o gatilho de implantação Continuar.

Selecione o ícone de condições de Pré-implantação no ambiente do Azure Stack Hub e defina o gatilho com Após o lançamento.

Salvar todas as alterações.

Observação

Algumas configurações para as tarefas podem ter sido definidas automaticamente como variáveis de ambiente na criação de uma definição da versão a partir de um modelo. Essas configurações não podem ser modificadas nas configurações da tarefa. Em vez disso, o item do ambiente pai deve ser selecionado para editar essas configurações.

Parte 2: Atualizar opções de aplicativo Web

O Serviço de Aplicativo do Azure fornece um serviço de hospedagem na Web altamente escalonável e com aplicação automática de patches.

- Mapear um nome DNS personalizado existente para aplicativos Web do Azure.

- Use um registro CNAME e um registro A para mapear um nome DNS personalizado para o Serviço de Aplicativo.

Mapear um nome DNS personalizado existente para aplicativos Web do Azure

Observação

Use um CNAME para todos os nomes DNS personalizados, exceto um domínio raiz (por exemplo, northwind.com).

Para migrar um site ativo e seu nome de domínio DNS para o Serviço de Aplicativo, consulte Migrar um nome DNS ativo para o Serviço de Aplicativo do Azure.

Pré-requisitos

Para concluir essa solução:

Crie um aplicativo do Serviço de Aplicativo ou use um aplicativo criado para outra solução.

Compre um nome de domínio e garanta o acesso ao registro de DNS do provedor de domínio.

Atualize o arquivo de zona DNS do domínio. O Microsoft Entra ID verificará a propriedade do nome de domínio personalizado. Use o DNS do Azure para os registros no Azure/Microsoft 365/DNS externo dentro do Azure ou adicione a entrada DNS em um registrador DNS diferente.

Registre um domínio personalizado com um registrador público.

Entre no registrador de nome de domínio para o domínio. (Um administrador aprovado pode ser necessário para fazer atualizações de DNS.)

Atualize o arquivo de zona DNS para o domínio adicionando a entrada DNS fornecida pelo Microsoft Entra ID.

Por exemplo, para adicionar entradas DNS para northwindcloud.com e www.northwindcloud.com, defina as configurações de DNS para o domínio raiz northwindcloud.com.

Observação

Um nome de domínio pode ser comprado usando o portal do Azure. Para mapear um nome DNS personalizado para um aplicativo Web, o plano do Serviço de Aplicativo do aplicativo Web deve ser uma camada paga (Compartilhado, Básico, Standard ou Premium).

Criar e mapear registros CNAME e A

Acessar registros DNS com o provedor de domínio

Observação

Use o DNS do Azure para configurar um nome DNS personalizado para Aplicativos Web do Azure. Para obter mais informações, consulte Usar o DNS do Azure para fornecer as configurações de domínio personalizadas para um serviço do Azure.

Entre no site do provedor principal.

Localize a página para gerenciamento de registros DNS. Todo provedor de domínio tem sua própria interface de registros DNS. Procure áreas do site rotuladas como Nome de Domínio, DNS ou Gerenciamento de Servidor de Nomes.

A página com os registros DNS pode ser exibida em Meus domínios. Encontre o link denominado Arquivo de zona, Registros DNS ou Configuração avançada.

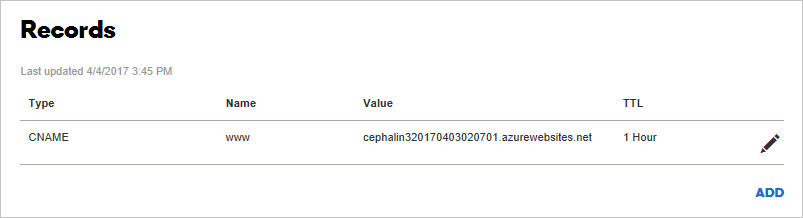

A captura de tela a seguir é um exemplo de uma página de registros DNS:

Em Registrador de Nome de Domínio, selecione Adicionar ou Criar para criar um registro. Alguns provedores têm links diferentes para adicionar tipos de registro diferentes. Confira a documentação do provedor.

Adicione um registro CNAME para mapear um subdomínio para o nome do host padrão do aplicativo.

Para o exemplo de domínio www.northwindcloud.com, adicione um registro CNAME que mapeie o nome para

<app_name>.azurewebsites.net.

Depois da inclusão do CNAME, a página de registros DNS ficará parecida com o seguinte exemplo:

Habilitar o mapeamento de registro CNAME no Azure

Em uma nova guia, entre no portal do Azure.

Acesse Serviços de Aplicativos.

Selecione aplicativo Web.

No painel de navegação à esquerda da página do aplicativo no portal do Azure, selecione Domínios personalizados.

Selecione o ícone + ao lado de Adicionar nome do host.

Digite o nome de domínio totalmente qualificado, como

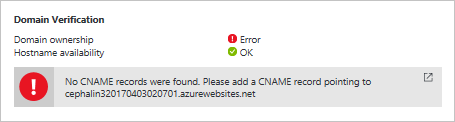

www.northwindcloud.com.Selecione Validar.

Caso seja indicado, adicione registros de outros tipos (

AouTXT) aos registros DNS dos registradores de nome de domínio. O Azure fornecerá os valores e os tipos desses registros:a. Um registro A a ser mapeado para o endereço IP do aplicativo.

b. Um registro TXT a ser mapeado para o nome do host padrão do aplicativo

<app_name>.azurewebsites.net. O Serviço de Aplicativo usa esse registro somente em tempo de configuração para verificar a propriedade de domínio personalizado. Após a verificação, exclua o registro TXT.Conclua essa tarefa na guia do registrador de domínio e revalide até que o botão Adicionar nome de host seja ativado.

Verifique se o tipo de registro Nome do host está definido como CNAME (www.example.com ou qualquer subdomínio).

Selecione Adicionar nome do host.

Digite o nome de domínio totalmente qualificado, como

northwindcloud.com.Selecione Validar. A opção Adicionar está ativada.

Verifique se Tipo de registro de nome de host está definido como Registro A (example.com).

Adicionar nome do host.

Pode levar algum tempo para que os novos nomes do host sejam refletidos na página Domínios personalizados do aplicativo. Tente atualizar o navegador para atualizar os dados.

Caso haja um erro, uma notificação de erro de verificação será exibida na parte inferior da página.

Observação

As etapas acima podem ser repetidas para mapear um domínio curinga (*.northwindcloud.com). Isso permite que quaisquer subdomínios sejam adicionados a esse serviço de aplicativo sem a necessidade de criar um registro CNAME separado para cada um. Siga as instruções do registrador para definir essa configuração.

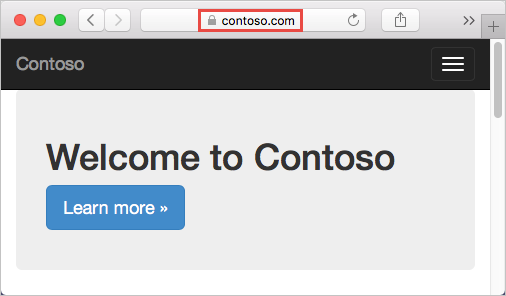

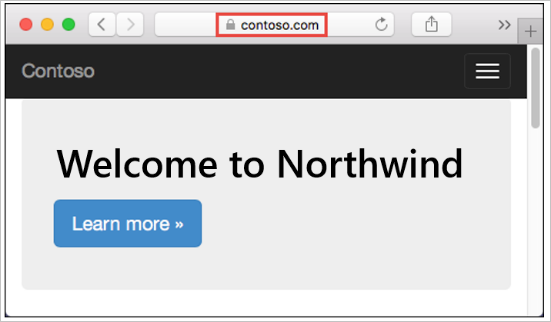

Testar em um navegador

Navegue até os nomes DNS configurados anteriormente (por exemplo, northwindcloud.com ou www.northwindcloud.com).

Parte 3: Vincular um certificado SSL personalizado

Nesta parte, vamos:

- Associar o certificado SSL personalizado ao Serviço de Aplicativo.

- Impor o HTTPS ao aplicativo.

- Automatizar a associação de certificado SSL com scripts.

Observação

Caso seja necessário, obtenha um certificado SSL de cliente no portal do Azure e associe-o ao aplicativo Web. Para obter mais informações, confira o Tutorial de Certificados do Serviço de Aplicativo.

Pré-requisitos

Para concluir essa solução:

- Crie um aplicativo do Serviço de Aplicativo.

- Mapeie um nome DNS personalizado para o aplicativo Web.

- Adquira um certificado SSL de uma autoridade de certificado confiável e use a chave para assinar a solicitação.

Requisitos para o certificado SSL

Para usar o certificado no Serviço de Aplicativo, o certificado deve atender a todos os seguintes requisitos:

Estar assinado por uma autoridade de certificação de confiança.

Exportado como um arquivo PFX protegido por senha.

Conter a chave privada com pelo menos 2048 bits.

Conter todos os certificados intermediários na cadeia de certificados.

Observação

Os certificados ECC (Criptografia de Curva Elíptica) funcionam com o Serviço de Aplicativo, mas não estão incluídos neste guia. Confira uma autoridade de certificação para obter assistência quanto à criação de certificados ECC.

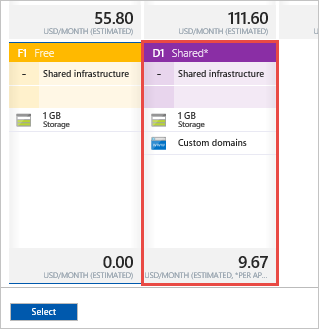

Preparar o aplicativo Web

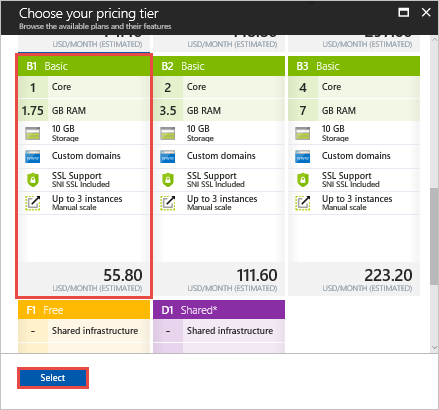

Para a associação de um certificado SSL personalizado ao aplicativo Web, o plano do Serviço de Aplicativo deve estar no nível Básico, Standard ou Premium.

Entrar no Azure

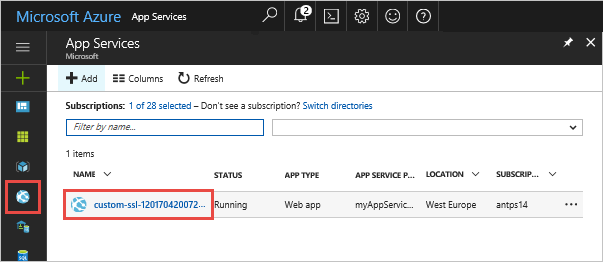

Abra o portal do Azure e vá até o aplicativo Web.

No menu à esquerda, selecione Serviços de Aplicativos e, em seguida, selecione o nome do aplicativo Web.

Verifique o tipo de preço

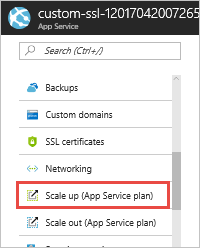

No painel de navegação à esquerda da página do aplicativo Web, role até a seção Configurações e selecione Escalar verticalmente (plano do Serviço de Aplicativo).

Garanta que o aplicativo Web não está no nível Gratuito ou Compartilhado. O tipo de preço atual do aplicativo Web está realçado por uma caixa azul escuro.

Não há suporte para o SSL personalizado nos tipos de preço Gratuito ou Compartilhado. Para aumentar a escala, siga as etapas da próxima seção na página Escolher o tipo de preço e vá para Carregar e associar o certificado SSL.

Escalar verticalmente seu Plano do Serviço de Aplicativo

Selecione uma das camadas Básico, Standard ou Premium.

Escolha Selecionar.

A operação de escala estará concluída quando a notificação for exibida.

Associar o certificado SSL e mesclar certificados intermediários

Mescle múltiplos certificados na cadeia.

Abra cada certificado recebido em um editor de texto.

Crie um arquivo para o certificado mesclado com o nome de mergedcertificate.crt. Em um editor de texto, copie o conteúdo de cada certificado para esse arquivo. A ordem de seus certificados deve seguir a ordem na cadeia de certificados, começando com o seu certificado e terminando com o certificado raiz. Ela se parece com o seguinte exemplo:

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Exportar o certificado para PFX

Exporte o certificado SSL mesclado com a chave privada gerada pelo certificado.

Um arquivo de chave privada será criado via OpenSSL. Para exportar o certificado para o PFX, execute o seguinte comando e substitua os espaços reservados <private-key-file> e <merged-certificate-file> pelo caminho da chave privada e o arquivo de certificado mesclado:

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Quando solicitado, defina uma senha de exportação para carregar seu certificado SSL para o Serviço de Aplicativo posteriormente.

Quando o IIS ou o Certreq.exe forem usados para gerar a solicitação de certificado, instale o certificado em um computador local e, em seguida, exporte o certificado para PFX.

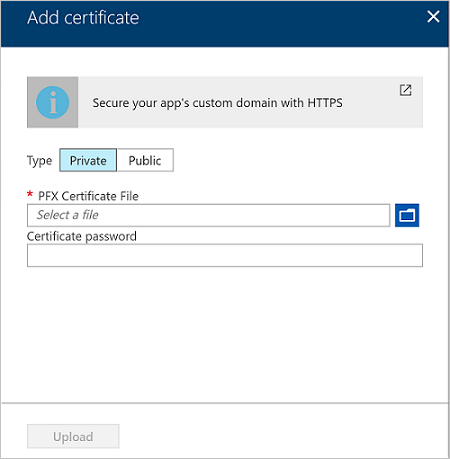

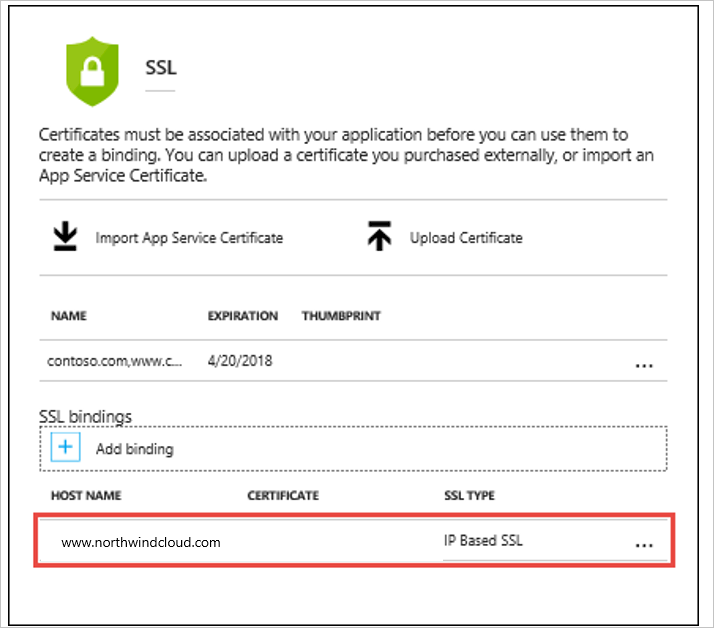

Carregar o certificado SSL

No painel de navegação esquerdo do aplicativo Web, selecione configurações de SSL.

Selecione Carregar Certificado.

Em Arquivo de Certificado PFX, selecione arquivo PFX.

Em Senha do certificado, digite a senha criada ao exportar o arquivo PFX.

Escolha Carregar.

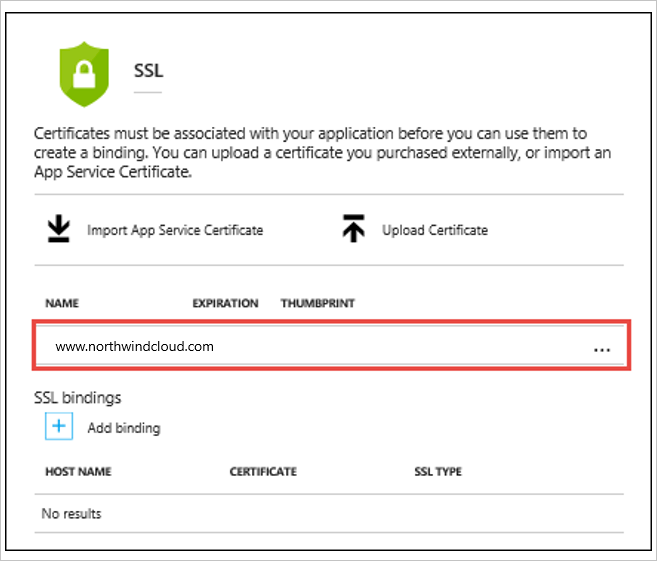

Quando o Serviço de Aplicativo terminar de carregar o certificado, ele aparecerá na página Configurações de SSL.

Associar o certificado SSL

Na seção Associações SSL, selecione Adicionar associação.

Observação

Caso o certificado tenha sido atualizado, mas não apareça nos nomes de domínio no menu suspenso Nome do host, tente atualizar a página do navegador.

Na página Adicionar Associação SSL, use os menus suspensos para selecionar o nome de domínio a ser protegido e o certificado a ser usado.

Em Tipo SSL, selecione se deseja usar SNI (Indicação de Nome de Servidor) ou SSL baseado em IP.

SSL baseado em SNI: várias associações SSL baseadas em SNI podem ser adicionadas. Esta opção permite que vários certificados SSL protejam vários domínios no mesmo endereço IP. Navegadores mais modernos (incluindo Internet Explorer, Chrome, Firefox e Opera) dão suporte ao SNI (encontre informações de suporte ao navegador mais abrangentes em Indicação de Nome de Servidor).

SSL baseado em IP: Apenas uma associação SSL baseada em IP pode ser adicionada. Esta opção permite apenas um certificado SSL para proteger um endereço IP público dedicado. Para proteger vários domínios, proteja todos usando o mesmo certificado SSL. O SSL baseado em IP é a opção tradicional para a associação de SSL.

Selecione Adicionar Associação.

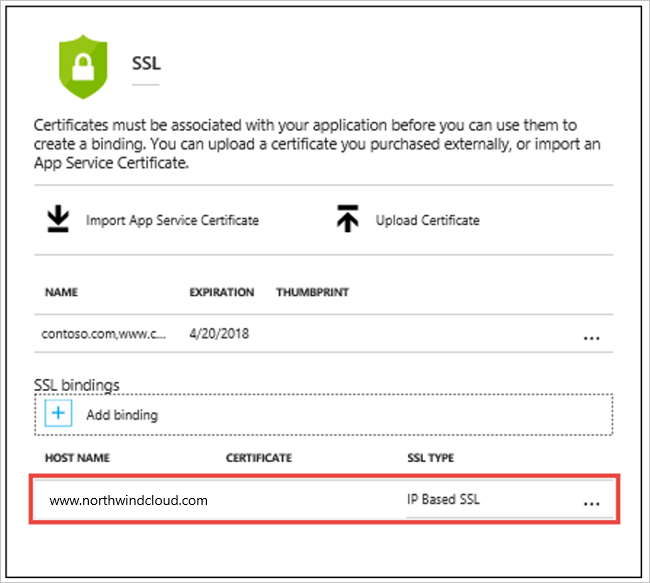

Quando o Serviço de Aplicativo terminar de carregar o certificado, ele aparecerá nas seções de associações SSL.

Remapear um registro para IP SSL

Se o SSL baseado em IP não for usado no aplicativo Web, pule para Testar o HTTPS para seu domínio personalizado.

Por padrão, o aplicativo Web usa um endereço IP público compartilhado. Quando o certificado estiver associado ao SSL baseado em IP, o Serviço de Aplicativo criará um novo endereço IP dedicado para o aplicativo Web.

Quando um registro A for mapeado para o aplicativo Web, o registro de domínio deve ser atualizado com o endereço IP dedicado.

A página Domínio personalizado é atualizada com o novo endereço IP dedicado. Copie esse endereço IP e, em seguida, remapeie o registro A para esse novo endereço IP.

Testar HTTPS

Em navegadores diferentes, acesse https://<your.custom.domain> para garantir que o aplicativo Web seja atendido.

Observação

Erros de validação de certificado podem ocorrer devido aos seguintes motivos: um certificado autoassinado; ou certificados intermediários podem ter sido deixados para ser desativados na exportação para o arquivo PFX.

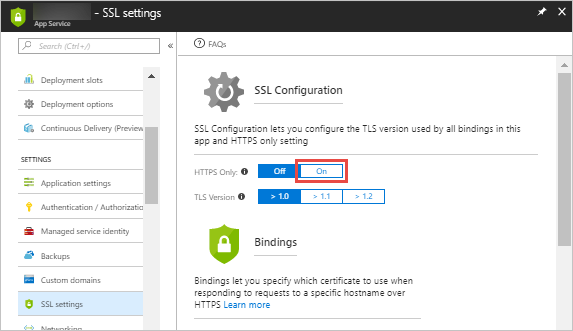

Impor HTTPS

Por padrão, todos podem acessar o aplicativo Web usando o HTTP. Todas as solicitações HTTP à porta HTTPS podem ser redirecionadas.

Na página do aplicativo Web, selecione Configurações do SL. Depois, em HTTPS somente, selecione Ligado.

Quando a operação for concluída, vá até alguma das URLs HTTP que aponte para seu aplicativo. Por exemplo:

- https://< app_name.azurewebsites.net>

https://northwindcloud.comhttps://www.northwindcloud.com

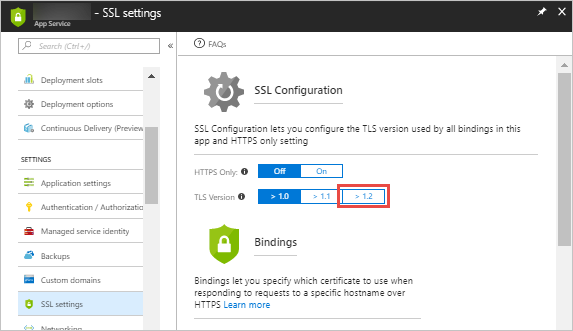

Impor o TLS 1.1/1.2

O aplicativo permite o protocolo TLS 1.0 por padrão, o que não é mais considerado seguro pelos padrões do setor (como PCI DSS). Para impor versões superiores do TLS, execute estas etapas:

Na página do aplicativo Web, na navegação à esquerda, selecione Configurações SSL.

Em Versão do TLS, selecione a versão mínima do TLS.

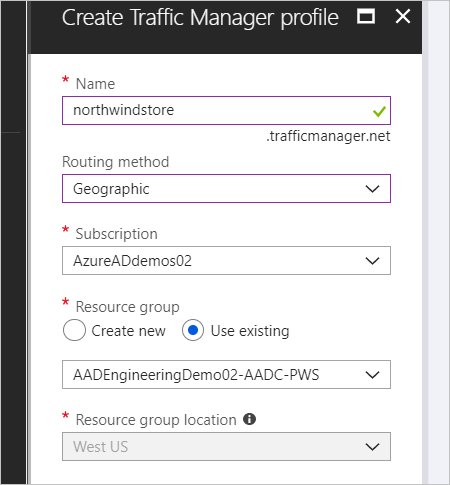

Criar um perfil do Gerenciador de Tráfego

Escolha Criar um recurso>Rede>Perfil do Gerenciador de Tráfego>Criar.

Em Criar perfil do Gerenciador de Tráfego, preencha os seguintes campos:

Em Nome, forneça um nome para o perfil. Esse nome deve ser exclusivo na zona de tráfego manager.net e resultará no nome DNS trafficmanager.net, que é usado para acessar o perfil do Gerenciador de Tráfego.

Em Método de roteamento, selecione o Método de roteamento geográfico.

Em Assinatura, selecione a assinatura sob a qual o perfil deve ser criado.

Em Grupo de Recursos, crie um novo grupo de recursos no qual colocar esse perfil.

Em Local do grupo de recursos, selecione o local do grupo de recursos. Essa configuração refere-se ao local do grupo de recursos e não tem impacto no perfil do Gerenciador de Tráfego implantado globalmente.

Selecione Criar.

Quando a implantação global do perfil do Gerenciador de Tráfego estiver concluída, ela será listada no respectivo grupo de recursos como um dos recursos.

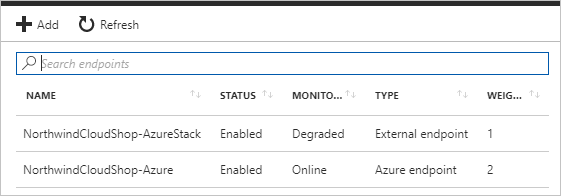

Adicionar pontos de extremidade do Gerenciador de Tráfego

Na barra de pesquisa do portal, pesquise o nome do Perfil do Gerenciador de Tráfego criado na seção anterior e selecione o perfil do gerenciador de tráfego nos resultados exibidos.

Em Perfil do Gerenciador de Tráfego, na seção Configurações, selecione Pontos de extremidade.

Selecione Adicionar.

Adicione o ponto de extremidade do Azure Stack Hub.

Para Tipo, selecione Ponto de extremidade externo.

Forneça um Nome para esse ponto de extremidade, idealmente o nome do Azure Stack Hub.

Para o nome de domínio totalmente qualificado (FQDN), use a URL externa para o aplicativo Web do Azure Stack Hub.

Em Mapeamento geográfico, selecione uma região/continente em que o recurso esteja localizado. Por exemplo, Europa.

Na lista suspensa País/Região exibida, selecione o país/região que se aplica a esse ponto de extremidade. Por exemplo, Alemanha.

Mantenha a opção Adicionar como desabilitado desmarcada.

Selecione OK.

Para adicionar o Ponto de Extremidade do Azure:

Em Tipo, selecione Ponto de extremidade do Azure.

Forneça um Nome para o ponto de extremidade.

Para Tipo de recurso de destino, selecione Serviço de Aplicativo.

Para Recurso de destino, selecione Escolher um serviço de aplicativo para mostrar a lista dos Aplicativos Web sob a mesma assinatura. Em Recursos, escolha o Serviço de aplicativo usado como o primeiro ponto de extremidade.

Em Mapeamento geográfico, selecione uma região/continente em que o recurso esteja localizado. Por exemplo, América do Norte/América Central/Caribe.

No menu suspenso País/Região que é exibido, deixe esse ponto em branco para selecionar todo o agrupamento regional acima.

Mantenha a opção Adicionar como desabilitado desmarcada.

Selecione OK.

Observação

Crie pelo menos um ponto de extremidade com um escopo geográfico de Todos (Mundo) para servir como o ponto de extremidade padrão do recurso.

Quando a adição de ambos os pontos de extremidade estiver concluída, eles serão exibidos no Perfil do Gerenciador de Tráfego, juntamente com seu status de monitoramento como Online.

As empresas globais contam com os recursos de distribuição geográfica do Azure

Direcionar o tráfego de dados por meio do Gerenciador de Tráfego do Azure e pontos de extremidade específicos de geografia permite que as empresas globais sigam as normas regionais e mantenham os dados em conformidade e seguros, o que é crucial para o sucesso de regiões de negócios locais e remotos.

Próximas etapas

- Para saber mais sobre os padrões de nuvem do Azure, confira Padrões de Design de Nuvem.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de