Identidade e autorização

Este artigo descreve a identidade gerenciada do Microsoft Entra ID para servidores habilitados para Azure Arc, que é usada para autenticação ao se comunicar com o Azure e detalha duas funções RBAC internas.

Identidade gerenciada do Microsoft Entra ID

Cada servidor habilitado para Azure Arc tem uma identidade gerenciada do Microsoft Entra ID atribuída pelo sistema associada a ele. Essa identidade é usada pelo agente para se autenticar no Azure. Ela também pode ser usada por extensões ou outros aplicativos autorizados em seu sistema para acessar recursos que entendam tokens OAuth. A identidade gerenciada aparece no portal do Microsoft Entra ID com o mesmo nome do recurso de servidor habilitado para Azure Arc. Por exemplo, se o servidor habilitado para Azure Arc for nomeado prodsvr01, um aplicativo empresarial no Microsoft Entra ID com o mesmo nome será exibido.

Cada diretório do Microsoft Entra ID tem um limite finito para o número de objetos que ele pode armazenar. Uma identidade gerenciada conta como um objeto no diretório. Se você estiver planejando uma grande implantação de servidores habilitados para Azure Arc, verifique a cota disponível no diretório do Microsoft Entra ID primeiro e envie uma solicitação de suporte para obter mais cota, se necessário. Você pode ver a cota disponível e usada na resposta à API de Organizações de Lista na seção "directorySizeLimit".

A identidade gerenciada é totalmente gerenciada pelo agente. Desde que o agente permaneça conectado ao Azure, ele manipulará a rotação da credencial automaticamente. O certificado que faz backup da identidade gerenciada é válido por 90 dias. O agente tenta renovar o certificado quando ele tem 45 ou menos dias de validade restantes. Se o agente estiver offline tempo suficiente para expirar, o agente também ficará "expirado" e não se conectará ao Azure. Nessa situação, a reconexão automática não é possível e exige que você desconecte e reconecte o agente ao Azure usando uma credencial de integração.

O certificado de identidade gerenciada é armazenado no disco local do sistema. É importante que você proteja esse arquivo, pois qualquer pessoa que tenha esse certificado pode solicitar um token do Microsoft Entra ID. O agente armazena o certificado em C:\ProgramData\AzureConnectedMachineAgent\Certs\ no Windows e /var/opt/azcmagent/certs no Linux. O agente aplica automaticamente uma lista de controle de acesso a esse diretório, restringindo o acesso aos administradores locais e à conta "himds". Não modifique o acesso aos arquivos de certificado ou modifique os certificados por conta própria. Se você acha que a credencial de uma identidade gerenciada atribuída pelo sistema foi comprometida, desconecte o agente do Azure e conecte-o novamente para gerar uma nova identidade e credencial. Desconectar o agente remove o recurso no Azure, incluindo sua identidade gerenciada.

Quando um aplicativo em seu sistema deseja obter um token para a identidade gerenciada, ele emite uma solicitação para o ponto de extremidade de identidade REST em http://localhost:40342/identity. Há pequenas diferenças na forma como o Azure Arc lida com essa solicitação em comparação com a VM do Azure. A primeira resposta da API inclui um caminho para um token de desafio localizado no disco. O token de desafio é armazenado em C:\ProgramData\AzureConnectedMachineAgent\tokens no Windows ou /var/opt/azcmagent/tokens no Linux. O chamador deve provar que tem acesso a essa pasta lendo o conteúdo do arquivo e reutilizando a solicitação com essas informações no cabeçalho de autorização. O diretório de tokens é configurado para permitir que os administradores e qualquer identidade pertencente aos "aplicativos de extensão de agente híbrido" (Windows) ou ao grupo "himds" (Linux) leia os tokens de desafio. Se você estiver autorizando um aplicativo personalizado a usar a identidade gerenciada atribuída pelo sistema, deverá adicionar sua conta de usuário ao grupo apropriado para conceder-lhe acesso.

Para saber mais sobre como usar uma identidade gerenciada com servidores habilitados para Arc para autenticar e acessar os recursos do Azure, consulte o vídeo a seguir.

Funções RBAC

Há duas funções internas no Azure que você pode usar para controlar o acesso a um servidor habilitado para Azure Arc:

Integração do Azure Connected Machine, destinada a contas usadas para conectar novos computadores ao Azure Arc. Essa função permite que as contas vejam e criem novos servidores Arc, mas não permite o gerenciamento de extensão.

Administrador de Recursos do Azure Connected Machine, destinado a contas que gerenciarão servidores quando estiverem conectados. Essa função permite que as contas leiam, criem e excluam servidores Arc, extensões de VM, licenças e escopos de link privado.

As funções RBAC genéricas no Azure também se aplicam a servidores habilitados para Azure Arc, incluindo Leitor, Colaborador e Proprietário.

Identidade e controle de acesso

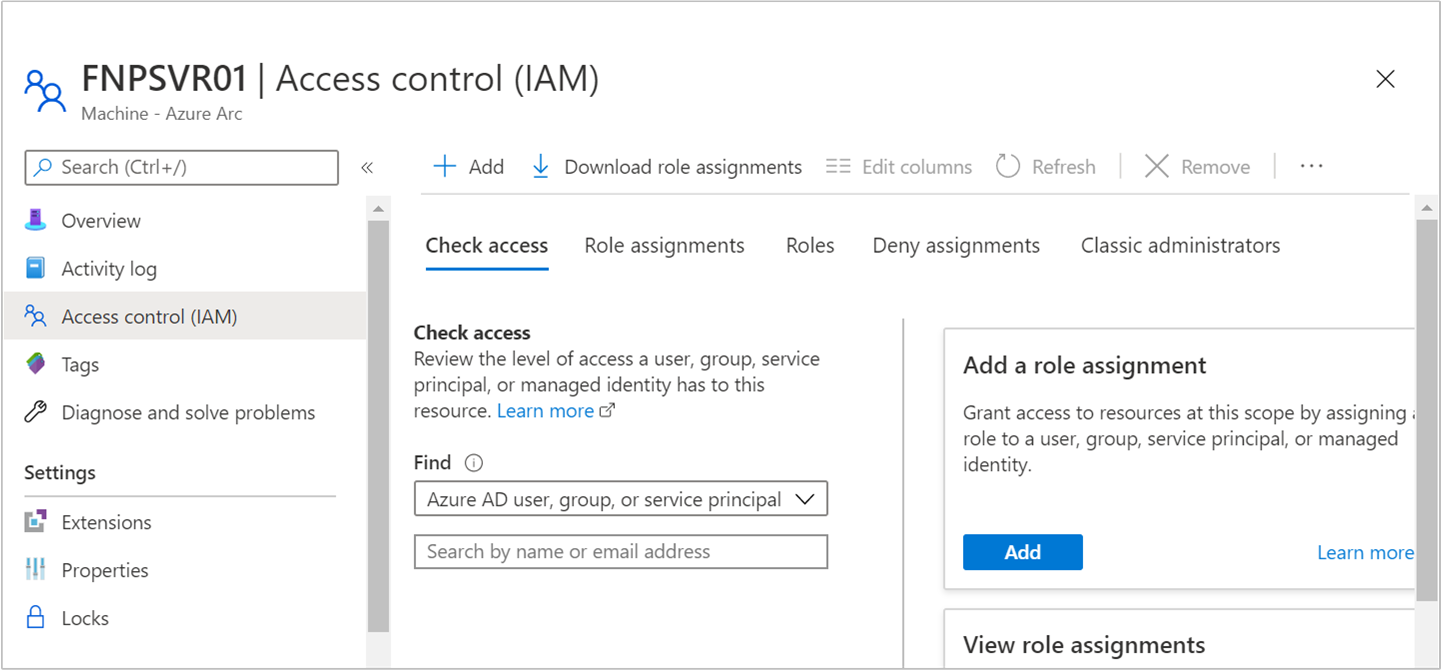

O controle de acesso baseado em função do Azure é usado para controlar quais contas podem ver e gerenciar seu servidor habilitado para Azure Arc. Na página Controle de Acesso (IAM) no portal do Azure, você pode verificar quem tem acesso ao seu servidor habilitado para Azure Arc.

Os usuários e aplicativos com acesso à função colaborador ou administrador ao recurso podem fazer alterações no recurso, incluindo a implantação ou exclusão de extensões no computador. As extensões podem incluir scripts arbitrários que são executados em um contexto privilegiado, portanto, considere qualquer colaborador no recurso do Azure para ser um administrador indireto do servidor.

A função de Integração do Azure Connected Machine está disponível para a integração em escala e só é capaz de ler ou criar novos servidores habilitados para Azure Arc no Azure. Ele não pode ser usado para excluir servidores já registrados ou gerenciar extensões. Como melhor prática, recomendamos atribuir apenas essa função à entidade de serviço do Microsoft Entra usada para integrar computadores em escala.

Usuários como membro da função Administrador de Recursos do Azure Connected Machine pode ler, modificar, reintegrar e excluir um computador. Essa função foi projetada para dar suporte ao gerenciamento de servidores habilitados para Azure Arc, mas não a outros recursos no grupo de recursos ou na assinatura.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de