Definir as configurações de rede do agente do Azure Monitor

O agente do Azure Monitor dá suporte à conexão usando proxies diretos, gateway do Log Analytics e links privados. Este artigo explica como definir as configurações de rede e habilitar o isolamento de rede para o agente do Azure Monitor.

Marcas de serviço de rede virtual

O agente do Azure Monitor dá suporte a marcas de serviço de rede virtual do Azure. As marcas AzureMonitor e AzureResourceManager são necessárias.

É possível usar marcas de serviço para definir os controles de acesso à rede em grupos de segurança de rede, no Firewall do Azure e em rotas definidas pelo usuário. Use marcas de serviço em vez de endereços IP específicos ao criar regras e rotas de segurança. Para os cenários em que as marcas de serviço de rede virtual do Azure não podem ser usadas, os requisitos de firewall são fornecidos abaixo.

Observação

Os endereços IP públicos do ponto de extremidade de coleta de dados não fazem parte das marcas de serviço de rede acima mencionadas. Se você tiver logs personalizados ou regras de coleta de dados de log do IIS, considere permitir que os endereços IP públicos do ponto de extremidade de coleta de dados para esses cenários funcionem até que esses cenários tenham suporte por marcas de serviço de rede.

Requisitos de firewall

| Nuvem | Ponto de extremidade | Finalidade | Porta | Direção | Ignorar a inspeção de HTTPS | Exemplo |

|---|---|---|---|---|---|---|

| Azure Commercial | global.handler.control.monitor.azure.com | Serviço de controle de acesso | Porta 443 | Saída | Sim | - |

| Azure Commercial | <virtual-machine-region-name>.handler.control.monitor.azure.com |

Busca regras de coleta de dados de um computador específico | Porta 443 | Saída | Sim | westus2.handler.control.monitor.azure.com |

| Azure Commercial | <log-analytics-workspace-id>.ods.opinsights.azure.com |

Ingere dados de logs | Porta 443 | Saída | Sim | 1234a123-aa1a-123a-aaa1-a1a345aa6789.ods.opinsights.azure.com |

| Azure Commercial | management.azure.com | Necessário somente se enviar dados de série temporal (métricas) para o banco de dados de métricas personalizadas do Azure Monitor | Porta 443 | Saída | Sim | - |

| Azure Commercial | <virtual-machine-region-name>.monitoring.azure.com |

Necessário somente se enviar dados de série temporal (métricas) para o banco de dados de métricas personalizadas do Azure Monitor | Porta 443 | Saída | Sim | westus2.monitoring.azure.com |

| Azure Commercial | <data-collection-endpoint>.<virtual-machine-region-name>.ingest.monitor.azure.com |

Necessário somente se enviar dados para a tabela Logs Personalizados do Log Analytics | Porta 443 | Saída | Sim | 275test-01li.eastus2euap-1.canary.ingest.monitor.azure.com |

| Azure Government | Substitua '.com' acima por '.us' | O mesmo que o descrito acima | O mesmo que o descrito acima | O mesmo que o descrito acima | O mesmo que o descrito acima | |

| Microsoft Azure operado pela 21Vianet | Substitua '.com' acima por '.cn' | O mesmo que o descrito acima | O mesmo que o descrito acima | O mesmo que o descrito acima | O mesmo que o descrito acima |

Observação

Se você usa links privados no agente, você deve somente adicionar os pontos de extremidade privados de coleta de dados (DCEs). O agente não utiliza os pontos de extremidade não privados listados acima ao usar links privados/pontos de extremidade de coleta de dados. A visualização das Métricas do Azure Monitor (métricas personalizadas) não está disponível nas nuvens do Azure Governamental e do Azure operado pela 21Vianet.

Configuração de proxy

Se o computador se conectar por meio de um servidor proxy para se comunicar pela Internet, examine os requisitos abaixo para entender os requisitos da configuração de rede.

As extensões do Agente do Azure Monitor para Windows e Linux é compatível com a comunicação por meio de um servidor proxy ou de um gateway do Log Analytics para o Azure Monitor usando o protocolo HTTPS. Use-as para máquinas virtuais do Azure, conjuntos de dimensionamento de máquinas virtuais do Azure e Azure Arc para servidores. Use as configurações de extensões para configuração, conforme descrito nas etapas a seguir. Há suporte para a autenticação anônima e básica através do uso de um nome de usuário e senha.

Importante

Não há suporte para a configuração de proxy das Métricas do Azure Monitor (visualização pública) como um destino. Se você estiver enviando métricas para esse destino, ele usará a Internet pública sem nenhum proxy.

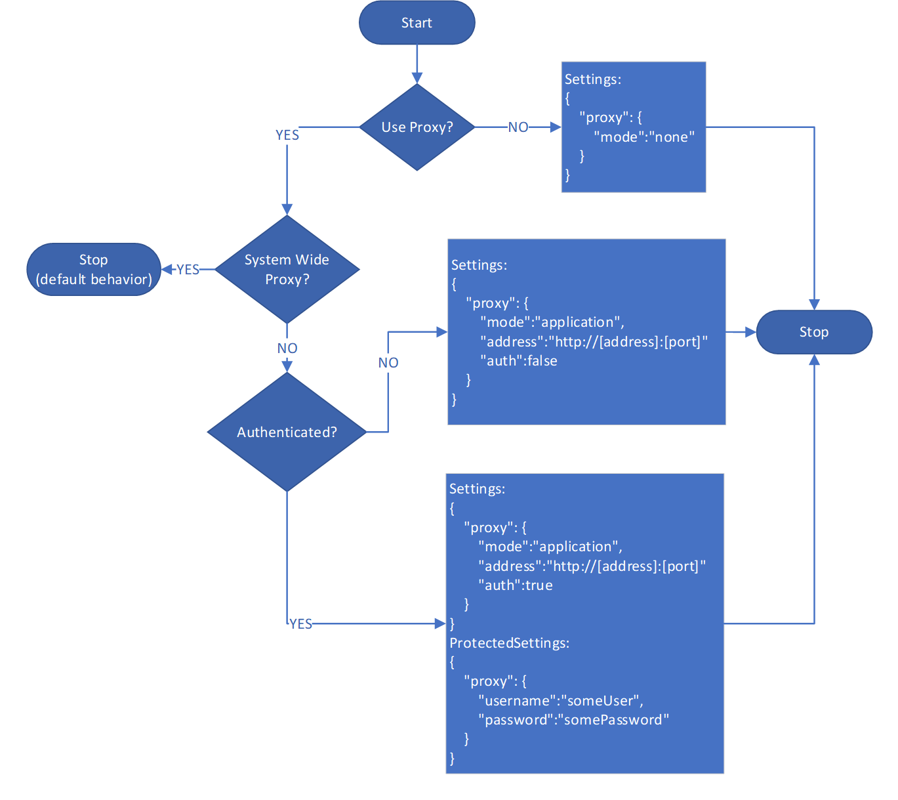

Primeiro, use este fluxograma para determinar os valores dos parâmetros

SettingseProtectedSettings.Observação

A configuração do proxy do sistema Linux por meio de variáveis de ambiente como

http_proxyehttps_proxysó tem suporte usando o Agente do Azure Monitor para Linux versão 1.24.2 e superior. Para o modelo do ARM, se você tiver configuração de proxy, siga o exemplo de modelo do ARM abaixo declarando a configuração de proxy no modelo do ARM. Além disso, um usuário pode definir as variáveis de ambiente "globais" que são coletadas por todos os serviços do systemd por meio da variável DefaultEnvironment em /etc/systemd/system.conf.Depois de determinar os valores dos parâmetros

SettingseProtectedSettings, forneça esses outros parâmetros ao implantar o Agente do Azure Monitor. Use comandos do PowerShell, conforme mostrado nos seguintes exemplos:

- VM Windows

- VM Linux

- Servidor habilitado para o Windows Arc

- Servidor habilitado para Linux Arc

- Exemplo de Modelo de Política do ARM

$settingsString = '{"proxy":{"mode":"application","address":"http://[address]:[port]","auth": "true"}}';

$protectedSettingsString = '{"proxy":{"username":"[username]","password": "[password]"}}';

Set-AzVMExtension -ExtensionName AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName <resource-group-name> -VMName <virtual-machine-name> -Location <location> -TypeHandlerVersion <type-handler-version> -SettingString $settingsString -ProtectedSettingString $protectedSettingsString

Configuração do gateway do Log Analytics

- Siga as instruções para definir as configurações de proxy no agente e fornecer o endereço IP e o número da porta correspondente ao servidor de gateway. Se você implantou vários servidores de gateway por trás de um balanceador de carga, a configuração de proxy do agente é o endereço IP virtual do balanceador de carga.

- Adicione a URL do ponto de extremidade de configuração para buscar regras de coleta de dados na lista de permitidos do gateway

Add-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.comAdd-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.com. (Se estiver usando links privados no agente, adicione também os pontos de extremidade de coleta de dados.) - Adicione a URL do ponto de extremidade de ingestão de dados à lista de permitidos do gateway

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com. - Reinicie o serviço do Gateway do OMS para aplicar as alterações

Stop-Service -Name <gateway-name>eStart-Service -Name <gateway-name>.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de