Políticas internas do Azure Monitor

As políticas e as iniciativas de política fornecem um método simples para habilitar o registro em log em escala por meio de configurações de diagnóstico para o Azure Monitor. Usando uma iniciativa de política, você pode ativar o log de auditoria para todos os recursos com suporte em seu ambiente do Azure.

Habilite os logs de recursos para acompanhar atividades e eventos que ocorrem em seus recursos e fornecer visibilidade e insights sobre quaisquer alterações que ocorram. Atribua políticas para habilitar logs de recursos e enviá-los para destinos de acordo com suas necessidades. Envie logs para hubs de eventos de sistemas SIEM de terceiros, permitindo operações de segurança contínuas. Envie logs para contas de armazenamento para armazenamento de longo prazo ou cumprimento da conformidade regulatória.

Existe um conjunto de políticas e iniciativas internas para direcionar logs de recursos para workspaces do Log Analytics, Hubs de Eventos e Contas de Armazenamento. As políticas habilitam o registro em log de auditoria, o envio de logs pertencentes ao grupo de categorias de log auditoria ou Todos os logs, para um hub de eventos, espaço de trabalho do Log Analytics ou Conta de Armazenamento. As políticas são effectDeployIfNotExists, que implanta a política como padrão se não houver outras configurações definidas.

Implantar políticas.

Implantar as políticas e iniciativas usando o Portal, a CLI, o PowerShell ou os modelos de Gerenciamento de Recursos do Azure

As etapas a seguir mostram como aplicar a política de envio de logs de auditoria para cofres de chaves para um workspace do Log Analytics.

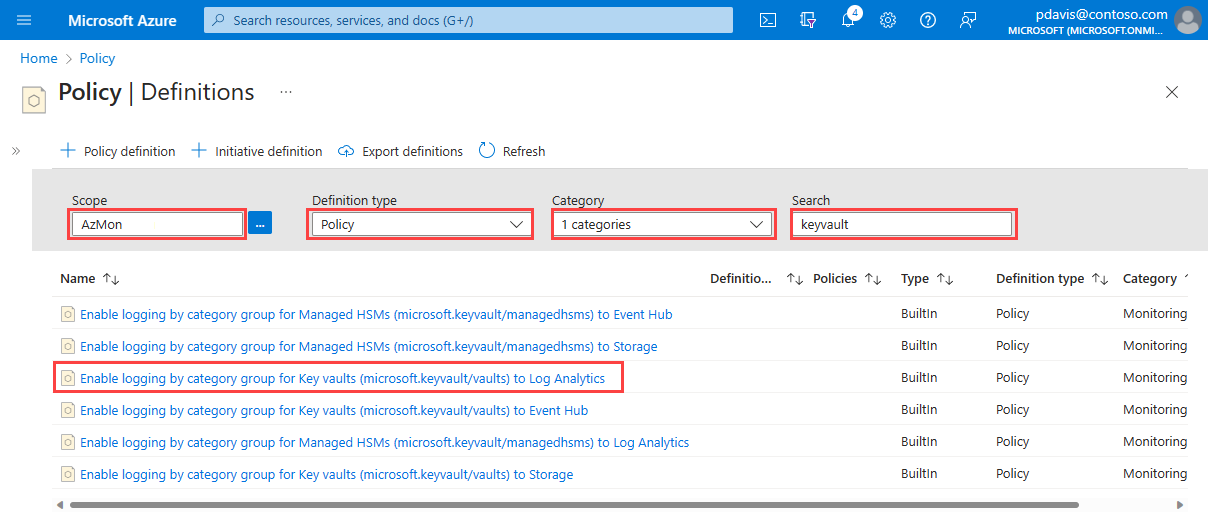

Na página Política, selecione Definições.

Selecione seu escopo. Você pode aplicar bloqueios a uma assinatura, a um grupo de recursos ou a um recurso individual.

Na lista suspensa Tipo de definição, selecione Política.

Selecione Monitoramento na lista suspensa Categoria

Insira keyvault no campo de Busca.

Selecione a política Habilitar o registro em log por grupo de categorias para Cofres de chaves (microsoft.keyvault/vaults) para Log Analytics,

Na página de definição de política, selecione Atribuir

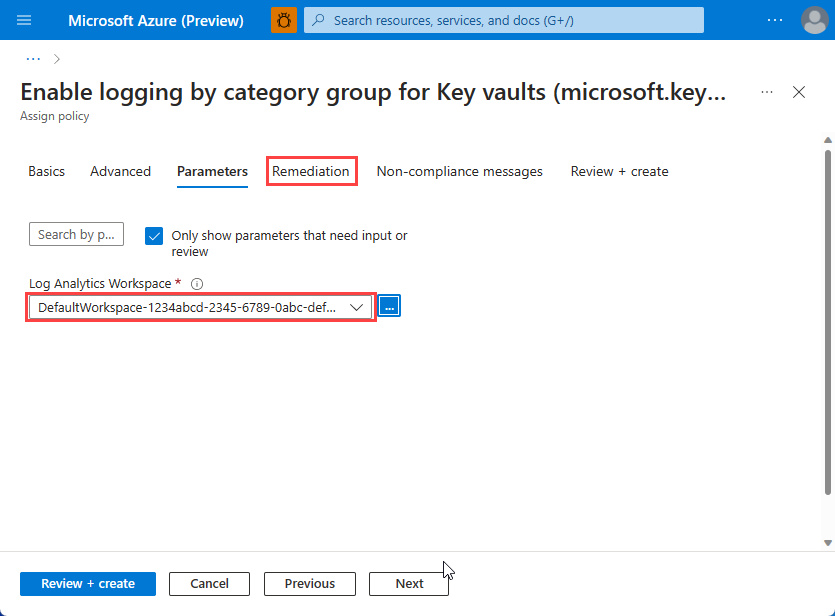

Selecione a guia Parâmetros .

Selecione o Workspace do Log Analytics para o qual você deseja enviar os logs de auditoria.

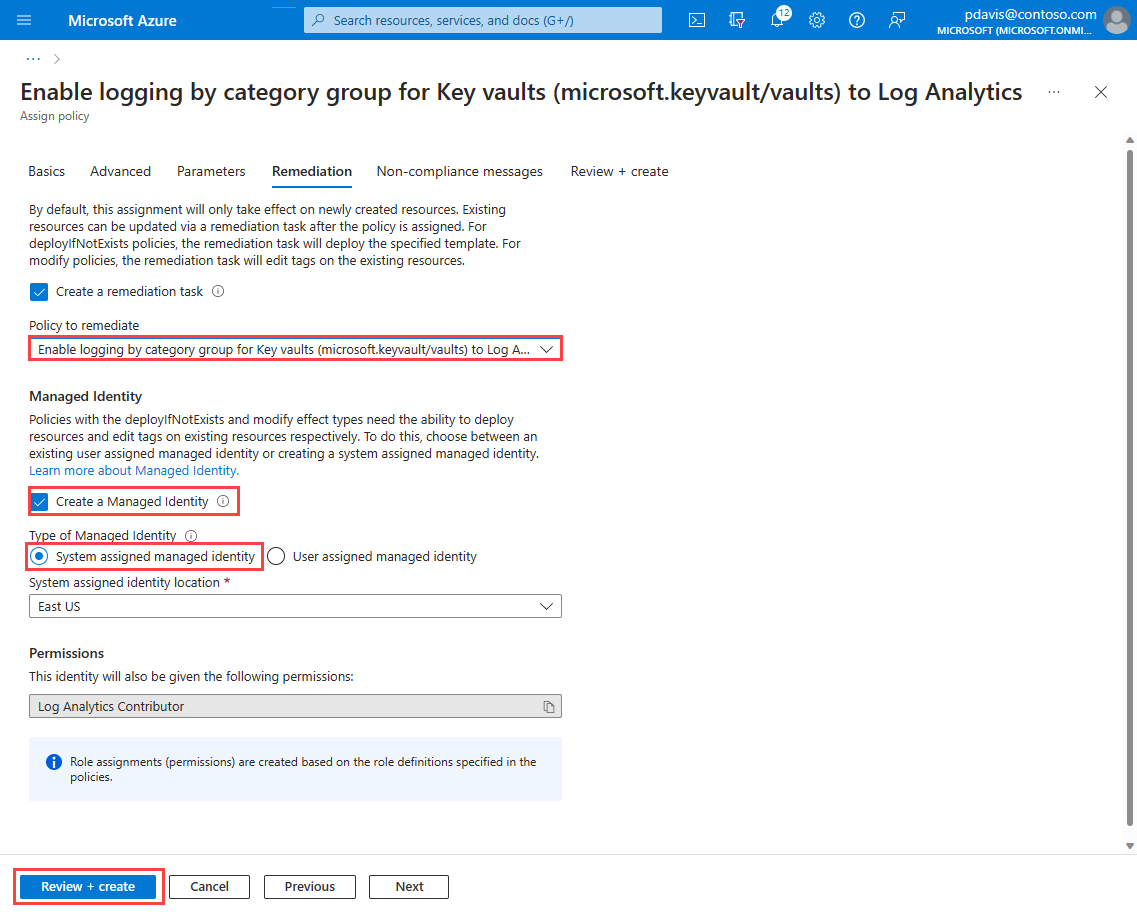

Na guia correção, selecione a política keyvault na lista suspensa Política para corrigir.

Marque a caixa de seleção Criar uma Identidade Gerenciada.

Em Tipo de Identidade Gerenciada, selecione Identidade Gerenciada atribuída pelo sistema.

A política fica visível nas configurações de diagnóstico dos recursos após aproximadamente 30 minutos.

Tarefas de correção

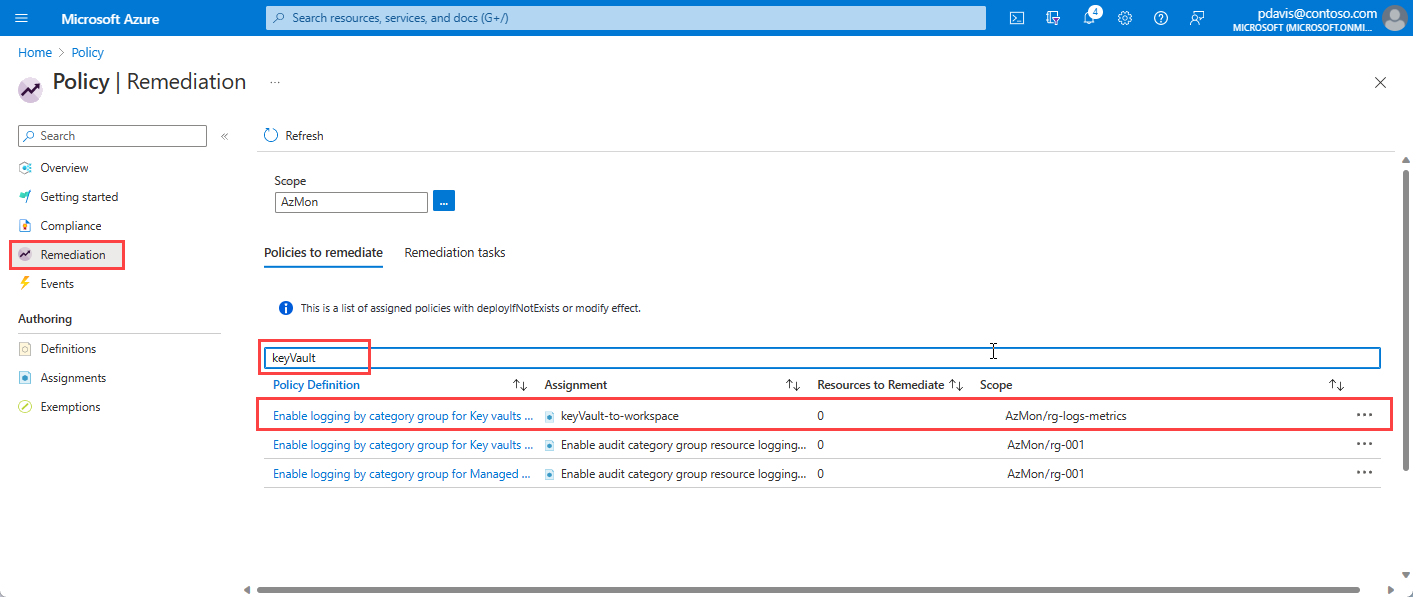

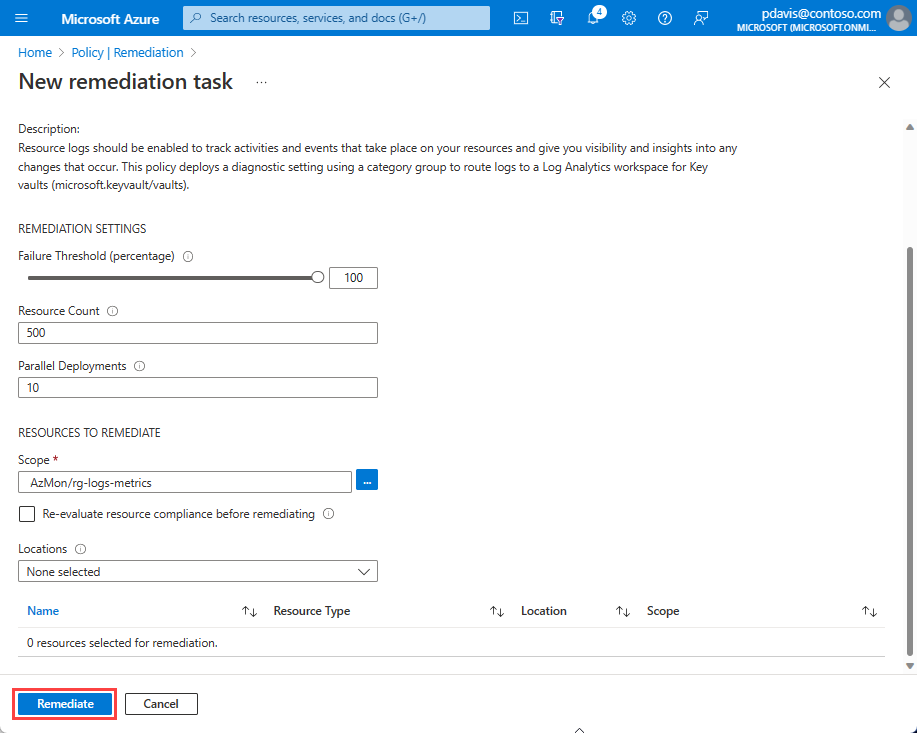

As políticas são aplicadas a novos recursos quando são criadas. Para aplicar uma política aos recursos existentes, crie uma tarefa de correção. As tarefas de correção trazem recursos em conformidade com uma política.

As tarefas de correção atuam para políticas específicas. Para iniciativas que contêm várias políticas, crie uma tarefa de correção para cada política na iniciativa em que você tem recursos que deseja colocar em conformidade.

Defina tarefas de correção quando você atribuir a política pela primeira vez ou em qualquer estágio após a atribuição.

Para criar uma tarefa de correção para políticas durante a atribuição de política, selecione a guia Correção na página Atribuir política e marque a caixa de seleção Criar tarefa de correção.

Para criar uma tarefa de correção após a atribuição da política, selecione sua política atribuída na lista na página Atribuições de Política.

Selecione Remediar. Acompanhe o status da tarefa de correção na guia Tarefas de correção da página Correção de Política.

Para obter mais informações sobre tarefas de correção, consulte Corrigir recursos não compatíveis

Atribuir iniciativas

Iniciativas são coleções de políticas. Há dois conjuntos de iniciativas para as configurações de Diagnóstico do Azure Monitor:

Habilitar o log de recursos do grupo de categorias da auditoria

- Habilitar o log de recursos do grupo de categorias de auditoria para recursos com suporte nos Hubs de Eventos

- Habilitar o log de recursos do grupo de categorias de auditoria para recursos com suporte na Análise de logs

- Habilitar o log de recursos do grupo de categorias de auditoria para recursos com suporte no armazenamento

Habilitar o log de recursos do grupo de categorias allLogs

- Habilitar o log de recursos de grupo da categoria allLogs para os recursos com suporte no armazenamento

- Habilite o log de recursos do grupo da categoria allLogs para os recursos com suporte nos hubs de eventos

- Habilitar o log de recursos do grupo de categorias allLogs nos recursos com suporte no Log Analytics

Neste exemplo, atribuímos uma iniciativa para enviar logs de auditoria para um workspace do Log Analytics.

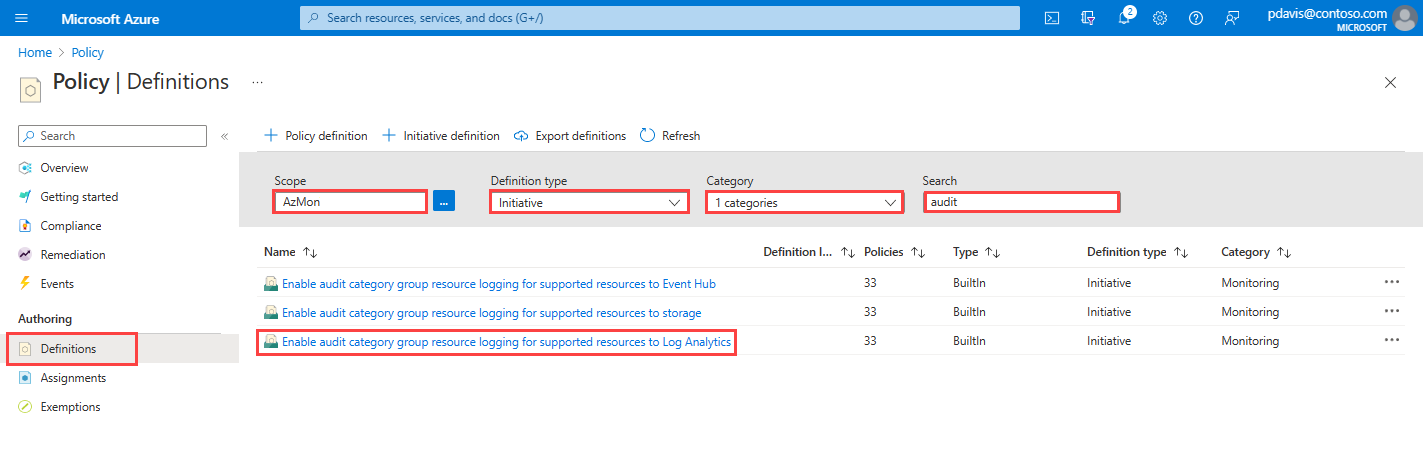

Na página Definições de política, selecione seu escopo.

Selecione Iniciativa na lista suspensa Tipo de definição.

Selecione Monitoramento na lista suspensa Categoria.

Insira auditoria no campo de Busca.

Selecione a iniciativa Habilitar o log de recursos do grupo de categorias de auditoria para recursos com suporte na Análise de logs.

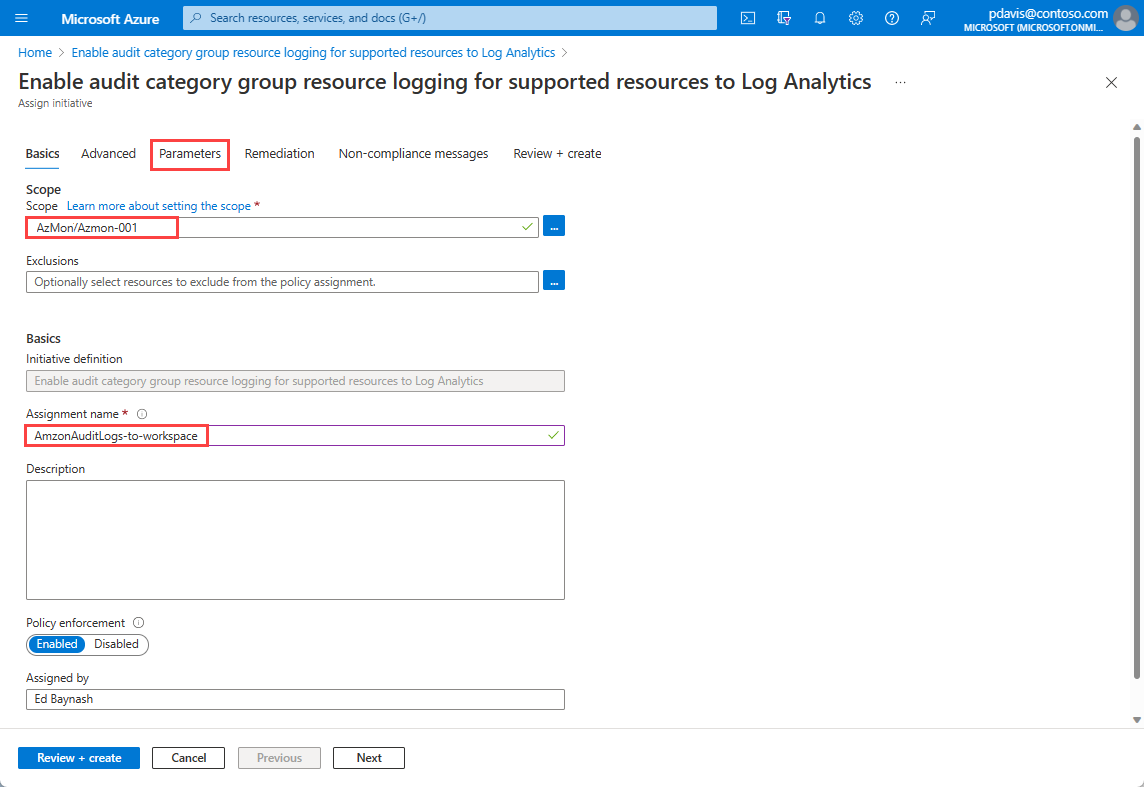

Na guia Noções básicas da página Atribuir iniciativa, selecione um Escopo ao qual você deseja que a iniciativa se aplique.

Insira um nome no campo Nome da atribuição.

-

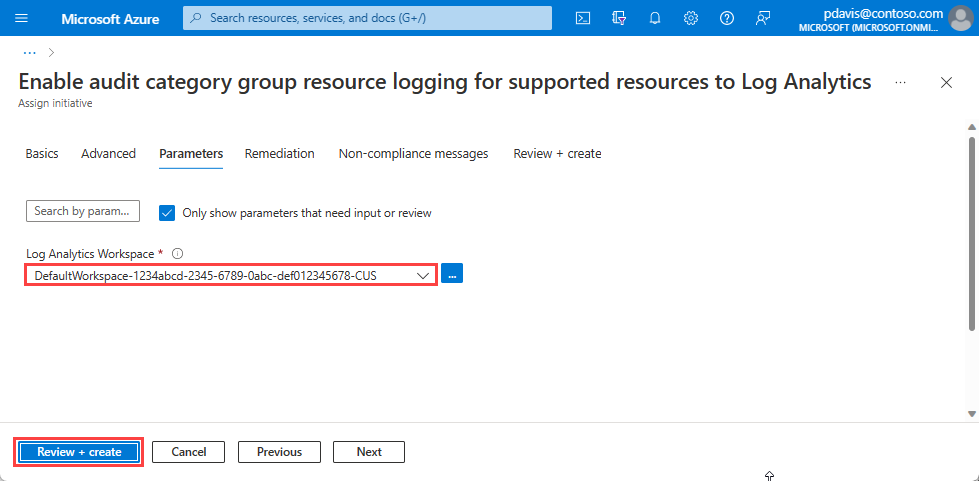

Os Parâmetros contêm os parâmetros definidos na política. Nesse caso, precisamos selecionar o workspace do Log Analytics para o qual desejamos enviar os logs. Para obter mais informações sobre os parâmetros individuais de cada política, consulte Parâmetros específicos da política.

Selecione o workspace do Log Analytics para o qual enviar os logs de auditoria.

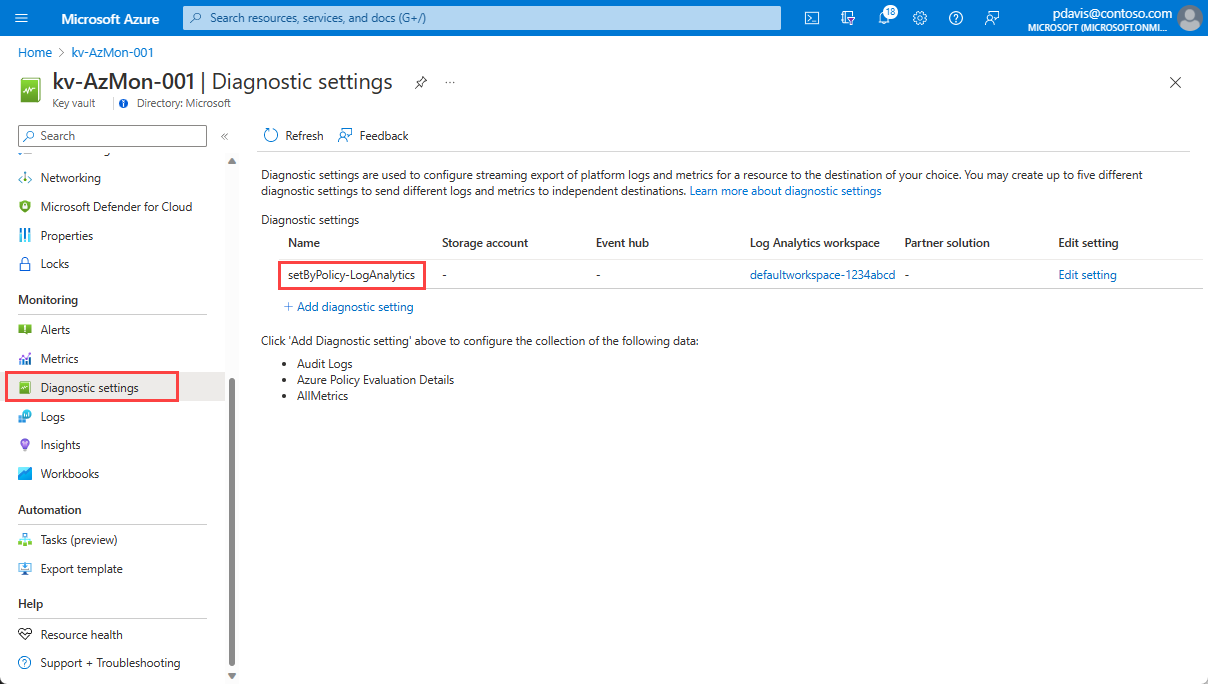

Para verificar se sua política ou atribuição de iniciativa está funcionando, crie um recurso no escopo da assinatura ou do grupo de recursos que você definiu em sua atribuição de política.

Após 10 minutos, selecione a página Configurações de diagnóstico do recurso. Sua configuração de diagnóstico aparece na lista com o nome padrão setByPolicy-LogAnalytics e o nome do workspace que você configurou na política.

Altere o nome padrão na guia Parâmetros da páginaAtribuir iniciativa ou política desmarcando a caixa de seleção Mostrar somente parâmetros que precisam de entrada ou revisão.

Parâmetros comuns

A tabela a seguir descreve os parâmetros comuns para cada conjunto de políticas.

| Parâmetro | Descrição | Valores válidos | Padrão |

|---|---|---|---|

| efeito | Habilitar ou desabilitar a execução da política | DeployIfNotExists, AuditIfNotExists, Desabilitado |

DeployIfNotExists |

| diagnosticSettingName | Nome da configuração de diagnóstico | setByPolicy-{LogAnalytics|EventHubs|Storage} | |

| categoryGroup | Grupo de categorias de diagnóstico | none, audit, AllLogs |

auditoria |

| resourceTypeList | Para iniciativas, uma lista de tipos de recursos a serem avaliados para existência de ambiente de diagnóstico. | Recursos compatíveis | Todos os recursos com suporte |

Parâmetros específicos da política

Parâmetros de política do Log Analytics

Essa política implanta uma configuração de diagnóstico usando um grupo de categorias para rotear logs para um workspace do Log Analytics.

| Parâmetro | Descrição | Valores válidos | Padrão |

|---|---|---|---|

| resourceLocationList | Lista de Localização do Recurso para enviar logs para o Log Analytics próximo. "*" seleciona todos os locais |

Locais com suporte | * |

| logAnalytics | Workspace do Log Analytics |

Parâmetros de política dos Hubs de Eventos

Essa política implanta uma configuração de diagnóstico usando um grupo de categorias para rotear logs para um hub de eventos.

| Parâmetro | Descrição | Valores válidos | Padrão |

|---|---|---|---|

| resourceLocation | O Local do Recurso deve ser o mesmo local que o namespace do Hub de Eventos | Locais com suporte | |

| eventHubAuthorizationRuleId | ID da Regra de Autorização do Hub de Eventos. A regra de autorização está no nível do namespace do Hub de Eventos. Por exemplo, /subscriptions/{subscription ID}/resourceGroups/{resource group}/providers/Microsoft.EventHub/namespaces/{Event Hub namespace}/authorizationrules/{authorization rule} | ||

| eventHubName | Nome do Hub de Eventos | Monitoramento |

Parâmetros de política das Contas de Armazenamento

Essa política implanta uma configuração de diagnóstico usando um grupo de categorias para rotear logs para uma Conta de Armazenamento.

| Parâmetro | Descrição | Valores válidos | Padrão |

|---|---|---|---|

| resourceLocation | O Local do Recurso deve estar no mesmo local que a Conta de Armazenamento | Locais com suporte | |

| storageAccount | ResourceId da Conta de Armazenamento |

Recursos compatíveis

Há políticas integradas de Todos os logs e Logs de auditoria para os workspaces do Log Analytics, Hubs de eventos e Contas de armazenamento para os seguintes recursos:

| Tipo de recurso | Todos os logs | Logs de Auditoria |

|---|---|---|

| microsoft.aad/domainservices | Sim | Yes |

| microsoft.agfoodplatform/farmbeats | Sim | Yes |

| microsoft.analysisservices/servers | Sim | Não |

| microsoft.apimanagement/service | Sim | Yes |

| microsoft.app/managedenvironments | Sim | Yes |

| microsoft.appconfiguration/configurationstores | Sim | Yes |

| microsoft.appplatform/spring | Sim | Não |

| microsoft.attestation/attestationproviders | Sim | Yes |

| microsoft.automation/automationaccounts | Sim | Yes |

| microsoft.autonomousdevelopmentplatform/workspaces | Sim | Não |

| microsoft.avs/privateclouds | Sim | Yes |

| microsoft.azureplaywrightservice/accounts | Sim | Yes |

| microsoft.azuresphere/catalogs | Sim | Yes |

| microsoft.batch/batchaccounts | Sim | Yes |

| microsoft.botservice/botservices | Sim | Não |

| microsoft.cache/redis | Sim | Yes |

| microsoft.cache/redisenterprise/databases | Sim | Yes |

| microsoft.cdn/cdnwebapplicationfirewallpolicies | Sim | Não |

| microsoft.cdn/profiles | Sim | Yes |

| microsoft.cdn/profiles/endpoints | Sim | Não |

| microsoft.chaos/experiments | Sim | Yes |

| microsoft.classicnetwork/networksecuritygroups | Sim | Não |

| microsoft.cloudtest/hostedpools | Sim | Não |

| microsoft.codesigning/codesigningaccounts | Sim | Yes |

| microsoft.cognitiveservices/accounts | Sim | Yes |

| microsoft.communication/communicationservices | Sim | Não |

| microsoft.community/communitytrainings | Sim | Yes |

| microsoft.confidentialledger/managedccfs | Sim | Yes |

| microsoft.connectedcache/enterprisemcccustomers | Sim | Não |

| microsoft.connectedcache/ispcustomers | Sim | Não |

| microsoft.containerinstance/containergroups | Sim | Não |

| microsoft.containerregistry/registries | Sim | Yes |

| microsoft.customproviders/resourceproviders | Sim | Não |

| microsoft.d365customerinsights/instances | Sim | Não |

| microsoft.dashboard/grafana | Sim | Yes |

| microsoft.databricks/workspaces | Sim | Não |

| microsoft.datafactory/factories | Sim | Não |

| microsoft.datalakeanalytics/accounts | Sim | Não |

| microsoft.datalakestore/accounts | Sim | Não |

| microsoft.dataprotection/backupvaults | Sim | Não |

| microsoft.datashare/accounts | Sim | Não |

| microsoft.dbformariadb/servers | Sim | Não |

| microsoft.dbformysql/flexibleservers | Sim | Yes |

| microsoft.dbformysql/servers | Sim | Não |

| microsoft.dbforpostgresql/flexibleservers | Sim | Yes |

| microsoft.dbforpostgresql/servergroupsv2 | Sim | Não |

| microsoft.dbforpostgresql/servers | Sim | Não |

| microsoft.desktopvirtualization/applicationgroups | Sim | Não |

| microsoft.desktopvirtualization/hostpools | Sim | Não |

| microsoft.desktopvirtualization/scalingplans | Sim | Não |

| microsoft.desktopvirtualization/workspaces | Sim | Não |

| microsoft.devcenter/devcenters | Sim | Yes |

| microsoft.devices/iothubs | Sim | Yes |

| microsoft.devices/provisioningservices | Sim | Não |

| microsoft.digitaltwins/digitaltwinsinstances | Sim | Não |

| microsoft.documentdb/cassandraclusters | Sim | Yes |

| microsoft.documentdb/databaseaccounts | Sim | Yes |

| microsoft.documentdb/mongoclusters | Sim | Yes |

| microsoft.eventgrid/domains | Sim | Yes |

| microsoft.eventgrid/partnernamespaces | Sim | Yes |

| microsoft.eventgrid/partnertopics | Sim | Não |

| microsoft.eventgrid/systemtopics | Sim | Não |

| microsoft.eventgrid/topics | Sim | Yes |

| microsoft.eventhub/namespaces | Sim | Yes |

| microsoft.experimentation/experimentworkspaces | Sim | Não |

| microsoft.healthcareapis/services | Sim | Não |

| microsoft.healthcareapis/workspaces/dicomservices | Sim | Não |

| microsoft.healthcareapis/workspaces/fhirservices | Sim | Não |

| microsoft.healthcareapis/workspaces/iotconnectors | Sim | Não |

| microsoft.insights/autoscalesettings | Sim | Não |

| microsoft.insights/components | Sim | Não |

| microsoft.insights/datacollectionrules | Sim | Não |

| microsoft.keyvault/managedhsms | Sim | Yes |

| microsoft.keyvault/vaults | Sim | Yes |

| microsoft.kusto/clusters | Sim | Yes |

| microsoft.loadtestservice/loadtests | Sim | Yes |

| microsoft.logic/integrationaccounts | Sim | Não |

| microsoft.logic/workflows | Sim | Não |

| microsoft.machinelearningservices/registries | Sim | Yes |

| microsoft.machinelearningservices/workspaces | Sim | Yes |

| microsoft.machinelearningservices/workspaces/onlineendpoints | Sim | Não |

| microsoft.managednetworkfabric/networkdevices | Sim | Não |

| microsoft.media/mediaservices | Sim | Yes |

| microsoft.media/mediaservices/liveevents | Sim | Yes |

| microsoft.media/mediaservices/streamingendpoints | Sim | Yes |

| microsoft.netapp/netappaccounts/capacitypools/volumes | Sim | Yes |

| microsoft.network/applicationgateways | Sim | Não |

| microsoft.network/azurefirewalls | Sim | Não |

| microsoft.network/bastionhosts | Sim | Yes |

| microsoft.network/dnsresolverpolicies | Sim | Não |

| microsoft.network/expressroutecircuits | Sim | Não |

| microsoft.network/frontdoors | Sim | Yes |

| microsoft.network/loadbalancers | Sim | Não |

| microsoft.network/networkmanagers | Sim | Yes |

| microsoft.network/networkmanagers/ipampools | Sim | Yes |

| microsoft.network/networksecuritygroups | Sim | Não |

| microsoft.network/networksecurityperimeters | Sim | Não |

| microsoft.network/p2svpngateways | Sim | Yes |

| microsoft.network/publicipaddresses | Sim | Yes |

| microsoft.network/publicipprefixes | Sim | Yes |

| microsoft.network/trafficmanagerprofiles | Sim | Não |

| microsoft.network/virtualnetworkgateways | Sim | Yes |

| microsoft.network/virtualnetworks | Sim | Não |

| microsoft.network/vpngateways | Sim | Não |

| microsoft.networkanalytics/dataproducts | Sim | Yes |

| microsoft.networkcloud/baremetalmachines | Sim | Não |

| microsoft.networkcloud/clusters | Sim | Não |

| microsoft.networkcloud/storageappliances | Sim | Não |

| microsoft.networkfunction/azuretrafficcollectors | Sim | Não |

| microsoft.notificationhubs/namespaces | Sim | Yes |

| microsoft.notificationhubs/namespaces/notificationhubs | Sim | Yes |

| microsoft.openenergyplatform/energyservices | Sim | Não |

| microsoft.operationalinsights/workspaces | Sim | Yes |

| microsoft.powerbi/tenants/workspaces | Sim | Não |

| microsoft.powerbidedicated/capacities | Sim | Não |

| microsoft.purview/accounts | Sim | Yes |

| microsoft.recoveryservices/vaults | Sim | Não |

| microsoft.relay/namespaces | Sim | Não |

| microsoft.search/searchservices | Sim | Yes |

| microsoft.servicebus/namespaces | Sim | Yes |

| microsoft.servicenetworking/trafficcontrollers | Sim | Não |

| microsoft.signalrservice/signalr | Sim | Yes |

| microsoft.signalrservice/webpubsub | Sim | Yes |

| microsoft.sql/managedinstances | Sim | Yes |

| microsoft.sql/managedinstances/databases | Sim | Não |

| microsoft.sql/servers/databases | Sim | Yes |

| microsoft.storagecache/caches | Sim | Não |

| microsoft.storagemover/storagemovers | Sim | Não |

| microsoft.streamanalytics/streamingjobs | Sim | Não |

| microsoft.synapse/workspaces | Sim | Yes |

| microsoft.synapse/workspaces/bigdatapools | Sim | Yes |

| microsoft.synapse/workspaces/kustopools | Sim | Yes |

| microsoft.synapse/workspaces/scopepools | Sim | Yes |

| microsoft.synapse/workspaces/sqlpools | Sim | Yes |

| microsoft.timeseriesinsights/environments | Sim | Não |

| microsoft.timeseriesinsights/environments/eventsources | Sim | Não |

| microsoft.videoindexer/accounts | Sim | Não |

| microsoft.web/hostingenvironments | Sim | Yes |

| microsoft.workloads/sapvirtualinstances | Sim | Sim |

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de