Criar um grupo de computadores e uma conta de serviço gerenciado de grupo para a Instância Gerenciada SCOM do Azure Monitor

Este artigo descreve como criar uma conta de serviço gerenciado de grupo (gMSA), um grupo de computadores e uma conta de usuário de domínio no Active Directory local.

Observação

Para saber mais sobre a arquitetura da Instância Gerenciada SCOM do Azure Monitor, consulte Instância Gerenciada SCOM do Azure Monitor.

Pré-requisitos do Active Directory

Para executar operações do Active Directory, instale o recurso RSAT: Active Directory Domain Services e Lightweight Directory Tools. Em seguida, instale a ferramenta Usuários e Computadores do Active Directory. Você pode instalar essa ferramenta em qualquer máquina que tenha conectividade de domínio. Você deve entrar nessa ferramenta com permissões de administrador para executar todas as operações do Active Directory.

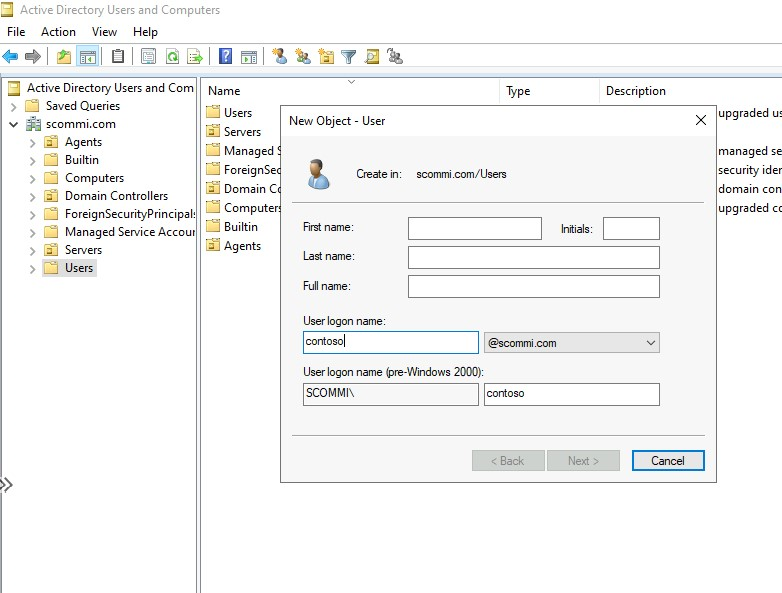

Configurar uma conta de domínio no Active Directory

Crie uma conta de domínio em sua instância do Active Directory. A conta de domínio é uma conta típica do Active Directory. (Pode ser uma conta de não-administrador.) Use essa conta para adicionar os servidores de gerenciamento do System Center Operations Manager ao seu domínio existente.

Verifique se essa conta tem as permissões para ingressar outros servidores em seu domínio. Você pode usar uma conta de domínio existente se ela tiver essas permissões.

Use a conta de domínio configurada em etapas posteriores para criar uma instância da Instância Gerenciada SCOM e as etapas subsequentes.

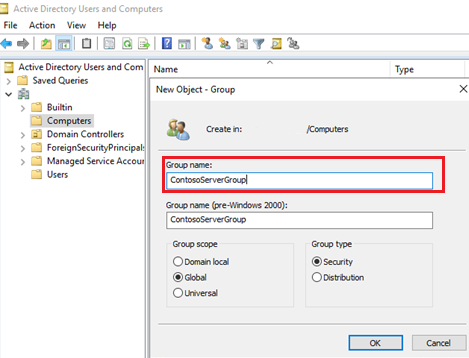

Criar e configurar um grupo de computadores

Crie um grupo de computadores em sua instância do Active Directory. Para obter mais informações, consulte Criar um conta de grupo no Active Directory. Todos os servidores de gerenciamento criados farão parte desse grupo para que todos os membros do grupo possam recuperar credenciais gMSA. (Você cria essas credenciais em etapas posteriores.) O nome do grupo não pode conter espaços e deve ter apenas caracteres do alfabeto.

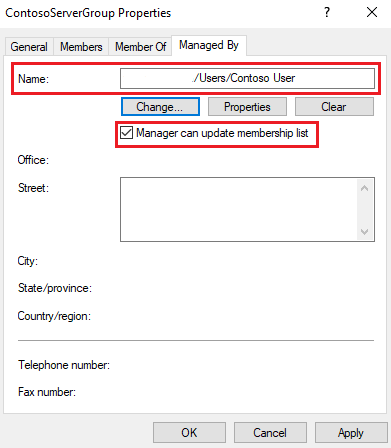

Para gerenciar esse grupo de computadores, forneça permissões para a conta de domínio que você criou.

Selecione as propriedades do grupo e, em seguida, Gerenciado por.

Para Nome, insira o nome da conta de domínio.

Selecione a caixa de seleção O gerente pode atualizar a lista de associação.

Criar e configurar uma conta gMSA

Crie uma gMSA para executar os serviços do servidor de gerenciamento e autenticar os serviços. Use o seguinte comando do PowerShell para criar uma conta de serviço gMSA. O nome do host DNS também pode ser usado para configurar o IP estático e associar o mesmo nome DNS ao IP estático como na etapa 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

Nesse comando:

ContosogMSAé o nome da gMSA.ContosoLB.aquiladom.comé o nome DNS do balanceador de carga. Use o mesmo nome DNS para criar o IP estático e associar o mesmo nome DNS ao IP estático como na etapa 8.ContosoServerGroupé o grupo de computadores criado no Active Directory (especificado anteriormente).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comeMSOMSdkSvc/ContosoLBsão nomes de entidades de serviço.

Observação

Se o nome da gMSA tiver mais de 14 caracteres, verifique se você definiu SamAccountName em menos de 15 caracteres, incluindo o sinal $.

Se a chave raiz não for eficaz, use o seguinte comando:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Verifique se a conta gMSA criada é uma conta de administrador local. Se houver políticas de Objeto de Política de Grupo nos administradores locais no nível do Active Directory, verifique se elas têm a conta gMSA como administrador local.

Importante

Para minimizar a necessidade de uma ampla comunicação com o administrador do Active Directory e o administrador de rede, confira Autoverificação. O artigo descreve os procedimentos que o administrador do Active Directory e o administrador de rede usam para validar as alterações de configuração e garantir sua implementação bem-sucedida. Esse processo reduz as interações desnecessárias entre o administrador do Operations Manager e o administrador do Active Directory e o administrador de rede. Essa configuração economiza tempo para os administradores.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de