Como configurar um domínio personalizado para o serviço do Azure SignalR

Além do domínio padrão fornecido com o Serviço do Azure SignalR, você também pode adicionar um domínio DNS personalizado ao seu serviço. Neste artigo, você aprenderá a adicionar um domínio personalizado ao seu Serviço do SignalR.

Observação

Os domínios personalizados são um recurso da camada Premium. Os recursos da camada Standard podem ser atualizados para a camada Premium sem tempo de inatividade.

Para configurar um domínio personalizado, você precisa:

- Adicione um certificado de domínio personalizado.

- Crie um registro CNAME do DNS.

- Adicionar o domínio personalizado.

Pré-requisitos

- Um domínio personalizado registrado por meio de um Serviço de Aplicativo do Azure ou de um registrador de terceiros.

- Uma conta do Azure com uma assinatura ativa.

- Se não tiver uma, poderá criar uma gratuitamente.

- Um grupo de recursos do Azure.

- Um recurso de Serviço Azure SignalR.

- Uma instância do Azure Key Vault.

- Um certificado SSL de domínio personalizado armazenado em sua instância do Key Vault. Confira Introdução aos certificados do Key Vault

- Uma zona DNS do Azure. (Opcional)

Adicionar um certificado personalizado

Antes de adicionar um domínio personalizado, você precisa adicionar um certificado SSL personalizado. Seu Serviço do SignalR acessa o certificado armazenado no cofre de chaves por meio de uma identidade gerenciada.

Há três etapas para adicionar um certificado de domínio.

- Habilite a identidade gerenciada no Serviço do SignalR.

- Conceda à identidade gerenciada acesso ao seu cofre de chaves.

- Adicione um certificado personalizado ao seu Serviço do SignalR.

Habilitar a identidade gerenciada no Serviço do SignalR

Você pode usar uma identidade gerenciada atribuída pelo sistema ou pelo usuário. Este artigo demonstra o uso de uma identidade gerenciada atribuída pelo sistema.

No portal do Azure, acesse o recurso Serviço do SignalR.

Selecione Identidade no menu à esquerda.

Na guia Atribuído pelo sistema, alterne o Status para Ativado.

Selecione Salvar e, em seguida, Sim quando for solicitado que você habilite a identidade gerenciada atribuída pelo sistema.

Depois que a identidade for criada, a ID do objeto (entidade de segurança) é exibida. O Serviço do SignalR usará a ID do objeto da identidade gerenciada atribuída pelo sistema para acessar o cofre de chaves. O nome da identidade gerenciada é igual ao nome da instância do Serviço do SignalR. Na próxima seção, você pesquisará a entidade (identidade gerenciada) usando o nome ou a ID do objeto.

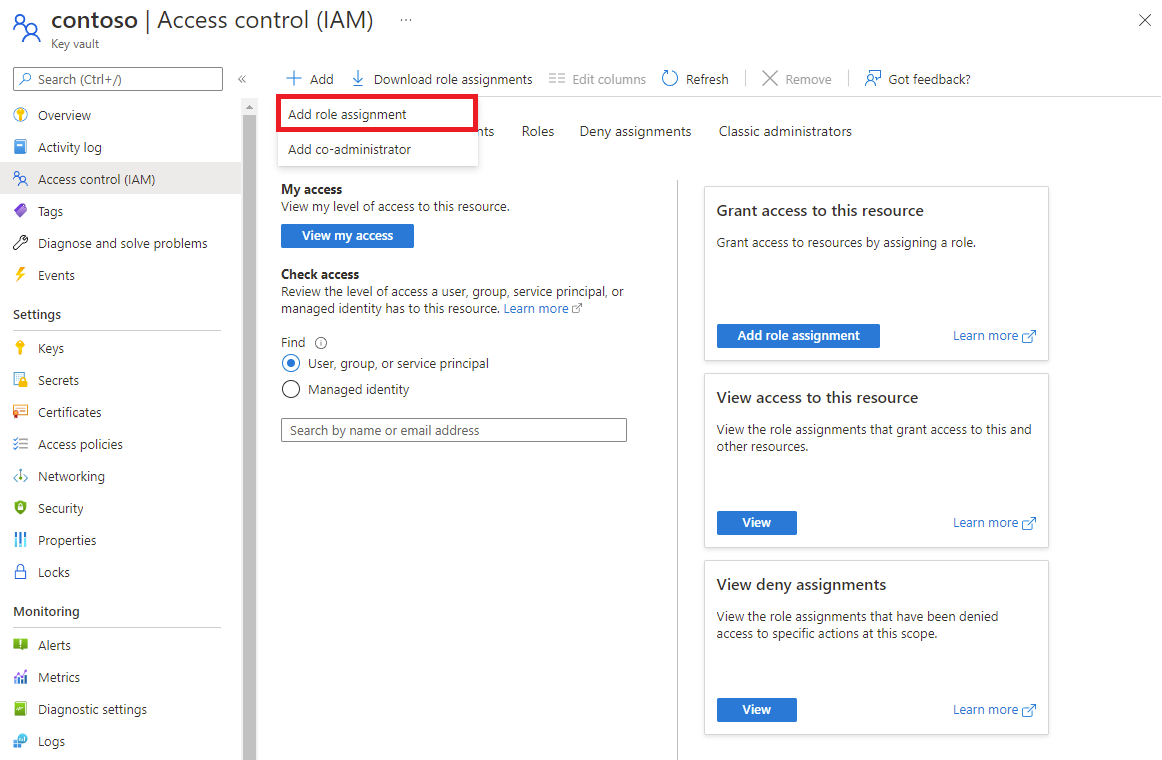

Conceder à identidade gerenciada acesso ao seu cofre de chaves

O Serviço do SignalR usa uma identidade gerenciada para acessar seu cofre de chaves. Você deve conceder permissão à identidade gerenciada para acessar seu cofre de chaves.

As etapas para conceder permissão dependem se você selecionou a política de acesso ao cofre ou o controle de acesso baseado em função do Azure como modelo de permissão do cofre de chaves.

Se você estiver usando a política de acesso ao cofre como o modelo de permissão do seu cofre de chaves, siga este procedimento para adicionar uma política de acesso.

Acesse o recurso do cofre de chaves.

Selecione Políticas de acesso no menu à esquerda.

Selecione Criar.

Na guia Permissões:

- Selecione Obter em Permissão de segredo.

- Selecione Obter em Permissões de certificado.

Selecione Avançar para ir até a guia Entidade de segurança.

Insira a ID do objeto da identidade gerenciada na caixa de pesquisa.

Selecione a identidade gerenciada nos resultados da pesquisa.

Selecione a guia Examinar + criar.

Selecione Criar na guia Examinar + criar.

A identidade gerenciada para a instância do Serviço do SignalR está listada na tabela de políticas de acesso.

Adicionar um certificado personalizado ao seu Serviço do SignalR

Use as seguintes etapas para adicionar o certificado personalizado ao Serviço do SignalR:

No portal do Azure, acesse o recurso Serviço do SignalR.

Selecione Domínio personalizado no painel de menus.

Em Certificado personalizado, clique em Adicionar.

Insira um nome do certificado personalizado.

Clique em Selecionar no Key Vault para escolher um certificado do cofre de chaves. Depois de selecionar o URI de base do Key Vault a seguir, o Nome do segredo do Key Vault deve ser preenchido automaticamente. Como alternativa, também é possível preencher esses campos manualmente.

Você tem a opção de especificar uma versão de segredo do Key Vault para fixar o certificado em uma versão específica.

Selecione Adicionar.

O Serviço do SignalR buscará o certificado e validará o conteúdo dele. Quando for bem-sucedido, o Estado de provisionamento do certificado será Bem-sucedido.

Criar um registro CNAME de domínio personalizado

Você deve criar um registro CNAME para o seu domínio personalizado em uma zona DNS do Azure ou com o seu serviço de registrador de terceiros. O registro CNAME cria um alias do domínio personalizado para o domínio padrão do Serviço do SignalR. O Serviço do SignalR usa o registro para validar a propriedade do seu domínio personalizado.

Por exemplo, se o domínio padrão for contoso.service.signalr.net e o domínio personalizado for contoso.example.com, será necessário criar um registro CNAME em example.com.

Depois de criar o registro CNAME, você pode executar uma pesquisa de DNS para ver as informações do CNAME. Por exemplo, a saída do comando dig (pesquisa DNS) do Linux deve ser semelhante a esta saída:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Ao usar a zona DNS do Azure, confira Gerenciar registros DNS para saber como adicionar um registro CNAME.

Ao usar outros provedores de DNS, siga o guia do provedor para criar um registro CNAME.

Adicionar um domínio personalizado

Agora, adicione o domínio personalizado ao seu Serviço do SignalR.

No portal do Azure, acesse o recurso Serviço do SignalR.

Selecione Domínio personalizado no painel de menus.

Em Domínio personalizado, selecione Adicionar.

Insira um nome para o domínio personalizado.

Insira o nome completo do domínio personalizado, por exemplo,

contoso.com.Selecione um certificado personalizado que se aplique a esse domínio personalizado.

Selecione Adicionar.

Verificar um domínio personalizado

Para verificar o domínio personalizado, você pode usar a API de integridade. A API de integridade é um ponto de extremidade público que retorna o status de integridade de sua instância do Serviço do SignalR. A API de integridade está disponível em https://<your custom domain>/api/health.

Veja um exemplo usando cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Ele deve retornar o código de status 200 sem nenhum erro de certificado.

Acesse o Key Vault na rede privada

Se você tiver configurado um ponto de extremidade privado para o cofre de chaves, seu Serviço do SignalR não poderá acessar o cofre de chaves por meio de uma rede pública. Você pode conceder aos seu Serviço do SignalR acesso ao cofre de chaves por meio de uma rede privada criando um ponto de extremidade privado compartilhado.

Depois de criar um ponto de extremidade privado compartilhado, você pode adicionar um certificado personalizado, conforme descrito na seção Adicionar um certificado personalizado ao seu Serviço do SignalR acima.

Importante

Você não precisa alterar o domínio no URI do seu cofre de chaves. Por exemplo, se o URI base do seu cofre de chaves forhttps://contoso.vault.azure.net, você usará esse URI para configurar um certificado personalizado.

Você não precisa permitir explicitamente os endereços IP do Serviço do SignalR nas configurações de firewall do cofre de chaves. Para obter mais informações, confira Diagnóstico de link privado do Key Vault.

Rotação de certificados

Se você não especificar uma versão secreta ao criar um certificado personalizado, o Serviço do Azure SignalR verificará periodicamente a versão mais recente no Key Vault. Quando uma nova versão é observada, ela é aplicada automaticamente. O atraso geralmente é de 1 hora.

Como alternativa, você também pode fixar o certificado personalizado em uma versão secreta específica no Key Vault. Quando precisar aplicar um novo certificado, você poderá editar a versão secreta e atualizar o certificado personalizado de forma proativa.

Limpeza

Se você não pretende usar os recursos criados neste artigo, exclua o grupo de recursos.

Cuidado

A exclusão do grupo de recursos exclui todos os recursos contidos nele. Se existirem recursos fora do escopo deste artigo no grupo de recursos especificado, eles também serão excluídos.