Como configurar a Autenticação do Windows para o Microsoft Entra ID com o fluxo interativo moderno

Este artigo descreve como implementar o fluxo de autenticação interativa moderno para permitir que clientes que executem Windows 10 20H1, Windows Server 2022 ou uma versão superior do Windows se autentiquem na Instância Gerenciada de SQL do Azure usando a Autenticação do Windows. Os clientes devem estar ingressados no Microsft Entra ID (antigo Azure Active Directory) ou ingressados no Microsoft Entra híbrido.

A habilitação do fluxo de autenticação interativa moderna é uma etapa na configuração da Autenticação do Windows para a Instância Gerenciada de SQL do Azure usando Microsoft Entra ID e Kerberos. O fluxo de entrada baseado em confiança está disponível para clientes ingressados no AD que executam Windows 10/Windows Server 2012 e superior.

Com esse recurso, o Microsoft Entra ID agora é seu próprio realm kerberos independente. Os clientes do Windows 10 21H1 já estão ativos e redirecionam os clientes para acessar o Kerberos do Microsoft Entra para solicitar um tíquete Kerberos. A capacidade de os clientes acessarem o Kerberos do Microsoft Entra é desligada por padrão e pode ser habilitada modificando a política de grupo. A política de grupo pode ser usada para implantar esse recurso de maneira organizada escolhendo clientes específicos em que você deseja fazer o piloto e, em seguida, expandindo-o para todos os clientes em seu ambiente.

Observação

O Microsoft Entra ID era anteriormente conhecido como Azure Active Directory (Azure AD).

Pré-requisitos

Não é necessário configurar a integração do Active Directory com o Microsoft Entra ID para permitir a execução de software em VMs ingressadas no Microsoft Entra a fim de acessar a Instância Gerenciada de SQL do Azure usando Autenticação do Windows. Os seguintes pré-requisitos são necessários para implementar o fluxo de autenticação interativa moderno:

| Pré-requisito | Descrição |

|---|---|

| Os clientes devem executar o 20H1 Windows 10, Windows Server 2022 ou uma versão superior do Windows. | |

| Os clientes devem ingressados Microsoft Entra ou no Microsoft Entra híbrido. | É possível determinar se esse pré-requisito é atendido executando o comando dsregcmd: dsregcmd.exe /status |

| O aplicativo deve se conectar à instância gerenciada por meio de uma sessão interativa. | Isso dá suporte a aplicativos como o SSMS (SQL Server Management Studio) e aplicativos Web, mas não funcionará para aplicativos executados como um serviço. |

| Locatário do Microsoft Entra. | |

| Assinatura do Azure no mesmo locatário do Microsoft Entra que você planeja usar para autenticação. | |

| Microsoft Entra Connect instalado. | Ambientes híbridos em que as identidades existem tanto no Microsoft Entra ID como no AD. |

Configurar a política de grupo

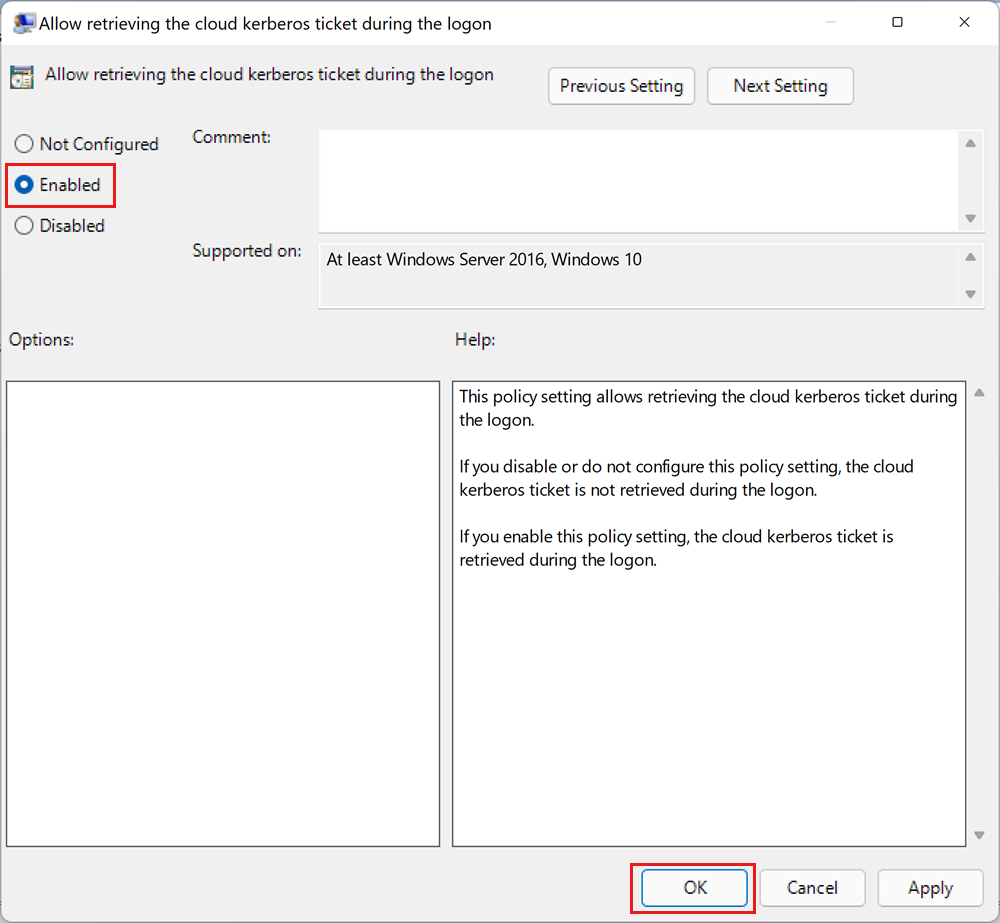

Habilita a seguinte configuração de política de grupo Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logon:

Abra o editor de política de grupo.

Navegue até

Administrative Templates\System\Kerberos\.Selecione a configuração Permitir a recuperação do tíquete Kerberos na nuvem durante o logon.

Na caixa de diálogo de configuração, selecione Habilitado.

Selecione OK.

Atualizar PRT (opcional)

Os usuários com sessões de logon existentes podem precisar atualizar o Token de Atualização Primário (PRT) do Microsoft Entra se tentarem usar esse recurso logo após a habilitação dele. O PRT pode demorar algumas horas para ser atualizado por conta própria.

Para atualizar o PRT manualmente, execute este comando em um prompt de comando:

dsregcmd.exe /RefreshPrt

Próximas etapas

Saiba mais sobre como implementar a Autenticação do Windows para entidades de segurança do Microsoft Entra na Instância Gerenciada de SQL do Azure:

- O que é Autenticação do Windows para as entidades de segurança do Microsoft Entra na Instância Gerenciada de SQL do Azure?

- Como a Autenticação do Windows para a Instância Gerenciada de SQL do Azure é implementada com o Microsoft Entra ID e Kerberos (versão preliminar)

- Como configurar a Autenticação do Windows para o Microsoft Entra ID com o fluxo baseado em relação de confiança de entrada

- Configurar a Instância Gerenciada de SQL do Azure para Autenticação do Windows para do Microsoft Entra ID

- Solução de problemas de Autenticação do Windows para as entidades de segurança do Microsoft Entra na Instância Gerenciada de SQL do Azure?

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de