Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a: SQL Server na VM do Azure

Há vários recursos de criptografia do SQL Server, como TDE (Transparent Data Encryption), CLE (criptografia de nível de coluna) e criptografia de backup. Essas formas de criptografia exigem o gerenciamento e armazenamento de chaves criptográficas usadas para a criptografia. O serviço Azure Key Vault foi criado para melhorar a segurança e o gerenciamento dessas chaves em um local seguro e altamente disponível. O Conector do SQL Server permite que o SQL Server use essas chaves do Azure Key Vault e do HSM (Módulo de Segurança de Hardware) Gerenciado do Azure Key Vault.

Se você estiver executando o SQL Server localmente, existem etapas a serem seguidas para acessar o Azure Key Vault pela instância do SQL Server local. As mesmas etapas se aplicam para o SQL Server em VMs do Azure, mas você pode economizar tempo usando o recurso de Integração do Azure Key Vault.

Observação

A integração ao Azure Key Vault está disponível apenas para as edições Enterprise, Developer e Avaliação do SQL Server. Do SQL Server 2019 em diante, também há suporte para a edição Standard.

Quando esse recurso está habilitado, ele instala automaticamente o SQL Server Connector, configura o provedor de EKM a fim de acessar o Cofre da Chave do Azure e cria a credencial para permitir que você acesse seu cofre. Ao examinar as etapas da documentação local mencionada anteriormente, é possível ver que esse recurso automatiza as etapas 3, 4 e 5 (até 5.4 para criar a credencial). Certifique-se de que o cofre de chaves já tenha sido criado (etapa 2). A partir daí, toda a configuração de sua VM do SQL Server será automatizada. Quando esse recurso concluir a configuração, você poderá executar instruções T-SQL (Transact-SQL) para começar a criptografar seus bancos de dados ou backups como faria normalmente.

Observação

Você também pode configurar a integração de Key Vault usando um modelo. Para saber mais, confira Azure quickstart template for Azure Key Vault integration (Modelo de início rápido do Azure para integração com o Cofre de Chaves do Azure).

O Conector do SQL Server versão 1.0.4.0 é instalado na VM do SQL Server por meio da extensão IaaS (infraestrutura como serviço) do SQL. Atualizar a extensão do Agente de IaaS do SQL não atualizará a versão do provedor. Considere atualizar manualmente a versão do Conector do SQL Server, se necessário (por exemplo, ao usar um HSM Gerenciado do Azure Key Vault, que precisa de pelo menos a versão 15.0.2000.440).

Habilitar e configurar a integração ao Key Vault

Você pode habilitar a integração do Key Vault durante o provisionamento ou configurá-la para VMs existentes.

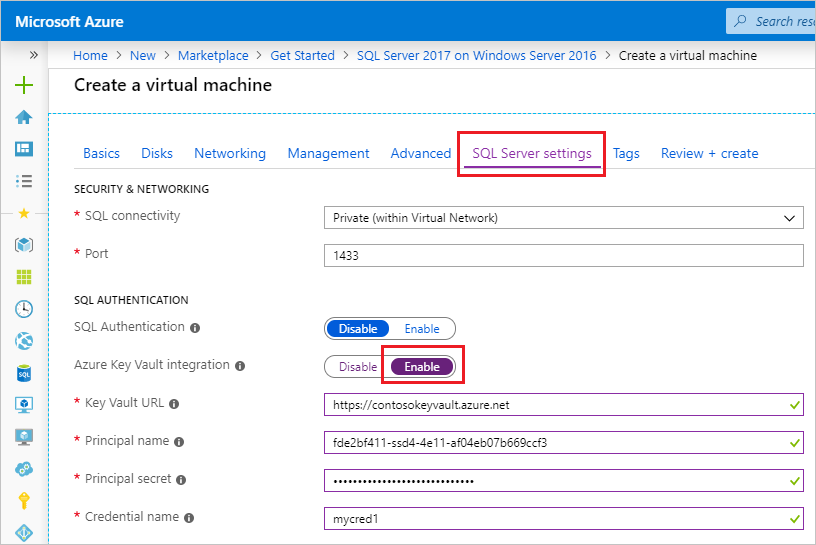

Novas VMs

Se você estiver provisionando uma nova máquina de virtual do SQL com o Gerenciador de Recursos, o Portal do Azure fornecerá uma forma para habilitar a integração do Azure Key Vault.

Para obter uma explicação detalhada sobre o provisionamento, confira Provisionar o SQL Server nna VM do Azure (portal do Azure).

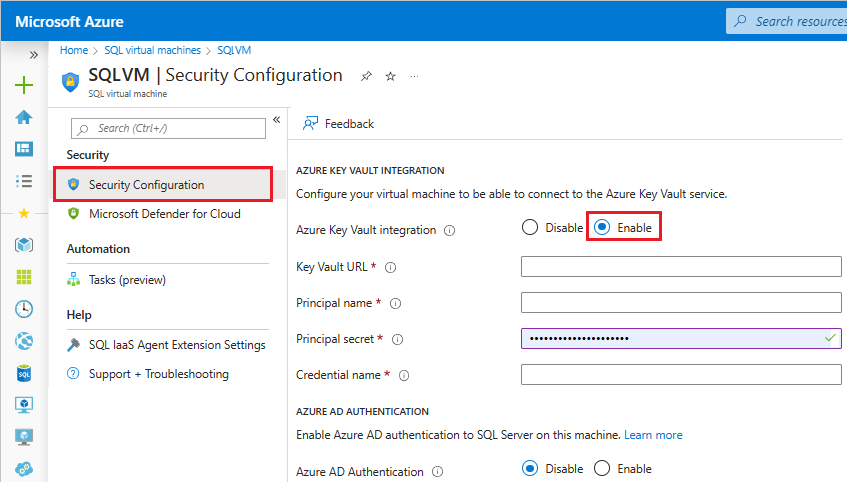

VMs existentes

Para máquinas virtuais SQL existentes, abra o recurso de máquinas virtuais do SQL e, em Segurança, selecione Configuração de segurança. Selecione Habilitar para habilitar a integração do Azure Key Vault.

A captura de tela a seguir mostra como habilitar o Azure Key Vault no portal para um SQL Server existente na VM do Azure:

Quando tiver terminado, selecione o botão Aplicar na parte inferior da página Segurança para salvar as alterações.

Observação

O nome da credencial que criamos aqui será mapeada para um logon do SQL posteriormente. Isso permite que o logon do SQL acesse o cofre de chaves.

Continue com a etapa 5.5 de Configurar o Gerenciamento Extensível de Chaves TDE do SQL Server usando o Azure Key Vault para concluir a configuração do EKM.