Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O CDs (serviço do Cloud Director) do VMware com a Solução VMware no Azure permite que clientes corporativos usem APIs ou o portal de serviços do Cloud Director para provisionar e gerenciar por autoatendimento data centers virtuais através da multilocação com tempo e complexidade reduzidos.

Neste artigo, saiba como habilitar o serviço do VMware Cloud Director com a Solução VMware no Azure para que clientes corporativos usem recursos e nuvens privadas da Solução VMware no Azure com recursos subjacentes para data centers virtuais.

Importante

Agora, o serviço do VMware Cloud Director está disponível para uso com a Solução VMware no Azure somente no modelo de EA (Contrato Enterprise). No momento, ele não é adequado para MSP/hosters que revendem a capacidade da Solução VMware no Azure aos clientes. Para obter mais informações, confira Termos e condições do Serviço do Azure.

Arquitetura de referência

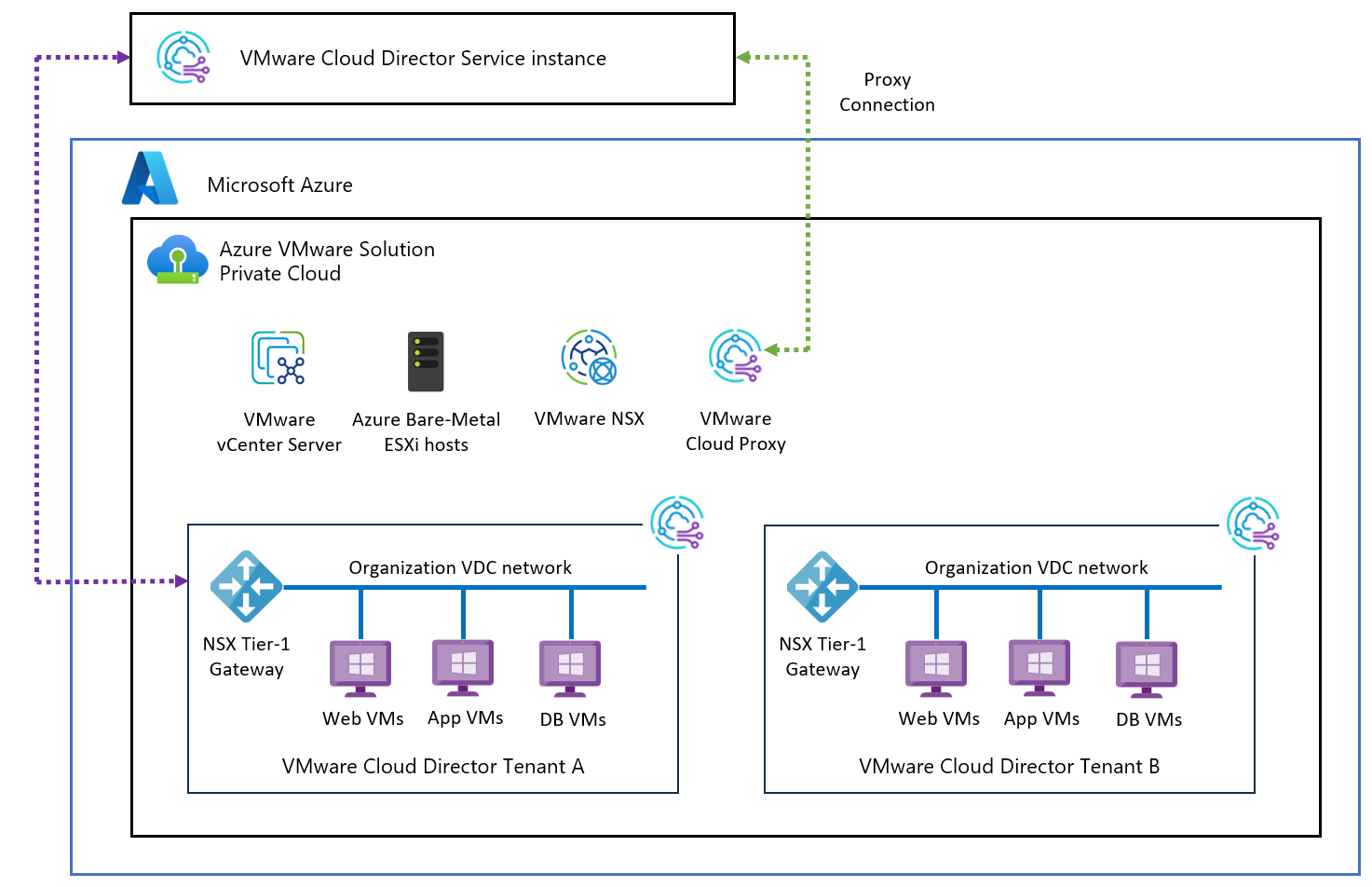

O diagrama a seguir mostra a arquitetura típica dos serviços do Cloud Director com a Solução VMware no Azure e como eles estão conectados. Um proxy reverso SSL dá suporte à comunicação com pontos de extremidade da Solução VMware no Azure do serviço do Cloud Director.

O Diretor de Nuvem do VMware dá suporte a vários locatários usando organizações. Uma única organização pode ter vários VDC (data centers virtuais) da organização. O VDC de cada organização pode ter seu próprio roteador Tier-1 dedicado (Edge Gateway), que é posteriormente conectado ao roteador Tier-0 compartilhado gerenciado pelo provedor.

Saiba mais sobre CDs na arquitetura de referência das Soluções VMware no Azure

Conectar locatários e datacenters virtuais da respectiva organização com os recursos baseados em VNet do Azure

Para fornecer acesso aos recursos do Azure baseados em VNet, cada locatário pode ter a própria VNet do Azure dedicada com o gateway de VPN do Azure. Uma VPN site a site entre o VDC da organização do cliente e a VNet do Azure é estabelecida. Para obter essa conectividade, o locatário fornece um IP público ao VDC da organização. O administrador do VDC da organização pode configurar a conectividade VPN de IPSEC no portal do serviço do Cloud Director.

Conforme mostrado no diagrama anterior, a organização 01 tem dois data centers virtuais: VDC1 e VDC2. O datacenter virtual de cada organização tem os próprios VNets do Azure conectados com o gateway VDC do Edge da respectiva organização por meio da VPN IPSEC. Os provedores fornecem endereços IP públicos para o gateway VDC do Edge da organização para a configuração do VPN IPSEC. Um firewall de gateway VDC do Edge da organização bloqueia todo o tráfego por padrão, e regras de permissão específicas precisam ser adicionadas no firewall do gateway do Edge da organização.

Os VDCs da organização podem fazer parte de uma única organização e ainda fornecer isolamento entre eles. Por exemplo, a VM1 hospedada na organização VDC1 não pode executar ping na VM JSVM2 do Azure para tenant2.

Pré-requisitos

- O VDC da organização é configurado com um gateway do Edge e tem IPs públicos atribuídos a ele para estabelecer a VPN IPSEC por provedor.

- Os locatários criaram uma rede roteada do Organization VDC no datacenter virtual do locatário.

- A VM1 e a VM2 de teste são criadas na VDC1 e na VDC2 da organização, respectivamente. Ambas as VMs estão conectadas à rede orgVDC roteada nos respectivos VDCs.

- Tenha uma VNet do Azure dedicada configurada para cada locatário. Para este exemplo, criamos Tenant1-VNet e Tenant2-VNet para tenant1 e tenant2, respectivamente.

- Crie um gateway de rede virtual do Azure para VNets criadas anteriormente.

- Implante as VMs do Azure JSVM1 e JSVM2 para tenant1 e tenant2 para fins de teste.

Observação

O serviço do VMware Cloud Director dá suporte a uma VPN baseada em política. O gateway de VPN do Azure configura a VPN baseada em rota por padrão e, para configurar a VPN baseada em política, o seletor baseado em políticas precisa ser habilitado.

Configurar a VNet do Azure

Crie os seguintes componentes no Azure VNet dedicado do inquilino para estabelecer a ligação do túnel IPSEC com o gateway ORG VDC Edge do inquilino.

- Gateway de Rede Virtual do Azure

- Gateway de rede local.

- Adicionar conexão IPSEC no gateway de VPN.

- Edite a configuração de conexão para habilitar a VPN baseada em política.

Criar um gateway de Rede Virtual do Azure

Para criar um gateway de rede virtual do Azure, consulte o tutorial create-a-virtual-network-gateway.

Criar um gateway de rede local

- Entre no portal do Azure e selecione Gateway de rede local no marketplace e, em seguida, selecione Criar.

- O Gateway de Rede Local representa detalhes do site final remoto. Portanto, forneça ao tenant1 um endereço IP público orgVDC e detalhes da rede orgVDC para criar um ponto de extremidade local para tenant1.

- Em Detalhes da Instância, selecione Ponto de Extremidade como endereço IP

- Adicione o endereço IP (adicione o endereço IP público do gateway OrgVDC Edge do locatário).

- Em Espaço de Endereço, adicione Rede VDC de Org do Locatário.

- Repita as etapas 1 a 5 para criar um gateway de rede local para o locatário 2.

Criar uma conexão IPSEC no gateway de VPN

Selecione o Gateway de VPN do tenant1 (criado anteriormente) e selecione Conexão (no painel esquerdo) para adicionar uma nova conexão IPSEC com o gateway do Edge orgVDC do tenant1.

Insira os detalhes a seguir.

Nome Conexão Tipo de Conexão Site a Site Gateway de VPN Gateway de VPN do locatário Gateway de Rede Local Gateway local do locatário PSK Chave Compartilhada (fornecer uma senha) Protocolo IKE IKEV2 (ORG-VDC está usando IKEv2) Selecione Ok para implantar o gateway de rede local.

Configurar a conexão IPsec

O serviço do VMware Cloud Director dá suporte a uma VPN baseada em política. O gateway de VPN do Azure configura a VPN baseada em rota por padrão e, para configurar a VPN baseada em política, o seletor baseado em políticas precisa ser habilitado.

- Selecione a conexão que você criou anteriormente e selecione configuração para exibir as configurações padrão.

- Política IPsec/IKE

- Habilitar seletores de tráfego baseado em política

- Modifique todos os outros parâmetros para corresponder ao que você tem no OrgVDC.

Observação

A origem e o destino do túnel devem ter configurações idênticas para IKE, SA, DPD etc.

- Selecione Salvar.

Configurar VPN no roteador do Edge de VDC da organização

Entre no portal de locatário do serviço do VMware Cloud Director da organização e selecione o gateway do Edge do locatário.

Selecione a opção VPN IPSEC em Serviços e selecione Novo.

Na configuração geral, forneça o Nome e selecione o perfil de segurança desejado. Verifique se as configurações de perfil de segurança (configuração de IKE, Tunnel e DPD) são iguais em ambos os lados do túnel IPsec.

Modifique o gateway de VPN do Azure para corresponder ao perfil de segurança, se necessário. Você também pode fazer a personalização de perfil de segurança no portal do locatário do CDS.

Observação

O túnel VPN não será estabelecido se essas configurações foram incompatíveis.

No Modo de Autenticação de Pares, forneça a mesma chave pré-compartilhada usada no gateway de VPN do Azure.

Em Configuração do ponto de extremidade, adicione o IP público da Organização e os detalhes da rede no ponto de extremidade local e os detalhes do Azure VNet na configuração do ponto de extremidade remoto.

Em Pronto para concluir, examine a configuração aplicada.

Selecione Concluir para aplicar a configuração.

Aplicar a configuração do firewall

O firewall do roteador VDC do Edge da organização nega o tráfego por padrão. Você precisa aplicar regras específicas para habilitar a conectividade. Use as etapas a seguir para aplicar as regras de firewall.

- Adicionar um conjunto de IPs no portal de serviço do VMware Cloud Director

- Entre no roteador do Edge e selecione CONJUNTOS DE IP na guia Segurança no plano esquerdo.

- Selecione Novo para criar conjuntos de IP.

- Insira o Nome e o endereço IP da VM de teste implantada no orgVDC.

- Crie outro conjunto de IP para a VNet do Azure para esse locatário.

- Aplique as regras de firewall no roteador org VDC do Edge.

- No gateway do Edge, selecione gateway do Edge e selecione firewall em serviços.

- Selecione Editar regras.

- Selecione NEW ON TOP e insira o nome da regra.

- Adicione os detalhes de origem e destino. Use o IPSET criado na origem e no destino.

- Em Ação, selecione Permitir.

- Selecione Salvar para aplicar a configuração.

- Verificar o status do túnel

- Em Gateway do Edge, selecione Serviço e, em seguida, selecione VPN IPSEC,

- Selecione Exibir estatísticas.

O status do túnel deve mostrar UP.

- Verificar a conexão IPsec

- Entre na VM do Azure implantada na VNet dos locatários e execute ping no endereço IP da VM de teste do locatário no OrgVDC do locatário.

Por exemplo, execute ping da VM1 de JSVM1. Da mesma forma, você deve ser capaz de executar ping da VM2 de JSVM2. Você pode verificar o isolamento entre locatários de VNets do Azure. O locatário 1 VM1 não pode executar ping de Locatário 2 VM JSVM2 no locatário 2 VNets do Azure.

- Entre na VM do Azure implantada na VNet dos locatários e execute ping no endereço IP da VM de teste do locatário no OrgVDC do locatário.

Conectar carga de trabalho do locatário à Internet pública

- Os locatários podem usar o IP público para fazer a configuração do SNAT para habilitar o acesso à Internet para a VM hospedada no VDC da organização. Para obter essa conectividade, o provedor fornecerá um IP público ao VDC da organização.

- Cada VDC da organização pode ser criado com o roteador T1 dedicado (criado por provedor) com IP Público e Privado reservado para configuração NAT. Os locatários podem usar a configuração do SNAT de IP público para habilitar o acesso à Internet para a VM hospedada no VDC da organização.

- O administrador do OrgVDC pode criar uma rede OrgVDC roteada conectada ao gateway do Edge do OrgVDC. Para fornecer acesso à Internet.

- O administrador do OrgVDC pode configurar o SNAT para fornecer uma VM específica ou usar a CIDR de rede para fornecer conectividade pública.

- O OrgVDC Edge tem a regra de firewall DENY ALL padrão. Os administradores da organização precisam abrir portas apropriadas para permitir o acesso por meio do firewall adicionando uma nova regra de firewall. As máquinas virtuais configuradas nessa rede OrgVDC usadas na configuração do SNAT devem poder acessar a Internet.

Pré-requisitos

- O IP público é atribuído ao roteador VDC Edge da organização. Para verificar, entre no VDC da organização. Em Rede>Edges, selecione Gateway do Edge, depois selecione Alocações de IP em Gerenciamento de IP. Você deve ver um intervalo de endereço IP atribuído lá.

- Crie uma rede VDC de organização roteada. (Conecte a rede OrgvDC ao gateway do Edge com o endereço IP público atribuído)

Aplicar a configuração de SNAT

- Entre no VDC da organização. Navegue até o gateway do Edge e selecione NAT em Serviços.

- Selecione Novo para adicionar uma nova regra SNAT.

- Forneça o Nome e selecione o tipo de interface como SNAT.

- Em IP externo, insira o endereço IP público do pool de IP público atribuído ao roteador orgVDC do Edge.

- Em IP interno, insira o endereço IP da VM de teste. Esse endereço IP é um dos IPs da rede orgVDC atribuídos à VM.

- O Estado deve estar habilitado.

- Em Prioridade, selecione um número mais alto. Por exemplo, 4096.

- Selecione Salvar para salvar a configuração.

Aplicar a regra de firewall

- Entre no VDC da organização e navegue até Gateway do Edge, depois selecione IP definido em Segurança.

- Crie um IPset. Forneça o endereço IP da VM (você também pode usar CIDR). Selecione Salvar.

- Em Serviços, selecione Firewall e, em seguida, selecione Editar regras.

- Selecione Novo ON TOP e crie uma regra de firewall para permitir a porta e o destino desejados.

- Selecione o IPset criado anteriormente como origem. Em Ação, selecione Permitir.

- Selecione Manter para salvar a configuração.

- Entre na VM de teste e execute ping no endereço de destino para verificar a conectividade de saída.

Migrar cargas de trabalho para o serviço do VMware Cloud Director na Solução VMware no Azure

A disponibilidade do VMware Cloud Director pode ser usada para migrar a carga de trabalho dele para a Solução VMware no Azure. Os clientes corporativos podem conduzir a migração dinâmica unidirecional de autoatendimento do plug-in do vSphere de disponibilidade do Diretor de Nuvem local ou podem executar o plug-in de Disponibilidade do Diretor de Nuvem da instância do Diretor de Nuvem gerenciado pelo provedor e mover cargas de trabalho para a Solução VMware no Azure.

Para obter mais informações sobre a disponibilidade do Diretor de Nuvem do VMware, confira Disponibilidade do Diretor de Nuvem do VMware | Recuperação de Desastre e Migração

Perguntas Frequentes

Quais são as regiões do Azure com suporte para o serviço do Diretor de Nuvem do VMware?

Essa oferta tem suporte em todas as regiões do Azure em que a Solução VMware no Azure está disponível, exceto para o Sul do Brasil e a África do Sul. Verifique se a região que você deseja conectar ao serviço do VMware Cloud Director está dentro de um tempo de viagem de ida e volta de 150 milissegundos para latência com o serviço do VMware Cloud Director.

Como configuro o serviço VMware Cloud Director nas Soluções VMware do Microsoft Azure?

Saiba mais sobre como configurar CDs nas Soluções VMware no Azure

Como há suporte para o serviço VMware Cloud Director?

O serviço VMware Cloud Director (CDs) é um produto de propriedade e suporte da VMware conectado à solução Azure VMware. Para consultas de suporte em CDs, entre em contato com o suporte do VMware para obter assistência. As equipes de suporte do VMware e da Microsoft colaboram conforme necessário para resolver problemas do Serviço de Diretor de Nuvem na Solução VMware no Azure.

Próximas etapas

Documentação do Serviço do Diretor de Nuvem do VMware

Migração para Soluções VMware no Azure com o serviço do Cloud Director