Criptografe os dados de backup usando chaves gerenciadas pelo cliente

Você pode usar o Backup do Azure para criptografar seus dados de backup por meio das chaves gerenciadas pelo cliente (CMKs) em vez de chaves gerenciadas pela plataforma (PMKs), que estão habilitadas por padrão. Suas chaves de criptografia dos dados de backup precisam ser armazenadas no Azure Key Vault.

A chave de criptografia que você usa para criptografar backups pode ser diferente da que você usa para a origem. Uma chave de criptografia de dados (DEK) baseada em AES 256 ajuda a proteger os dados. Suas chaves de criptografia de chaves (KEKs), consequentemente, ajudam a proteger a DEK. Você tem controle total sobre os dados e as chaves.

Para permitir a criptografia, você deve conceder permissões ao cofre de Backup para acessar a chave de criptografia no cofre de chaves. Você pode alterar a chave quando necessário.

Neste artigo, você aprenderá como:

- Crie um cofre dos Serviços de Recuperação.

- Configure o cofre dos Serviços de Recuperação para criptografar os dados de backup usando CMKs.

- Faça backup dos dados em um cofre que seja criptografado por meio de CMKs.

- Restaurar dados de backups.

Considerações

É possível usar esse recurso (usando o Backup do Azure para criptografar dados de backup por meio de CMKs) para criptografar apenas os novos cofres dos Serviços de Recuperação. Não há suporte para qualquer cofre que contenha itens existentes registrados ou que tentem ser registrados nele.

Após habilitar a criptografia usando CMKs para um cofre dos Serviços de Recuperação, não é possível reverter para o uso de PMKs (o padrão). Você pode alterar as chaves de criptografia para atender aos requisitos.

Atualmente, esse recurso não dá suporte para backup por meio do agente de Serviços de Recuperação do Microsoft Azure (MARS), e talvez você não consiga usar um cofre criptografado com CMK para backup por meio do agente MARS. O agente MARS usa criptografia baseada em frase secreta. Esse recurso também não dá suporte para o backup das máquinas virtuais (VMs) que você criou no modelo clássico de implantação.

Esse recurso não está relacionado ao Azure Disk Encryption, que usa a criptografia baseada em convidado do disco de uma VM usando o BitLocker para Windows e o DM-Crypt para Linux.

É possível criptografar o cofre dos Serviços de Recuperação somente usando chaves que estejam usando chaves armazenadas no Azure Key Vault e localizadas na mesma região. Além disso, as chaves devem ser chaves RSA com suporte e devem estar no estado habilitado.

Atualmente, não há suporte para mover um cofre dos Serviços de Recuperação criptografado por CMK entre grupos de recursos e assinaturas.

Quando você move um cofre dos Serviços de Recuperação que já está criptografado por meio de CMKs para um novo locatário, precisa atualizar o cofre dos Serviços de Recuperação para recriar e reconfigurar a identidade gerenciada e o CMK do cofre (que devem estar no novo locatário). Se você não fizer a atualização do cofre, as operações de backup e restauração falharão. Também é necessário reconfigurar quaisquer permissões de controle de acesso baseado em função (RBAC) do Azure que tenham sido configuradas na assinatura.

É possível configurar esse recurso através do portal do Microsoft Azure e do PowerShell. Use o módulo Pessoal 5.3.0 ou posterior para usar CMKs para backups no cofre dos Serviços de Recuperação.

Aviso

Se estiver usando o PowerShell para gerenciar chaves de criptografia para o Backup, não recomendamos a atualização das chaves no portal. Se você atualizar as chaves no portal, não poderá usar o PowerShell para atualizar as chaves até que uma atualização do PowerShell para dar suporte ao novo modelo esteja disponível. Entretanto, você pode continuar atualizando as chaves no portal do Microsoft Azure.

Se você ainda não criou e configurou seu cofre dos Serviços de Recuperação, consulte este artigo.

Configurar um cofre para criptografar usando chaves gerenciadas pelo cliente

Para configurar um cofre, execute as seguintes ações em sequência:

Habilite uma identidade gerenciada para seu cofre dos Serviços de Recuperação.

Atribua permissões ao cofre dos Serviços de Recuperação para acessar a chave de criptografia no Azure Key Vault.

Habilite a proteção contra limpeza e exclusão temporária no Azure Key Vault.

Atribuir a chave de criptografia ao cofre dos Serviços de Recuperação.

As seções a seguir discutem cada uma dessas ações em detalhes.

Habilite uma identidade gerenciada para seu cofre dos Serviços de Recuperação

O Backup do Azure usa identidades gerenciadas atribuídas pelo sistema e pelo usuário a fim de autenticar o cofre dos Serviços de Recuperação para acessar as chaves de criptografia armazenadas no Azure Key Vault. Você pode escolher a identidade gerenciada a ser usada.

Observação

Após habilitar uma identidade gerenciada, você não deve desabilitá-la (mesmo que temporariamente). A desabilitação da identidade gerenciada pode resultar em um comportamento inconsistente.

Habilitar uma identidade gerenciada atribuída pelo sistema para o cofre

Selecione um cliente:

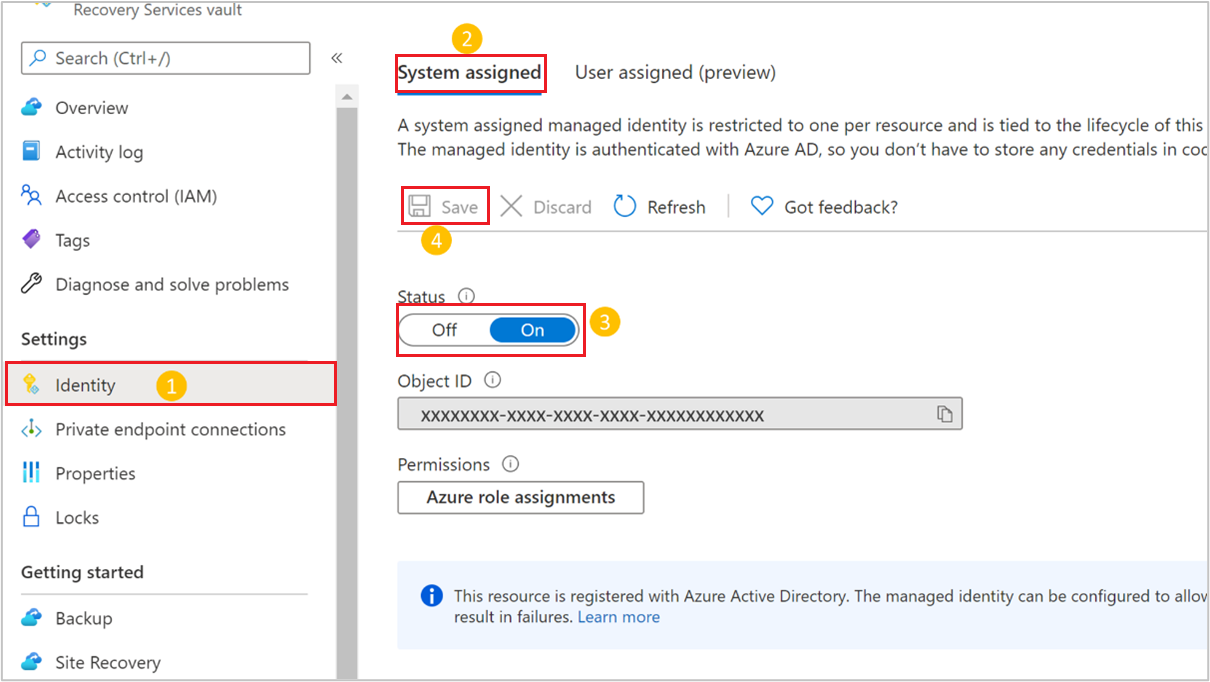

Acesse o cofre dos Serviços de Recuperação>Identidade.

Selecione a guia Atribuído pelo sistema.

Altere o Status para Ativado.

Clique em Salvar a fim de habilitar a identidade para o cofre.

As etapas anteriores geram uma ID de objeto, que é a identidade gerenciada atribuída pelo sistema ao cofre.

Atribuir uma identidade gerenciada atribuída pelo usuário ao cofre (em versão prévia)

Observação

Os cofres pessoais que usam identidades gerenciadas atribuídas pelo usuário para criptografia CMK não dão suporte para o uso de pontos de extremidade privados para Backup.

Os cofres de chaves que limitam o acesso a redes específicas ainda não têm suporte para uso com identidades gerenciadas atribuídas pelo usuário para criptografia CMK.

Para atribuir a identidade gerenciada atribuída pelo usuário ao cofre dos Serviços de Recuperação, escolha um cliente:

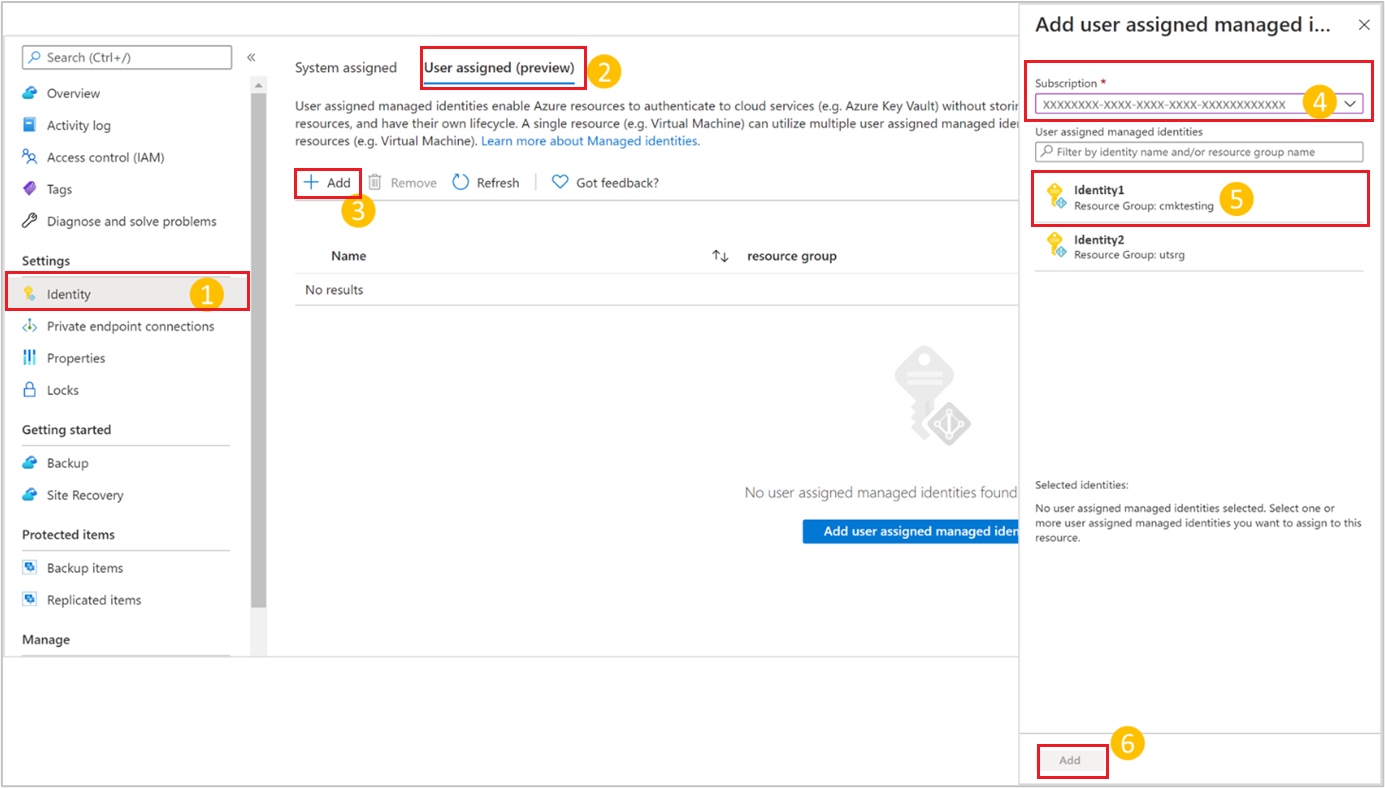

Acesse o cofre dos Serviços de Recuperação>Identidade.

Selecione a guia Atribuído pelo usuário (versão prévia).

Clique em +Adicionar para adicionar uma identidade gerenciada atribuída pelo usuário.

No painel Adicionar identidade gerenciada atribuída pelo usuário, selecione a assinatura da sua identidade.

Escolha a identidade na lista. Você também pode filtrar pelo nome da identidade ou do grupo de recursos.

Selecione Adicionar para concluir a atribuição da identidade.

Atribua permissões ao cofre dos Serviços de Recuperação para acessar a chave de criptografia no Azure Key Vault

Agora é necessário permitir que a identidade gerenciada do cofre dos Serviços de Recuperação acesse o cofre de chaves que contém a chave de criptografia.

Se estiver usando uma identidade atribuída pelo usuário, deverá atribuir as mesmas permissões de acesso a ela.

Selecione um cliente:

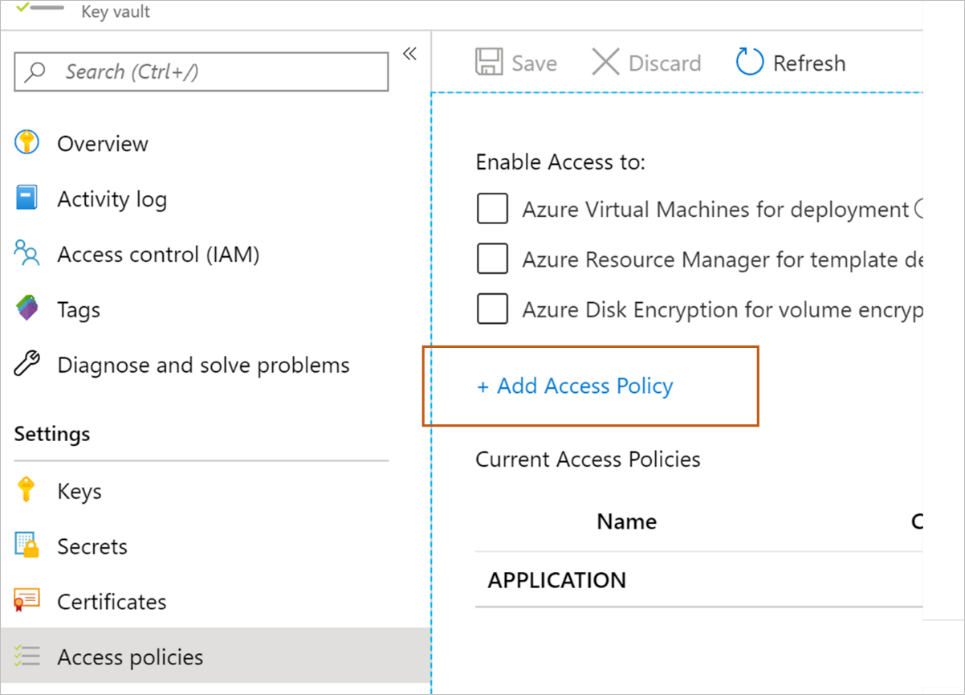

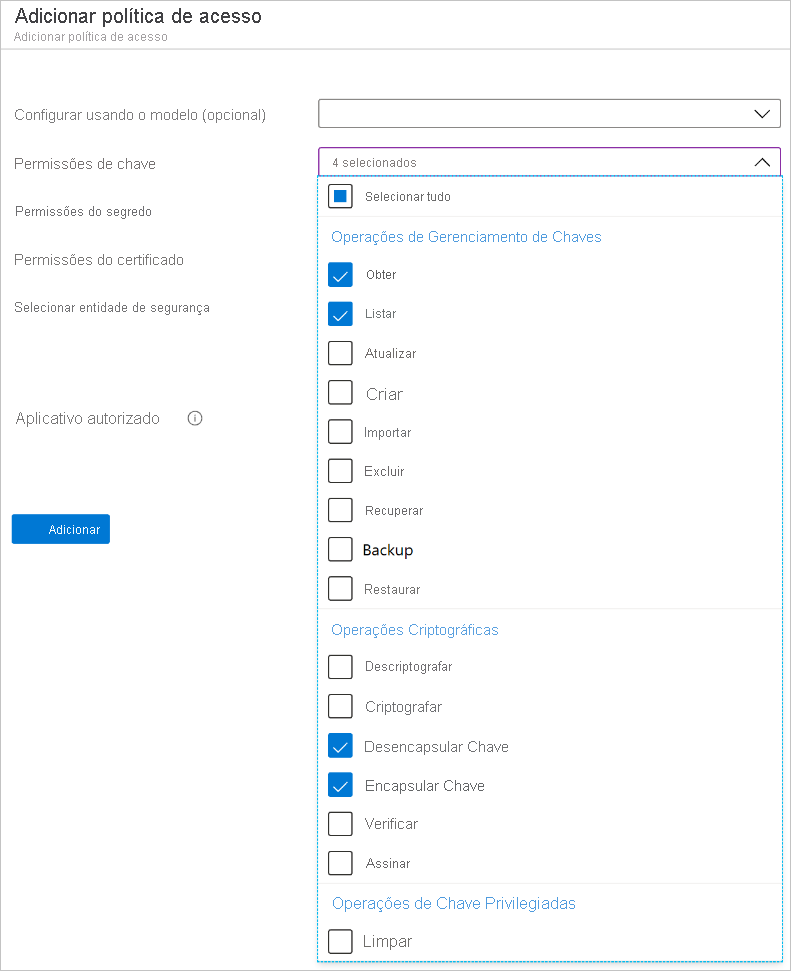

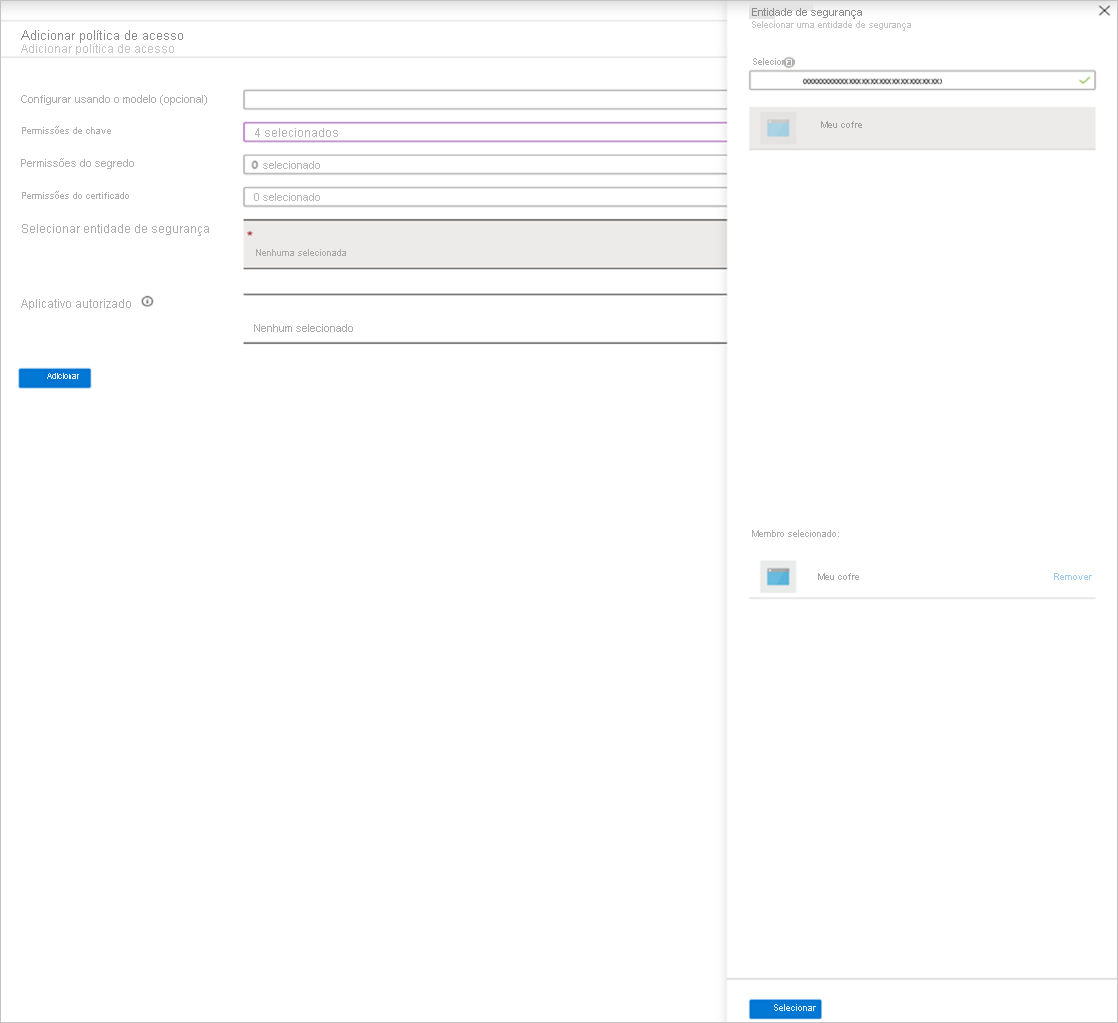

Vá até seu cofre de chaves>Políticas de Acesso. Selecione +Adicionar Política de Acesso.

Especifique as ações a serem permitidas na chave. Para permissões de Chave, selecione as operações Obter, Listar, Desencapsular Chave e Encapsular Chave.

Vá para Selecionar principal e pesquise seu cofre na caixa de pesquisa usando seu nome ou identidade gerenciada. Quando o cofre aparecer, selecione-o e, em seguida, escolha Selecionar na parte inferior do painel.

Selecione Adicionar para adicionar a nova política de acesso.

Selecione Salvar para salvar as alterações feitas na política de acesso do cofre.

Também é possível atribuir uma função RBAC ao cofre dos Serviços de Recuperação que contenha as permissões de acesso mencionadas anteriormente, como a função Key Vault Crypto Officer. Essa função pode conter permissões de acesso adicionais.

Habilitar a exclusão temporária e a proteção contra limpeza no Azure Key Vault

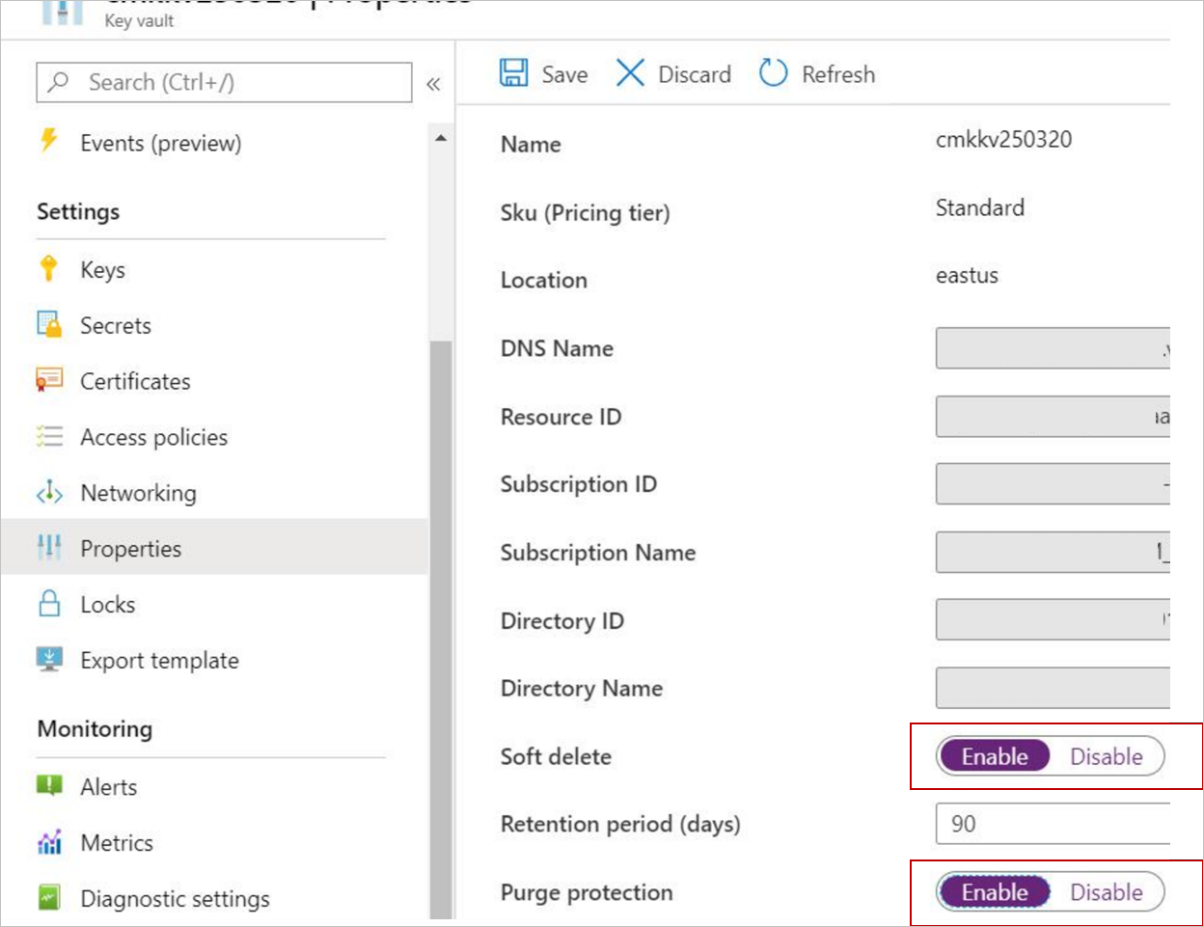

Você precisa habilitar a exclusão temporária e a proteção contra limpeza no cofre que armazena sua chave de criptografia.

Selecione um cliente:

Você pode habilitar a proteção contra limpeza e exclusão temporária na interface do Azure Key Vault, conforme mostrado na captura de tela a seguir. Alternativamente, você pode definir essas propriedades ao criar o cofre de chaves. Saiba mais sobre essas propriedades do Key Vault.

Atribuir uma chave de criptografia ao cofre dos Serviços de Recuperação

Antes de selecionar a chave de criptografia para o cofre, certifique-se de que a chave foi selecionada com êxito:

- Habilitou a identidade gerenciada do cofre dos Serviços de Recuperação e atribuiu as permissões de acesso necessárias a ela.

- Habilitou a exclusão temporária e a proteção contra limpeza para o cofre de chaves.

- Não tenha nenhum item protegido ou registrado no cofre dos Serviços de Recuperação para o qual você deseja habilitar a criptografia CMK.

Para atribuir a chave e seguir as etapas, escolha um cliente:

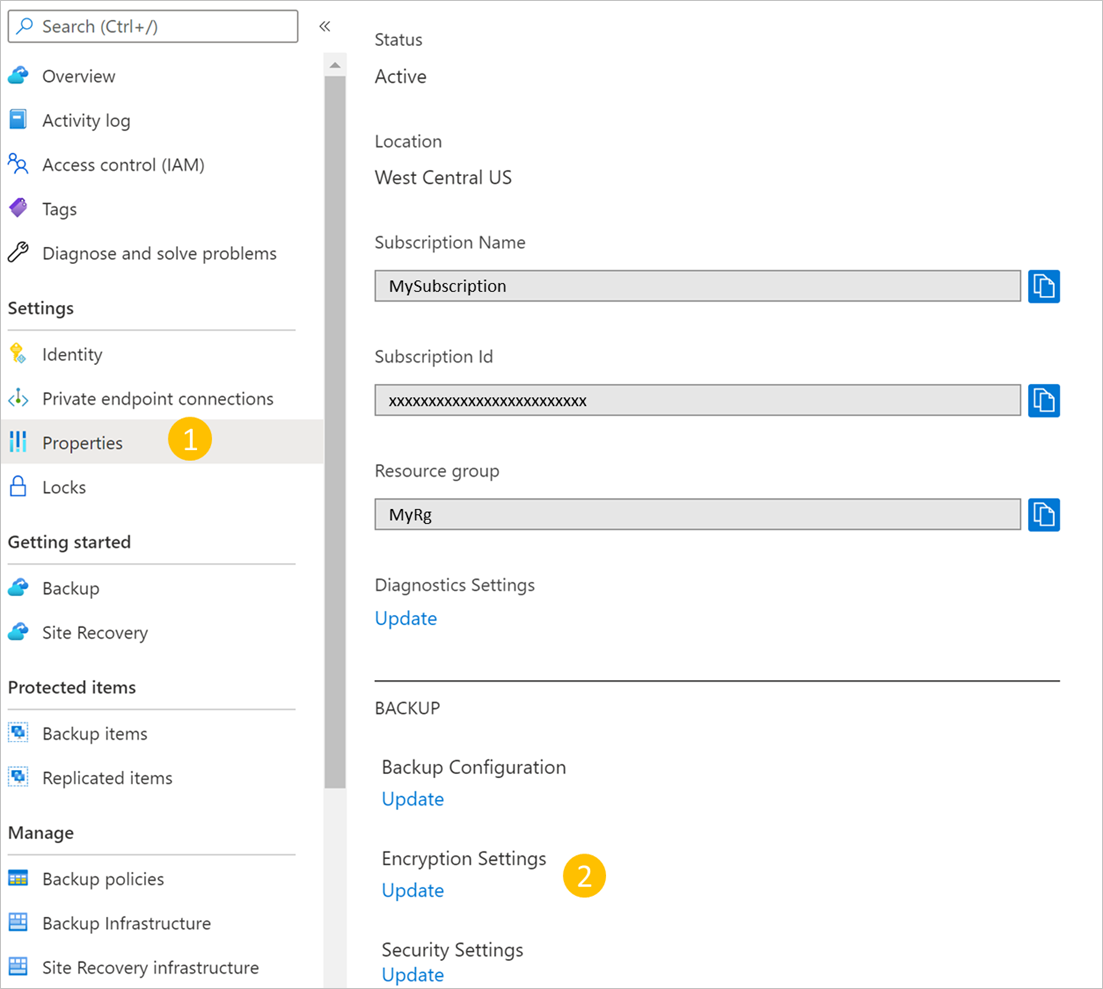

Acesse seu cofre dos Serviços de Recuperação>Propriedades.

Em Configurações de criptografia, selecione Atualizações.

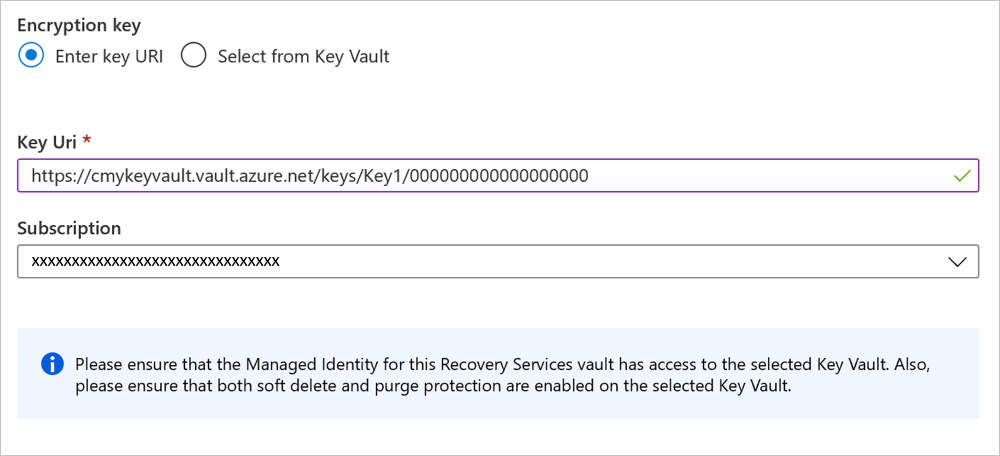

No painel Configurações de criptografia, selecione Usar sua própria chave e especifique a chave usando uma das seguintes opções. Certifique-se de usar uma chave RSA que esteja em um estado habilitado.

Selecione Inserir a Uri da Chave. Na caixa Uri da Chave, insira o URI da chave que você deseja usar para criptografar dados nesse cofre dos Serviços de Recuperação. Também é possível obter esse URI de Chave a partir da chave correspondente em seu cofre de chaves. Na caixa Assinatura, especifique a assinatura do cofre de chaves que contém essa chave.

Certifique-se de copiar o URI da chave corretamente. Recomendamos que você use o botão Copiar para área de transferência fornecido com o identificador de chave.

Quando você estiver especificando a chave de criptografia usando o URI completo da chave com o componente de versão, a chave não será automaticamente rotacionada. É necessário fazer a atualização manual das chaves especificando a nova chave ou versão quando requerido. Alternativamente, remova o componente de versão do URI da Chave para obter a rotação automática.

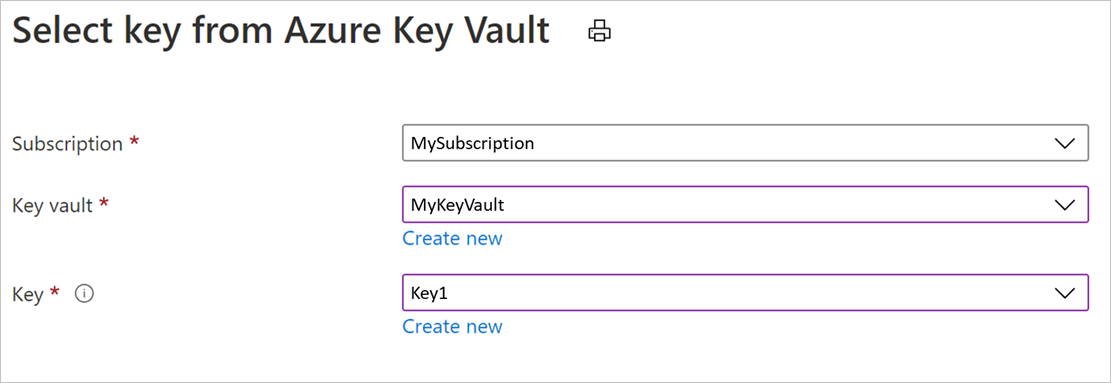

Selecione Selecionar do Key Vault. No painel Seletor de chaves, navegue até a chave do cofre e selecione-a.

Quando você especifica a chave de criptografia usando o painel Selecionador de Chave, a chave será automaticamente rotacionada sempre que uma nova versão da chave for habilitada. Saiba mais sobre como habilitar a rotação automática de chaves de criptografia.

Selecione Salvar.

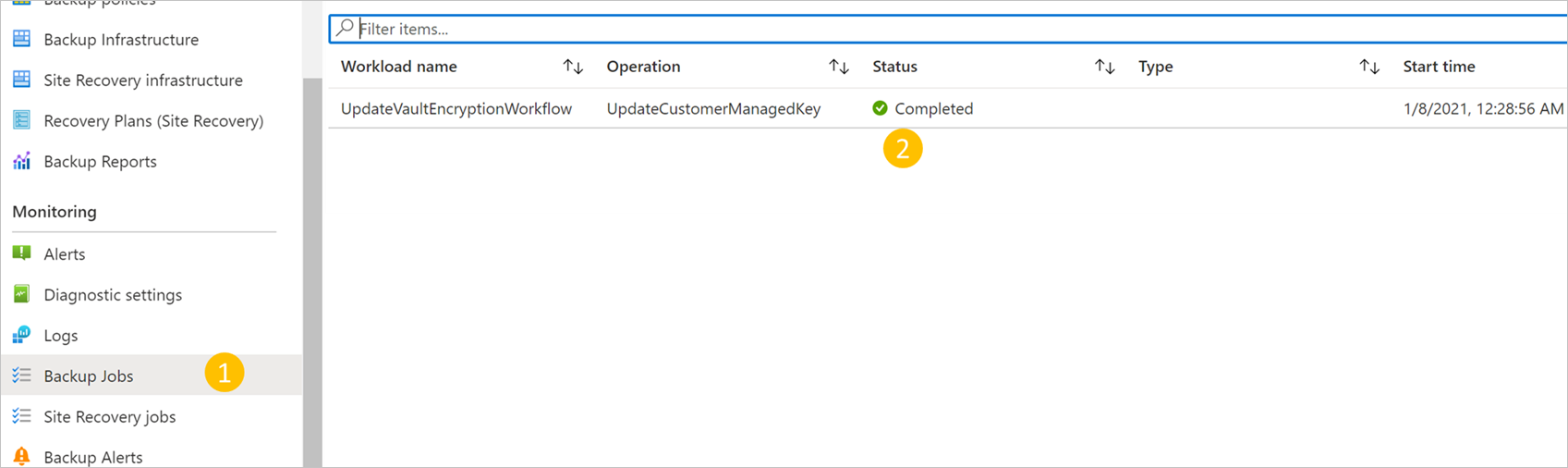

Acompanhe o andamento e o status da atribuição da chave de criptografia usando a exibição Trabalhos de Backup no menu à esquerda. O status deve ser alterado em breve para Concluído. Seu cofre agora criptografará todos os dados com a chave especificada como uma KEK.

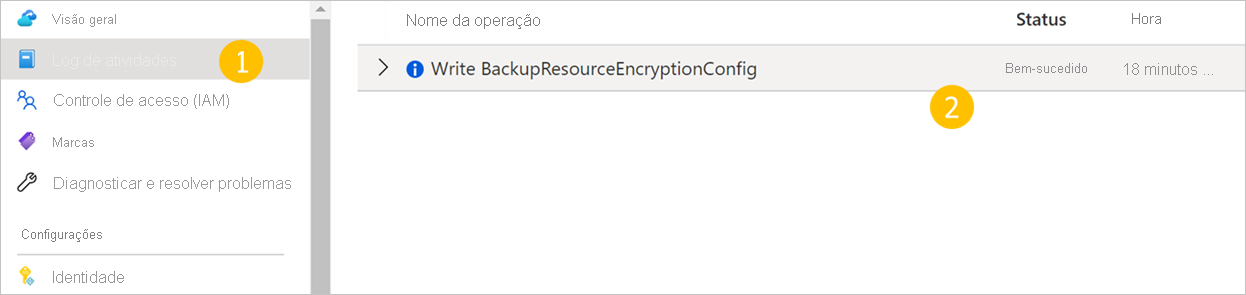

As atualizações da chave de criptografia também são registradas no log de atividades do cofre.

Faça backup dos dados em um cofre criptografado por meio de chaves gerenciadas pelo cliente

Antes de configurar a proteção de backup, confirme que você foi bem-sucedido:

- Criou seu cofre dos Serviços de Recuperação.

- Habilitou a identidade gerenciada atribuída pelo sistema do cofre dos Serviços de Recuperação ou atribuiu uma identidade gerenciada atribuída pelo usuário ao cofre.

- Permissões de acesso atribuídas ao seu cofre dos Serviços de Recuperação (ou à identidade gerenciada atribuída pelo usuário) para acessar as chaves de criptografia do seu cofre de chaves.

- Habilitou a exclusão temporária e a proteção contra limpeza para seu cofre de chaves.

- Atribuiu uma chave de criptografia válida para seu cofre dos Serviços de Recuperação.

Essa lista de verificação é importante porque, após configurar (ou tentar configurar) um item para fazer o backup em um cofre não criptografado por CMK, não será possível habilitar a criptografia CMK nele. Ele continua a usar PMKs.

O processo para configurar e executar backups em um cofre dos Serviços de Recuperação criptografado por CMKs é o mesmo que o processo para configurar e executar backups em um Cofre que usa PMKs. Não existem alterações na experiência. Essa instrução é verdadeira para o backup de VMs do Azure e o backup de cargas de trabalho executadas dentro de uma VM (por exemplo, bancos de dados SAP HANA ou SQL Server).

Restaurar dados a partir de backup

Restauração do dados de um backup de VM

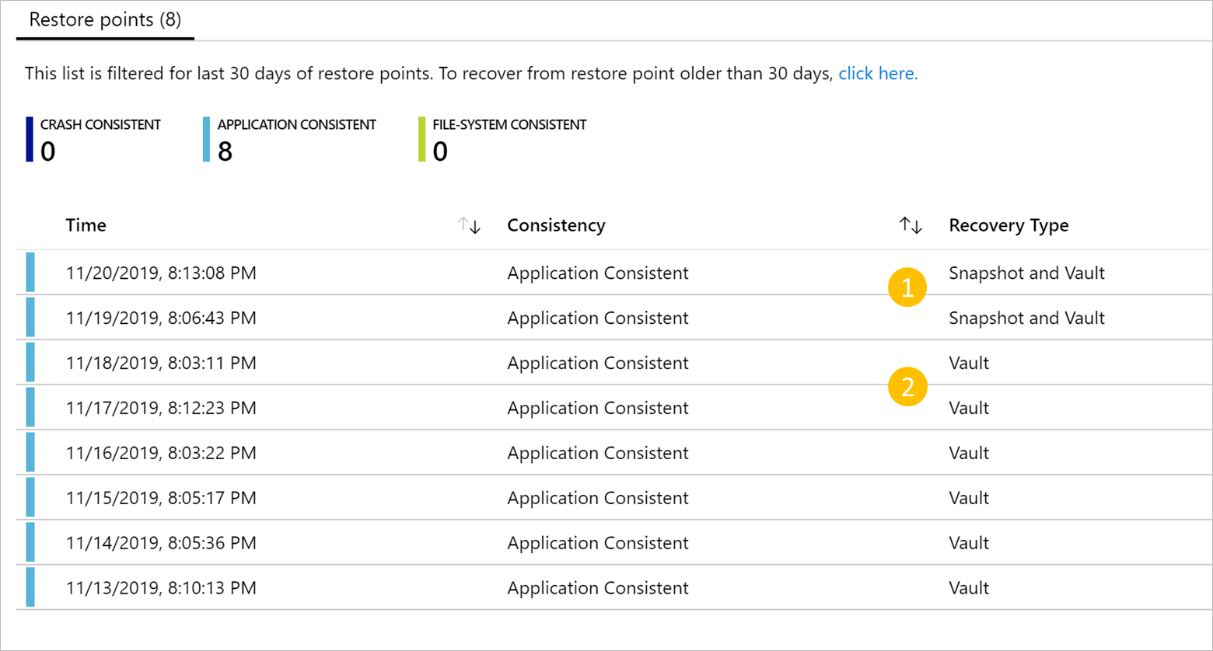

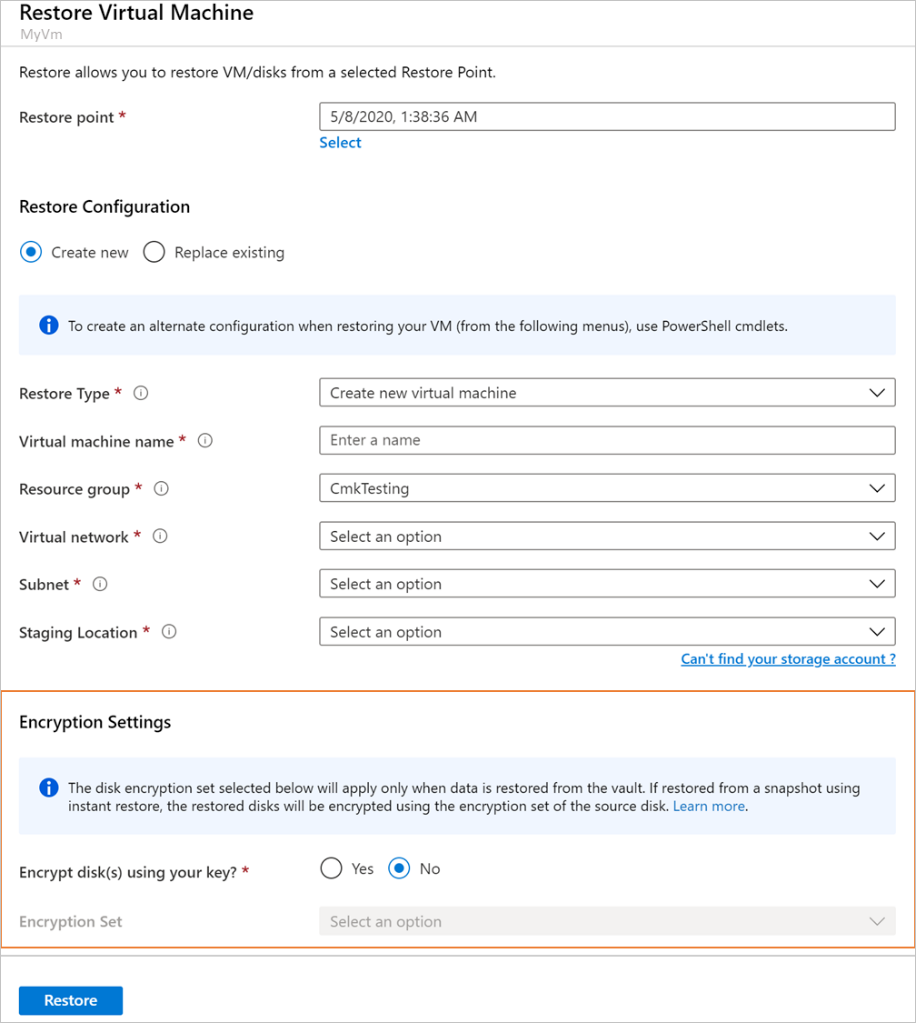

É possível restaurar os dados armazenados no cofre dos serviços de Recuperação de acordo com as etapas descritas neste artigo. Durante a restauração de um cofre dos Serviços de Recuperação criptografado por CMKs, você pode optar por criptografar os dados restaurados usando um conjunto de criptografia de disco (DES).

A experiência descrita nesta seção aplica-se somente quando se restauram dados de cofres pessoais criptografados por CMK. Quando você restaura dados de um cofre que não está usando a criptografia CMK, os dados restaurados são criptografados por meio de PMKs. Se você restaurar a partir de um instantâneo de recuperação instantânea, os dados restaurados serão criptografados por meio do mecanismo que você usou para criptografar o disco de origem.

Restaurar um disco ou uma VM

Quando você recupera um disco ou uma VM de um ponto de recuperação Instantâneo, os dados restaurados são criptografados com o DES que você usou para criptografar os discos da VM de origem.

Durante a restauração de um disco ou uma VM a partir de um ponto de dados de recuperação com Tipo de Recuperação como Cofre, você pode optar por criptografar os dados restaurados usando um DES que você especificar. Alternativamente, você pode continuar a restaurar os dados sem especificar um DES. Nesse caso, a configuração de criptografia na VM é aplicada.

Durante a restauração entre regiões, as VMs do Azure habilitadas para CMK (que não tem suporte em um cofre dos Serviços de Recuperação habilitado para CMK) são restauradas como VMs não habilitadas para CMK na região secundária.

Você pode criptografar o disco ou a VM restaurada após a conclusão da restauração, independentemente da seleção feita ao iniciar a restauração.

Selecione um conjunto de criptografia de disco ao restaurar a partir de um ponto de recuperação do cofre

Selecione um cliente:

Para especificar um DES em Configurações de criptografia no painel de restauração, siga estas etapas:

Em Criptografar disco(s) usando sua chave?, selecione Sim.

Na lista suspensa Conjunto de Criptografia, selecione o DES que você deseja usar para os discos restaurados. Certifique-se de que você tem acesso ao DES.

Observação

Há suporte para a capacidade de escolher um DES durante a restauração se estiver fazendo uma restauração entre regiões. Entretanto, atualmente não há suporte para a restauração de uma VM que usa o Azure Disk Encryption.

Restaurar arquivos

Quando você executa uma restauração de arquivo, os dados restaurados são criptografados com a chave que você usou para criptografar o local de destino.

Restaurar bancos de dados SAP HANA/SQL em VMs do Azure

Quando você restaura a partir de um banco de dados SAP HANA ou SQL Server de volta executado em uma VM do Azure, os dados restaurados são criptografados através da chave de criptografia que você usou no armazenamento de destino. Pode ser uma CMK ou uma PMK que é usada para criptografar os discos da VM.

Tópicos adicionais

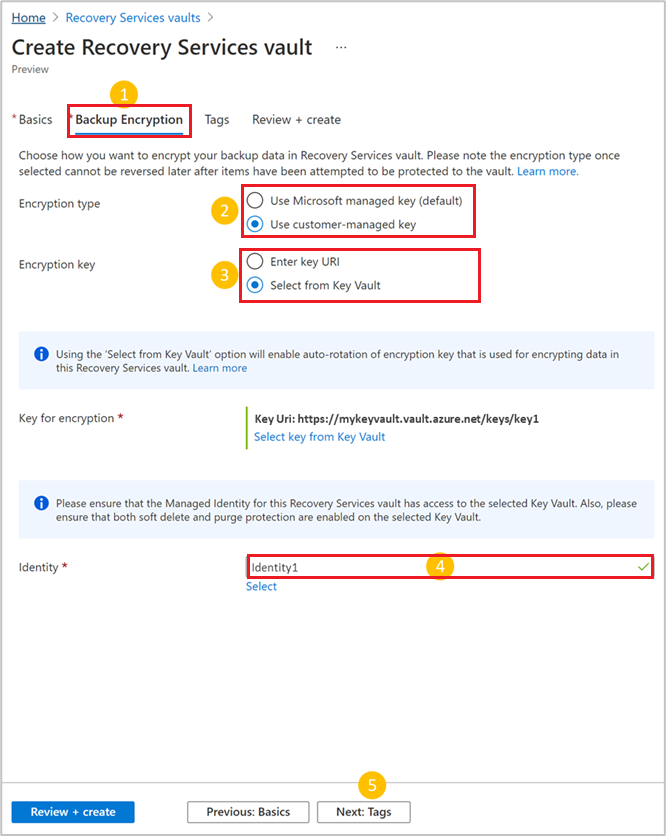

Habilitar a criptografia usando chaves gerenciadas pelo cliente na criação do cofre (em versão prévia)

A habilitação da criptografia na criação do cofre usando CMKs está em uma versão prévia pública limitada e requer a lista de permissões de assinaturas. Para inscrever-se para a versão prévia, preencha o formulário e escreva para nós em AskAzureBackupTeam@microsoft.com.

Quando sua assinatura estiver na lista de permitidos, a guia Criptografia de backup aparecerá. Use essa guia para habilitar a criptografia no backup usando CMKs durante a criação de um novo cofre dos Serviços de Recuperação.

Para habilitar a criptografia, siga estas etapas:

Na guia Criptografia de Backup, especifique a chave de criptografia e a identidade a serem usadas para criptografia. As configurações se aplicam somente ao backup e são opcionais.

Em Tipo de criptografia, selecione Usar chave gerenciada pelo cliente.

Para especificar a chave a ser usada para criptografia, selecione a opção apropriada para Chave de criptografia. Você pode fornecer o URI da chave de criptografia ou procurar e selecionar a chave.

Se você especificar a chave usando a opção Selecionar do Key Vault, a rotação automática da chave de criptografia será automaticamente habilitada. Saiba mais sobre a rotação automática.

Para Identidade, especifique a identidade gerenciada atribuída pelo usuário para gerenciar a criptografia usando CMKs. Selecione Selecionar para navegar até a identidade requerida e selecioná-la.

Adicione marcas (opcional) e continue criando o cofre.

Habilitar a rotação automática de chaves de criptografia

Para especificar o CMK para a criptografia de backups, use uma das seguintes opções:

- Inserir a chave do URI

- Selecionar do Key Vault

O uso da opção Selecionar do Key Vault habilita a rotação automática para a chave selecionada. Essa opção elimina o esforço manual de atualização para a versão seguinte. Entretanto, quando você usa essa opção:

- A atualização para a versão principal pode levar até uma hora para entrar em vigor.

- Após a atualização de uma chave entrar em vigor, a versão antiga também deverá estar disponível (em um estado habilitado) para pelo menos um trabalho de backup subsequente.

Quando você especifica a chave de criptografia usando o URI de chave completo, a chave não será girada automaticamente. Você precisa realizar atualizações de chaves manualmente, especificando a nova chave quando necessário. Para habilitar a rotação automática, remova o componente de versão do URI da chave.

Use o Azure Policy para auditar e impor a criptografia por meio de chaves gerenciadas pelo cliente (em versão prévia)

Com o Backup do Azure, você pode usar o Azure Policy para auditar e impor a criptografia de dados no cofre de Serviços de Recuperação usando CMKs. Você pode usar a política de auditoria para auditar cofres criptografados usando CMKs que foram habilitados após 1º de abril de 2021.

Para cofres que têm a criptografia CMK habilitada antes de 1º de abril de 2021, a política pode não ser aplicada ou pode mostrar resultados falsos negativos. Ou seja, esses cofres podem ser relatados como não conformes, apesar de terem a criptografia CMK habilitada.

Para usar a política de auditoria para auditar cofres com a criptografia CMK habilitada antes de 1º de abril de 2021, use o portal do Microsoft Azure para atualizar uma chave de criptografia. Essa abordagem ajuda você a atualizar para o novo modelo. Se você não quiser alterar a chave de criptografia, forneça a mesma chave novamente através do URI da chave ou da opção de seleção de chave.

Aviso

Se estiver usando o PowerShell para gerenciar chaves de criptografia para o Backup, não recomendamos que você atualize uma chave de criptografia no portal. Se você atualizar uma chave no portal, não poderá usar o PowerShell para atualizar a chave de criptografia até que uma atualização do PowerShell para dar suporte ao novo modelo esteja disponível. Entretanto, você pode continuar atualizando a chave no portal.

Perguntas frequentes

É possível criptografar um cofre de Backup existente usando chaves gerenciadas pelo cliente?

Não. Você pode habilitar a criptografia CMK somente para novos cofres. Um cofre nunca deve ter tido um item protegido para ele. Na verdade, você não deve tentar proteger nenhum item do cofre antes de habilitar a criptografia usando CMKs.

Tentei proteger um item no meu cofre, mas isso não deu certo e o cofre ainda não contém nenhum item protegido. Posso habilitar a criptografia por CMK para esse cofre?

Não. O cofre não deve ter tido nenhuma tentativa de proteger quaisquer itens no passado.

Tenho um cofre que está usando a criptografia por CMK. É possível reverter posteriormente para a criptografia PMK, mesmo se você tiver itens de backup protegidos no cofre?

Não. Após habilitar a criptografia CMK, não é possível reverter para o uso de PMKs. Você pode alterar as chaves de acordo com seus requisitos.

A criptografia por CMK para o Backup do Azure também se aplica ao Azure Site Recovery?

Não. Este artigo discute apenas a criptografia de dados de backup. Para o Azure Site Recovery, você precisa definir a propriedade separadamente, como disponível no serviço.

Ausentei uma das etapas deste artigo e continuei a proteger minha fonte de dados. Ainda posso usar a criptografia por CMK?

Se você não seguir as etapas do artigo e continuar a proteger os itens, talvez o cofre não consiga usar a criptografia CMK. Recomendamos que você use esta lista de verificação antes de proteger os itens.

O uso da criptografia CMK adiciona custo aos meus backups?

O uso da criptografia CMK para Backup não acarreta nenhum custo adicional. Mas você pode continuar a incorrer em custos para usar o cofre no qual sua chave está armazenada.