Trabalhando com acesso a grupos de segurança de rede e com o Azure Bastion

Ao trabalhar com o Azure Bastion, você pode usar NSGs (grupos de segurança de rede). Para mais informações, veja Grupos de segurança.

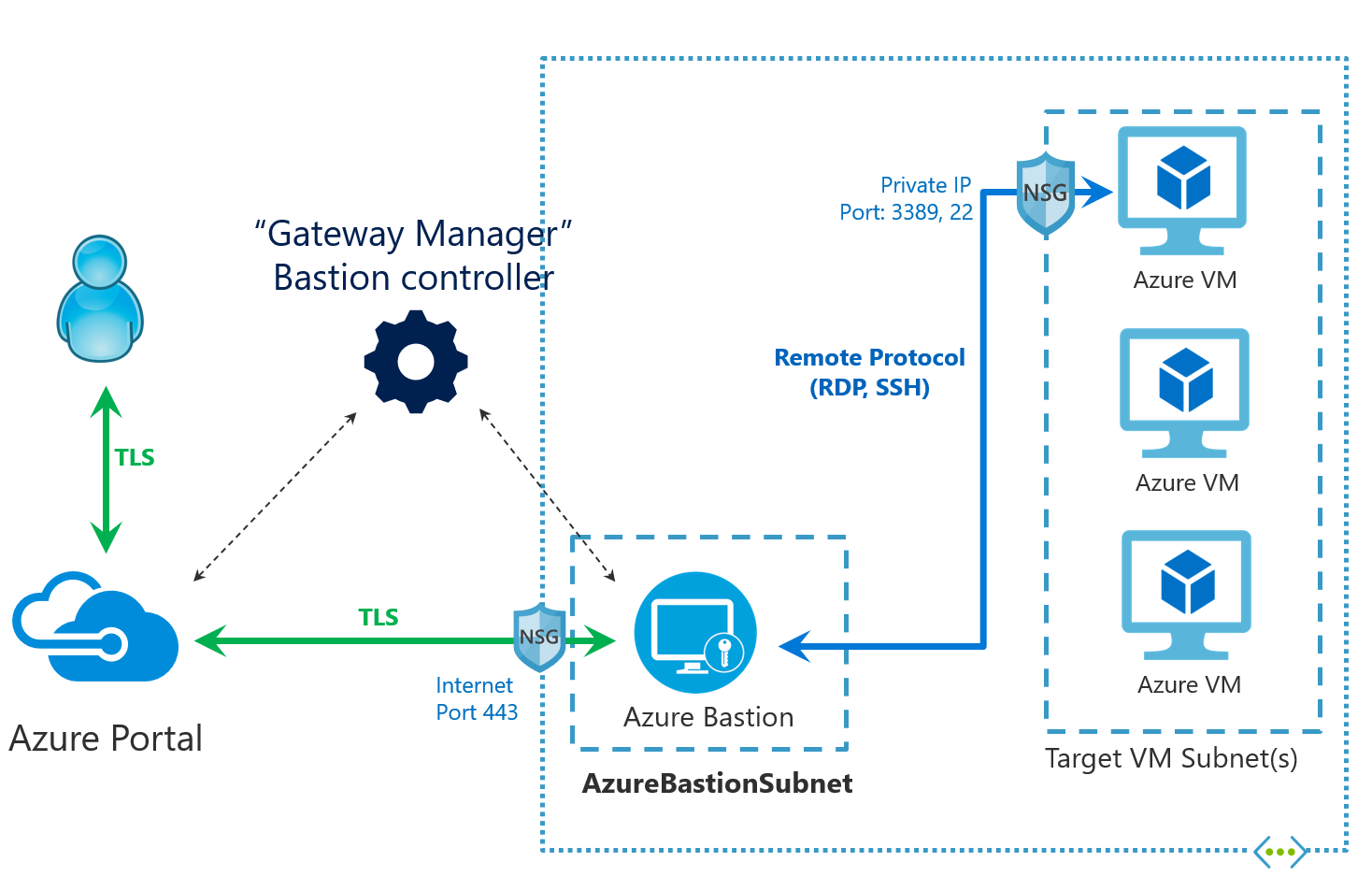

Neste diagrama:

- O Bastion host é implantado na rede virtual.

- O usuário se conecta ao portal do Azure usando qualquer navegador HTML5.

- O usuário navega para a máquina virtual do Azure até RDP/SSH.

- Integração do Connect - clique uma vez na sessão RDP/SSH dentro do navegador

- Nenhum IP público é necessário na VM do Azure.

Grupos de segurança de rede

Esta seção mostra o tráfego de rede entre o usuário e a Azure Bastion e até as máquinas virtuais de destino na sua rede virtual:

Importante

Caso opte por usar um grupo de segurança de rede com o recurso do Azure Bastion, você deverá criar todas as regras de tráfego de entrada e saída a seguir. Omitir qualquer uma das regras a seguir em seu NSG bloqueará o recurso do Azure Bastion de receber as atualizações necessárias no futuro e, portanto, sujeitará o seu recurso a futuras vulnerabilidades de segurança.

AzureBastionSubnet

O Azure Bastion é implantado especificamente em AzureBastionSubnet.

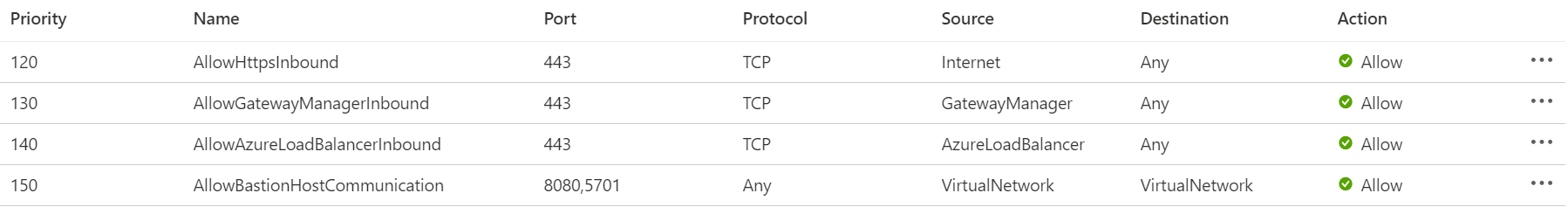

Tráfego de entrada:

- Tráfego de entrada da Internet pública: o Azure Bastion criará um IP público que requer que a porta 443 esteja habilitada no IP público para o tráfego de entrada. A porta 3389/22 NÃO precisa ser aberta no AzureBastionSubnet. Observe que a origem pode ser a Internet ou um conjunto de endereços IP públicos que você especificar.

- Tráfego de entrada do painel de controle do Azure Bastion: para a conectividade do painel de controle, habilite a entrada da porta 443 na marca de serviço do Gateway Manager. Isso permite que o painel de controle, ou seja, o Gateway Manager, possa se comunicar com o Azure Bastion.

- Tráfego de entrada do plano de dados do Azure Bastion: Para a comunicação do plano de dados entre os componentes subjacentes do Azure Bastion, habilite as portas de entrada 8080 e 5701 de marca de serviço do VirtualNetwork para marca de serviço do VirtualNetwork. Isso permite que os componentes do Azure Bastion se comuniquem entre si.

- Tráfego de entrada do Azure Load Balancer: Para investigações de integridade, habilite a porta de entrada 443 da marca de serviço AzureLoadBalancer. Isso permite que o Azure Load Balancer detecte conectividade

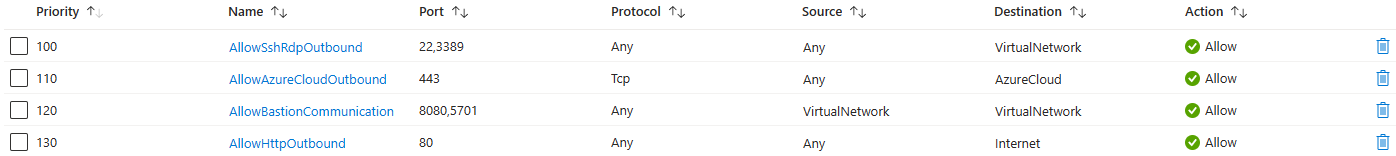

Tráfego de saída:

- Tráfego de saída para as máquinas virtuais de destino: o Azure Bastion alcançará as VMs de destino por IP privado. Os NSGs precisam permitir o tráfego de saída nas portas 3389 e 22 para outras sub-redes da máquina virtual de destino. Se estiver a utilizar a funcionalidade de porta personalizada dentro do SKU Standard, certifique-se de que os NSGs permitem o tráfego de saída para a etiqueta de serviço VirtualNetwork como destino.

- Tráfego de saída para o plano de dados do Azure Bastion: Para a comunicação do plano de dados entre os componentes subjacentes do Azure Bastion, habilite as portas de entrada 8080 e 5701 de marca de serviço do VirtualNetwork para marca de serviço do VirtualNetwork. Isso permite que os componentes do Azure Bastion se comuniquem entre si.

- Tráfego de saída para outros pontos de extremidade públicos no Azure: o Azure Bastion precisa ser capaz de se conectar a vários pontos de extremidade públicos no Azure (por exemplo, para armazenar logs de diagnóstico e logs de medição). Por esse motivo, o Azure Bastion requer saída na porta 443 para a marca de serviço AzureCloud.

- Tráfego de saída para a Internet: o Azure Bastion precisa ser capaz de se comunicar com a Internet para sessão, Link Compartilhável do Bastion e validação de certificado. Por esse motivo, é recomendável habilitar a saída da porta 80 para a Internet.

Sub-rede da máquina virtual de destino

Essa é a sub-rede que contém a máquina virtual de destino para a qual você deseja direcionar o RDP/SSH.

- Tráfego de entrada do Azure Bastion: o Azure Bastion alcançará a VM de destino por IP privado. As portas RDP/SSH (portas 3389/22, respectivamente, ou valores de porta personalizada se você estiver usando o recurso de porta personalizada como parte do SKU Standard ou Premium) precisarão ser abertas no lado da VM de destino por IP privado. Como prática recomendada, você pode adicionar o intervalo de endereços IP da sub-rede do Azure Bastion a esta regra para permitir que somente o Bastion possa abrir essas portas nas máquinas virtuais de destino em sua sub-rede de máquinas virtuais de destino.

Próximas etapas

Para saber mais sobre o Azure Bastion, consulte as Perguntas frequentes.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de