Conectividade com serviços de PaaS do Azure

Este artigo fornece as abordagens de conectividade recomendadas para usar os serviços de PaaS do Azure.

Considerações sobre o design

Os serviços de PaaS do Azure são, em sua configuração padrão, geralmente acessados por pontos de extremidade disponíveis publicamente por meio da Rede Global da Microsoft. Alguns clientes podem ter requisitos para reduzir o uso de pontos de extremidade públicos, portanto, a plataforma do Azure fornece recursos opcionais para proteger esses pontos de extremidade ou até mesmo torná-los totalmente privados.

Alguns serviços de PaaS permitem restrições de acesso público com base na identidade gerenciada atribuída pelo sistema da Instância de Recurso , por exemplo, Armazenamento do Azure

Muitos serviços de PaaS permitem restrições de acesso público com base nos Serviços confiáveis do Azure, por exemplo, Registro de Contêiner do Azure

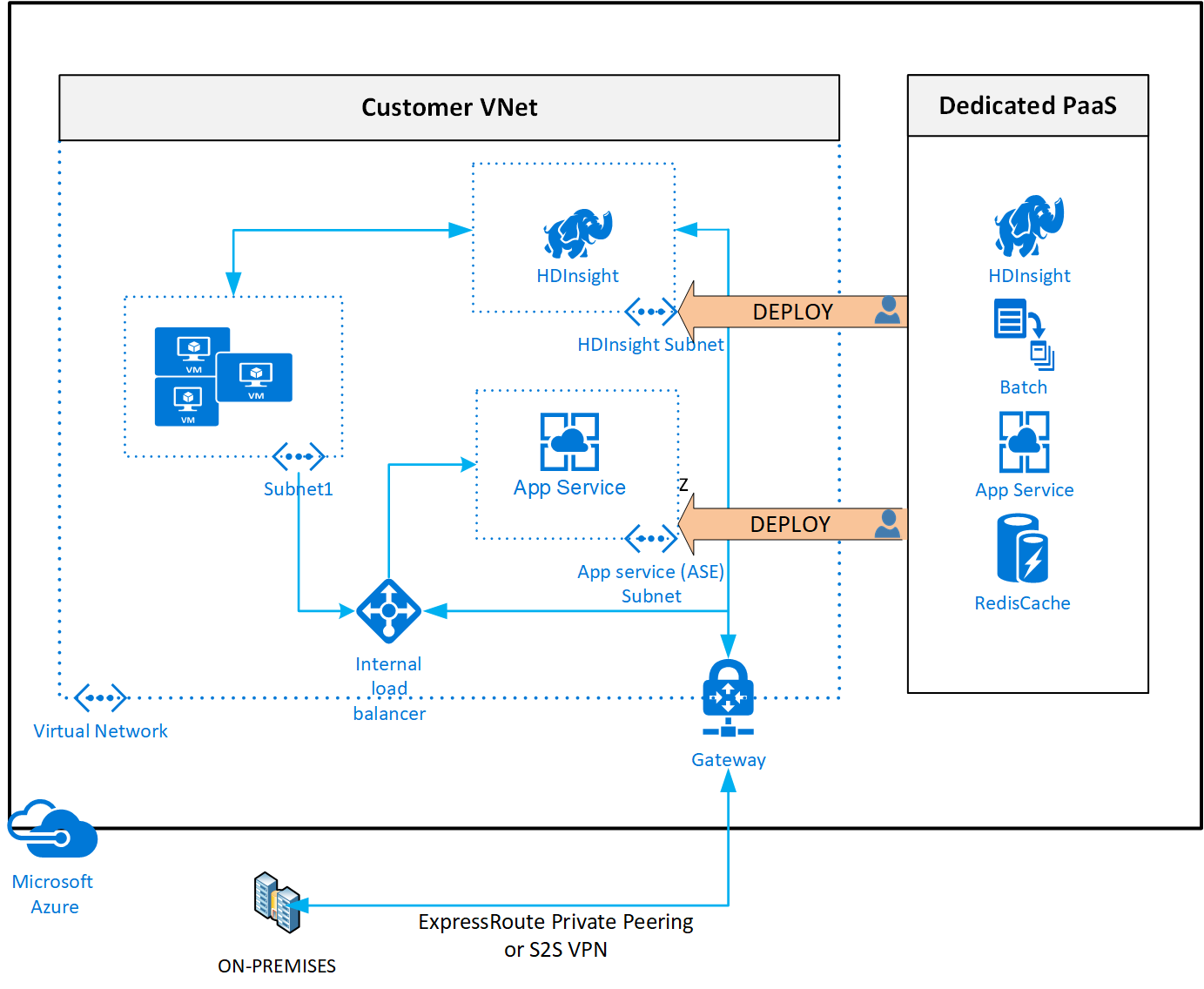

A injeção de rede virtual fornece implantações privadas dedicadas para serviços com suporte. O tráfego do plano de gerenciamento ainda flui por meio de endereços IP públicos.

Alguns serviços de PaaS são compatíveis com o Azure Link Privado que permite o acesso privado por meio de um endereço IP dentro de um cliente. Para obter mais informações, confira Principais benefícios do Link Privado.

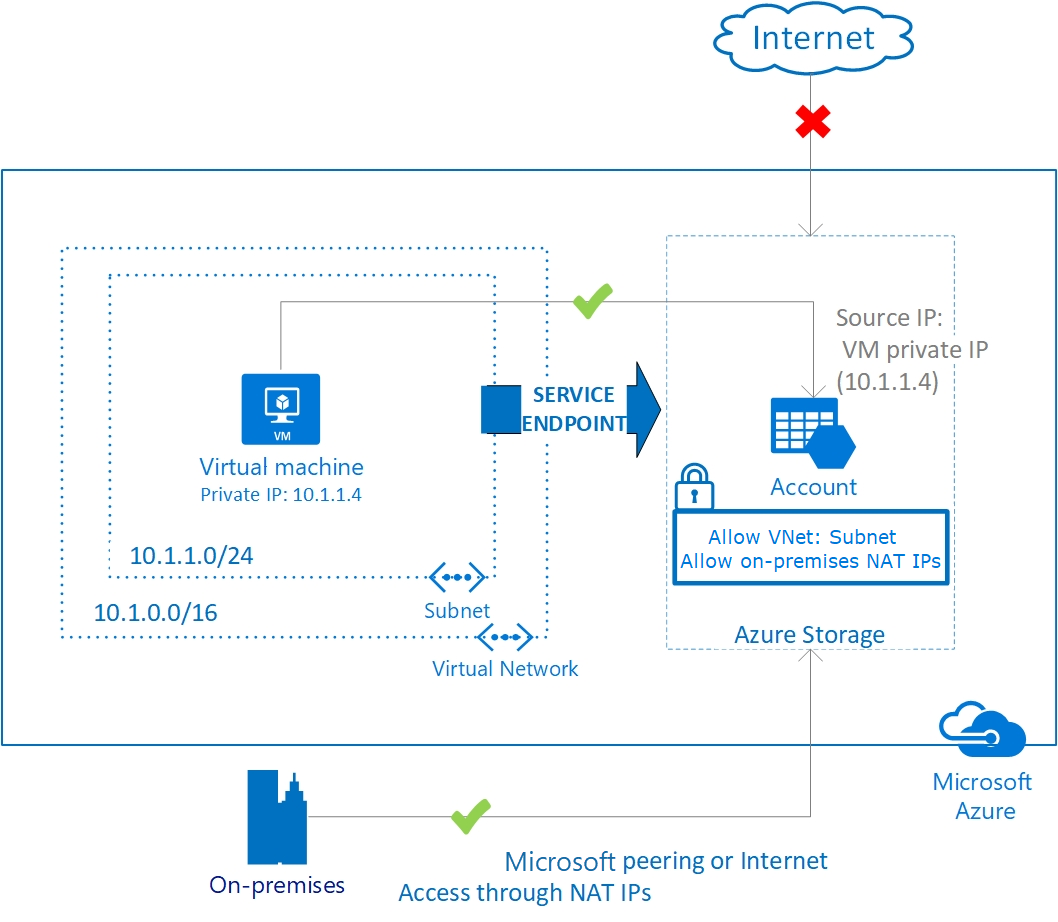

Os pontos de extremidade de serviço de rede virtual fornecem acesso no nível do serviço de sub-redes selecionadas para serviços de PaaS selecionados. O Armazenamento do Azure oferece políticas de ponto de extremidade de serviço que permitem restringir ainda mais o uso de pontos de extremidade de serviço a uma conta de armazenamento específica. Também é possível utilizar NVA (Soluções de Virtualização de Rede) para executar a inspeção de Camada 7 e a filtragem de FQDN em combinação com pontos de extremidade de serviço, mas essa abordagem vem com considerações adicionais de desempenho e dimensionamento.

Qual é a diferença entre pontos de extremidade de serviço e pontos de extremidade privados? fornece uma explicação das diferenças entre os pontos de extremidade de Link Privado e os pontos de extremidade de serviço VNet.

Recomendações sobre design

Para serviços de PaaS do Azure que dão suporte à injeção de rede virtual, se você precisar de acesso a recursos em sua rede privada (redes virtuais ou locais por meio de um gateway de rede virtual), considere habilitar o recurso de injeção de rede virtual. Considere também que esses serviços injetados em uma rede virtual ainda executam operações do plano de gerenciamento usando endereços IP públicos específicos do serviço. A conectividade precisa ser garantida para que o serviço opere corretamente. Use UDRs e NSGs para bloquear essa comunicação na rede virtual. Use marcas de serviço na UDR para reduzir o número de rotas necessárias e para substituir rotas padrão se usadas.

Quando a proteção contra exfiltração de dados e o uso apenas de endereçamento IP privado são requisitos firmes, considere o uso de Link Privado do Azure quando disponível.

Considere o uso de pontos de extremidade de serviço de rede virtual para proteger o acesso aos serviços de PaaS do Azure de dentro de sua rede virtual em cenários em que a exfiltração de dados é menos preocupante, Link Privado está indisponível ou você tem um requisito de ingestão de dados grande que requer otimização de custo. (Os pontos de extremidade de serviço do Azure não incorrem em custos, em contraste com Link Privado do Azure que inclui um componente de custo com base em por GB de dados de rede).

Se o acesso aos serviços de PaaS do Azure for necessário no local, utilize as seguintes opções:

- Use o ponto de extremidade público padrão do serviço paaS por meio da Internet e da Rede Global da Microsoft se nenhum acesso privado for necessário e a largura de banda da Internet local for suficiente.

- Use uma conexão híbrida privada (ExpressRoute com emparelhamento privado ou VPN Site a Site) com injeção de rede virtual ou Link Privado do Azure.

Não habilite pontos de extremidade de serviço de rede virtual por padrão em todas as sub-redes. Siga a abordagem considerada acima caso a caso, dependendo da disponibilidade do recurso de serviço de PaaS e de seus próprios requisitos de desempenho e segurança.

Sempre que possível, evite o uso de túnel forçado (direcionando o tráfego vinculado à Internet de uma rede virtual do Azure por meio do local anunciando uma rota padrão por meio de uma conexão híbrida privada), pois isso pode aumentar a complexidade do gerenciamento de operações do plano de controle com alguns serviços de PaaS do Azure, por exemplo, Gateway de Aplicativo V2.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de