Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Importante

Experimente a experiência de topologia, que oferece uma visualização dos recursos do Azure para facilitar o gerenciamento de estoque e monitorar a rede em escala. Use o recurso de topologia para visualizar recursos e suas dependências entre assinaturas, regiões e locais.

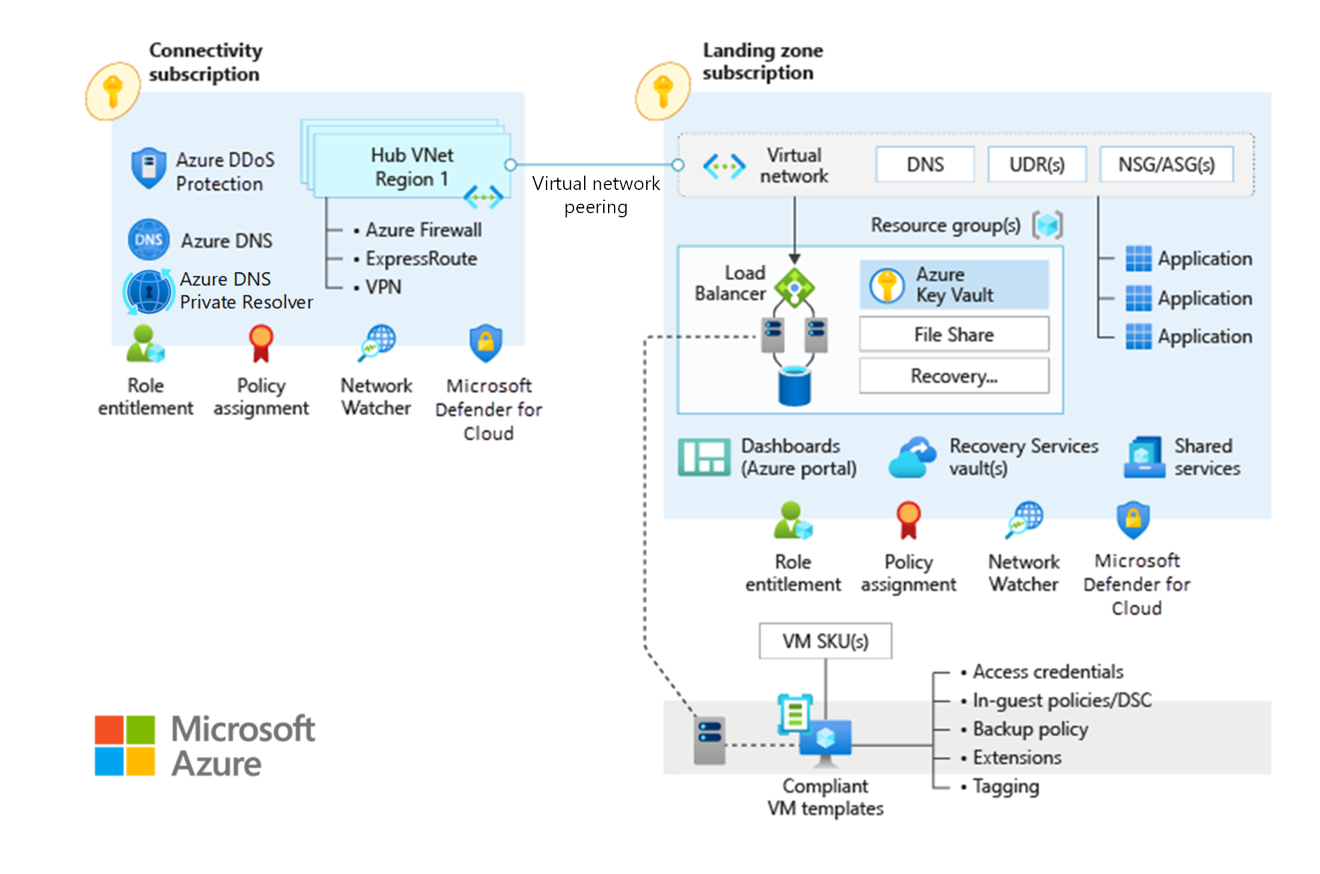

Este artigo descreve as principais considerações e recomendações de design para topologias de rede no Microsoft Azure. O diagrama a seguir mostra uma topologia de rede tradicional do Azure:

Considerações sobre o design

Várias topologias de rede podem conectar várias redes virtuais da zona de destino. Exemplos de topologias de rede incluem topologias hub-and-spoke, malha completa e híbridas. Você também pode ter várias redes virtuais conectadas por meio de vários circuitos ou conexões do Azure ExpressRoute.

As redes virtuais não podem atravessar os limites da assinatura. No entanto, você pode usar o emparelhamento de rede virtual, um circuito ExpressRoute ou gateways VPN para obter conectividade entre redes virtuais em diferentes assinaturas.

O emparelhamento de rede virtual é o método preferencial para conectar redes virtuais no Azure. Use o emparelhamento de rede virtual para conectar redes virtuais na mesma região, em diferentes regiões do Azure e e em diferentes locatários do Microsoft Entra.

O emparelhamento de rede virtual e o emparelhamento de rede virtual global não são transitivos. Para habilitar uma rede de trânsito, você precisa de rotas definidas pelo usuário (UDRs) e dispositivos virtuais de rede (NVAs). Para obter mais informações, confira Topologia de rede hub-spoke no Azure.

Você pode compartilhar um plano de Proteção contra DDoS do Azure em todas as redes virtuais em um único locatário do Microsoft Entra para proteger recursos com endereços IP públicos. Para saber mais, confira Proteção contra DDoS.

Os planos de Proteção contra DDoS cobrem apenas recursos com endereços IP públicos.

O custo de um plano de Proteção contra DDoS inclui 100 endereços IP públicos em redes virtuais protegidas que estão associadas ao plano de Proteção contra DDoS. A proteção para mais recursos custa mais. Para obter mais informações, consulte os preços da Proteção contra DDoS ou as perguntas frequentes.

Revise os recursos compatíveis dos planos de Proteção contra DDoS.

Use os circuitos do ExpressRoute para estabelecer a conectividade entre redes virtuais na mesma região geopolítica ou use o complemento premium para conectividade entre regiões geopolíticas. Lembre-se destes pontos:

O tráfego de rede para rede pode apresentar mais latência, pois o tráfego deve ser desviado nos roteadores do Microsoft Enterprise Edge (MSEE).

O SKU do gateway do ExpressRoute restringe a largura de banda.

Implante e gerencie UDRs se precisar inspecionar ou registrar UDRs para tráfego em redes virtuais.

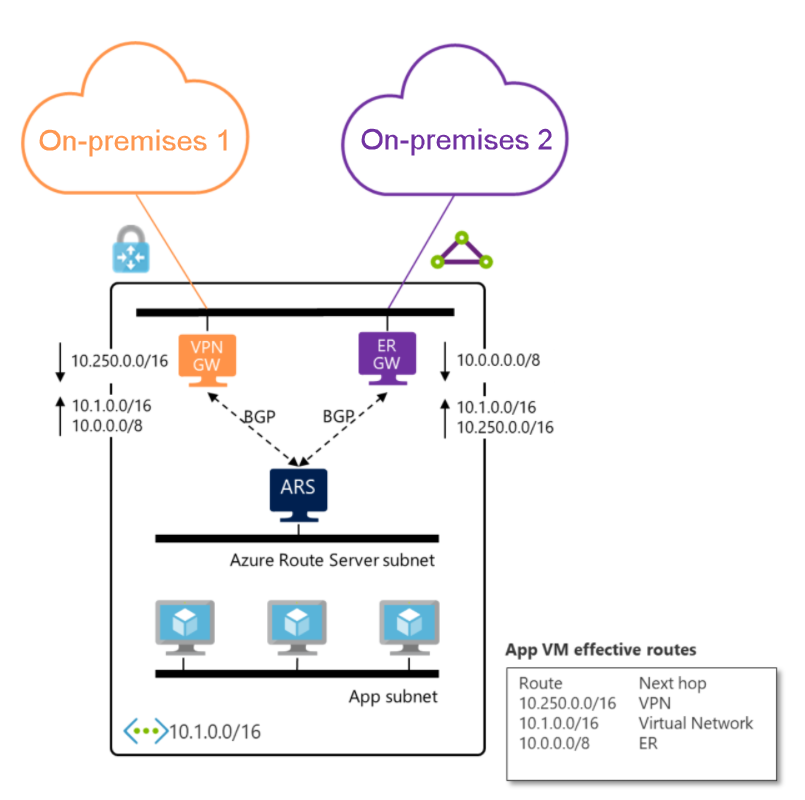

Os gateways VPN com Border Gateway Protocol (BGP) são transitivos no Azure e nas redes locais, mas não fornecem acesso transitivo a redes conectadas por meio do ExpressRoute por padrão. Se você precisar de acesso transitivo a redes conectadas por meio do ExpressRoute, considere o Servidor de Rota do Azure.

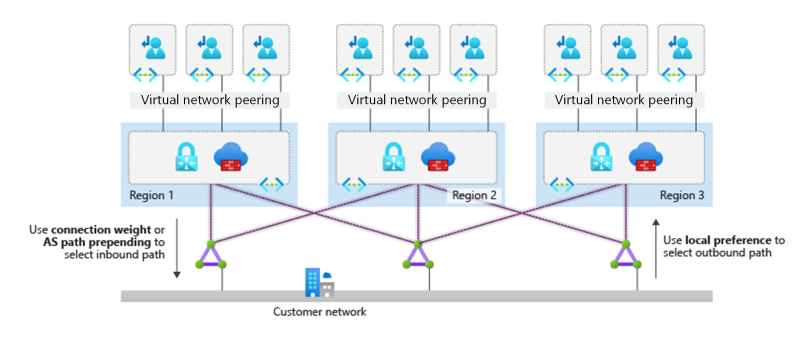

Quando você conecta vários circuitos do ExpressRoute à mesma rede virtual, use pesos de conexão e técnicas do BGP para garantir um caminho ideal para o tráfego entre as redes locais e o Azure. Para obter mais informações, confira Otimizar o roteamento do ExpressRoute.

Se você usar métricas de BGP para influenciar o roteamento do ExpressRoute, precisará alterar a configuração fora da plataforma do Azure. Sua organização ou seu provedor de conectividade precisa configurar os roteadores locais de acordo.

Os circuitos do ExpressRoute que têm complementos premium fornecem conectividade global.

O ExpressRoute tem determinados limites, incluindo um número máximo de conexões do ExpressRoute para cada gateway do ExpressRoute. E o emparelhamento privado do ExpressRoute tem um limite máximo para o número de rotas que ele pode identificar do Azure para o local. Para mais informações, consulte limites do ExpressRoute.

A taxa de transferência máxima agregada de um gateway de VPN é de dez gigabits por segundo. Um gateway VPN suporta até 100 túneis site a site ou rede a rede.

Se uma NVA fizer parte da arquitetura, considere o Servidor de Rota para simplificar o roteamento dinâmico entre sua NVA e sua rede virtual. Use o Servidor de Rota para trocar informações de roteamento diretamente por meio do BGP entre qualquer NVA compatível com BGP e a rede definida por software (SDN) do Azure na rede virtual do Azure. Você não precisa configurar ou manter manualmente as tabelas de rotas com essa abordagem.

Recomendações de design

Considere o uso de um design de rede com base na topologia de rede hub-spoke tradicional nos seguintes cenários:

Uma arquitetura de rede implantada em uma região individual do Azure.

Uma arquitetura de rede que abrange várias regiões do Azure, sem necessidade de conectividade transitiva entre as redes virtuais para as zonas de destino entre regiões.

Uma arquitetura de rede que abrange várias regiões do Azure, e o emparelhamento de rede virtual global que pode conectar as redes virtuais entre as regiões do Azure.

Não há necessidade de conectividade transitiva entre as conexões VPN e do ExpressRoute.

O principal método de conectividade híbrida em vigor é o ExpressRoute, e o número de conexões VPN é inferior a 100 por gateway VPN.

Há uma dependência de NVAs centralizadas e de um roteamento granular.

Para implantações regionais, use principalmente a topologia hub-and-spoke com um hub regional para cada região spoke do Azure. Use redes virtuais da zona de destino do aplicativo que usam o emparelhamento de rede virtual para se conectar a uma rede virtual do hub central regional para os seguintes cenários:

Conectividade entre locais por meio do ExpressRoute habilitado em dois locais de emparelhamento diferentes. Para obter mais informações, consulte Projetar e arquitetar o ExpressRoute para resiliência.

Uma VPN para conectividade de branch.

Conectividade spoke-to-spoke por meio de NVAs e UDRs.

Proteção de saída da Internet por meio do Firewall do Azure ou de outra NVA que não seja da Microsoft.

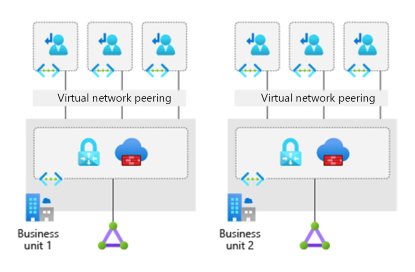

O diagrama a seguir mostra a topologia hub-and-spoke. Use essa configuração para garantir o controle de tráfego adequado e para atender à maioria dos requisitos de segmentação e inspeção.

Use a topologia que tem várias redes virtuais conectadas por meio de vários circuitos do ExpressRoute em diferentes locais de emparelhamento se:

Você precisa ter um alto nível de isolamento. Para obter mais informações, consulte Projetar e arquitetar o ExpressRoute para resiliência.

Você precisa ter largura de banda dedicada do ExpressRoute para unidades de negócios específicas.

Você atingir o número máximo de conexões para cada gateway ExpressRoute. Para determinar o número máximo, consulte Limites do ExpressRoute.

O diagrama a seguir mostra essa topologia.

Para emparelhamento de hospedagem dupla na mesma cidade, considere o ExpressRoute Metro.

Implante o Firewall do Azure ou NVAs de parceiros na rede virtual do hub central para proteção e filtragem de tráfego leste/oeste ou sul/norte.

Implante um conjunto de serviços compartilhados mínimos, incluindo gateways do ExpressRoute, gateways de VPN (conforme necessário) e o Firewall do Azure ou NVAs de parceiros (conforme necessário) na rede virtual de hub central. Se necessário, implante também controladores de domínio do Active Directory e servidores DNS.

Implante um único plano padrão de Proteção contra DDoS na assinatura de conectividade. Use esse plano para todas as redes virtuais de plataforma e zona de destino.

Use sua rede existente, alternância de rótulos multiprotocolo (MPLS)e a SD-WAN para conectar locais de branch com a sede corporativa. Se você não usar o Servidor de Rota, não terá suporte para trânsito no Azure entre conexões do ExpressRoute e gateways de VPN.

Implante o Firewall do Azure ou NVAs de parceiros para proteção e filtragem de tráfego leste/oeste ou sul/norte na rede virtual de hub central.

Quando você implanta tecnologias de rede de parceiros ou NVAs, siga as diretrizes do fornecedor do parceiro para verificar se:

O fornecedor dá suporte à implantação.

A orientação oferece suporte à alta disponibilidade e ao desempenho máximo.

Não há configurações conflitantes com a rede do Azure.

Não implante NVAs de entrada da Camada 7, como o Gateway de Aplicativo do Azure, como um serviço compartilhado na rede virtual de hub central. Em vez disso, implante-as junto com o aplicativo nas respectivas zonas de destino.

Implante um único plano de proteção padrão de DDoS na assinatura de conectividade.

- Todas as redes virtuais de plataforma e de zona de destino devem usar esse plano.

Use a rede existente, a alternância de rótulos multiprotocolo e a SD-WAN para conectar locais de branch com a sede corporativa. Se você não usar o Servidor de Rota, não haverá suporte para trânsito no Azure entre o ExpressRoute e os gateways de VPN.

Se você precisar de transitividade entre o ExpressRoute e os gateways de VPN em um cenário hub-and-spoke, use o Servidor de Rota. Para mais informações, consulte Suporte do Servidor de Rota para ExpressRoute e VPN do Azure.

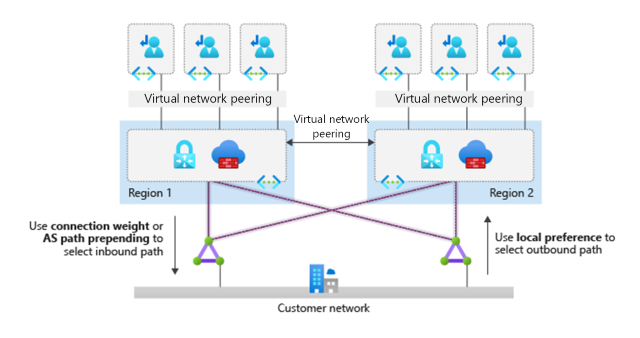

Quando você tiver redes hub-and-spoke em várias regiões do Azure e precisar conectar algumas zonas de destino entre regiões, use o emparelhamento de rede virtual global. Você pode conectar diretamente as redes virtuais da zona de destino que precisam rotear o tráfego entre si. Dependendo da SKU da máquina virtual que está se comunicando, o emparelhamento de rede virtual global pode fornecer alta taxa de transferência de rede. O tráfego que passa entre redes virtuais de zona de destino com emparelhamento direto ignora os NVAs nas redes virtuais de hub. As limitações no emparelhamento de rede virtual global se aplicam ao tráfego.

Quando você tem redes hub-and-spoke em várias regiões do Azure e precisa conectar a maioria das zonas de destino entre regiões, use NVAs de hub para conectar redes virtuais de hub em cada região entre si e rotear o tráfego entre regiões. Você também pode usar essa abordagem se não puder usar o emparelhamento direto para ignorar NVAs de hub devido à incompatibilidade com seus requisitos de segurança. O emparelhamento de rede virtual global ou os circuitos do ExpressRoute podem ajudar a conectar redes virtuais de hub das seguintes maneiras:

O emparelhamento de rede virtual global fornece uma conexão de baixa latência e alta taxa de transferência, mas gera valores de tráfego.

Se você rotear pelo ExpressRoute, poderá aumentar a latência devido ao cabeamento MSEE. A SKU do gateway ExpressRoute selecionado limita a taxa de transferência.

O diagrama a seguir mostra opções para conectividade hub a hub:

Quando você precisar conectar duas regiões do Azure, use o emparelhamento de rede virtual global para conectar as redes virtuais do hub em cada região.

Use uma arquitetura de rede de trânsito global gerenciada baseada na WAN Virtual do Azure se sua organização:

Requer arquiteturas de rede hub-and-spoke em mais de duas regiões do Azure.

Requer conectividade de trânsito global entre zonas de destino, redes virtuais entre regiões do Azure.

Deseja minimizar a sobrecarga de gerenciamento de rede.

Quando você precisar conectar mais de duas regiões do Azure, recomendamos que as redes virtuais de hub em cada região se conectem aos mesmos circuitos ExpressRoute. O emparelhamento de rede virtual global exige que você gerencie um grande número de relações de emparelhamento e um conjunto complexo de UDRs em várias redes virtuais. O seguinte diagrama mostra como conectar redes hub-and-spoke em três regiões:

Quando você usa circuitos ExpressRoute para conectividade entre regiões, os raios em diferentes regiões se comunicam diretamente e ignoram o firewall porque aprendem por meio de rotas BGP para os raios do hub remoto. Se você precisar que os NVAs do firewall nas redes virtuais do hub inspecionem o tráfego entre os spokes, deverá implementar uma dessas opções:

Crie entradas de rota mais específicas nas UDRs spoke para o firewall na rede virtual de hub local para redirecionar o tráfego entre os hubs.

Para simplificar a configuração de rota, desabilite a propagação do BGP nas tabelas de rotas spoke.

Quando sua organização requer arquiteturas de rede hub-and-spoke em mais de duas regiões do Azure e conectividade de trânsito global entre redes virtuais de zonas de destino em regiões do Azure, e você deseja minimizar a sobrecarga de gerenciamento de rede, recomendamos uma arquitetura de rede de trânsito global gerenciada baseada em WAN Virtual.

Implante os recursos de rede do hub de cada região em grupos de recursos separados e os classifique em cada região implantada.

Use o Gerenciador de Rede Virtual do Azure para gerenciar a conectividade e a configuração de segurança de redes virtuais globalmente entre assinaturas.

Use o Insights de rede do Azure Monitor para monitorar o estado de ponta a ponta das suas redes no Azure.

Você deve considerar os seguintes dois limites quando você conecta redes virtuais de spoke à rede virtual do hub central:

O número máximo de conexões de emparelhamento de rede virtual por rede virtual.

O número máximo de prefixos anunciados pelo ExpressRoute com o emparelhamento privado do Azure para o local.

Verifique se o número de redes virtuais spoke conectadas à rede virtual de hub não excede esses limites.