Grupos de gerenciamento

Use grupos de gerenciamento para organizar e controlar suas assinaturas do Azure. À medida que o número de suas assinaturas aumenta, os grupos de gerenciamento fornecem estrutura crítica ao seu ambiente do Azure e facilitam o gerenciamento de suas assinaturas. Use as diretrizes a seguir para estabelecer uma hierarquia de grupo de gerenciamento eficaz e organizar suas assinaturas de acordo com as práticas recomendadas.

Considerações de design do grupo de gerenciamento

As estruturas de grupo de gerenciamento em um locatário do Microsoft Entra oferecem suporte ao mapeamento organizacional. Considere completamente sua estrutura de grupo de gerenciamento quando sua organização planeja sua adoção do Azure em escala.

Determine como sua organização separa os serviços que equipes específicas possuem ou operam.

Determine se você tem funções específicas que precisam ser mantidas separadas por motivos como requisitos de negócios, requisitos operacionais, requisitos normativos, residência de dados, segurança de dados ou conformidade com soberania de dados.

Use grupos de gerenciamento para agregar atribuições de política e iniciativa por meio da Política do Azure.

Habilite a autorização RBAC (controle de acesso baseado em função) do Azure para operações de grupo de gerenciamento para substituir a autorização padrão. Por padrão, qualquer entidade de segurança, como uma entidade de usuário ou de serviço, em um locatário do Microsoft Entra pode criar novos grupos de gerenciamento. Para obter mais informações, consulte Como proteger sua hierarquia de recursos.

Considere também os seguintes fatores:

Uma árvore de grupos de gerenciamento pode dar suporte a até seis níveis de profundidade. Esse limite não inclui o nível raiz do locatário nem o nível de assinatura.

Todas as novas assinaturas são colocadas no grupo de gerenciamento raiz do locatário por padrão.

Para obter mais informações, consulte Grupos de gerenciamento.

Recomendações do grupo de gerenciamento

Mantenha a hierarquia do grupo de gerenciamento razoavelmente simples, o ideal é ter no máximo de três a quatro níveis. Essa restrição reduz a sobrecarga e a complexidade do gerenciamento.

Não duplique sua estrutura organizacional em uma hierarquia de grupo de gerenciamento profundamente aninhada. Use grupos de gerenciamento para atribuição de política versus fins de cobrança. Para essa abordagem, use grupos de gerenciamento para sua finalidade pretendida na arquitetura conceitual da zona de aterrissagem do Azure. Essa arquitetura fornece políticas do Azure para cargas de trabalho que exigem o mesmo tipo de segurança e conformidade no mesmo nível de grupo de gerenciamento.

Crie grupos de gerenciamento em seu grupo de gerenciamento de nível raiz para representar os tipos de cargas de trabalho que você hospeda. Esses grupos se baseiam nas necessidades de segurança, conformidade, conectividade e recursos das cargas de trabalho. Com essa estrutura de agrupamento, você pode ter um conjunto de políticas do Azure aplicadas no nível do grupo de gerenciamento. Use essa estrutura de agrupamento para todas as cargas de trabalho que exigem as mesmas configurações de segurança, conformidade, conectividade e recursos.

Use marcas de recursos para consultar e navegar horizontalmente pela hierarquia do grupo de gerenciamento. Você pode usar a Política do Azure para impor ou acrescentar marcas de recurso. Em seguida, agrupe os recursos para as necessidades de pesquisa sem precisar usar uma hierarquia complexa de grupos de gerenciamento.

Crie um grupo de gerenciamento de área restrita de nível superior para que você possa experimentar imediatamente os recursos antes de movê-los para ambientes de produção. A área restrita fornece isolamento dos ambientes de desenvolvimento, teste e produção.

Crie um grupo de gerenciamento de plataforma no grupo de gerenciamento raiz para dar suporte a políticas de plataforma comuns e atribuições de função do Azure. Essa estrutura de agrupamento garante que você possa aplicar várias políticas às assinaturas em sua fundação do Azure. Essa abordagem também centraliza a cobrança de recursos comuns em um conjunto de assinaturas fundamentais.

Limite o número de atribuições da Política do Azure no escopo do grupo de gerenciamento raiz. Essa limitação minimiza a depuração de políticas herdadas em grupos de gerenciamento de nível inferior.

Use políticas para impor requisitos de conformidade no grupo de gerenciamento ou no escopo da assinatura para alcançar a governança orientada por políticas.

Verifique se apenas usuários privilegiados podem operar grupos de gerenciamento no locatário. Habilite a autorização do Azure RBAC nas configurações de hierarquia para refinar os privilégios do usuário. Por padrão, todos os usuários podem criar seus próprios grupos de gerenciamento no grupo de gerenciamento raiz.

Configure um grupo de gerenciamento dedicado padrão para novas assinaturas. Esse grupo garante que nenhuma assinatura fique sob o grupo de gerenciamento raiz. Esse grupo é especialmente importante se os usuários tiverem benefícios e assinaturas do Microsoft Developer Network (MSDN) ou do Visual Studio. Um bom candidato para esse tipo de grupo de gerenciamento é um grupo de gerenciamento de área restrita. Para obter mais informações, consulte Definir um grupo de gerenciamento padrão.

Não crie grupos de gerenciamento para ambientes de produção, teste e desenvolvimento. Se necessário, separe esses grupos em assinaturas diferentes no mesmo grupo de gerenciamento. Para saber mais, veja:

Recomendamos que você use a estrutura de grupo de gerenciamento de zona de aterrissagem padrão do Azure para implantações de várias regiões. Não crie grupos de gerenciamento apenas para modelar diferentes regiões do Azure. Não altere ou expanda sua estrutura de grupo de gerenciamento com base no uso de região ou multirregião.

Se você tiver requisitos normativos baseados em localização, como residência de dados, segurança de dados ou soberania de dados, crie uma estrutura de grupo de gerenciamento com base no local. Você pode implementar essa estrutura em vários níveis. Para obter mais informações, consulte Modificar uma arquitetura de zona de aterrissagem do Azure.

Grupos de gerenciamento no acelerador de zona de aterrissagem do Azure e no repositório ALZ-Bicep

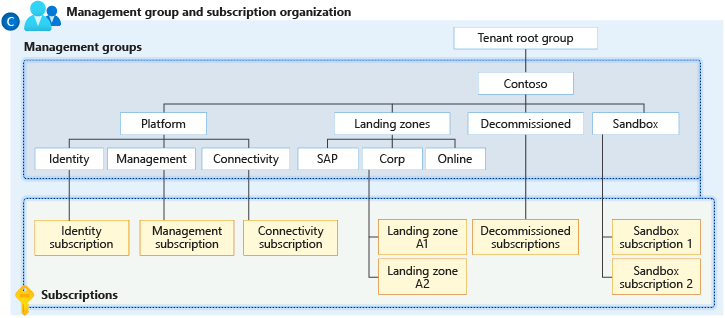

O exemplo a seguir mostra uma estrutura de grupo de gerenciamento. Os grupos de gerenciamento neste exemplo estão no acelerador de zona de aterrissagem do Azure e no módulo de grupos de gerenciamento do repositório ALZ-Bicep.

Observação

Você pode modificar a hierarquia do grupo de gerenciamento no módulo bicep da zona de aterrissagem do Azure editando managementGroups.bicep.

| Grupo de gerenciamento | Descrição |

|---|---|

| Grupo de gerenciamento raiz intermediário | Esse grupo de gerenciamento está diretamente sob o grupo raiz do locatário. A organização fornece a esse grupo de gerenciamento um prefixo para que eles não precisem usar o grupo raiz. A organização pode mover assinaturas existentes do Azure para a hierarquia. Essa abordagem também configura cenários futuros. Esse é um grupo de gerenciamento pai para todos os outros grupos de gerenciamento criados pelo acelerador de zona de destino do Azure. |

| Plataforma | Esse grupo de gerenciamento contém todos os grupos de gerenciamento filho da plataforma, como gerenciamento, conectividade e identidade. |

| Gerenciamento | Esse grupo de gerenciamento contém uma assinatura dedicada para gerenciamento, monitoramento e segurança. Esta assinatura hospeda um espaço de trabalho de Logs do Azure Monitor, incluindo soluções associadas e uma conta de Automação do Azure. |

| Conectividade | Esse grupo de gerenciamento contém uma assinatura dedicada para conectividade. Essa assinatura hospeda os recursos de rede do Azure, como WAN Virtual do Azure, Firewall do Azure e zonas privadas do DNS do Azure, que a plataforma requer. Você pode usar vários grupos de recursos para conter recursos, como redes virtuais, instâncias de firewall e gateways de rede virtual, que são implantados em regiões diferentes. Algumas implantações grandes podem ter restrições de cota de assinatura para recursos de conectividade. Você pode criar assinaturas dedicadas em cada região para seus recursos de conectividade. |

| Identidade | Este grupo de gerenciamento contém uma assinatura dedicada para identidade. Essa assinatura é um espaço reservado para máquinas virtuais (VMs) dos Serviços de Domínio Active Directory (AD DS) ou Serviços de Domínio Microsoft Entra. Você pode usar vários grupos de recursos para conter recursos, como redes virtuais e VMs, que são implantados em regiões diferentes. A assinatura também habilita AuthN ou AuthZ para cargas de trabalho nas zonas de destino. Atribua políticas específicas do Azure para proteger e gerenciar os recursos na assinatura de identidade. Algumas implantações grandes podem ter restrições de cota de assinatura para recursos de conectividade. Você pode criar assinaturas dedicadas em cada região para seus recursos de conectividade. |

| Zonas de desembarque | O grupo de gerenciamento pai que contém todos os grupos de gerenciamento filho da zona de aterrissagem. Ele tem políticas do Azure independentes de carga de trabalho atribuídas para garantir que as cargas de trabalho sejam seguras e compatíveis. |

| Online | O grupo de gerenciamento dedicado para zonas de destino online. Esse grupo é para cargas de trabalho que podem exigir conectividade direta de entrada ou saída da Internet ou para cargas de trabalho que podem não exigir uma rede virtual. |

| Corp | O grupo de gerenciamento dedicado para zonas de destino corporativas. Esse grupo é para cargas de trabalho que exigem conectividade ou conectividade híbrida com a rede corporativa por meio do hub na assinatura de conectividade. |

| Sandboxes | O grupo de gerenciamento dedicado para assinaturas. Uma organização usa sandboxes para teste e exploração. Essas assinaturas são isoladas com segurança das zonas de aterrissagem corporativas e online. As áreas restritas também têm um conjunto menos restritivo de políticas atribuídas para habilitar o teste, a exploração e a configuração dos serviços do Azure. |

| Descomissionado | O grupo de gestão dedicado às zonas de aterragem canceladas. Você move zonas de aterrissagem canceladas para esse grupo de gerenciamento e, em seguida, o Azure as exclui após 30 a 60 dias. |

Observação

Para muitas organizações, os grupos padrão Corp e Online de gerenciamento fornecem um ponto de partida ideal.

Algumas organizações precisam adicionar mais grupos de gerenciamento.

Se você quiser alterar a hierarquia do grupo de gerenciamento, consulte Personalizar a arquitetura da zona de aterrissagem do Azure para atender aos requisitos.

Permissões para o acelerador de zona de destino do Azure

O acelerador de zona de aterrissagem do Azure:

Requer um SPN (nome principal de serviço) dedicado para executar operações de grupo de gerenciamento, operações de gerenciamento de assinatura e atribuições de função. Use um SPN para reduzir o número de usuários que têm direitos elevados e seguem diretrizes de privilégios mínimos.

Exige a função Administrador de Acesso de Usuário no escopo do grupo de gerenciamento raiz para conceder acesso ao SPN no nível raiz. Depois que o SPN tiver permissões, você poderá remover com segurança a função Administrador de Acesso do Usuário. Essa abordagem garante que somente o SPN esteja conectado à função Administrador de Acesso do Usuário.

Requer a função Colaborador para o SPN mencionado anteriormente no escopo do grupo de gerenciamento raiz, que permite operações no nível do locatário. Esse nível de permissão garante que você possa usar o SPN para implantar e gerenciar recursos em qualquer assinatura dentro de sua organização.

Próxima etapa

Saiba como usar assinaturas ao planejar uma adoção em larga escala do Azure.