Gerenciamento de identidade e acesso para a Instância Gerenciada SQL habilitada para Azure Arc

Este artigo descreve a arquitetura do IAM (gerenciamento de acesso e identidade de instância gerenciada do SQL) habilitada para arco do Azure, considerações de design e recomendações para vários cenários.

A Instância Gerenciada SQL habilitada para Arc depende da extensão de serviços de dados habilitada para Arco do Azure em execução no cluster Kubernetes habilitado para Arco do Azure. A seguir estão os vários componentes dos serviços de dados habilitados para o Azure Arc que são importantes para o gerenciamento de identidade e acesso como parte dessa área de design crítica.

- Controlador de Dados do Azure Arc

- Azure Arc Active Directory Connector

- Instância Gerenciada de SQL habilitada para Azure Arc

Arquitetura

Autenticação SQL

A autenticação SQL tem suporte para a Instância Gerenciada SQL habilitada para Arc usando identidades SQL locais. O método de autenticação SQL é usado durante a entrada pela primeira vez para criar credenciais de entrada do Windows para administradores e conceder permissões ao banco de dados para acessar a Instância Gerenciada SQL habilitada para Arc usando a autenticação do Active Directory. Os painéis Grafana e Kibana suportam apenas autenticação básica no momento.

Autenticação do Active Directory

Para muitas organizações empresariais, a autenticação do Active Directory (AD) é o padrão para impor o RBAC (controle de acesso baseado em função) com SQL Servers em execução local e em ambientes de nuvem. A Instância Gerenciada SQL habilitada para Arco do Azure dá suporte à autenticação do AD para migrar perfeitamente os bancos de dados existentes do SQL Server para a Instância Gerenciada SQL habilitada para Arco e manter-se atualizada com a versão mais recente do SQL Server e os patches de segurança.

A Instância Gerenciada SQL habilitada para Arc usa a keytab Kerberos para dar suporte à autenticação do AD ao ser executada em clusters Kubernetes habilitados para Arc. O conector do Active Directory é um componente-chave nos serviços de dados habilitados para arco para oferecer suporte à autenticação do AD.

A seguir estão duas maneiras de gerar e gerenciar o keytab Kerberos e usá-lo na instância gerenciada SQL habilitada para Arc. As seções a seguir explicam os cenários e quando usar o modo keytab apropriado.

Keytab gerenciado pelo sistema

O conector do Active Directory no modo keytab gerenciado pelo sistema simplifica a geração de contas do AD e o gerenciamento de keytab para a Instância Gerenciada SQL habilitada para Arc. O conector do AD é responsável por criar as contas de serviço, atribuir entidades de serviço e gerar keytab para dar suporte à autenticação do AD. Esse método é recomendado para clientes que preferem simplificar operações em vez de controle granular para gerenciar automaticamente a guia de teclas para autenticação do AD.

Figura 1: Diagrama de arquitetura para o conector do AD no modo keytab gerenciado pelo sistema.

Keytab gerenciado pelo cliente

O conector do Active Directory no modo keytab gerenciado pelo cliente fornece controle total do gerenciamento de contas de serviço, entidades de serviço e geração de keytab para os clientes que seguem estritamente o processo ITIL (Information Technology Infrastructure Library) e a separação de funções para delegar atividades a diferentes equipes.

Figura 2: Diagrama de arquitetura para o conector AD no modo keytab gerenciado pelo cliente.

Controlador de Dados do Azure Arc

Quando a extensão de serviços de dados habilitada para arco é instalada no modo Diretamente conectado, uma identidade gerenciada é criada para que os serviços de dados habilitados para arco interajam com o plano de controle e o plano de dados das APIs do Gerenciador de Recursos do Azure (ARM). O Controlador de Dados do Azure Arc usa essa identidade gerenciada para executar essas ações ao gerenciar a Instância Gerenciada SQL habilitada para Arc.

Em um modo de conectividade indireta, uma entidade de serviço com permissões necessárias é necessária pelo Controlador de Dados do Azure Arc para exportar periodicamente informações de uso, como inventário e uso de recursos, para o Azure.

RBAC do Azure em serviços de dados habilitados para Azure Arc

A seguir estão as permissões RBAC necessárias para publicar métricas de monitoramento no Azure Monitor.

| Função | Descrição |

|---|---|

| Publicador de Métricas de Monitoramento | Permite publicar métricas em relação aos recursos do Azure. |

Acesso seguro à Instância Gerenciada SQL habilitada para Arco do Azure

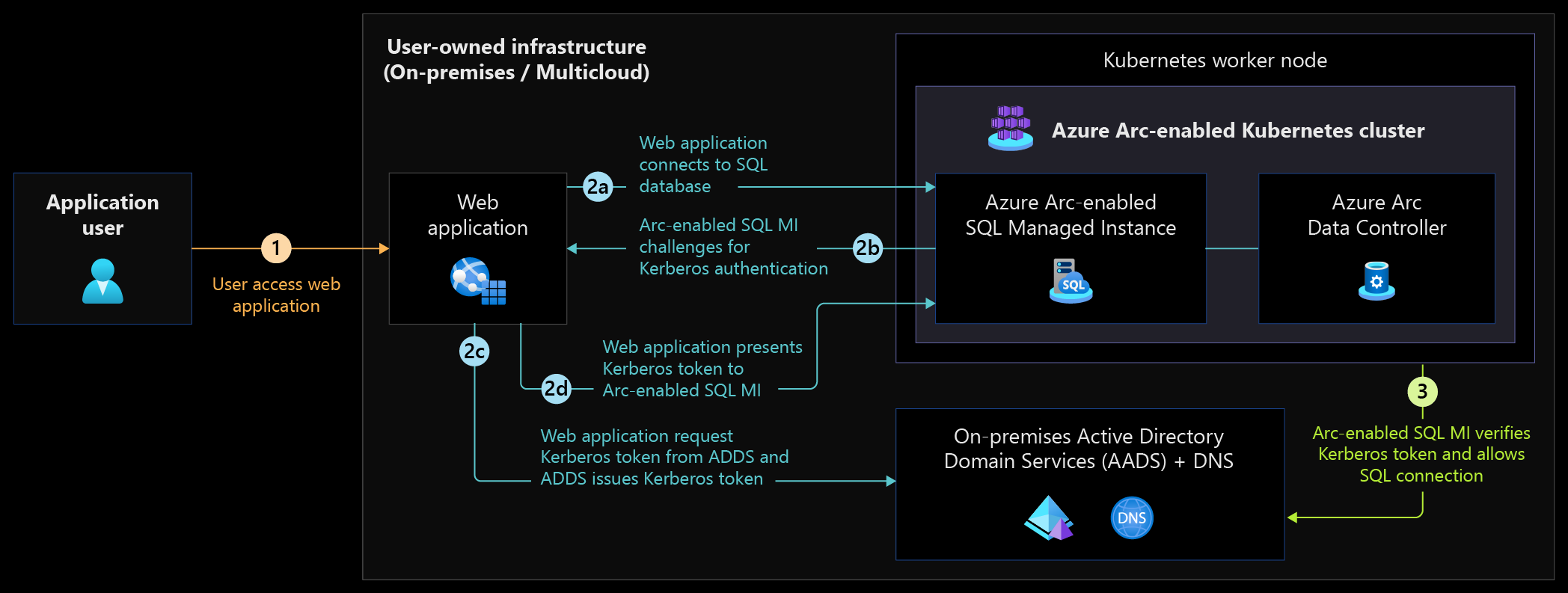

O diagrama de arquitetura a seguir mostra o acesso seguro usando a autenticação do AD.

O diagrama de arquitetura a seguir mostra o acesso seguro usando a autenticação SQL.

Considerações sobre o design

Examine a área de design crítica de gerenciamento de identidade e acesso das zonas de aterrissagem do Azure para avaliar o efeito dos serviços de dados habilitados para o Azure Arc em sua identidade geral e modelo de acesso.

Implantação de serviços de dados habilitados para arco

Considere a identidade que está sendo usada para implantar serviços de dados habilitados para Arco do Azure, dependendo do tipo de implantação, como manual ou automatizada, para implantação de serviços de dados habilitados para Arc. Essa identidade pode ser uma conta do Microsoft Entra ou uma conta do LDAP (Lightweight Directory Access Protocol) dos Serviços de Domínio Active Directory (AD DS) ou um provedor LDAP de terceiros com base em como os controles de acesso Kubernetes habilitados para Azure Arc subjacentes são gerenciados no local ou em outros ambientes de nuvem.

Considere se o controle de acesso baseado em grupo ou os controles de acesso baseados em identidade individual são mais apropriados para sua organização de Tecnologia da Informação (TI) gerenciar serviços de dados habilitados para Arc com base na sobrecarga de operações criada por ambas as opções.

Considere entre administradores do Kubernetes habilitados para Azure Arc vs grupo de gerenciamento de banco de dados (DMG) vs grupo de administração de aplicativos para implantar e gerenciar serviços de dados habilitados para Azure Arc, dependendo dos requisitos de segurança, governança e separação de funções da sua organização.

Considere o padrão de uso entre keytab gerenciado pelo sistema e keytab gerenciado pelo cliente para implantar o Azure Arc AD Connector para dar suporte à autenticação do AD na Instância Gerenciada SQL habilitada para Arc. Ambos os métodos têm os benefícios de operações simplificadas em comparação com o controle total do cliente sobre o gerenciamento de contas de serviço e a guia de teclas para suporte à autenticação do AD.

Acesso a serviços de dados habilitados para arco

Os controles de acesso da Instância Gerenciada SQL habilitados para Arc são totalmente independentes dos controles de acesso Kubernetes habilitados para o Azure Arc. É importante tomar algumas decisões de design para administrar a Instância Gerenciada SQL habilitada para Arc e fornecer acesso a aplicativos de consumidor e usuários finais.

Escolha entre a autenticação AD e SQL, dependendo dos aplicativos ou recursos de serviço da sua organização. Como nem todos os aplicativos oferecem suporte à autenticação do AD, revise as políticas de segurança da sua organização para tipos de autenticação permitidos e imponha controles de segurança extras necessários ao usar a autenticação SQL.

Quando os serviços nativos da nuvem precisarem autenticar e se conectar a bancos de dados de Instância Gerenciada SQL habilitados para Arc para extrair e ingerir dados em serviços de análise de dados, considere o uso de máquinas virtuais ou físicas de tempo de execução auto-hospedadas no local que ingressaram no AD sobre SQL para autenticar e se conectar à Instância Gerenciada SQL habilitada para Arc.

Recomendações sobre design

Além das recomendações de design a seguir, revise as recomendações de design de gerenciamento de identidade e acesso para o Kubernetes habilitado para Arc do Azure, já que a Instância Gerenciada SQL habilitada para Arc é implantada no cluster Kubernetes habilitado para Arc.

Implantação de serviços de dados habilitados para arco

Para organizações corporativas que seguem processos ITIL rigorosos, isole as equipes responsáveis pelo gerenciamento de serviços de dados habilitados para Arc do Kubernetes habilitado para Arc criando grupos de segurança diferentes e, em seguida, atribua permissões para gerenciar serviços de dados habilitados para Arc.

Use o modo keytab gerenciado pelo sistema para suporte à autenticação do AD para descarregar a sobrecarga de gerenciamento de guias de domínio e de guias de domínio para simplificar as operações.

Use o modo keytab gerenciado pelo cliente para autenticação do AD para ter controle total da criação da conta de serviço e da geração da keytab.

Crie uma Unidade Organizacional (UO) dedicada do AD para delegar controle de acesso e simplificar as operações para todas as contas de Instância Gerenciada SQL habilitadas para Arc.

Use a criptografia AES256 para arquivos keytab Kerberos e evite o uso de cifras RC4.

Acesso a serviços de dados habilitados para arco

Quando apropriado, use a autenticação do AD com a Instância Gerenciada SQL para descarregar o gerenciamento do ciclo de vida do usuário para serviços de diretório e use grupos de segurança no AD para gerenciar permissões de usuário.

Use a autenticação SQL com a Instância Gerenciada SQL habilitada para Arc como um tipo de autenticação menos preferencial e quando não for possível usar a autenticação do AD.

Depois que a autenticação do AD for possível para suas necessidades organizacionais, evite usar a autenticação SQL para operações diárias. Use a autenticação SQL somente para acesso de emergência ao servidor de banco de dados para administração de banco de dados.

Em cenários de implantação que não oferecem suporte à autenticação do AD, use a autenticação SQL com suporte na Instância Gerenciada SQL habilitada para Arc. Certifique-se de usar diretivas de senha forte e habilite a auditoria para monitorar identidades de usuário SQL e permissões concedidas para acessar servidores de banco de dados e bancos de dados.

RBAC (controle de acesso baseado em função)

No modo keytab gerenciado pelo sistema, permissões explícitas para DSA (Conta de Serviço de Domínio) são necessárias no nível da UO do Active Directory para a Instância Gerenciada SQL habilitada para Arc.

A seguir estão as permissões RBAC necessárias. Para o modo keytab gerenciado pelo cliente, não são necessárias permissões explícitas para a conta de serviço de domínio no nível da UO do Active Directory.

Permissões do Azure Arc AD Connector

| Permissão | Descrição |

|---|---|

| Ler todas as propriedades | Permitir ler todas as propriedades de um objeto de diretório. |

| Gravar todas as propriedades | Permitir atualizações para todas as propriedades do objeto de diretório. |

| Criar Objetos de usuário | Permitir a criação de objetos de diretório na UO. |

| Excluir objetos de usuário | Permitir a exclusão de objetos de diretório na UO. |

| Redefinir senha | Permitir a redefinição de senha de objetos de usuário na UO. |

Funções do SQL Server

Próximas etapas

Para obter mais informações sobre o gerenciamento de identidade e acesso da Instância Gerenciada SQL habilitada para Azure Arc, consulte os seguintes artigos:

- Instância gerenciada SQL habilitada para arco do Azure com autenticação do Active Directory

- Pré-requisitos de autenticação SQL habilitada para Arco do Azure nos pré-requisitos de autenticação do Active Directory

- Tutorial: Implantar o conector do Active Directory usando a CLI do Azure

- Implantar a Instância Gerenciada SQL integrada ao Azure Arc integrada ao Active Directory

- Experimente cenários automatizados de Instância Gerenciada SQL habilitada para Arco do Azure com o Azure Arc Jumpstart.

- Para saber mais sobre o Azure Arc, examine o Roteiro de aprendizagem do Azure Arc no Microsoft Learn.