Gerenciamento de identidades e acesso para servidores habilitados para Azure Arc

Sua organização precisa projetar os controles de acesso corretos para proteger ambientes híbridos usando sistemas de gerenciamento de identidades baseados em nuvem e locais.

Esses sistemas de gerenciamento de identidades desempenham uma função importante. Eles ajudam a projetar e implementar controles de gerenciamento de acesso confiáveis para proteger a infraestrutura de servidores habilitados para Azure Arc.

Identidade gerenciada

Na criação, a identidade atribuída pelo sistema Microsoft Entra ID só pode ser usada para atualizar o status dos servidores habilitados para o Azure Arc (por exemplo, a pulsação 'vista por último'). Ao conceder a essa identidade acesso aos recursos do Azure, você pode habilitar aplicativos em seu servidor para acessá-los para acessar recursos do Azure (por exemplo, para solicitar segredos de um Cofre de Chaves). Você deve:

- Considere quais casos de uso legítimos existem para os aplicativos de servidor obter tokens de acesso e acessar os recursos do Azure planejando o controle de acesso desses recursos.

- Controle funções de usuário privilegiadas em servidores habilitados para Arco do Azure (membros do grupo administradores locais ou Aplicativos de Extensões de Agente Híbrido no Windows e membros do grupo himds no Linux) para evitar que identidades gerenciadas pelo sistema sejam usadas indevidamente para obter acesso não autorizado aos recursos do Azure.

- Use o RBAC do Azure para controlar e gerenciar a permissão para identidades gerenciadas dos servidores habilitados para Azure Arc e executar revisões de acesso periódicas para essas identidades.

RBAC (controle de acesso baseado em função)

Seguindo o princípio de privilégio mínimo, usuários, grupos ou aplicativos atribuídos a funções como "colaborador" ou "proprietário" ou "Administrador de Recursos de Máquina Conectada do Azure" podem executar operações como implantar extensões, delegando efetivamente o acesso raiz ou de administrador em servidores habilitados para Azure Arc. Essas funções devem ser usadas com cuidado, para limitar o possível raio de explosão ou, por fim, substituídas por funções personalizadas.

Para limitar o privilégio de um usuário e permitir que ele só integre servidores ao Azure, a função Integração do Azure Connected Machine é adequada. Essa função só pode ser usada para integrar servidores e não pode reintegrar ou excluir o recurso do servidor. Revise a visão geral de segurança dos servidores habilitados para Azure Arc para obter mais informações sobre os controles de acesso.

Considere também os dados confidenciais que podem ser enviados para o espaço de trabalho do Azure Monitor Log Analytics - o mesmo princípio RBAC deve ser aplicado aos próprios dados. O acesso de leitura aos servidores habilitados para o Azure Arc pode fornecer acesso aos dados de log coletados pelo agente do Log Analytics, armazenados no espaço de trabalho associado do Log Analytics. Examine como implementar o acesso granular ao workspace do Log Analytics em Design de implantação dos Logs do Azure Monitor.

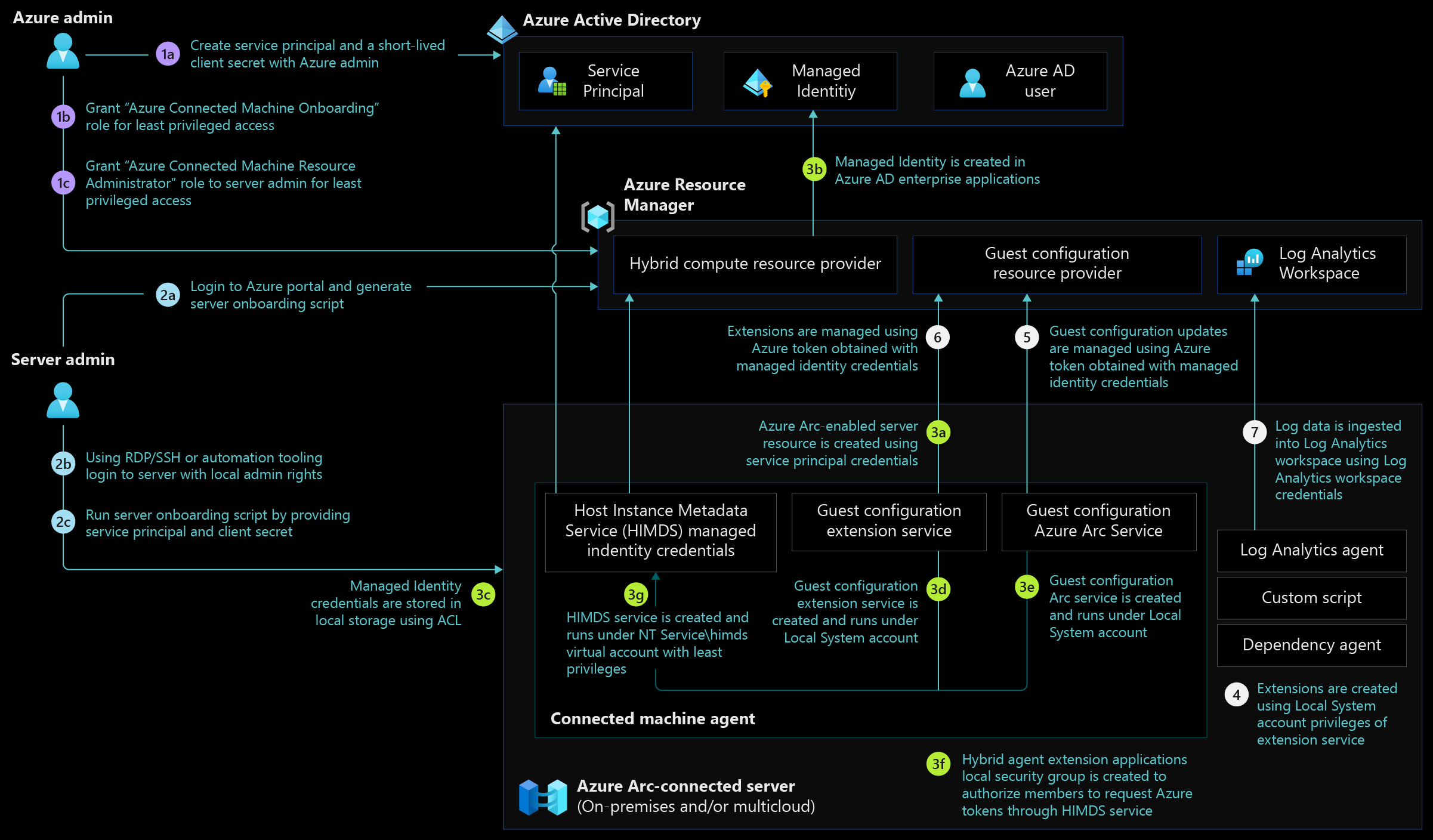

Arquitetura

O seguinte diagrama mostra uma arquitetura de referência que apresenta as funções, as permissões e o fluxo de ações dos servidores habilitados para Azure Arc:

Considerações sobre o design

- Decida quem da sua organização deve ter acesso aos servidores de integração para configurar as permissões necessárias nos servidores e no Azure.

- Decida quem deve gerenciar os servidores habilitados para Azure Arc. Em seguida, decida quem pode ver os dados nos serviços do Azure e em outros ambientes de nuvem.

- Decida quantas entidades de serviço de integração Arc você precisa. Várias dessas identidades podem ser usadas para integrar servidores que pertencem a diferentes funções ou unidades de negócios em uma empresa com base na responsabilidade operacional e na propriedade.

- Revise a área de design de gerenciamento de identidades e acesso da escala empresarial da zona de destino do Azure. Revise a área para avaliar o impacto dos servidores habilitados para Azure Arc no seu modelo geral de identidade e acesso.

Recomendações sobre design

- Integração e administração do servidor

- Use grupos de segurança para atribuir direitos de administrador local aos usuários identificados ou às contas de serviço nos servidores a serem integrados ao Azure Arc em escala.

- Use a entidade de serviço do Microsoft Entra para integrar servidores ao Azure Arc. Considere o uso de várias entidades de serviço do Microsoft Entra em um modelo operacional descentralizado, em que os servidores são gerenciados por diferentes equipes de TI.

- Use segredos de cliente principal do serviço Microsoft Entra de curta duração.

- Atribua a função Integração do Azure Connected Machine no nível do grupo de recursos.

- Use os grupos de segurança do Microsoft Entra e conceda a função de Administrador de Recursos de Servidor Híbrido. Conceda a função às equipes e às pessoas que gerenciarão os recursos do servidor habilitado para Azure Arc no Azure.

- Acesso a recursos protegidos pelo Microsoft Entra ID

- Use identidades gerenciadas para aplicativos em execução em seus servidores locais (e outros ambientes de nuvem) para fornecer acesso a recursos de nuvem protegidos pelo Microsoft Entra ID.

- Restrinja o acesso a identidades gerenciadas para permitir aplicativos autorizados usando permissões de aplicativo do Microsoft Entra.

- Use o grupo de segurança local

Hybrid agent extension applicationsno Windows ou o grupo himds no Linux para permitir acesso aos usuários para solicitar tokens de acesso de recursos do Azure nos servidores habilitados para Azure Arc.

Próximas etapas

Para obter mais diretrizes para o percurso de adoção de nuvem híbrida, examine os recursos a seguir:

- Revise os cenários do Azure Arc Jumpstart .

- Revise os pré-requisitos para servidores habilitados para o Azure Arc.

- Planejar uma implantação em escala de servidores habilitados para o Arco do Azure.

- Saiba mais sobre o Azure Arc por meio do caminho de aprendizado do Azure Arc.