Insights de gerenciamento de riscos

Operar uma empresa traz riscos. A função de uma equipe de segurança é informar e aconselhar os tomadores de decisão sobre como os riscos de segurança se encaixam em suas estruturas. O objetivo da segurança é aprender sobre seus negócios e, em seguida, usar a experiência de segurança para identificar os riscos para as metas de negócios e ativos. Em seguida, a segurança aconselha os tomadores de decisão sobre cada risco e, em seguida, recomenda quais são aceitáveis. Essas informações são fornecidas com a compreensão de que a responsabilidade por essas decisões está no ativo ou no proprietário do processo.

Observação

A regra geral para responsabilidade de risco é:

A pessoa que detém e aceita o risco é a pessoa que explica ao mundo o que deu errado (geralmente na frente das câmeras de TV).

Quando amadurecido, o objetivo da segurança é expor e mitigar riscos e, em seguida, capacitar a empresa a mudar com o mínimo de risco. Esse nível de maturidade requer informações sobre riscos e uma profunda integração da segurança. Em qualquer nível de maturidade para sua organização, os principais riscos de segurança devem aparecer no registro de riscos. Esses riscos são, então, gerenciados para um nível aceitável.

Assista ao vídeo a seguir para saber mais sobre o alinhamento da segurança e como você pode gerenciar o risco na sua organização.

O que o é risco de segurança cibernética?

O risco de segurança cibernética é o dano potencial ou a destruição de ativos de negócios, receita e reputação. Esse dano é causado por invasores humanos tentando roubar dinheiro, informações ou tecnologia.

Embora esses ataques ocorram no ambiente técnico, eles geralmente representam um risco para toda a organização. O risco de segurança cibernética deve ser alinhado à medição de risco, controle e estrutura de mitigação. Muitas organizações ainda tratam o risco de segurança cibernética como um problema técnico a ser resolvido. Essa percepção leva a conclusões incorretas que não reduzem o impacto estratégico nos negócios dos riscos.

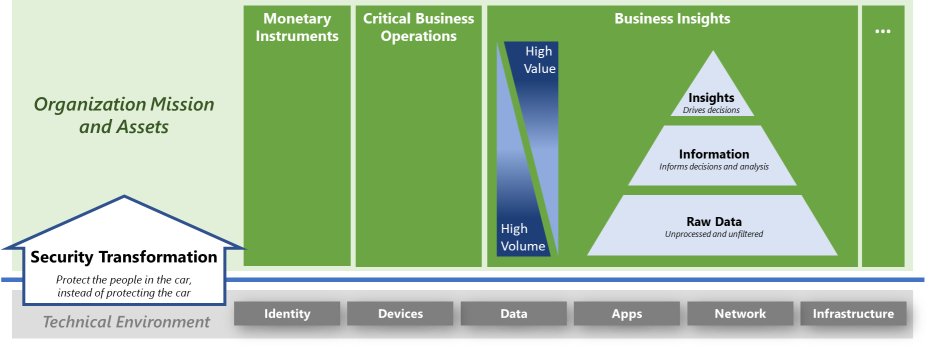

O diagrama a seguir mostra a mudança de um programa típico orientado tecnicamente para uma estrutura de negócios.

Os líderes de segurança se afastar da perspectiva técnica e descobrir quais ativos e dados são importantes para os líderes de negócios. Em seguida, priorize como as equipes passam seu tempo, atenção e orçamento relacionados à importância dos negócios. A perspectiva técnica é reaplicada à medida que a segurança e as equipes de TI trabalham por meio de soluções. Mas observar o risco de segurança cibernética apenas como um problema de tecnologia pode correr o risco de resolver os problemas errados.

Alinhar o gerenciamento de riscos de segurança

Trabalhe continuamente para criar uma ponte mais forte entre a segurança cibernética e a sua liderança organizacional. Esse conceito se aplica tanto a relacionamentos humanos quanto a processos explícitos. A natureza do risco de segurança e a dinâmica divergente de oportunidades de negócios do parceiro estão sempre mudando. As fontes de risco de segurança exigem um investimento contínuo na criação e na melhoria dessa relação.

A chave para essa relação é entender como o valor comercial se conecta a ativos técnicos específicos. Sem essa direção, a segurança não pode ter certeza do que é mais importante para sua organização. Eles só conseguiram proteger os ativos mais importantes por sorte do acaso.

É importante iniciar esse processo imediatamente. Comece obtendo uma melhor compreensão dos ativos confidenciais e críticos para os negócios em sua organização.

O processo típico de iniciar essa transformação é:

-

Alinhe os negócios em uma relação bidirecional:

- Comunique-se em seu idioma para explicar as ameaças à segurança usando uma terminologia empresarial fácil de entender. Esta explicação ajuda a quantificar o risco e o impacto sobre a estratégia e a missão geral de negócios.

- Ouça e aprenda ativamente conversando com pessoas em toda a empresa. Trabalhe para entender o impacto de serviços comerciais importantes e informações, caso eles tenham sido comprometidos ou violados. Essa compreensão fornece uma visão clara da importância do investimento em políticas, padrões, treinamento e controles de segurança.

-

Traduza aprendizado sobre as prioridades e riscos de negócios em ações concretas e sustentáveis, tais como:

-

Curto prazo que se concentra em lidar com prioridades importantes.

- Proteja ativos críticos e informações de alto valor com controles de segurança apropriados. Esses controles aumentam a segurança enquanto habilitam a produtividade dos negócios.

- Concentre-se em ameaças emergentes e imediatas que têm maior probabilidade de causar impacto nos negócios.

- Monitore alterações em estratégias de negócios e iniciativas para permanecer em alinhamento.

-

Longo prazo define a direção e as prioridades para tornar o progresso constante ao longo do tempo, melhorando a postura geral de segurança.

- Use a Confiança zero para criar uma estratégia, um plano e uma arquitetura para reduzir os riscos em sua organização. Alinhe-os com os princípios de confiança zero de supostas violações, privilégios mínimos e verificação explícita. A adoção desses princípios muda de controles estáticos para decisões mais dinâmicas baseadas em risco. Essas decisões se baseiam em detecções em tempo real de comportamento estranho, independentemente de onde a ameaça foi iniciada.

- Pague a dívida técnica como uma estratégia consistente por meio da operação de práticas recomendadas de segurança em toda a organização. Por exemplo, substitua a autenticação baseada em senha por autenticação multifator e sem senha, aplique patches de segurança e desative ou isole sistemas herdados. Como pagar uma hipoteca, você deve fazer pagamentos contínuos para obter o benefício completo e o valor de seus investimentos.

- Aplique classificações de dados, rótulos de sensibilidade e controle de acesso baseado em função para proteger dados contra perda ou comprometimento durante todo o ciclo de vida. Esses esforços não conseguem capturar completamente a natureza dinâmica e a riqueza do contexto e do insight dos negócios. Porém, esses habilitadores de chave são usados para orientar a proteção e a governança de informações, limitando o impacto potencial de um ataque.

-

Curto prazo que se concentra em lidar com prioridades importantes.

- Estabeleça uma cultura de segurança íntegra ao praticar, comunicar e modelar publicamente o comportamento certo. A cultura deve se concentrar na colaboração aberta entre os colegas corporativos, de TI e segurança. Em seguida, aplique esse foco a uma "mentalidade de crescimento" de aprendizado contínuo. Concentre as alterações de cultura na remoção de silos de segurança, TI e organização de negócios maiores. Essas alterações obtêm mais níveis de resiliência e compartilhamento de conhecimento.

Para obter mais informações, confira Definir uma estratégia de segurança.

Entendendo o risco de segurança cibernética

O risco de segurança cibernética é causado por invasores humanos tentando roubar dinheiro, informações ou tecnologia. É importante entender as motivações e os padrões de comportamento desses invasores.

Motivações

As motivações e incentivos para diferentes tipos de invasores espelham as organizações legítimas.

Entender as motivações dos invasores pode ajudá-lo a entender a probabilidade e o impacto potencial de diferentes tipos de ataques. Embora as estratégias de segurança e os controles técnicos mais importantes sejam semelhantes entre as organizações, esse contexto pode ajudar a orientar suas áreas de foco no investimento em segurança.

Para obter mais informações, confira Interrompendo o retorno sobre o investimento do invasor.

Padrões de comportamento

As organizações enfrentam uma variedade de modelos de invasores humanos que modelam seu comportamento:

Mercadoria: A maioria das ameaças que as organizações enfrentam normalmente são invasores que visam lucro, controlados por um ROI (retorno sobre o investimento financeiro). Esses invasores normalmente usam as ferramentas e os métodos disponíveis mais baratos e mais eficazes. A sofisticação desses ataques (por exemplo, furtivo e de ferramentas) normalmente aumenta à medida que novos métodos são comprovados por outros e disponibilizados para uso em alta escala.

Borda à esquerda: Grupos de ataque sofisticados são orientados por resultados de missão de longo prazo e geralmente têm fundos disponíveis. Esse financiamento é usado para se concentrar na inovação. Essa inovação pode incluir investir em ataques de cadeia de suprimentos ou alterar táticas em uma campanha de ataque para prejudicar a detecção e investigação.

Normalmente, os invasores são do tipo:

- Flexível: Eles usam mais de um vetor de ataque para obter a entrada para a rede.

- Orientado por objetivos: Eles atingem uma finalidade específica ao acessar seu ambiente. As metas podem ser específicas para suas pessoas, dados ou aplicativos, mas você também pode se ajustar a uma determinada classe de destinos. Por exemplo, "uma empresa lucrativa que provavelmente pagará para restaurar o acesso aos seus dados e sistemas".

- Furtivo: Eles tomam precauções para remover evidências ou ocultar seus vestígios, geralmente em níveis de investimento e de prioridade diferentes.

- Paciente: Eles demoram para fazer o reconhecimento para entender sua infraestrutura e seu ambiente de negócios.

- Com muitos recursos e qualificada: Eles têm conhecimento das tecnologias que estão em que estão focados, embora a profundidade das habilidades possa variar.

- Experiente: Eles usam técnicas e ferramentas estabelecidas para obter privilégios elevados para acessar ou controlar diferentes aspectos da propriedade digital.

Próximas etapas

Para que o gerenciamento de riscos seja eficaz, ele deve ser distribuído em todos os aspectos de suas atividades de governança e conformidade. Para que os riscos sejam avaliados corretamente, a segurança sempre deve ser considerada como parte de uma abordagem abrangente.

- Integração de segurança é a próxima área de foco da segurança.