Extrair imagens de um registro de contêiner para um cluster AKS em um locatário diferente do Microsoft Entra

Em alguns casos, você pode ter seu cluster do Azure AKS em um locatário do Microsoft Entra e seu registro de contêiner do Azure em um locatário diferente. Este artigo percorre as etapas para habilitar a autenticação entre locatários usando a credencial principal de serviço AKS para extrair do registro de contêiner.

Nota

Não é possível anexar o registro e autenticar usando uma identidade gerenciada pelo AKS quando o cluster e o registro de contêiner estão em locatários diferentes.

Descrição geral do cenário

Pressupostos para este exemplo:

- O cluster AKS está no Locatário A e o registro de contêiner do Azure está no Locatário B.

- O cluster AKS é configurado com autenticação de entidade de serviço no Locatário A. Saiba mais sobre como criar e usar uma entidade de serviço para seu cluster AKS.

Você precisa de pelo menos a função de Colaborador na assinatura do cluster AKS e a função de Proprietário na assinatura do registro de contêiner.

Use as seguintes etapas para:

- Crie um novo aplicativo multilocatário (entidade de serviço) no Locatário A.

- Provisione o aplicativo no Locatário B.

- Configurar a entidade de serviço para extrair do Registro no Locatário B

- Atualize o cluster AKS no Locatário A para autenticar usando a nova entidade de serviço

Instruções passo a passo

Etapa 1: Criar aplicativo Microsoft Entra multilocatário

Entre no portal do Azure no Locatário A.

Procure e selecione Microsoft Entra ID.

Em Gerir, selecione Registos de > aplicações + Novo registo.

Em Tipos de conta suportados, selecione Contas em qualquer diretório organizacional.

Em URI de Redirecionamento, introduza https://www.microsoft.com.

Selecione Registar.

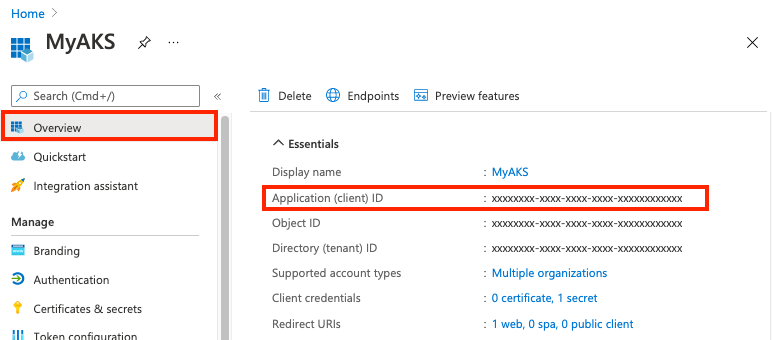

Na página Visão geral, anote a ID do aplicativo (cliente). Será utilizado no Passo 2 e no Passo 4.

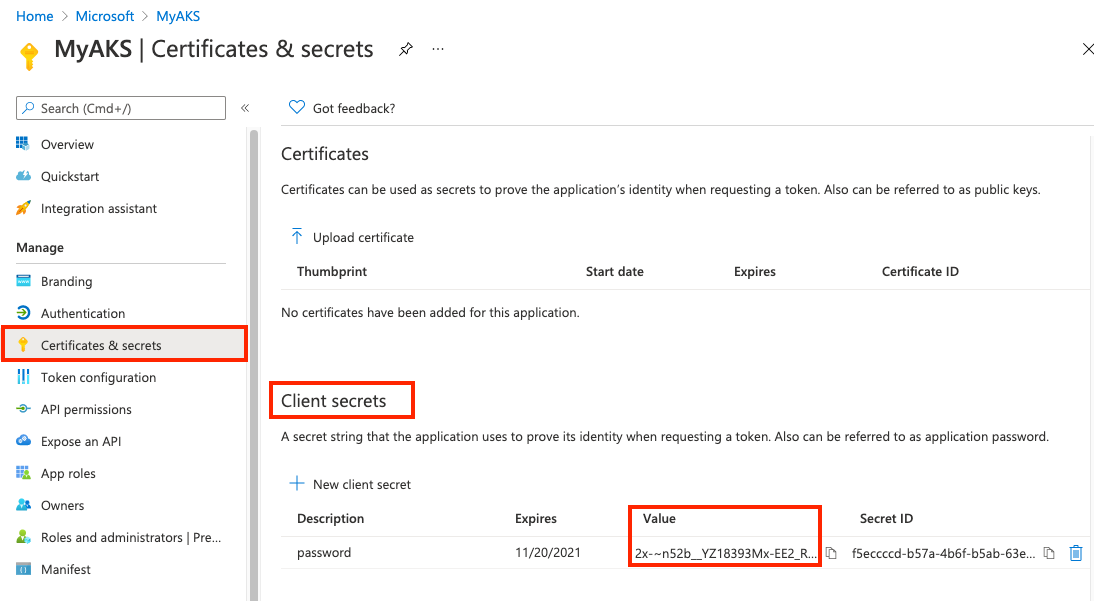

Em Certificados & segredos, em Segredos do cliente, selecione + Novo segredo do cliente.

Insira uma Descrição, como Senha, e selecione Adicionar.

Em Segredos do cliente, tome nota do valor do segredo do cliente. Você o usa para atualizar a entidade de serviço do cluster AKS na Etapa 4.

Etapa 2: Provisionar a entidade de serviço no locatário ACR

Abra o link a seguir usando uma conta de administrador no Locatário B. Quando indicado, insira a ID do Locatário B e a ID do aplicativo (ID do cliente) do aplicativo multilocatário.

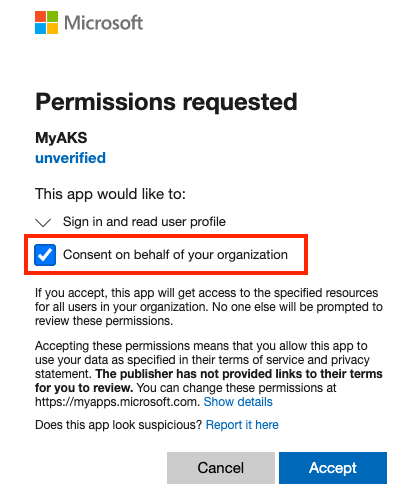

https://login.microsoftonline.com/<Tenant B ID>/oauth2/authorize?client_id=<Multitenant application ID>&response_type=code&redirect_uri=<redirect url>Selecione Consentimento em nome da sua organização e, em seguida, Aceitar.

Etapa 3: Conceder permissão à entidade de serviço para extrair do registro

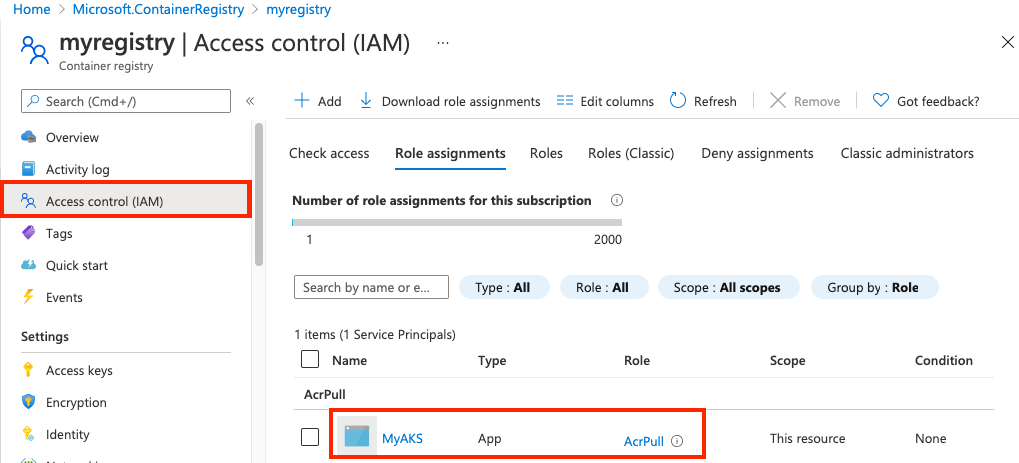

No Locatário B, atribua a função AcrPull à entidade de serviço, com escopo para o registro do contêiner de destino. Você pode usar o portal do Azure ou outras ferramentas para atribuir a função. Para obter exemplos de etapas usando a CLI do Azure, consulte Autenticação do Registro de Contêiner do Azure com entidades de serviço.

Etapa 4: Atualizar o AKS com o segredo do aplicativo Microsoft Entra

Use o ID do aplicativo multilocatário (cliente) e o segredo do cliente coletados na Etapa 1 para atualizar a credencial da entidade de serviço AKS.

A atualização da entidade de serviço pode levar vários minutos.

Próximos passos

- Saiba mais Autenticação do Registro de Contêiner do Azure com entidades de serviço

- Saiba mais sobre segredos de extração de imagem na documentação do Kubernetes

- Saiba mais sobre objetos principais de aplicativo e serviço no Microsoft Entra ID

- Saiba mais sobre cenários para autenticação com o Registro de Contêiner do Azure a partir de um cluster Kubernetes