Registro de Contêiner do Azure atenuando a exfiltração de dados com pontos de extremidade de dados dedicados

O Registro de Contêiner do Azure apresenta pontos de extremidade de dados dedicados. O recurso habilita as regras de firewall do cliente com escopo restrito para os registros específicos, minimizando as preocupações de exfiltração de dados.

O recurso de pontos de extremidade de dados dedicados está disponível na camada de serviço Premium. Para obter informações de preço, confira container-registry-pricing.

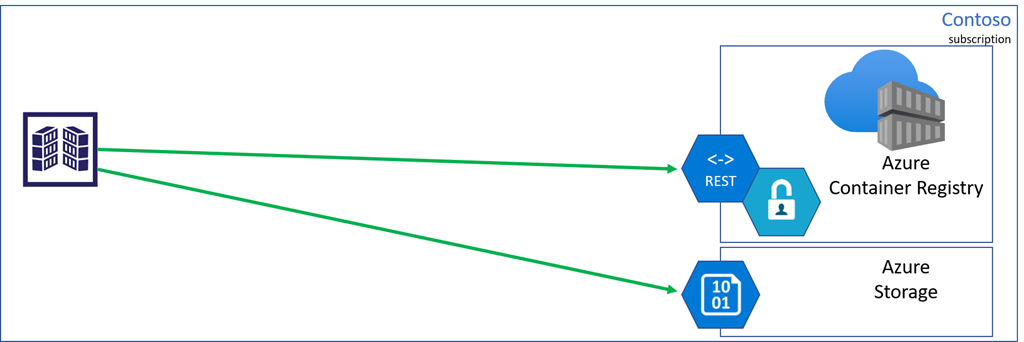

Extrair conteúdo de um registro envolve dois pontos de extremidade:

Ponto de extremidade do registro, geralmente chamado de URL de logon, usado para autenticação e descoberta de conteúdo. Um comando como docker pulls contoso.azurecr.io/hello-world faz uma solicitação REST, que autentica e negocia as camadas, que representam o artefato solicitado.

Os pontos de extremidade de dados atendem aos blobs que representam as camadas de conteúdo.

Contas de armazenamento gerenciadas do registro

O Registro de Contêiner do Azure é um serviço multilocatário. O serviço de registro gerencia as contas de armazenamento do ponto de extremidade de dados. Os benefícios das contas de armazenamento gerenciadas incluem balanceamento de carga, divisão controversa de conteúdo, várias cópias para maior entrega de conteúdo simultâneo e suporte a várias regiões com replicação geográfica.

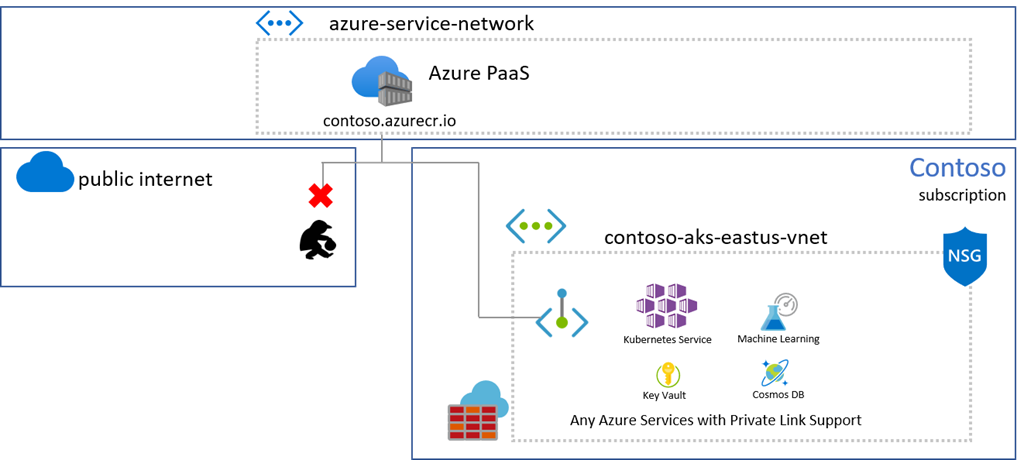

Suporte à rede virtual de Link Privado do Azure

O suporte à rede virtual de Link Privado do Azure habilita os pontos de extremidade privados para o serviço de registro gerenciado das Redes Virtuais do Azure. Nesse caso, os pontos de extremidade de registro e de dados podem ser acessados de dentro da rede virtual, usando IPs privados.

Depois que o serviço de registro gerenciado e as contas de armazenamento são protegidos para o acesso de dentro da rede virtual, os pontos de extremidade públicos são removidos.

A conexão de rede virtual nem sempre é uma opção.

Importante

O Link Privado do Azure é a maneira mais segura de controlar o acesso à rede entre clientes e o registro, pois o tráfego de rede é limitado à Rede Virtual do Azure, usando IPs privados. Quando o Link Privado não é uma opção, os pontos de extremidade de dados dedicados podem fornecer conhecimento seguro sobre quais recursos são acessíveis em cada cliente.

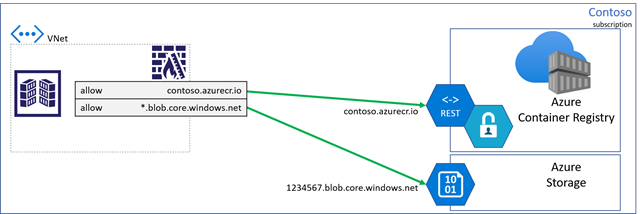

Regras de firewall do cliente e riscos de exfiltração de dados

As regras de firewall do cliente limitam o acesso a recursos específicos. As regras de firewall se aplicam ao se conectar a um registro de hosts locais, dispositivos IoT e agentes de build personalizados. As regras também se aplicam quando o suporte ao Link Privado não é uma opção.

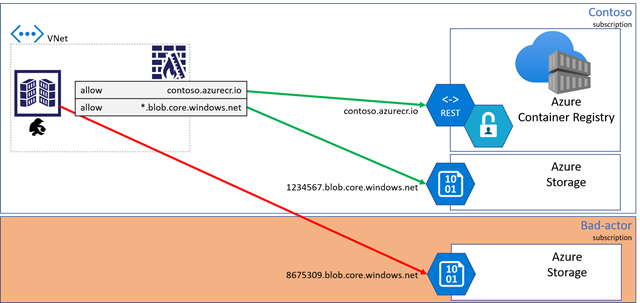

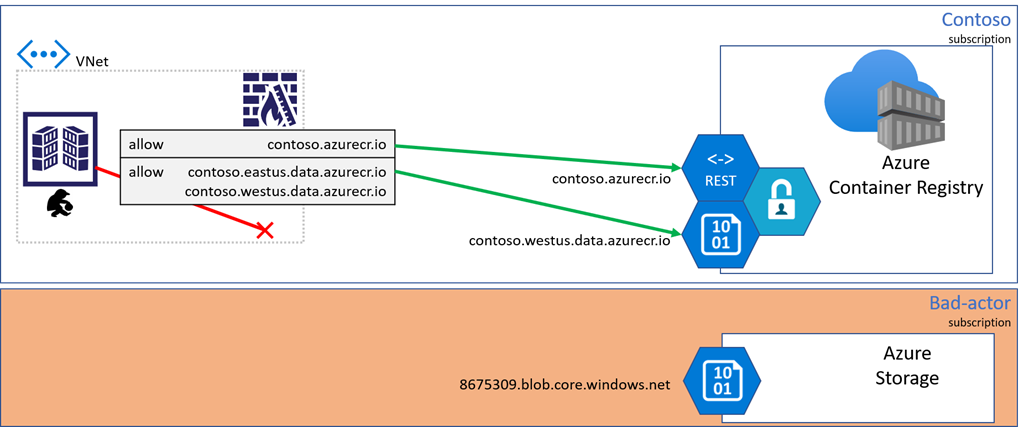

À medida que os clientes bloquearam as configurações de firewall do cliente, eles perceberam que devem criar uma regra com um curinga para todas as contas de armazenamento, levantando preocupações com a exfiltração de dados. Um ator não autorizado pode implantar um código capaz de gravar na conta de armazenamento dos clientes.

Portanto, para resolver as preocupações de exfiltração de dados, o Registro de Contêiner do Azure está disponibilizando pontos de extremidade de dados dedicados.

Pontos de extremidade dos dados dedicados

Os pontos de extremidade de dados dedicados ajudam a recuperar as camadas do serviço de Registro de Contêiner do Azure, com nomes de domínio totalmente qualificados que representam o domínio do registro.

Como qualquer registro pode vir a ter replicação geográfica, um padrão regional é usado: [registry].[region].data.azurecr.io.

Para o exemplo da Contoso, vários pontos de extremidade de dados regionais são adicionados como suporte à região local com uma réplica próxima.

Com pontos de extremidade de dados dedicados, o ator não autorizado é impedido de gravar em outras contas de armazenamento.

Como habilitar pontos de extremidade dos dados dedicados

Observação

Alternar para os pontos de extremidade de dados dedicados afetará os clientes que configuraram o acesso de firewall para os pontos de extremidade existentes *.blob.core.windows.net, causando falhas de pull. Para garantir que os clientes tenham acesso consistente, adicione os novos pontos de extremidade de dados às regras de firewall do cliente. Depois de concluídos, os registros existentes podem habilitar pontos de extremidade de dados dedicados por meio do az cli.

Para usar as etapas da CLI do Azure neste artigo, a CLI do Azure versão 2.4.0 ou posterior é necessária. Se você precisar instalar ou atualizar, confira Instalar CLI do Azure ou execute no Azure Cloud Shell.

- Execute o comando az acr update para habilitar o ponto de extremidade de dados dedicado.

az acr update --name contoso --data-endpoint-enabled

- Execute o comando az acr show para exibir os pontos de extremidade de dados, incluindo pontos de extremidade regionais para registros com replicação geográfica.

az acr show-endpoints --name contoso

Saída de exemplo:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Próximas etapas

- Configure para acessar um registro de contêiner do Azure protegido por regras de firewall.

- Conectar-se ao Registro de Contêiner do Azure usando o Link Privado do Azure