Visão geral da segurança do banco de dados no Azure Cosmos DB for MongoDB vCore.

APLICA-SE AO: MongoDB vCore

Este artigo discute as melhores práticas de segurança de banco de dados e os principais recursos oferecidos pelo Azure Cosmos DB for MongoDB vCore para ajudar você a prevenir, detectar e responder a violações de banco de dados.

Novidades na segurança do Azure Cosmos DB for MongoDB vCore

A criptografia em repouso agora está disponível para documentos e backups armazenados no Azure Cosmos DB for MongoDB vCore na maioria das regiões do Azure. A criptografia em repouso é aplicada automaticamente para clientes novos e existentes nessas regiões. Não é necessário configurar nada. Você obtém a mesma latência, taxa de transferência, disponibilidade e funcionalidade excelentes de antes, com o benefício de saber que seus dados estão seguros e protegidos com a criptografia em repouso. Os dados armazenados em seu cluster do Azure Cosmos DB for MongoDB vCore são criptografados de forma automática e contínua com chaves gerenciadas pela Microsoft usando as chaves gerenciadas pelo serviço.

Como fazer para proteger meu banco de dados

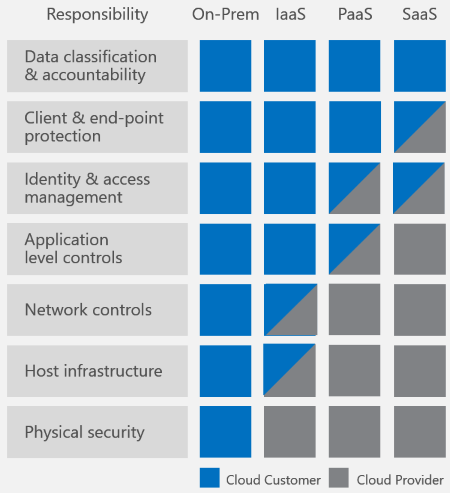

A segurança dos dados é uma responsabilidade compartilhada por você, o cliente e seu provedor de banco de dados. Dependendo do provedor de banco de dados que você escolher, o tamanho da responsabilidade pode variar. Se você escolher uma solução local, precisará fornecer tudo, desde a proteção do ponto de extremidade até a segurança física do seu hardware, o que não é uma tarefa fácil. Se você escolher um provedor de banco de dados em nuvem PaaS, como o Azure Cosmos DB, sua área de interesse será consideravelmente reduzida. A imagem a seguir, retirada do white paper Responsabilidades compartilhadas para a computação em nuvem da Microsoft, mostra como sua responsabilidade diminui com um provedor de PaaS, como o Azure Cosmos DB.

O diagrama anterior mostra componentes de segurança de nuvem de alto nível, mas com quais itens você precisa se preocupar especificamente para sua solução de banco de dados? E como você pode comparar as soluções?

Recomendamos a seguinte lista de verificação de requisitos para comparação dos sistemas de banco de dados:

- Configurações de firewall e de segurança de rede

- Autenticação de usuário e controles de usuário refinados

- Capacidade de replicar dados globalmente para falhas regionais

- Capacidade de failover de um data center para outro

- Replicação de dados locais em um data center

- Backup de dados automático

- Restauração de dados excluídos de backups

- Proteger e isolar dados confidenciais

- Monitoramento de ataques

- Resposta aos ataques

- Capacidade de limitar os dados geograficamente a fim de aderir a restrições de controle de dados

- Proteção física dos servidores em data centers protegidos

- Certificações

E embora pareça óbvio, as falhas recentes em grande escala de banco de dados nos lembram da importância simples, mas fundamental, dos requisitos a seguir:

- Servidores com patches que permanecem atualizados

- Criptografia HTTPS por padrão/TLS

- Contas administrativas com senhas fortes

Como o Azure Cosmos DB protege meu banco de dados

O Azure Cosmos DB for MongoDB vCore cumpre perfeitamente todos e cada um desses requisitos de segurança.

Vamos examinar cada um deles em detalhes.

| Requisito de segurança | Abordagem de segurança do Azure Cosmos DB |

|---|---|

| Segurança de rede | O uso de um firewall de IP é a primeira camada de proteção de seu banco de dados. O Azure Cosmos DB for MongoDB vCore dá suporte a controles de acesso baseados em IP orientados por políticas para suporte ao firewall de entrada. Os controles de acesso baseados em IP são semelhantes às regras de firewall usadas pelos sistemas de banco de dados tradicionais. Entretanto, eles são expandidos para que um cluster do Azure Cosmos DB for MongoDB vCore seja acessível somente a partir de um conjunto aprovado de computadores ou serviços de nuvem. O Azure Cosmos DB for MongoDB vCore permite que você habilite um endereço IP específico (168.61.48.0), um intervalo de IPs (168.61.48.0/8) e combinações de IPs e intervalos. Todas as solicitações originadas de computadores fora dessa lista permitida são bloqueadas pelo Azure Cosmos DB for MongoDB vCore. As solicitações de computadores e de serviços de nuvem aprovados devem concluir o processo de autenticação para receber o controle de acesso aos recursos. |

| Replicação local | Mesmo em um único data center, o Azure Cosmos DB for MongoDB vCore replica os dados usando o LRS. Os Clusters habilitados para alta disponibilidade (HA) também possuem outra camada de replicação entre um nó primário e um nó secundário, garantindo assim um SLA de disponibilidade de 99,995%. |

| Backups online automatizados | Os bancos de dados do Azure Cosmos DB for MongoDB vCore são regularmente copiados por segurança e armazenados em um repositório com redundância geográfica. |

| Restaurar dados excluídos | Os backups online automatizados podem ser usados para recuperar os dados que você pode ter excluído acidentalmente até cerca de 7 dias após o evento. |

| Proteger e isolar dados confidenciais | Todos os dados nas regiões listadas em Novidades agora serão criptografados em repouso. |

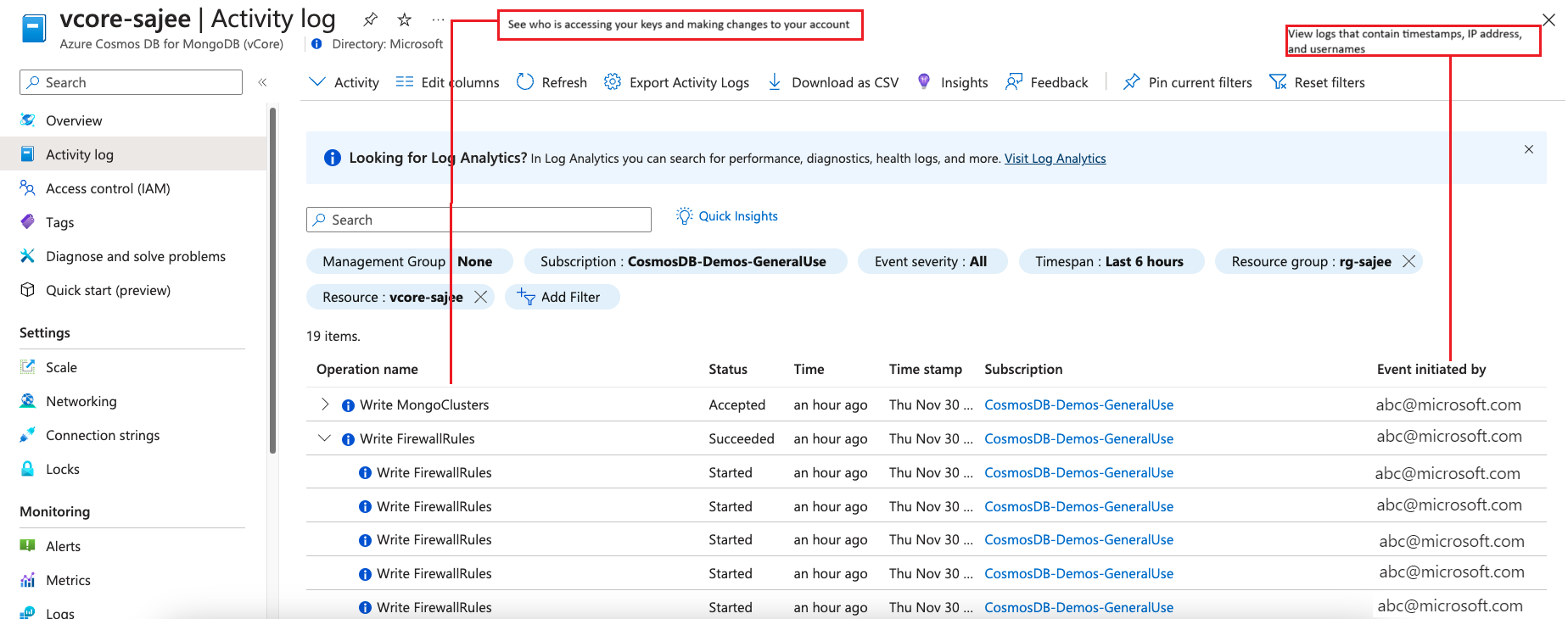

| Monitorar ataques | Com o log de auditoria e os logs de atividade, você pode monitorar as atividades normais e anormais de sua conta. Você pode exibir quais operações foram realizadas em seus recursos. Esses dados incluem quem iniciou a operação, quando a operação ocorreu, o status da operação e muito mais. |

| Responder a ataques | Depois de contatar o Suporte do Azure para relatar um possível ataque, começa um processo de resposta ao incidente com cinco etapas. A meta do processo de cinco etapas é restaurar a segurança e as operações de serviço normais. O processo de cinco etapas restaura os serviços o mais rápido possível após a detecção de um problema e o início de uma investigação. Saiba mais em Resposta da segurança do Microsoft Azure na nuvem. |

| Instalações protegidas | Os dados no Azure Cosmos DB for MongoDB vCore são armazenados em SSDs em data centers protegidos do Azure. Saiba mais em Datacenters globais da Microsoft |

| Criptografia HTTPS/SSL/TLS | O Azure Cosmos DB for MongoDB vCore dá suporte para os níveis de TLS até 1.2 (incluído). É possível impor um nível mínimo do TLS do lado do servidor. |

| Criptografia em trânsito | A criptografia (SSL/TLS) é sempre imposta e, se você tentar se conectar ao cluster sem criptografia, essa tentativa falhará. Somente conexões por meio de um cliente MongoDB são aceitas e a criptografia é sempre imposta. Sempre que os dados são gravados no Azure Cosmos DB for MongoDB vCore, seus dados são criptografados em trânsito com o protocolo TLS 1.2. |

| Criptografia em repouso | O Azure Cosmos DB for MongoDB vCore usa o módulo de criptografia validado por FIPS 140-2 para criptografia de armazenamento de dados em repouso. Os dados, incluindo todos os backups, são criptografados no disco, incluindo os arquivos temporários. O serviço usa a criptografia AES de 256 bits incluída na criptografia de armazenamento do Azure e as chaves são gerenciadas pelo sistema. A criptografia de armazenamento está sempre habilitada e não pode ser desabilitada. |

| Servidores com patches | O Azure Cosmos DB for MongoDB vCore elimina a necessidade de gerenciar e aplicar patches em clusters, o que é feito automaticamente para você. |

| Contas administrativas com senhas fortes | É difícil acreditar que precisamos mencionar esse requisito, mas, ao contrário de alguns de nossos concorrentes, é impossível ter uma conta administrativa sem senha no Azure Cosmos DB for MongoDB vCore. A segurança via autenticação baseada em segredo TLS está incorporada por padrão. |

| Certificações de proteção de dados e de segurança | Para obter a lista mais atualizada de certificações, consulte Conformidade do Azure e o documento de conformidade do Azure mais recente com todas as certificações do Azure, incluindo a do Azure Cosmos DB. |

A captura de tela a seguir mostra como você pode usar os logs de atividade e log de auditoria para monitorar sua conta:

Opções de segurança de rede

Esta seção descreve várias opções de segurança de rede que podem ser configuradas para seu cluster.

Sem acesso

Sem Acesso é a opção padrão para um cluster recém-criado se o acesso público ou privado não estiver habilitado. Nesse caso, nenhum computador, seja dentro ou fora do Azure, pode se conectar aos nós do banco de dados.

Acesso IP público com firewall

Na opção de acesso público, um endereço IP público é atribuído ao cluster e o acesso ao cluster é protegido por um firewall.

Visão geral do firewall

O Azure Cosmos DB for MongoDB vCore usa um firewall no nível do servidor para impedir todo o acesso ao cluster até que você especifique quais computadores têm permissão. O firewall concede acesso ao cluster com base no endereço IP de origem de cada solicitação. Para configurar seu firewall, você deve criar regras de firewall que especifiquem intervalos de endereços IP aceitáveis.

As regras de firewall permitem que os clientes acessem o cluster e todos os bancos de dados dentro dele. As regras de firewall no nível do servidor podem ser configuradas usando o portal do Azure ou programaticamente usando ferramentas do Azure, como a CLI do Azure.

Por padrão, o firewall bloqueia todo o acesso ao cluster. Para começar a usar o cluster de outro computador, especifique uma ou mais regras de firewall no nível do servidor para permitir o acesso ao cluster. Use as regras de firewall para especificar quais intervalos de endereços IP da Internet permitir. As regras de firewall não afetam o acesso ao site do portal do Azure. As tentativas de conexão da Internet e do Azure devem primeiro passar pelo firewall antes de poderem acessar seus bancos de dados. Além das regras de firewall, o acesso de link privado que pode ser usado para um IP privado apenas para o cluster do Azure Cosmos DB for MongoDB vCore.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de