Gerenciar segredos do Azure Stack Edge usando o Azure Key Vault

APLICA-SE A:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

O Azure Key Vault é integrado ao recurso Azure Stack Edge para gerenciamento de segredos. Este artigo fornece detalhes sobre como um Azure Key Vault é criado no recurso Azure Stack Edge durante a ativação do dispositivo e, em seguida, é usado no gerenciamento de segredos.

Sobre o cofre de chaves e o Azure Stack Edge

É possível usar o serviço de nuvem do Azure Key Vault para armazenar com segurança e controlar o acesso a tokens, senhas, certificados, chaves de API e outros segredos. O Azure Key Vault também facilita a criação e o controle das chaves de criptografia usadas para criptografar seus dados.

No serviço Azure Stack Edge, a integração com o cofre de chaves oferece os seguintes benefícios:

Armazena segredos do cliente. Um dos segredos usados no serviço Azure Stack Edge é a CIK (chave de integridade do canal). Essa chave possibilita criptografar os segredos e é armazenada com segurança no cofre de chaves. Os segredos do dispositivo, como a chave de recuperação do BitLocker e a senha do usuário do controlador BMC (Baseboard Management Controller), também são armazenados no cofre de chaves.

Para obter mais informações, consulte Armazenar segredos e chaves com segurança.

Passa os segredos criptografados do cliente para o dispositivo.

Exibe os segredos do dispositivo para facilitar o acesso quando o dispositivo está inoperante.

Gerar chave de ativação e criar cofre de chaves

Um cofre de chaves é criado no recurso Azure Stack Edge durante o processo de geração de chave de ativação. O cofre de chaves é criado no mesmo grupo de recursos em que o recurso Azure Stack Edge está presente. A permissão de colaborador é necessária no cofre de chaves.

Pré-requisitos do cofre de chaves

Antes da criação do cofre de chaves durante a ativação, os seguintes pré-requisitos devem ser atendidos:

Registre o provedor de recursos Microsoft.KeyVault antes de criar o recurso Azure Stack Edge. O provedor de recursos será registrado automaticamente se você tiver acesso de proprietário ou colaborador à assinatura. O cofre de chaves é criado na mesma assinatura e no mesmo grupo de recursos que o recurso Azure Stack Edge.

Quando você cria um recurso Azure Stack Edge, uma identidade gerenciada atribuída pelo sistema também é criada e persiste durante o tempo de vida do recurso e se comunica com o provedor de recursos na nuvem.

Quando a identidade gerenciada está habilitada, o Azure cria uma identidade confiável para o recurso Azure Stack Edge.

Criação do cofre de chaves

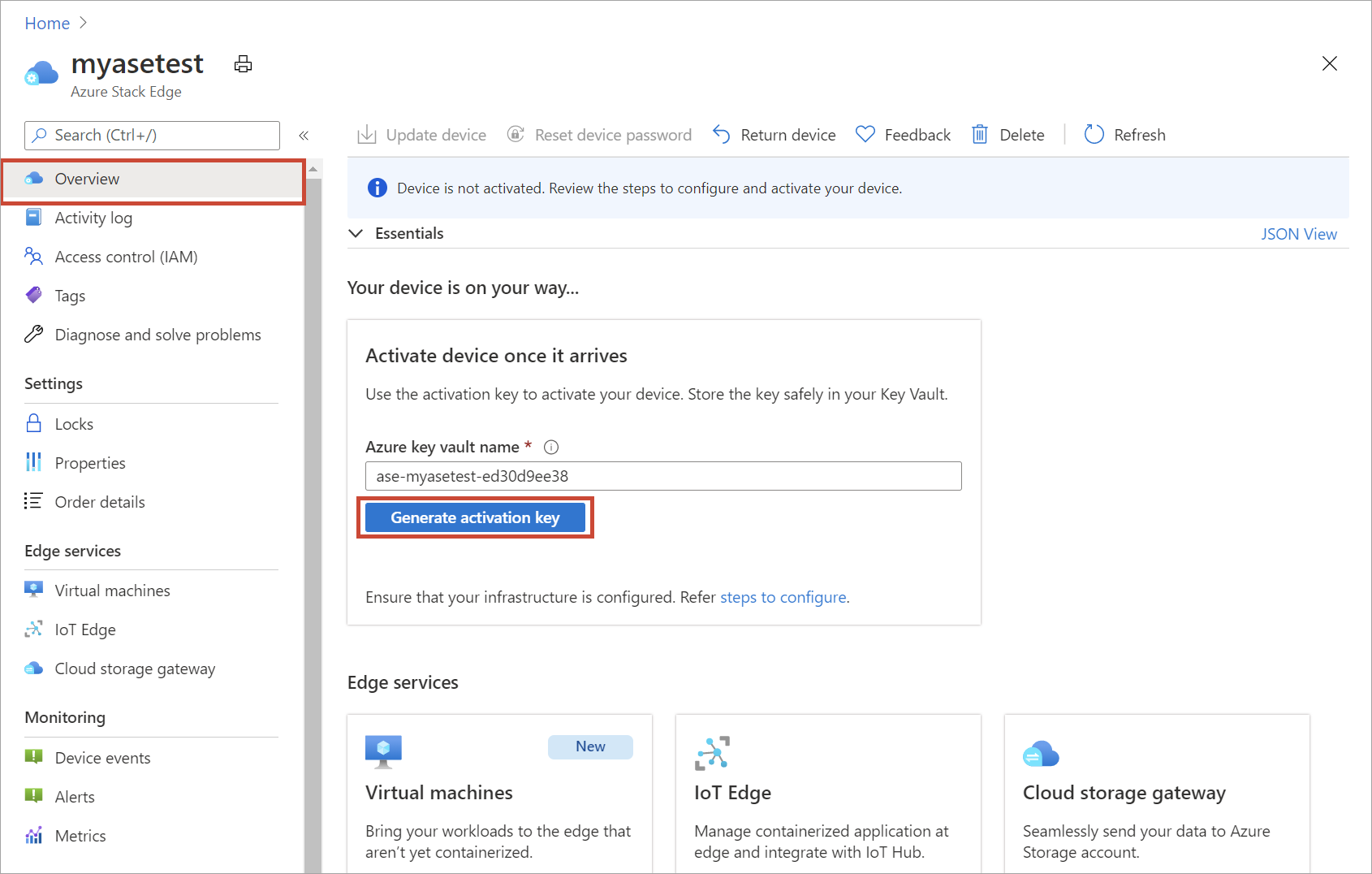

Depois de criar o recurso, é necessário ativá-lo com o dispositivo. Para fazer isso, é necessário gerar uma chave de ativação do portal do Microsoft Azure.

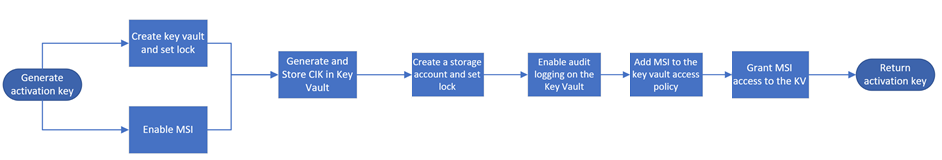

Quando você gera uma chave de ativação, ocorrem os seguintes eventos:

- Você solicita uma chave de ativação no portal do Microsoft Azure. Em seguida, a solicitação é enviada ao provedor de recursos do cofre de chaves.

- Um cofre de chaves de camada standard com política de acesso é criado e bloqueado por padrão.

Esse cofre de chaves usa o nome padrão ou um nome personalizado longo de 3 a 24 caracteres especificado por você. Não é possível usar um cofre de chaves já em uso.

Os detalhes do cofre de chaves são armazenados no serviço. Esse cofre de chaves é usado no gerenciamento de segredos e persistirá enquanto o recurso Azure Stack Edge existir.

- Um bloqueio de recurso é habilitado no cofre de chaves para evitar a exclusão acidental. Uma exclusão reversível também é habilitada no cofre de chaves, permitindo que o cofre de chaves seja restaurado dentro de 90 dias em caso de uma exclusão acidental. Para obter mais informações, confira Visão geral da exclusão temporária do Azure Key Vault.

- Uma identidade gerenciada atribuída pelo sistema, criada durante a criação do recurso Azure Stack Edge, agora está habilitada.

- Uma CIK (chave de integridade de canal) é gerada e colocada no cofre de chaves. Os detalhes da CIK são exibidos no serviço.

- Uma conta de armazenamento com redundância de zona (ZRS) também é criada no mesmo escopo que o recurso Azure Stack Edge e um bloqueio é colocado na conta.

- Essa conta é usada para armazenar os logs de auditoria.

- A criação da conta de armazenamento é um processo de execução prolongada e leva alguns minutos.

- A conta de armazenamento é marcada com o nome do cofre de chaves.

- Uma configuração de diagnóstico é adicionada ao cofre de chaves e o registro em log é habilitado.

- A identidade gerenciada é adicionada à política de acesso do cofre de chaves para permitir o acesso ao cofre de chaves, pois o dispositivo usa o cofre de chaves para armazenar e recuperar segredos.

- O cofre de chaves autentica a solicitação com identidade gerenciada para gerar a chave de ativação. A chave de ativação é devolvida ao portal do Microsoft Azure. Em seguida, é possível copiar essa chave e usá-la na interface do usuário local para ativar o dispositivo.

Observação

- Se você já tinha um recurso Azure Stack Edge existente antes da integração do Azure Key Vault ao recurso Azure Stack Edge, você não será afetado. Você poderá continuar usando o recurso Azure Stack Edge existente.

- A criação do cofre de chaves e da conta de armazenamento aumenta o custo geral do recurso. Para obter mais informações sobre transações permitidas e preços correspondentes, consulte Preços do Azure Key Vault e Preços da Conta de armazenamento.

Se você tiver problemas relacionados ao cofre de chaves e à ativação do dispositivo, consulte Solucionar problemas de ativação do dispositivo.

Visualizar as propriedades do cofre de chaves

Depois que a chave de ativação for gerada e o cofre de chaves for criado, será possível acessar o cofre de chaves para exibir os segredos, políticas de acesso, diagnósticos e insights. O procedimento a seguir descreve essas operações.

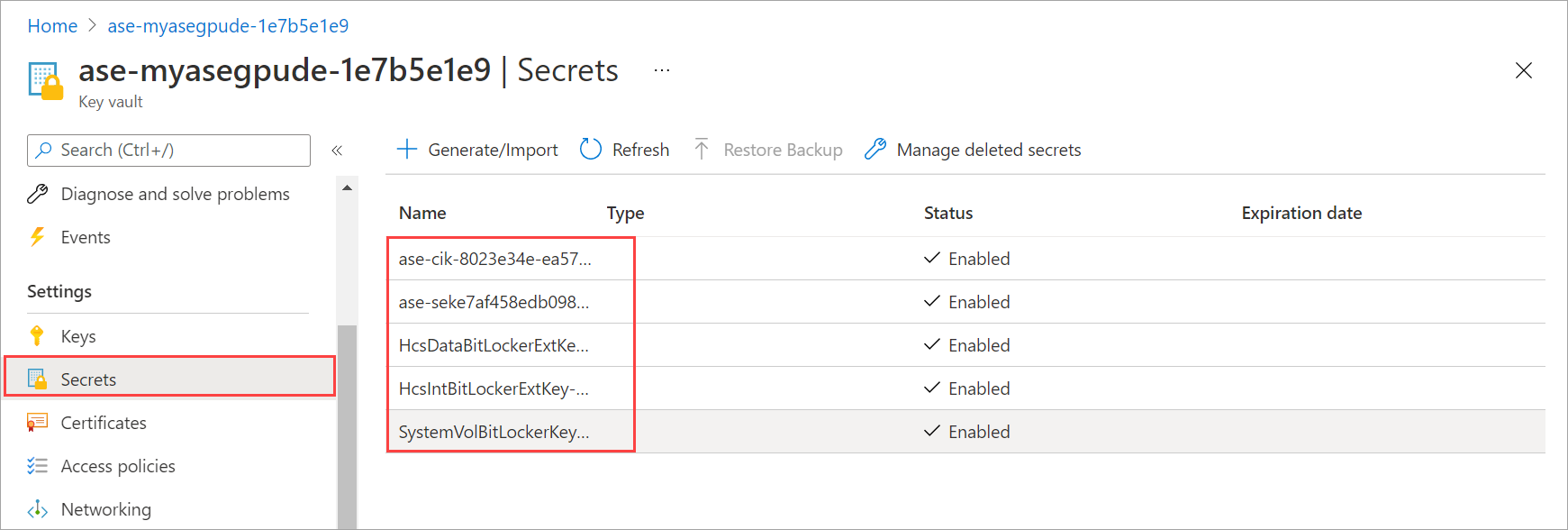

Exibir segredos

Depois que a chave de ativação for gerada e o cofre de chaves for criado, será possível acessar o cofre de chaves.

Para acessar o cofre de chaves e exibir os segredos, siga estas etapas:

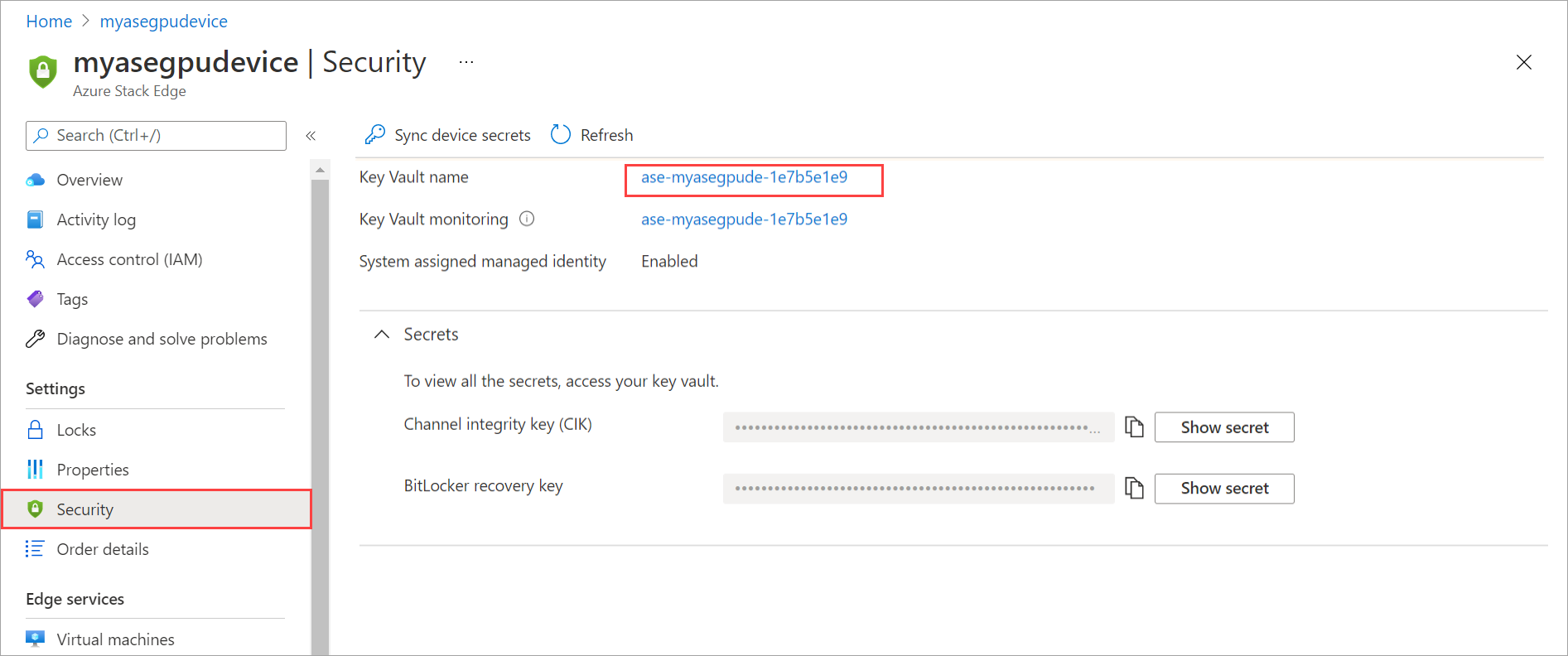

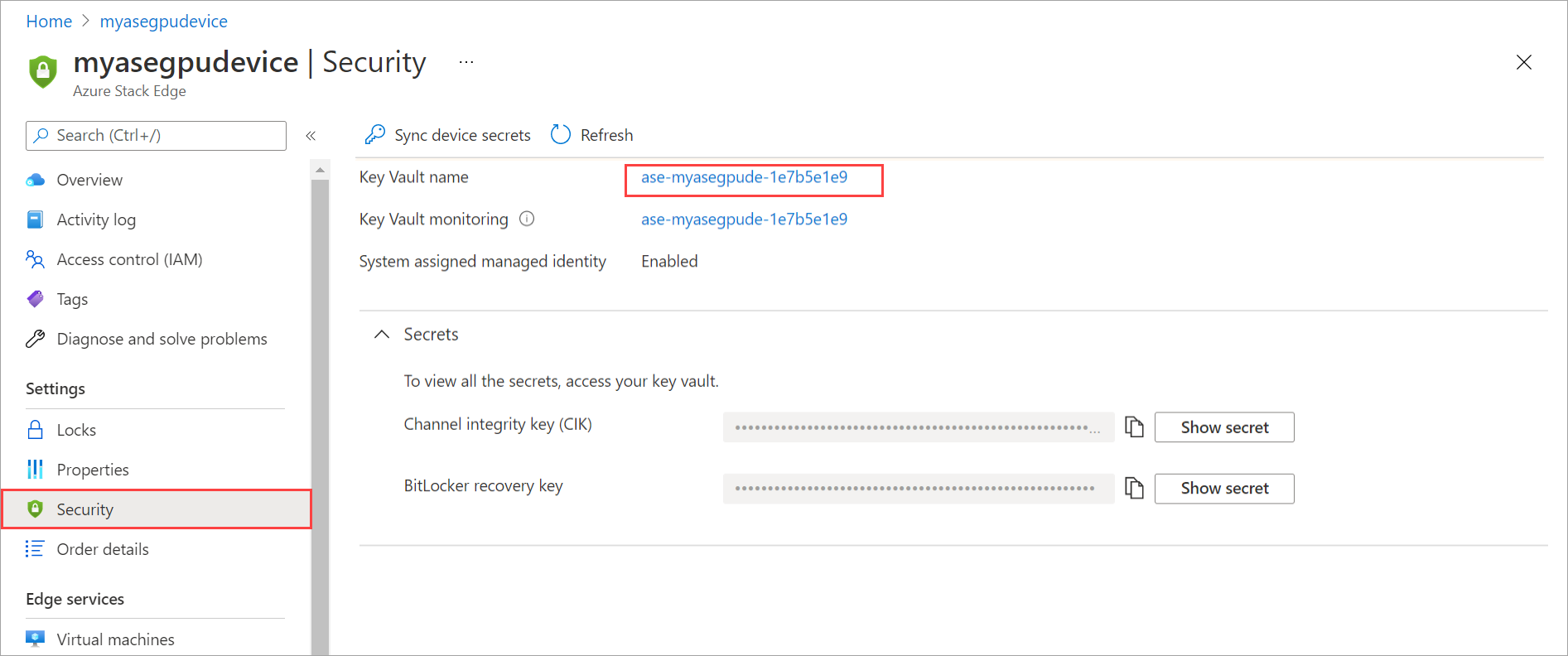

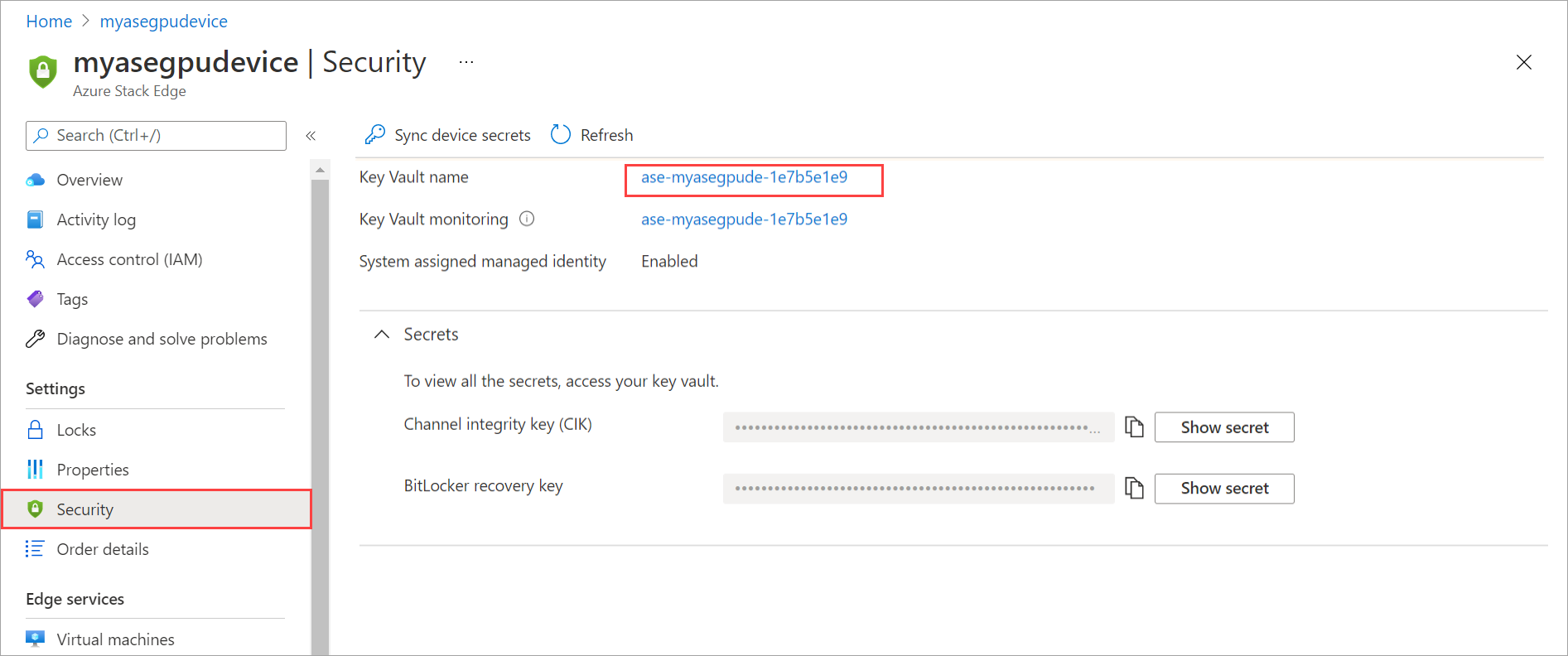

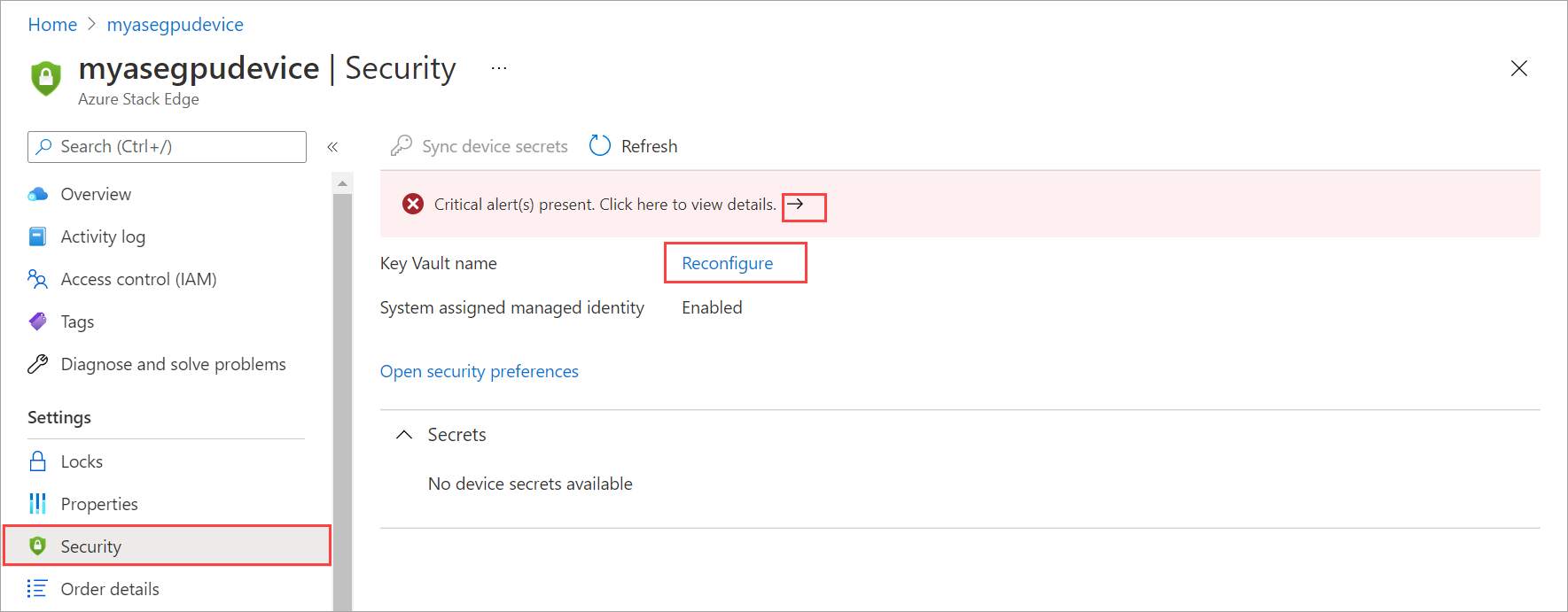

No portal do Microsoft Azure do recurso Azure Stack Edge, acesse Segurança.

No painel direito, em Segurança, é possível exibir os Segredos.

Também é possível navegar até o cofre de chaves associado ao recurso Azure Stack Edge. Selecione o Nome do cofre de chaves.

Para exibir os segredos armazenados no cofre de chaves, acesse Segredos. A chave de integridade do canal, a chave de recuperação do BitLocker e as senhas de usuário do controlador BMC são armazenadas no cofre de chaves. Se o dispositivo falhar, o portal fornecerá acesso fácil à chave de recuperação do BitLocker e à senha do usuário do controlador BMC.

Exibir políticas de acesso de identidade gerenciadas

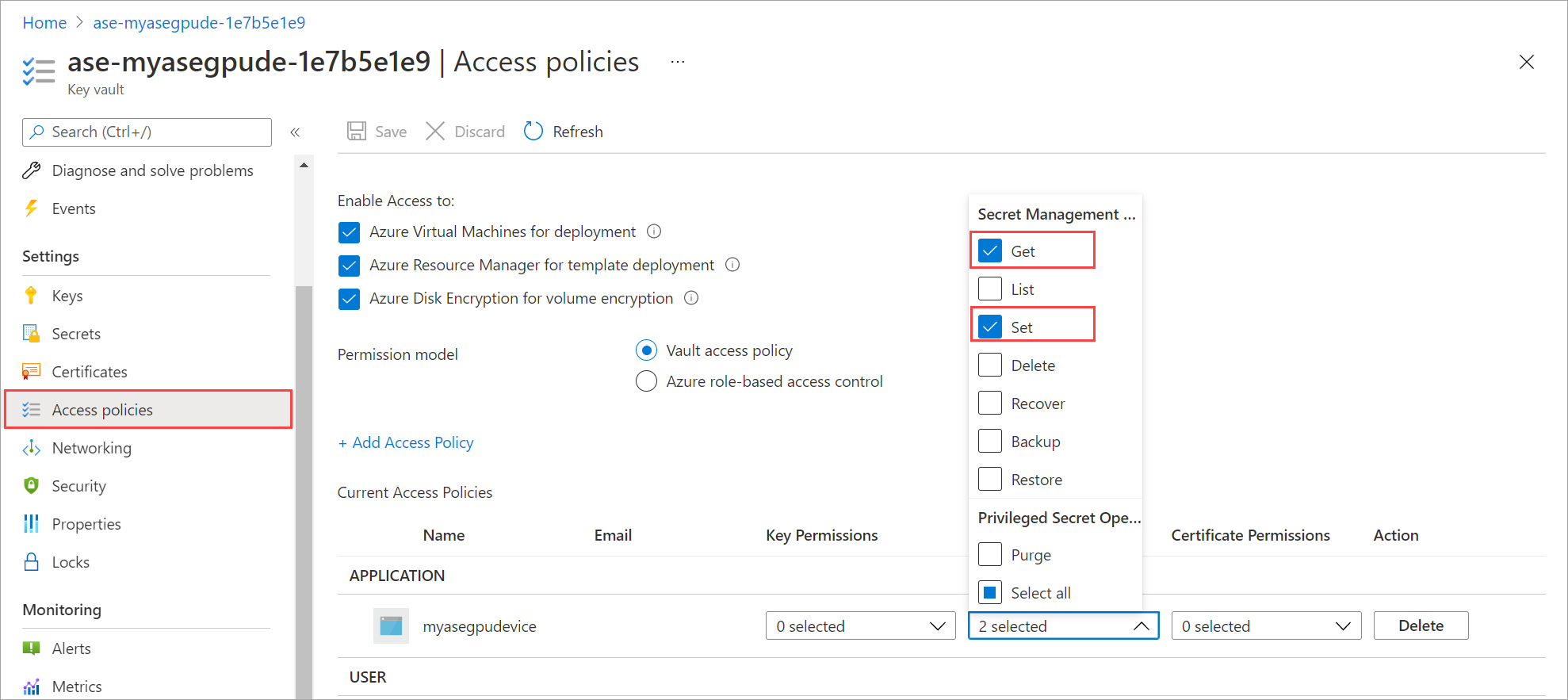

Para acessar as políticas de acesso do cofre de chaves e a identidade gerenciada, siga estas etapas:

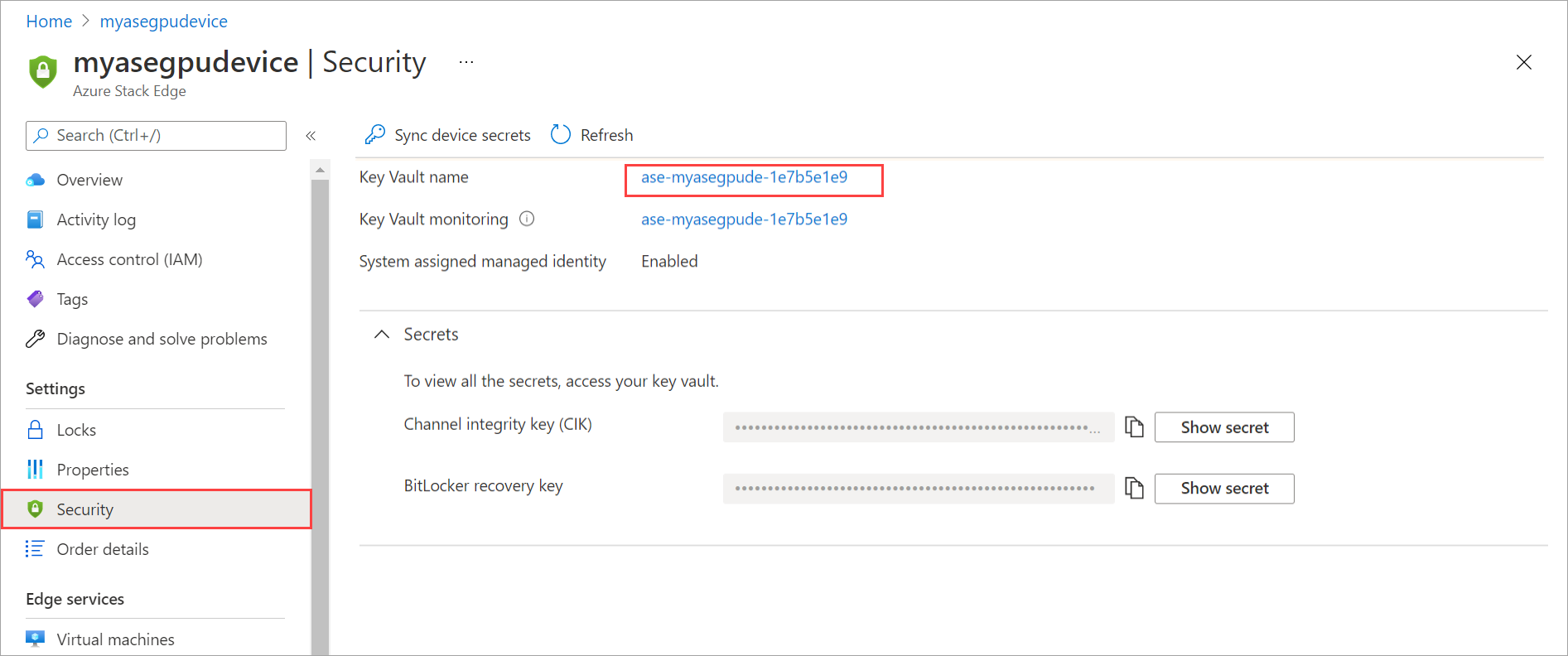

No portal do Microsoft Azure do recurso Azure Stack Edge, acesse Segurança.

Selecione o link correspondente ao Nome do cofre de chaves para navegar até o cofre de chaves associado ao recurso Azure Stack Edge.

Para exibir as políticas de acesso associadas ao cofre de chaves, acesse Políticas de acesso. É possível constatar que a identidade gerenciada recebeu acesso. Selecione Permissões secretas. É possível constatar que o acesso da identidade gerenciada é restrito apenas a Get e Set do segredo.

Exibir logs de auditoria

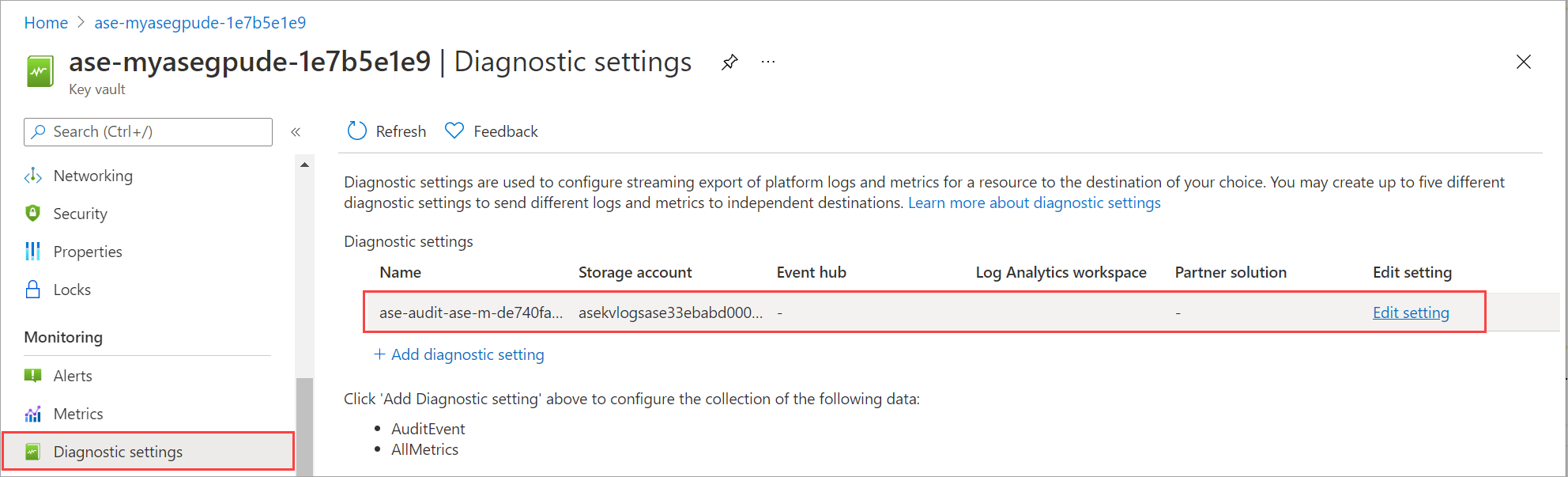

Para acessar o cofre de chaves e exibir as configurações de diagnóstico e os logs de auditoria, siga estas etapas:

No portal do Microsoft Azure do recurso Azure Stack Edge, acesse Segurança.

Selecione o link correspondente ao Nome do cofre de chaves para navegar até o cofre de chaves associado ao recurso Azure Stack Edge.

Para exibir as configurações de diagnóstico associadas ao cofre de chaves, acesse Configurações de diagnóstico. Essa configuração possibilita monitorar como e quando os cofres de chaves são acessados e por quem. É possível constatar que uma configuração de diagnóstico foi criada. Os logs estão fluindo para a conta de armazenamento que também foi criada. Os eventos de auditoria também são criados no cofre de chaves.

Se tiver configurado um destino de armazenamento diferente para os logs no cofre de chaves, você poderá exibi-los diretamente na conta de armazenamento.

Exibir insights

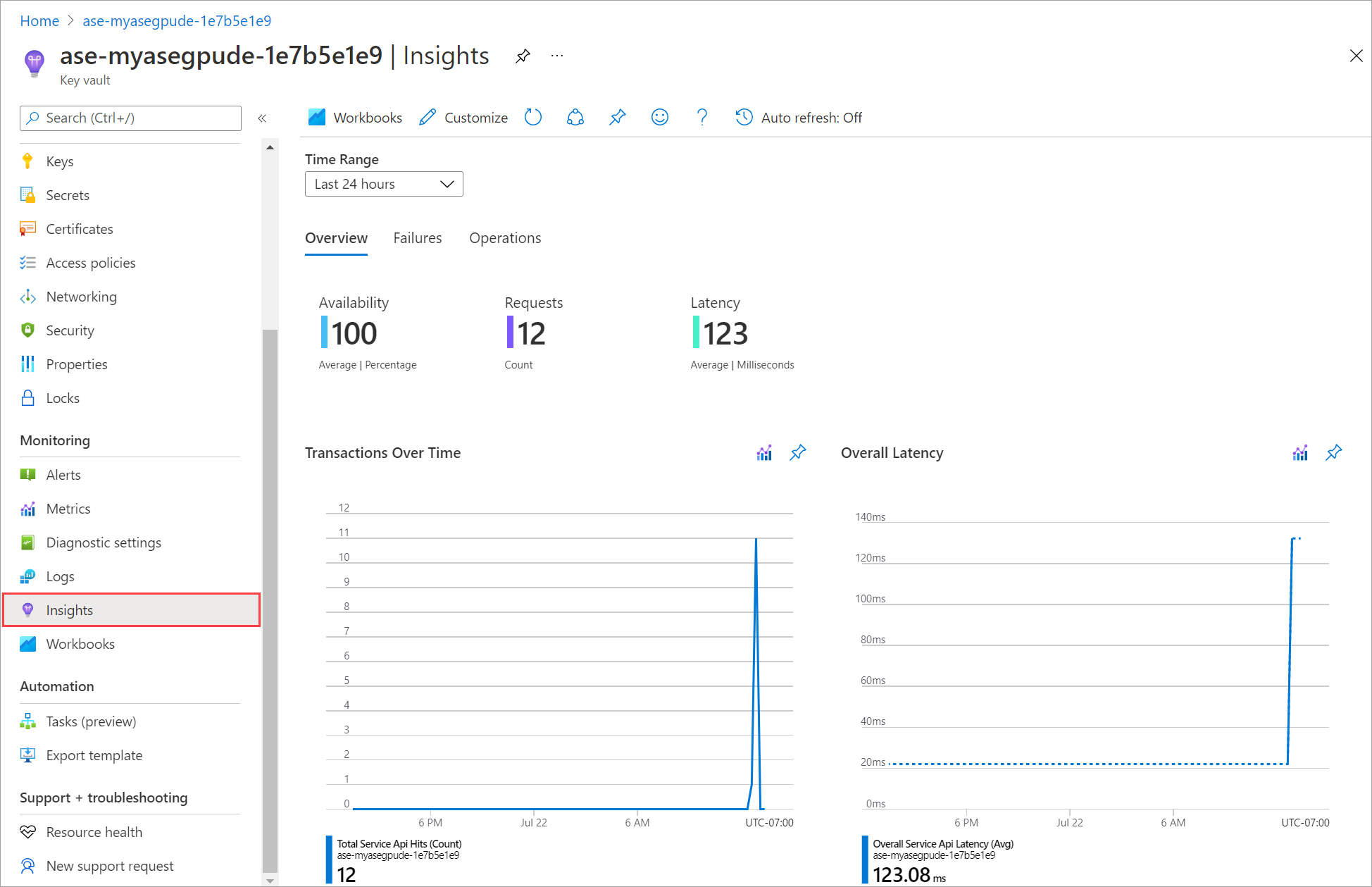

Para acessar os insights do cofre de chaves, incluindo as operações executadas no cofre de chaves, siga estas etapas:

No portal do Microsoft Azure do recurso Azure Stack Edge, acesse Segurança.

Selecione o link correspondente a Diagnóstico do cofre de chaves.

A folha Insights oferece uma visão geral das operações executadas no cofre de chaves.

Exibir status da identidade gerenciada

Para exibir o status da identidade gerenciada atribuída pelo sistema associada ao recurso Azure Stack Edge, siga estas etapas:

No portal do Microsoft Azure do recurso Azure Stack Edge, acesse Segurança.

No painel direito, acesse identidade gerenciada atribuída pelo sistema para ver se a identidade gerenciada atribuída pelo sistema está habilitada ou desabilitada.

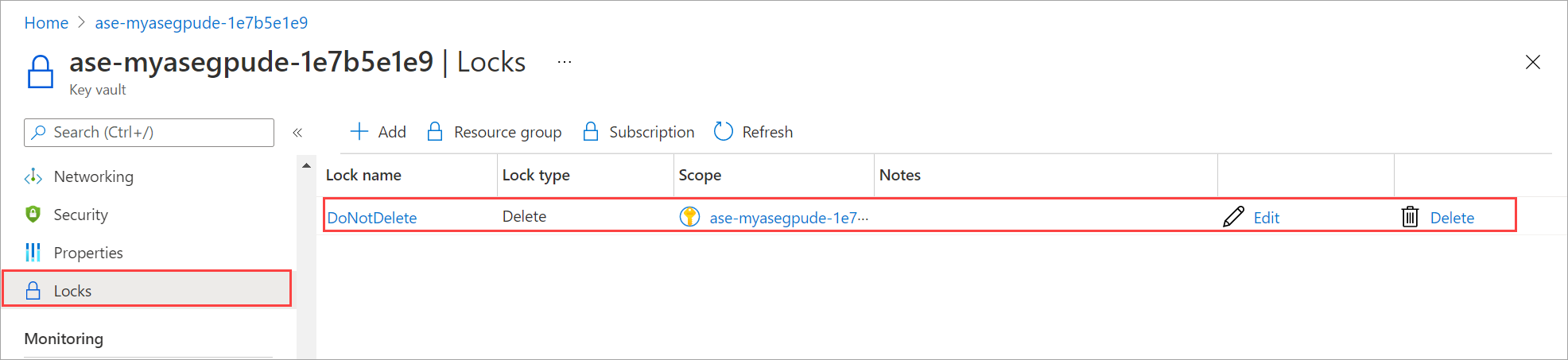

Exibir bloqueios do cofre de chaves

Para acessar o cofre de chaves e exibir os bloqueios, siga estas etapas:

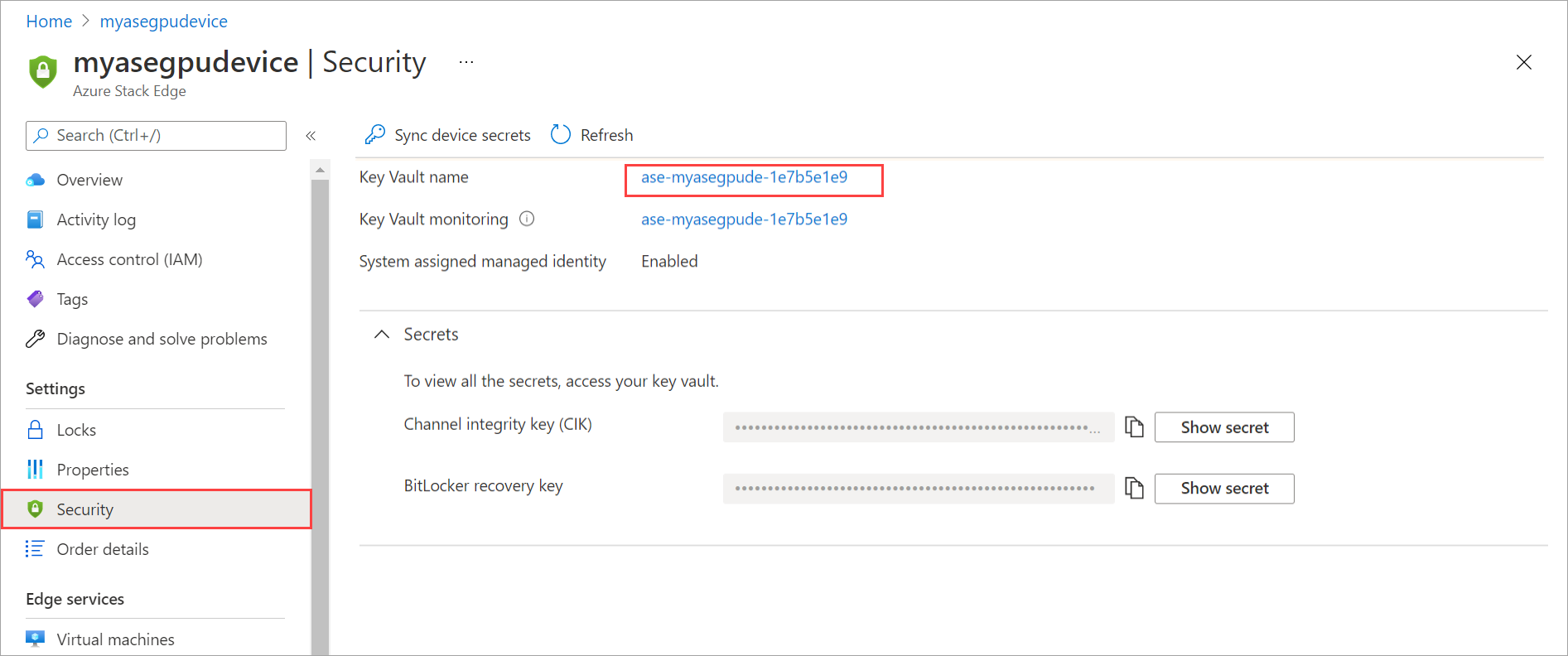

No portal do Microsoft Azure do recurso Azure Stack Edge, acesse Segurança.

Selecione o link correspondente ao Nome do cofre de chaves para navegar até o cofre de chaves associado ao recurso Azure Stack Edge.

Para exibir os bloqueios no cofre de chaves, acesse Bloqueios. Para evitar a exclusão acidental, um bloqueio de recurso é habilitado no cofre de chaves.

Regenerar chave de ativação

Em determinadas instâncias, talvez seja necessário regenerar a chave de ativação. Quando você regenera uma chave de ativação, os seguintes eventos ocorrem:

- Você solicita a regeneração de uma chave de ativação no portal do Microsoft Azure.

- A chave de ativação é devolvida ao portal do Microsoft Azure. Em seguida, é possível copiar essa chave e usá-la.

O cofre de chaves não é acessado quando chave de ativação é regenerada.

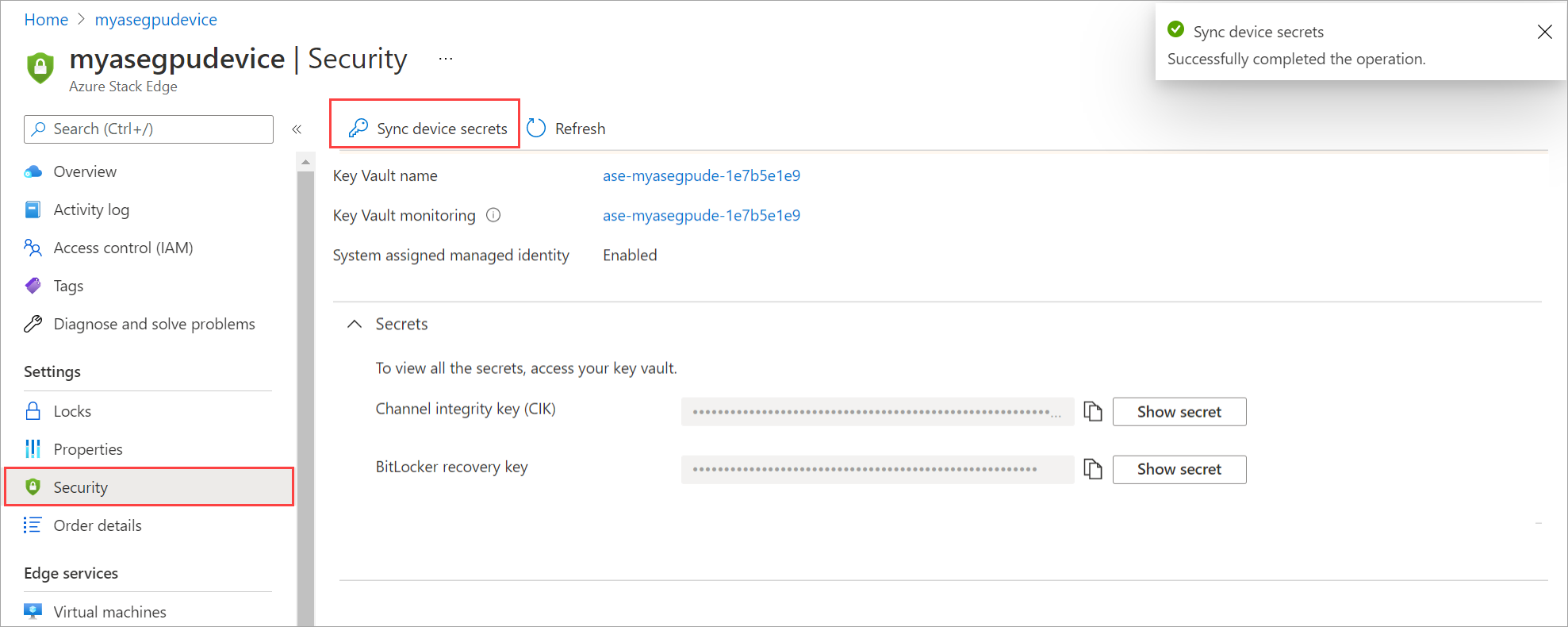

Recuperar segredos do dispositivo

Se a CIK for excluída acidentalmente ou se os segredos (por exemplo, senha de usuário do controlador BMC) se tornarem obsoletos no cofre de chaves, será necessário efetuar push de segredos do dispositivo para atualizar os segredos do cofre de chaves.

Siga estas etapas para sincronizar segredos do dispositivo:

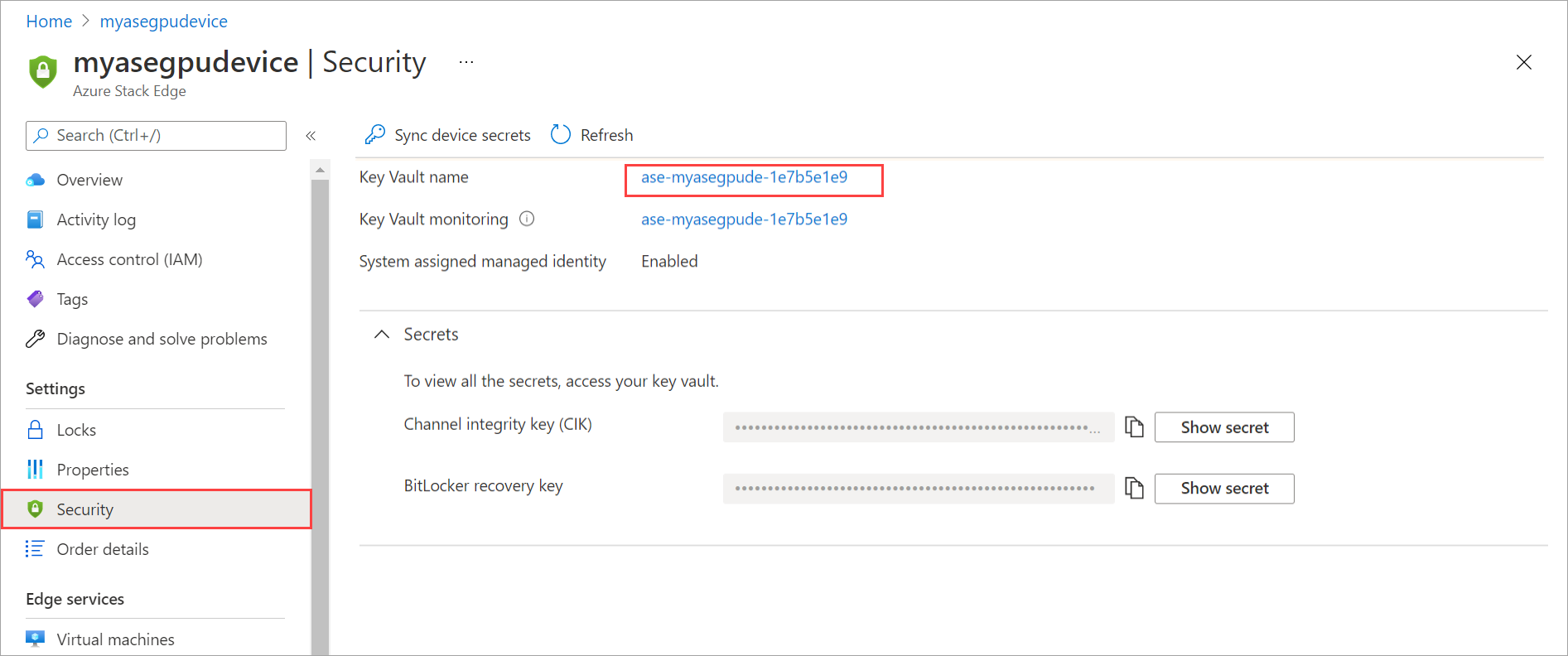

No portal do Microsoft Azure, acesse o recurso Azure Stack Edge e, em seguida, acesse Segurança.

No painel direito, na barra de comandos superior, selecione Sincronizar segredos do dispositivo.

É efetuado push dos segredos do dispositivo para o cofre de chaves para restaurar ou atualizar os segredos no cofre de chaves. Você verá uma notificação quando a sincronização for concluída.

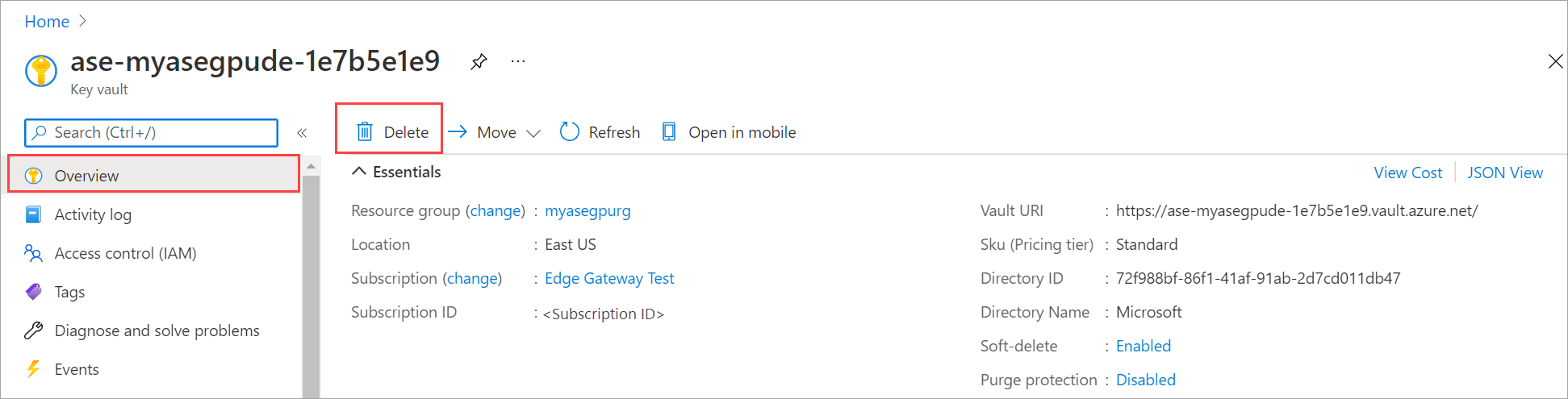

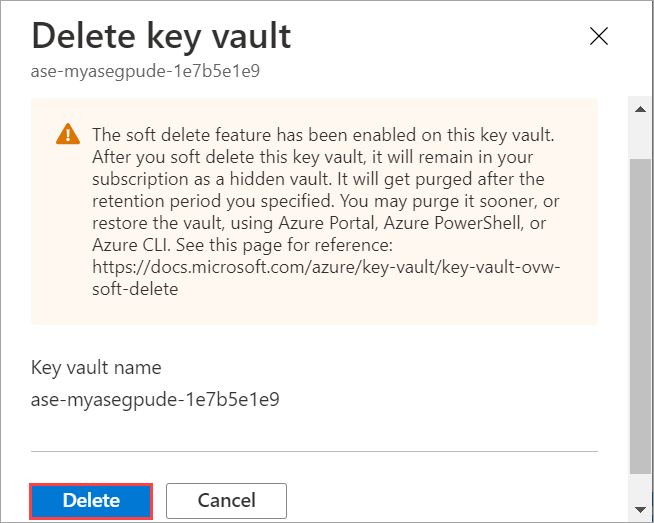

Excluir o cofre de chaves

Há duas maneiras de excluir o cofre de chaves associado ao recurso Azure Stack Edge:

- Excluir o Azure Stack Edge e optar por excluir o cofre de chaves associado ao mesmo tempo.

- Exclusão direta acidental do cofre de chaves.

Quando o Azure Stack Edge é excluído, o cofre de chaves também é excluído com o recurso. Você recebe uma solicitação para fornecer sua confirmação. Se armazenar outras chaves nesse cofre de chaves e não pretender exclui-lo, você poderá não fornecer consentimento. Somente o Azure Stack Edge será excluído, deixando o cofre de chaves intacto.

Siga estas etapas para excluir o Azure Stack Edge e o cofre de chaves associado:

No portal do Microsoft Azure, acesse o recurso Azure Stack Edge e, em seguida, acesse Visão geral.

No painel direito, selecione Excluir. Essa ação excluirá o recurso Azure Stack Edge.

Você verá uma folha de confirmação. Digite o nome do recurso Azure Stack Edge. Para confirmar a exclusão do cofre de chaves associado, digite Sim.

Selecione Excluir.

O recurso Azure Stack Edge e o cofre de chaves serão excluídos.

É possível excluir o cofre de chaves acidentalmente quando o recurso Azure Stack Edge está em uso. Se isso acontecer, um alerta crítico será gerado na página Segurança do recurso Azure Stack Edge. É possível navegar até essa página para recuperar o cofre de chaves.

Recuperar o cofre de chaves

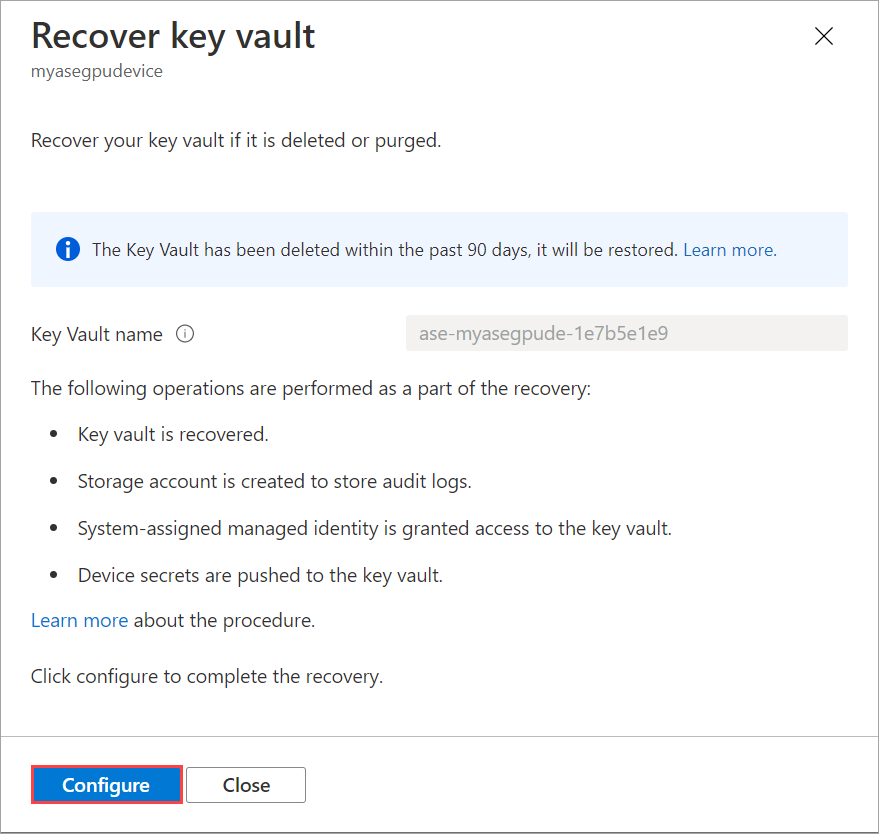

É possível recuperar o cofre de chaves associado ao recurso Azure Stack Edge se ele é excluído ou limpo acidentalmente. Se esse cofre de chaves foi usado para armazenar outras chaves, é necessário recuperar essas chaves restaurando o cofre de chaves.

- Dentro de 90 dias após a exclusão, é possível restaurar o cofre de chaves que foi excluído.

- Se o período de proteção contra limpeza de 90 dias já tiver decorrido, não será possível restaurar o cofre de chaves. Em vez disso, será necessário criar um novo cofre de chaves.

Dentro de 90 dias após a exclusão, siga estas etapas para recuperar o cofre de chaves:

No portal do Microsoft Azure, acesse a página Segurança do recurso Azure Stack Edge. Você verá uma notificação indicando que o cofre de chaves associado ao recurso foi excluído. É possível selecionar a notificação ou selecionar Reconfigurar em relação ao nome do cofre de chaves em Preferências de segurança para recuperar o cofre de chaves.

Na folha Recuperar cofre de chaves, selecione Configurar. As seguintes operações são executadas como parte da recuperação:

Um cofre de chaves é recuperado com o mesmo nome e um bloqueio é colocado no recurso do cofre de chaves.

Observação

Se o cofre de chaves for excluído e o período de proteção contra limpeza de 90 dias não tiver decorrido, não será possível usar o nome do cofre de chaves para criar um novo cofre de chaves nesse período.

Uma conta de armazenamento é criada para armazenar os logs de auditoria.

A identidade gerenciada atribuída pelo sistema recebe acesso ao cofre de chaves.

É efetuado push dos segredos do dispositivo para o cofre de chaves.

Selecione Configurar.

O cofre de chaves é recuperado e, quando a recuperação é concluída, uma notificação é exibida.

Se o cofre de chaves for excluído e o período de proteção contra limpeza de 90 dias tiver decorrido, será possível criar um novo cofre de chaves por meio do procedimento Recuperar chave descrito acima. Nesse caso, será necessário fornecer um novo nome para o cofre de chaves. Uma nova conta de armazenamento é criada, a identidade gerenciada recebe acesso a esse cofre de chaves e é efetuado push dos segredos do dispositivo para esse cofre de chaves.

Recuperar o acesso à identidade gerenciada

Se a política de acesso da identidade gerenciada atribuída pelo sistema for excluída, um alerta será gerado quando o dispositivo não puder sincronizar os segredos do cofre de chaves novamente. Se a identidade gerenciada não tiver acesso ao cofre de chaves, um alerta do dispositivo será gerado novamente. Selecione o alerta em cada caso para abrir a folha Recuperar cofre de chaves e reconfigure. Esse processo restaura o acesso à identidade gerenciada.

Próximas etapas

- Saiba mais sobre como Gerar chave de ativação.

- Solucionar problemas de erros do cofre de chaves no dispositivo Azure Stack Edge.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de